Руководство по защите электронной почты Exchange Online на неуправляемых устройствах iOS с помощью Microsoft Intune

В этом руководстве показано, как использовать политики защиты приложений Microsoft Intune с Microsoft Entra условным доступом, чтобы заблокировать доступ к Exchange Online пользователям, которые используют неуправляемое устройство iOS или приложение, отличное от мобильного приложения Outlook, для доступа к электронной почте Microsoft 365. Результаты этих политик применяются, если устройства iOS не зарегистрированы в решении для управления устройствами, например Intune.

С помощью данного руководства вы научитесь:

- Создавать политику защиты приложений Intune для приложения Outlook. Вы ограничите действия пользователя с данными приложения, запретив сохранить как и ограничив действия вырезания, копирования и вставки .

- Создайте политики условного доступа Microsoft Entra, которые разрешают только приложению Outlook доступ к корпоративной электронной почте в Exchange Online. Вы также настроите требование многофакторной проверки подлинности (MFA) для клиентов c современной проверкой подлинности, таких как Outlook для iOS и для Android.

Предварительные требования

В этом руководстве рекомендуется использовать непроизводственные пробные подписки.

Пробные подписки помогают избежать влияния на рабочую среду с неправильными конфигурациями во время работы с этим руководством. Пробные версии также позволяют нам использовать только учетную запись, созданную при создании пробной подписки, для настройки Intune и управления ими, так как она имеет разрешения на выполнение каждой задачи в этом руководстве. Использование этой учетной записи устраняет необходимость создавать учетные записи администратора и управлять ими в рамках руководства.

Для работы с этим руководством требуется тестовый клиент со следующими подписками:

- Microsoft Intune (план 1) подписка (зарегистрируйтесь для получения бесплатной пробной учетной записи)

- Microsoft Entra ID P1 (бесплатная пробная версия)

- подписка "Приложения Microsoft 365 для бизнеса", которая включает Exchange (бесплатная пробная версия).

Вход в Intune

В этом руководстве при входе в Центр администрирования Microsoft Intune войдите с помощью учетной записи, созданной при регистрации для получения пробной подписки Intune. Продолжайте использовать эту учетную запись для входа в Центр администрирования в рамках этого руководства.

Создание политики защиты приложений

В этом руководстве мы настроим политику защиты приложений Intune для iOS, чтобы приложение Outlook установило защиту на уровне приложения. Мы настроим требование ввода ПИН-кода для открытия приложения в рабочем контексте, а также ограничим обмен данными между приложениями и предотвратим сохранение данных компании в личных расположениях.

Войдите в Центр администрирования Microsoft Intune.

Выберите Приложения>защита приложений политики>Создать политику, а затем выберите iOS/iPadOS.

На странице Основные настройте следующие параметры:

- Имя: введите Тестирование политики приложения Outlook.

- Описание: введите Тестирование политики приложения Outlook.

Значение Платформа было задано на предыдущем шаге, выбрав iOS/iPadOS.

Нажмите кнопку Далее, чтобы продолжить.

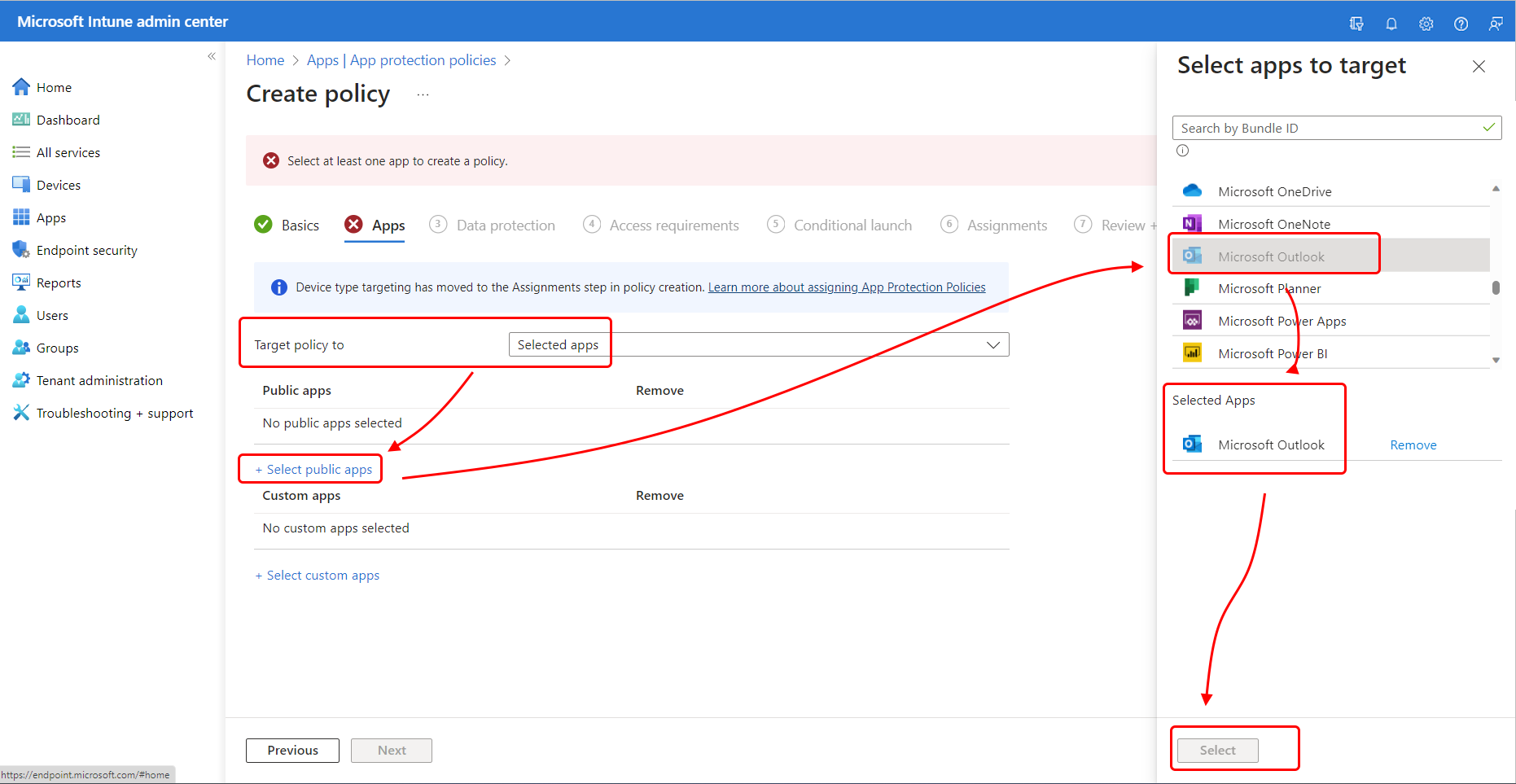

На странице Приложения выберите приложения, которыми управляет эта политика. В этом руководстве мы добавим только Microsoft Outlook:

Убедитесь, что для целевой политики задано значение Выбранные приложения.

Выберите + Выбрать общедоступные приложения, чтобы открыть панель Выбор целевых приложений . Затем в списке Приложений выберите Microsoft Outlook , чтобы добавить его в список Выбранные приложения . Вы можете найти приложение по идентификатору пакета или по имени. Нажмите кнопку Выбрать , чтобы сохранить выбранный вариант приложения.

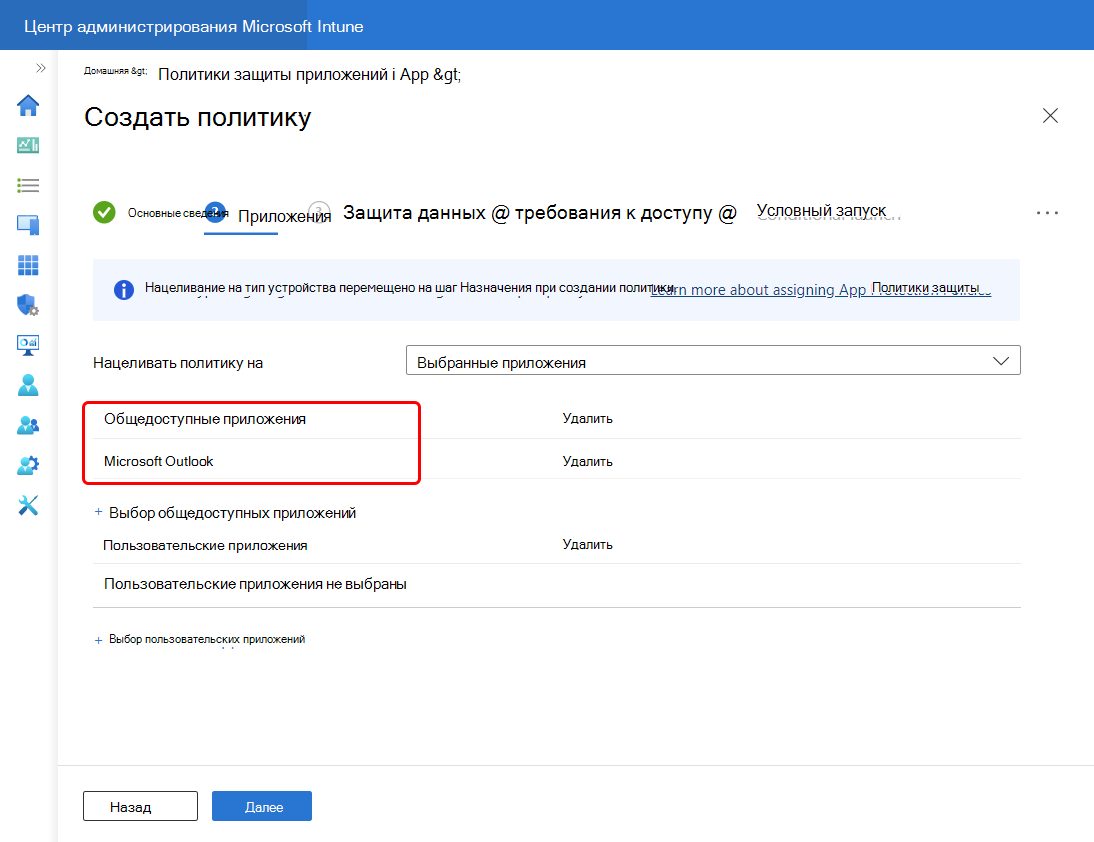

Панель Выбор целевых приложений закрывается, а Microsoft Outlook теперь отображается в разделе Общедоступные приложения на странице Приложения.

Нажмите кнопку Далее, чтобы продолжить.

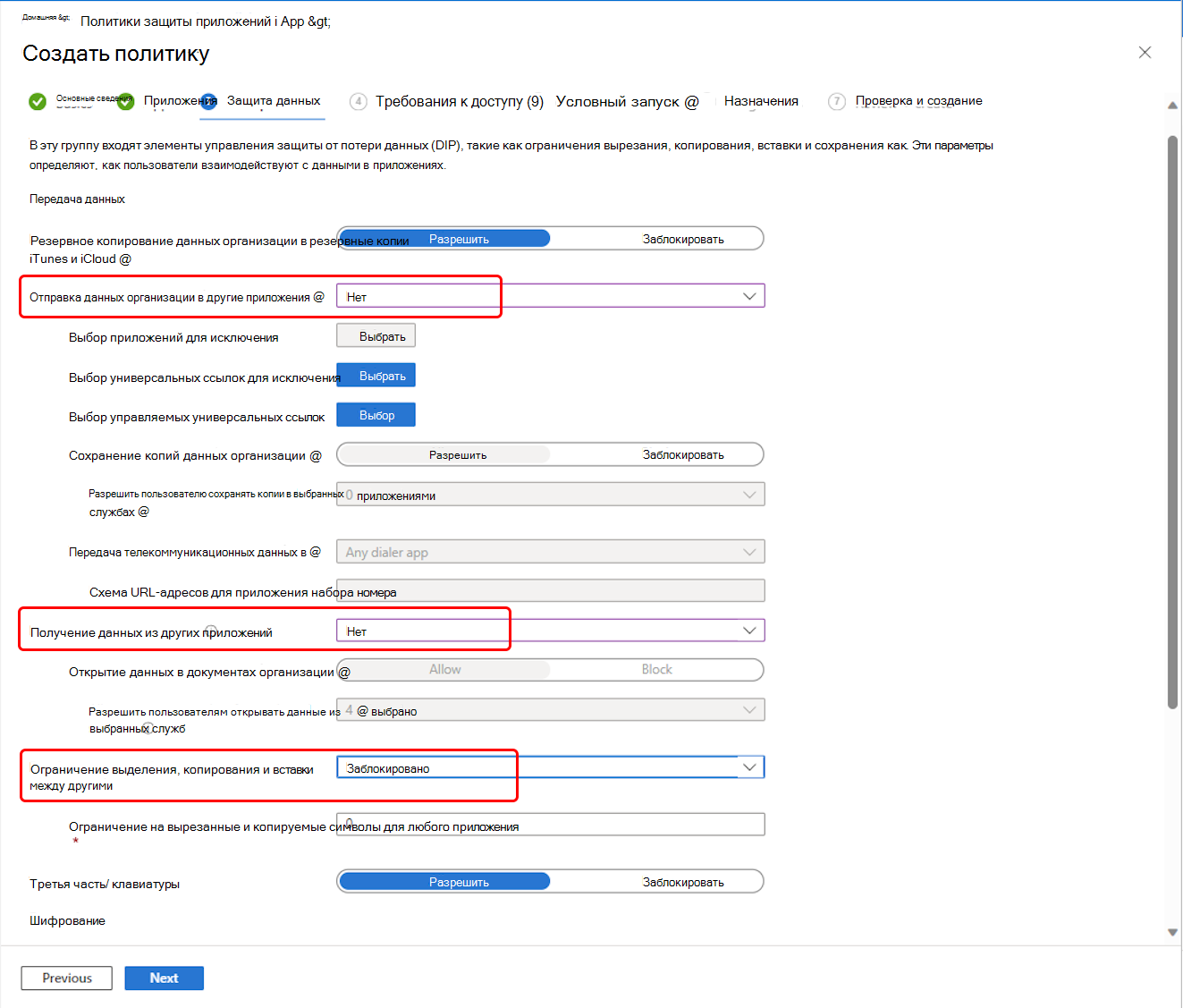

На странице Защита данных настройте параметры, определяющие, как пользователи могут взаимодействовать с данными при использовании приложений, защищенных этой политикой защиты приложений. Настройте следующие параметры:

Для категории Передача данных настройте следующие параметры и оставьте для всех остальных параметров значения по умолчанию:

- Отправка данных организации в другие приложения . В раскрывающемся списке выберите Нет.

- Получение данных из других приложений . В раскрывающемся списке выберите Нет.

- Ограничение вырезания, копирования и вставки между другими приложениями. В раскрывающемся списке выберите Заблокировано.

Нажмите кнопку Далее, чтобы продолжить.

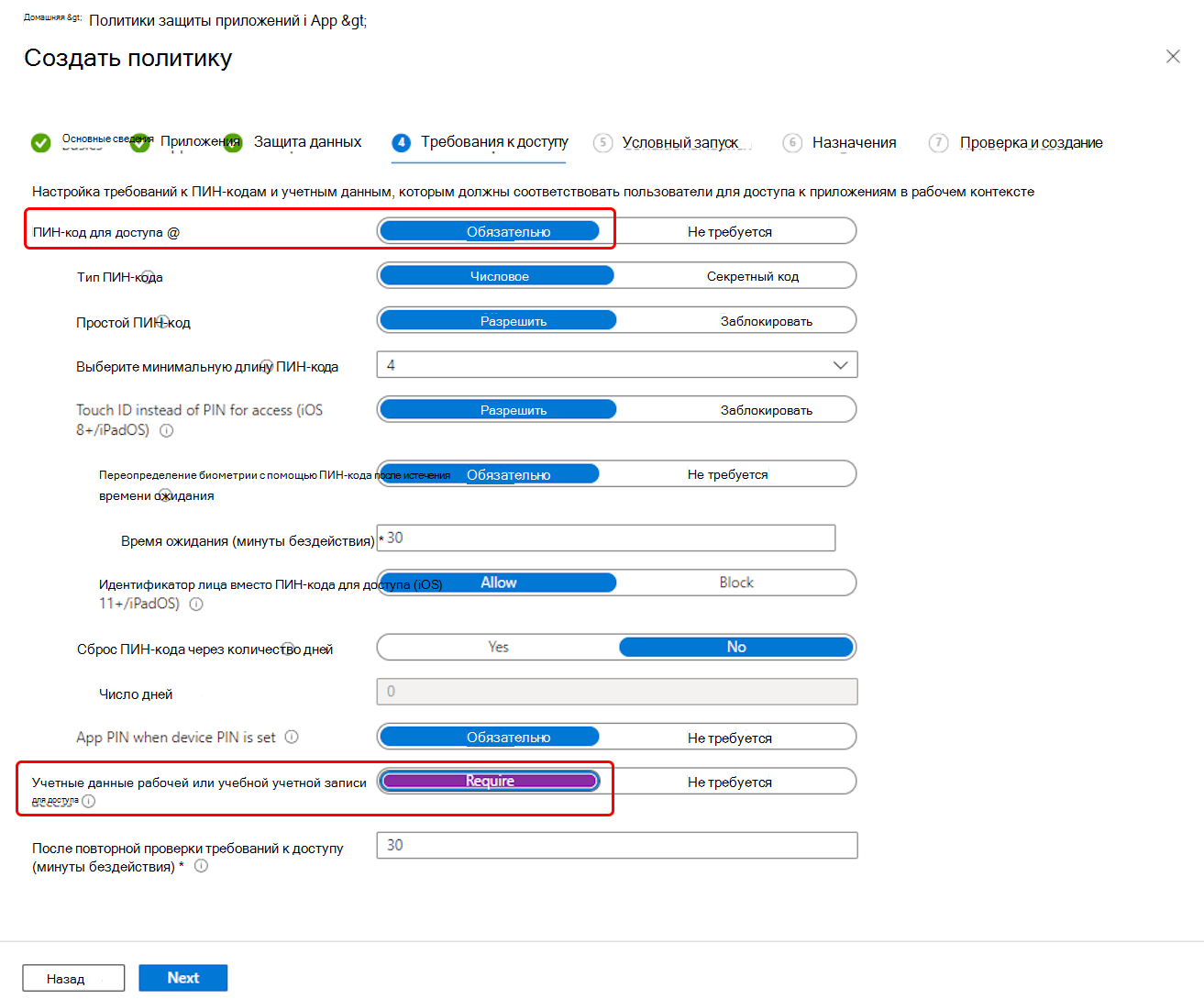

На странице Требования к доступу содержатся параметры, позволяющие настроить требования к ПИН-коду и учетным данным, которым должны соответствовать пользователи, прежде чем они смогут получить доступ к защищенным приложениям в рабочем контексте. Настройте следующие параметры (а для остальных оставьте значения по умолчанию):

- В поле ПИН-код для доступа установите значение Требуется.

- Данные рабочей или учебной учетной записи для доступа — Требуются.

Нажмите кнопку Далее, чтобы продолжить.

На странице Условный запуск вы настроите требования к безопасности входа для этой политики защиты приложений. Для работы с этим учебником вам не нужно настраивать эти параметры.

Нажмите кнопку Далее, чтобы продолжить.

На странице Назначения вы назначаете политику защиты приложений группам пользователей. В этом руководстве мы не назначаем эту политику группе.

Нажмите кнопку Далее, чтобы продолжить.

На странице Далее: Просмотр и создание просмотрите значения и параметры, введенные для этой политики защиты приложений. Выберите Создать, чтобы создать политику защиты приложений в Intune.

Политика защиты приложений для Outlook создана. Теперь можно настроить условный доступ, чтобы требовать от различных устройств использовать приложение Outlook.

Создание политик условного доступа

Затем используйте Центр администрирования Microsoft Intune, чтобы создать две политики условного доступа для всех платформ устройств. Вы интегрируете условный доступ с Intune, чтобы управлять устройствами и приложениями, которые могут подключаться к электронной почте и ресурсам организации.

Первая политика требует, чтобы клиенты современной проверки подлинности использовали утвержденное приложение Outlook и многофакторную проверку подлинности (MFA). Клиенты с современной аутентификацией включают Outlook для iOS и Outlook для Android.

Вторая политика требует, чтобы клиенты Exchange ActiveSync использовали утвержденное приложение Outlook. (В настоящее время Exchange Active Sync не поддерживает условия, отличные от условий платформы устройства.) Вы можете настроить политики условного доступа в Центр администрирования Microsoft Entra или использовать центр администрирования Microsoft Intune, в котором представлен пользовательский интерфейс условного доступа из Microsoft Entra. Так как мы уже находимся в Центре администрирования, мы можем создать политику здесь.

При настройке политик условного доступа в Центре администрирования Microsoft Intune вы действительно настраиваете эти политики в колонках условного доступа из портал Azure. Поэтому пользовательский интерфейс немного отличается от интерфейса, используемого для других политик для Intune.

Создание политики многофакторной идентификации для клиентов современной проверки подлинности

Войдите в Центр администрирования Microsoft Intune.

ВыберитеУсловный доступ к> безопасности >конечной точкиСоздать политику.

В поле Имя введите Тестовая политика для клиентов с современной проверкой подлинности.

В разделе Назначения в поле Пользователи выберите 0 выбранных пользователей и групп. На вкладке Включить выберите Все пользователи. Значение Для параметра Пользователи обновляется значение Все пользователи.

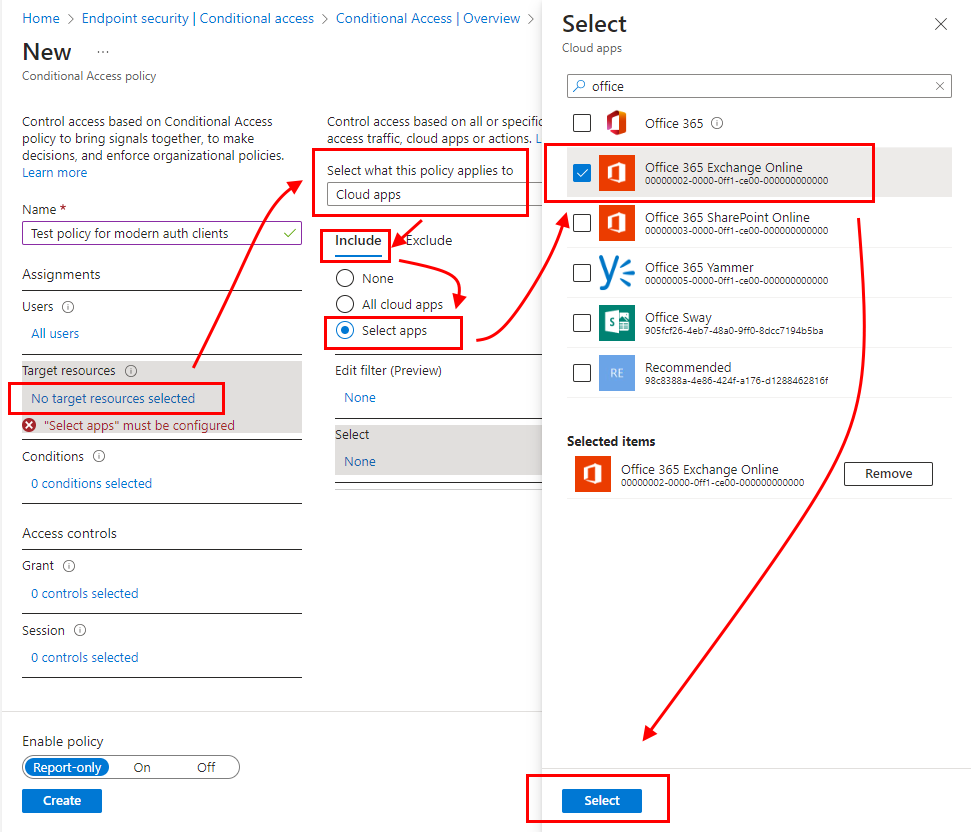

В разделе Назначения в поле Целевые ресурсы выберите Не выбраны целевые ресурсы. Убедитесь, что для параметра Выберите, к чему применяется эта политика , задано значение Облачные приложения. Так как мы хотим защитить Microsoft 365 Exchange Online электронной почты, выберите ее, выполнив следующие действия.

- На вкладке Включить выберите Выбрать приложения.

- Для параметра Выбрать нажмите кнопку Нет , чтобы открыть область Выбор облачных приложений.

- В списке приложений установите флажок для Office 365 Exchange Online и нажмите кнопку Выбрать.

- Выберите Готово для возврата на панель новой политики.

В разделе Назначения в поле Условия выберите 0 выбранных условий, а затем для параметра Платформы устройств выберите Не настроено, чтобы открыть панель Платформы устройств:

- Установите переключатель Настроить значение Да.

- На вкладке Включить выберите Выберите платформы устройств, а затем установите флажки для Android и iOS.

- Нажмите кнопку Готово , чтобы сохранить конфигурацию платформ устройств.

Останемся на панели Условия и выберите Не настроено для клиентских приложений , чтобы открыть область Клиентские приложения:

- Установите переключатель Настроить значение Да.

- Установите флажки для мобильных приложений и классических клиентов.

- Снимите остальные флажки.

- Выберите Готово для возврата на панель новой политики.

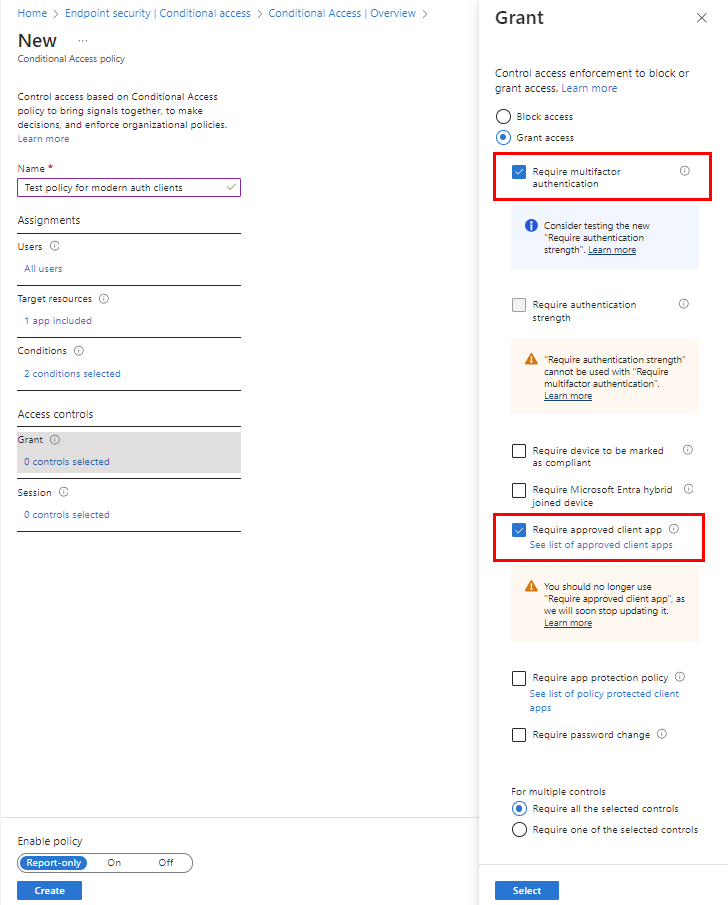

В разделе Элементы управления доступом в поле Предоставление выберите 0 выбранных условий, а затем:

- На панели Предоставить выберите Предоставить доступ.

- Затем выберите Требовать многофакторную проверку подлинности.

- Выберите Требовать утвержденное клиентское приложение.

- Установите для параметра Для нескольких элементов управления значение Требовать все выбранные элементы управления. Этот параметр гарантирует, что, когда устройство обратится к электронной почте, будут применяться оба выбранных требования.

- Выберите Выбрать , чтобы сохранить конфигурацию предоставления.

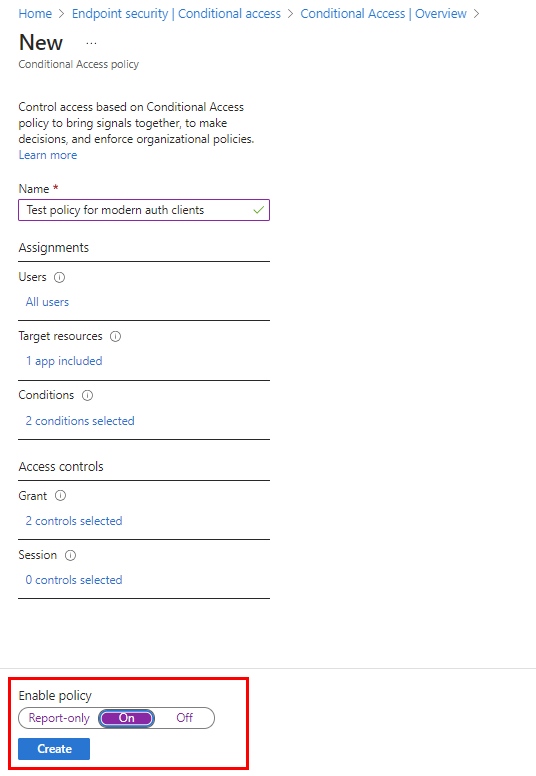

В разделе Включить политикувыберите Включить, а затем Создать.

Политика условного доступа для клиентов с современной проверкой подлинности создана. Теперь можно создать политику для клиентов Exchange Active Sync.

Создание политики для клиентов Exchange Active Sync

Процесс настройки этой политики аналогичен предыдущей политике условного доступа:

Войдите в Центр администрирования Microsoft Intune.

ВыберитеУсловный доступ к> безопасности >конечной точкиСоздать политику.

В поле Имя введите Тестовая политика для клиентов EAS.

В разделе Назначения в поле Пользователи выберите 0 пользователей и групп. На вкладке Включить выберите Все пользователи.

В разделе Назначения в поле Целевые ресурсы выберите Не выбраны целевые ресурсы. Убедитесь, что для параметра Выберите, к чему применяется эта политика, задано значение Облачные приложения, а затем настройте Microsoft 365 Exchange Online электронной почты, выполнив следующие действия:

- На вкладке Включить выберите Выбрать приложения.

- В разделе Выбрать выберите Нет.

- В списке Облачные приложения установите флажок для Office 365 Exchange Online и нажмите кнопку Выбрать.

В разделе Назначения откройте Условия>Платформы устройств, а затем:

- Установите переключатель Настроить значение Да.

- На вкладке Включить выберите Любое устройство и Готово.

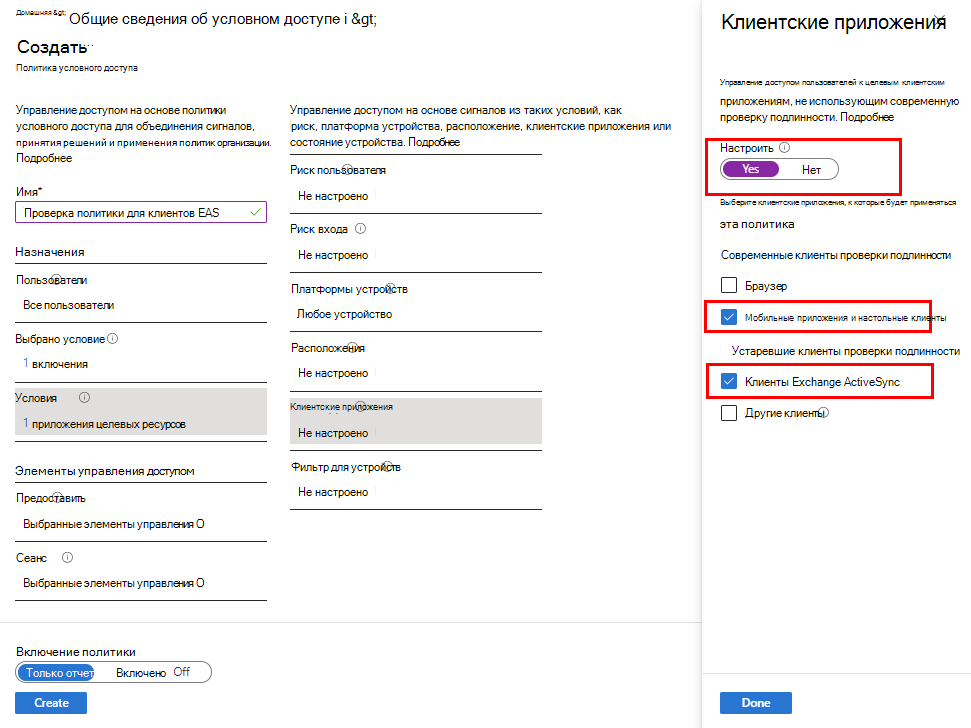

Оставьте в области Условия , разверните узел Клиентские приложения, а затем:

- Установите переключатель Настроить значение Да.

- Щелкните Мобильные приложения и настольные клиенты.

- Выберите Клиенты Exchange ActiveSync.

- Снимите все остальные флажки.

- Нажмите кнопку Готово.

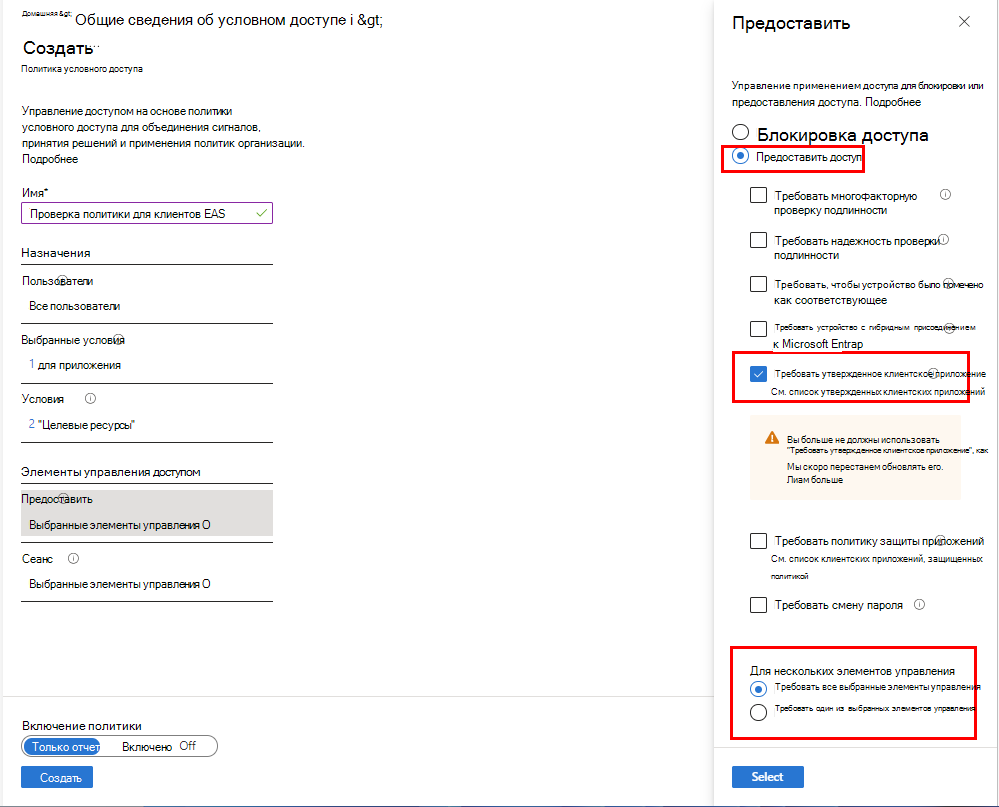

В разделе Элементы управления доступом разверните узел Предоставить , а затем:

- На панели Предоставить выберите Предоставить доступ.

- Выберите Требовать утвержденное клиентское приложение. Очистите все остальные поля проверка, но оставьте для параметра Для нескольких элементов управления значение Требовать все выбранные элементы управления.

- Нажмите Выбрать.

В разделе Включить политикувыберите Включить, а затем Создать.

Теперь политики защиты приложений и условного доступа настроены и готовы для тестирования.

Проверка

С помощью политик, созданных в этом руководстве, устройства должны зарегистрироваться в Intune и использовать мобильное приложение Outlook, прежде чем устройство сможет получить доступ к электронной почте Microsoft 365. Чтобы проверить этот сценарий на устройстве iOS, попробуйте войти в Exchange Online с учетными данными любого пользователя из тестового клиента.

Чтобы протестировать политики на iPhone, последовательно выберите Параметры>Пароли и учетные записи>Добавить учетную запись>Exchange.

Введите адрес электронной почты, назначенный для пользователя в тестовом клиенте, и щелкните Далее.

Выберите Вход.

Введите пароль тестового пользователя и щелкните Войти.

Отображается сообщение More information is required (Требуется больше информации). Это означает, что вам предлагается настроить многофакторную проверку подлинности. Идите и настройте другой метод проверки.

Далее вы увидите сообщение о том, что вы пытаетесь открыть этот ресурс с помощью приложения, не утвержденного вашим ИТ-отделом. Это означает, что использование встроенного почтового приложения для вас недоступно. Отмените вход.

Откройте приложение Outlook и выберите Параметры>Добавить учетную запись>Добавить учетную запись электронной почты.

Введите адрес электронной почты, назначенный для пользователя в тестовом клиенте, и щелкните Далее.

Щелкните Sign in with Office 365 (Войти с помощью Office 365). Вам будет предложено ввести другую проверку подлинности и регистрацию. После входа можно протестировать такие действия, как вырезать, скопировать, вставить и сохранить как.

Очистка ресурсов

Если тестовые политики больше не нужны, их можно удалить.

Войдите в Центр администрирования Microsoft Intune.

Выберите Соответствие устройств>.

В списке Имя политики выберите контекстное меню (...) для тестовой политики, а затем выберите Удалить. Для подтверждения нажмите ОК.

Перейдите в раздел Политикиусловного доступа для>системы безопасности> конечных точек.

В списке Имя политики для каждой тестовой политики откройте контекстное меню (…), а затем щелкните Удалить. Нажмите кнопку Да для подтверждения.

Дальнейшие действия

В этом руководстве вы создали политики защиты приложений, чтобы ограничить действия пользователей в приложении Outlook, а также политики условного доступа, чтобы требовать использование приложения Outlook и многофакторной проверки подлинности на клиентах с современной проверкой подлинности. Дополнительные сведения об использовании Intune с условным доступом для защиты других приложений и служб см. в статье Дополнительные сведения об условном доступе и Intune.