Соединитель Lookout Mobile Endpoint Security с Intune

Вы можете управлять доступом к корпоративным ресурсам с мобильных устройств на основании оценки рисков, проведенной Lookout — решением для защиты от угроз на мобильных устройствах, интегрированным с Microsoft Intune. Оценка рисков основана на данных телеметрии, собранных с устройств службой Lookout и включающих в себя следующее:

- Уязвимости операционной системы

- Установленные вредоносные приложения

- Вредоносные сетевые профили

Вы можете настроить политики условного доступа на основе оценки рисков Lookout, реализуемой с помощью политик соответствия Intune для зарегистрированных устройств. Эти политики также позволяют разрешать или блокировать доступ к корпоративным ресурсам с устройств, не соответствующих требованиям в зависимости от обнаруженных угроз. Для незарегистрированных устройств можно использовать политики защиты приложений для принудительного применения блокировки или выборочной очистки на основе обнаруженных угроз.

Как Intune и Lookout Mobile Endpoint Security помогают защитить ресурсы организации?

Приложение Lookout for work устанавливается и выполняется на мобильных устройствах. Оно регистрирует сведения о файловой системе и сетевом стеке, а также данные телеметрии устройства и приложений (при наличии) и отправляет их в облачную службу защиты от угроз на устройстве Lookout для вычисления риска в отношении угроз для мобильного устройства. Вы можете изменить классификации уровней риска для угроз в консоли Lookout, исходя из своих потребностей.

Поддержка зарегистрированных устройств. Политика соответствия устройств Intune содержит правило для Mobile Threat Defense (MTD), которое может использовать сведения об оценке рисков из Lookout for work. При включении этого правила Intune оценивает соответствие устройства заданной политике. Если устройство определяется как несоответствующее, его доступ к таким ресурсам, как Exchange Online и SharePoint Online, блокируется. Пользователи также получают от приложения Lookout for work, установленного на устройстве, рекомендации по устранению проблемы и восстановлению доступа к корпоративным ресурсам. Чтобы включить поддержку использования Lookout for work зарегистрированными устройствами, выполните следующие действия.

Поддержка незарегистрированных устройств. Intune может использовать данные оценки рисков из приложения Lookout for work на незарегистрированных устройствах при использовании политик защиты приложений Intune. Администраторы могут применять эти сведения для защиты корпоративных данных в защищенных Microsoft Intune приложениях, а также применять блокировку или выборочную очистку корпоративных данных на этих незарегистрированных устройствах. Чтобы включить поддержку использования Lookout for work незарегистрированными устройствами, выполните следующие действия.

Поддерживаемые платформы

При регистрации в Intune для Lookout поддерживаются следующие платформы:

- Android 5.0 и более поздних версий

- iOS 12 и более поздних версий

Предварительные требования

- Корпоративная подписка на Lookout Mobile Endpoint Security

- подписка Microsoft Intune (план 1)

- Microsoft Entra ID P1

- Enterprise Mobility and Security (EMS) E3 или E5 с лицензиями, назначенными пользователям.

Дополнительные сведения см. на странице Lookout Mobile Endpoint Security.

Примеры сценариев

Ниже приведены распространенные сценарии при использовании службы Mobile Endpoint Security с Intune.

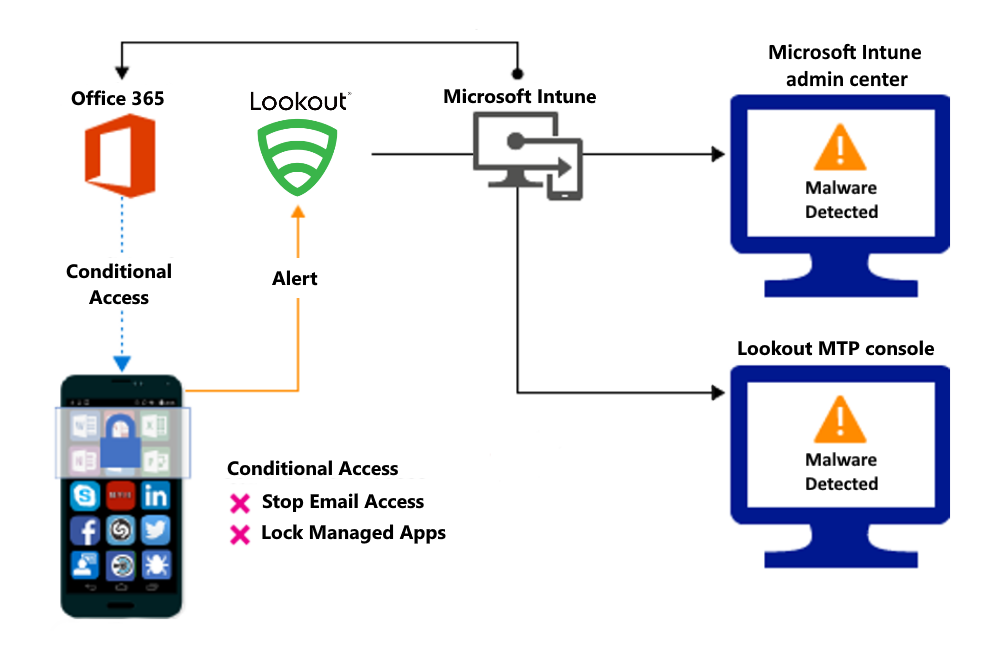

Управление доступом на основании оценки угроз от вредоносных приложений

При обнаружении на устройствах вредоносного ПО можно заблокировать следующие возможности до устранения угрозы:

- Подключение к корпоративной электронной почте

- Синхронизация корпоративных файлов с помощью приложения OneDrive для работы

- Доступ к приложениям организации

Блокировка при обнаружении вредоносных программ:

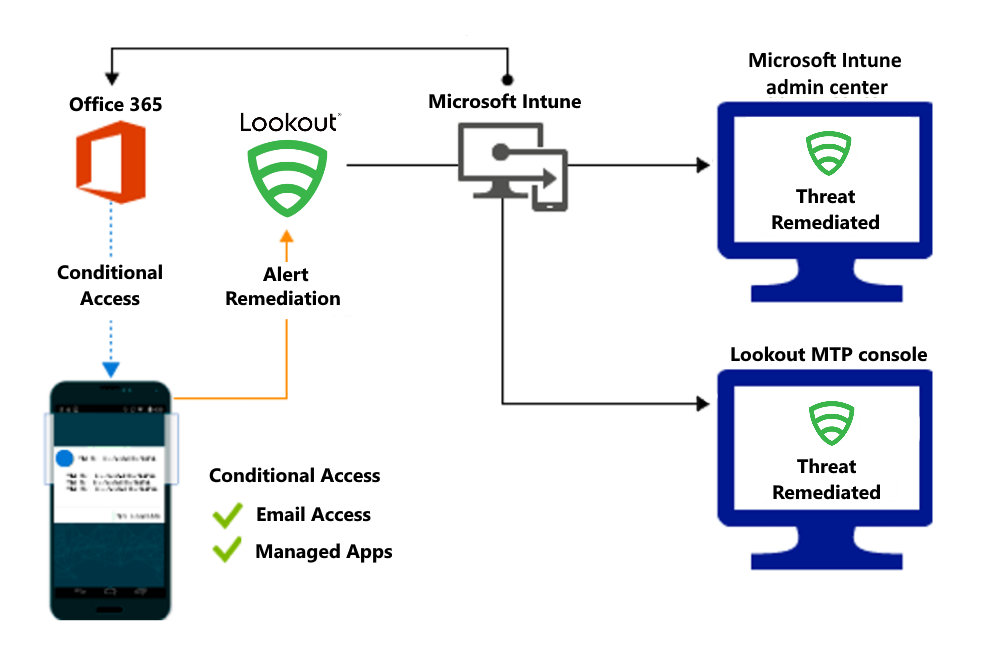

Доступ восстановлен после исправления:

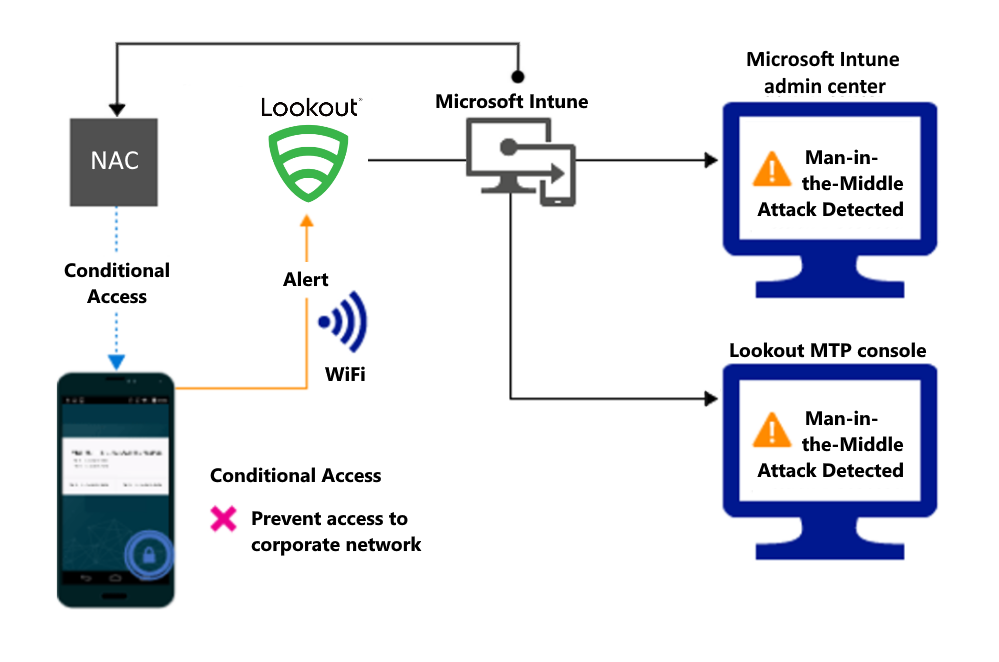

Управление доступом на основе угроз для сети

Обнаружение угроз для вашей сети, таких как атаки "злоумышленник в середине", и защита доступа к сети Wi-Fi на основе рисков, связанных с устройствами.

Блокировка доступа к сети через Wi-Fi:

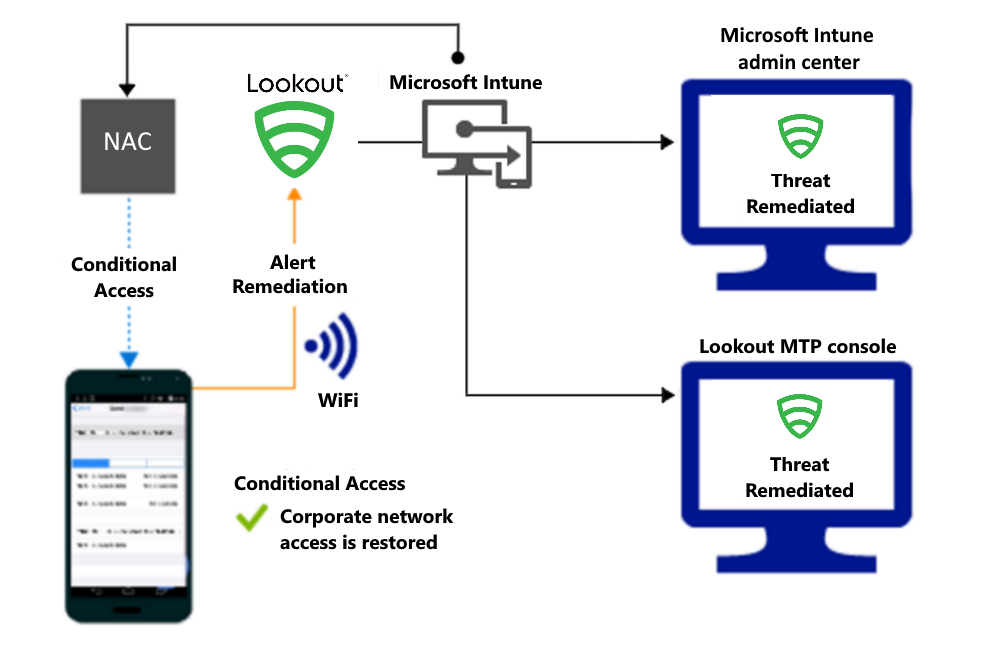

Доступ восстановлен после исправления:

Управление доступом к SharePoint Online на основе оценки угроз для сети

Обнаруживайте угрозы для сети, такие как атаки типа "злоумышленник в середине", и запрещайте синхронизацию корпоративных файлов на основе риска устройства.

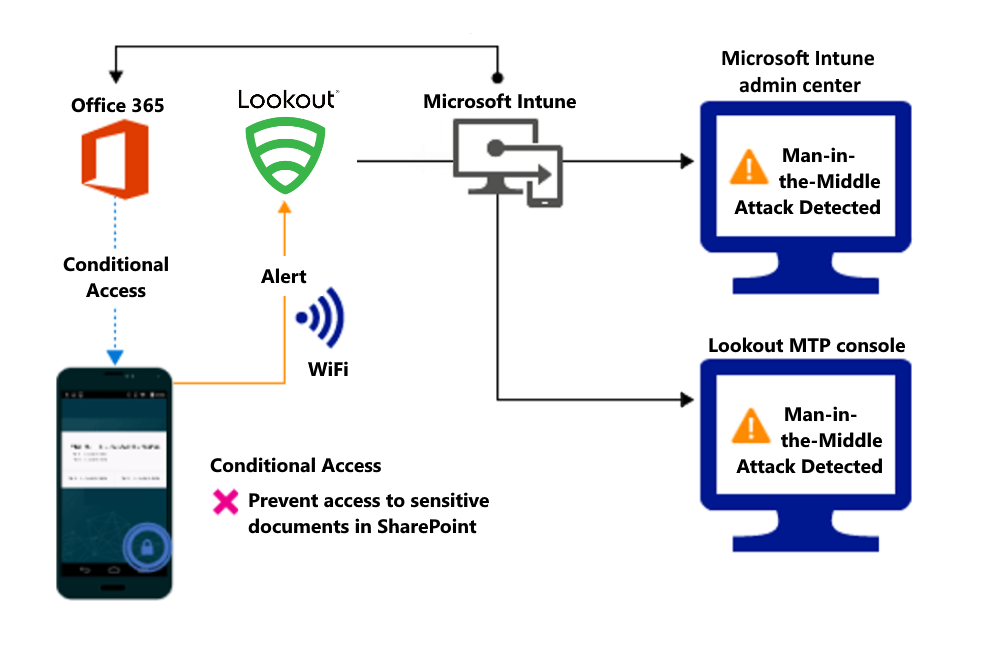

Блокирование SharePoint Online при обнаружении сетевых угроз:

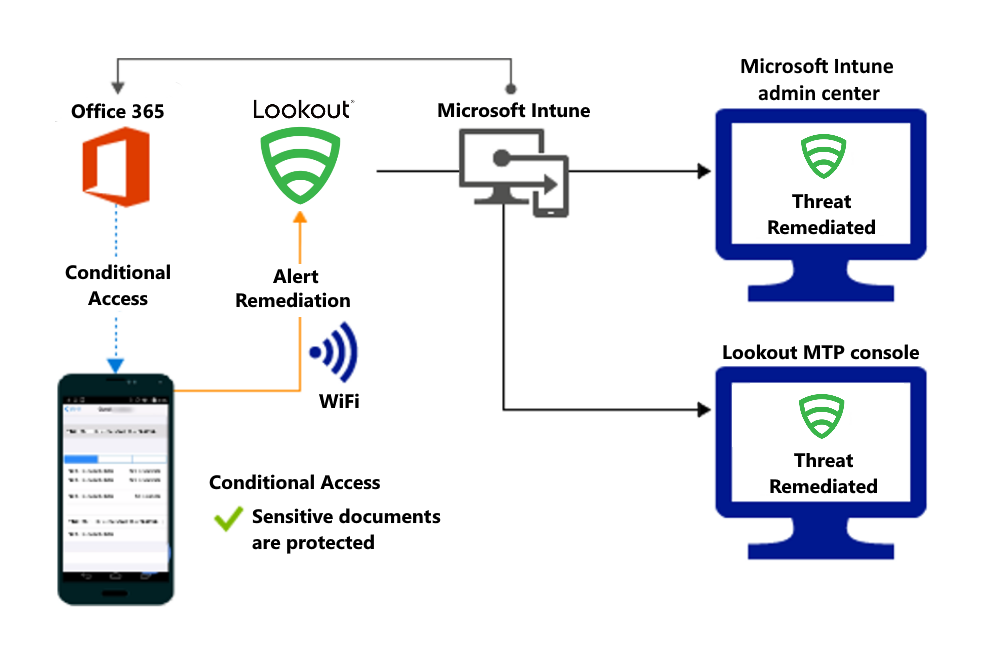

Доступ восстановлен после исправления:

Управление доступом на незарегистрированных устройствах на основании оценки угроз от вредоносных приложений

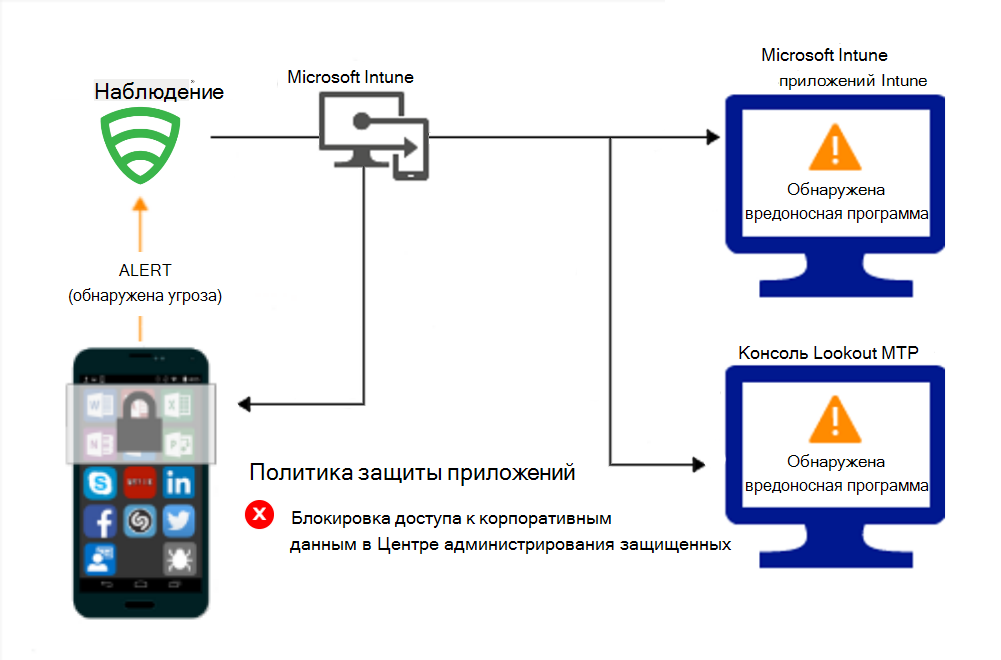

Когда решение Lookout Mobile Threat Defense считает, что устройство заражено:

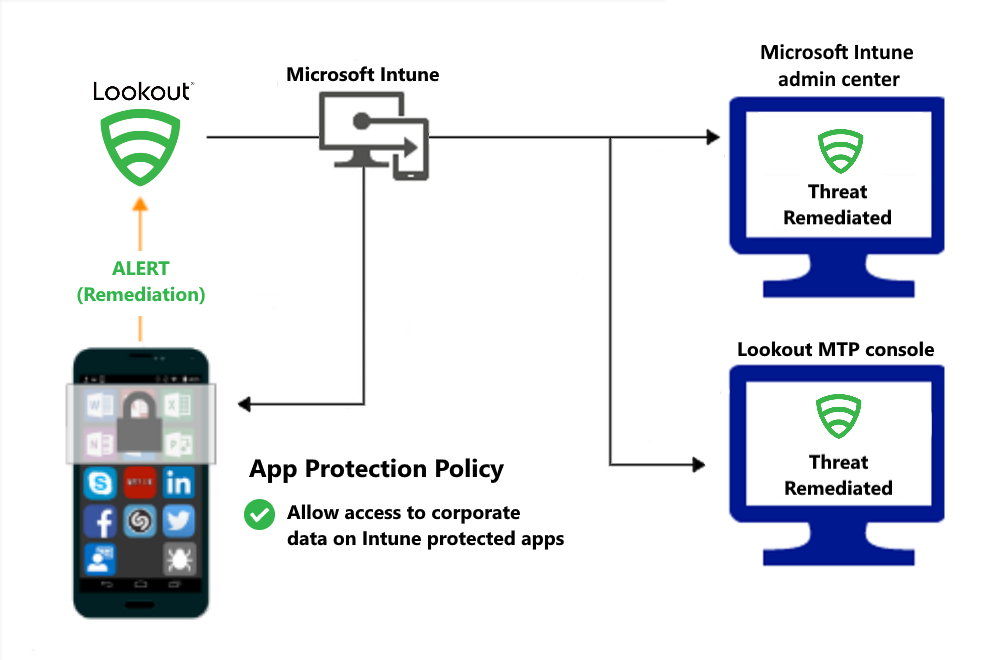

Доступ предоставляется после устранения угрозы:

Дальнейшие действия

Вот основные шаги по реализации этого решения: