Управление утвержденными приложениями для устройств Windows с помощью политики "Управление приложениями для бизнеса" и управляемых установщиков для Microsoft Intune

Этот компонент находится в состоянии общедоступной предварительной версии.

Каждый день новые вредоносные файлы и приложения появляются в дикой природе. При запуске на устройствах в организации они представляют риск, которым трудно управлять или предотвращать. Чтобы предотвратить запуск нежелательных приложений на управляемых устройствах Windows, можно использовать политики управления приложениями для бизнеса Microsoft Intune.

Политики управления приложениями для бизнеса Intune являются частью безопасности конечных точек и используют windows ApplicationControl CSP для управления разрешенными приложениями на устройствах Windows.

Кроме того, с помощью политики управления приложениями для бизнеса можно использовать политику управляемого установщика, чтобы добавить расширение управления Intune в клиент в качестве управляемого установщика. При использовании этого расширения в качестве управляемого установщика приложения, развертываемые с помощью Intune, автоматически помечаются установщиком. Приложения с тегами можно определить с помощью политик управления приложениями для бизнеса как безопасные приложения, которые могут работать на ваших устройствах.

Расширение управления Intune — это служба Intune, которая дополняет Windows 10 функции MDM для Windows 10 и Windows 11 устройств. Это упрощает установку приложений Win32 и сценариев PowerShell на управляемых устройствах.

Управляемый установщик использует правило AppLocker для добавления тегов к приложениям, устанавливаемым как доверенным в организации. Дополнительные сведения см. в статье Разрешение приложений, установленных управляемым установщиком в документации по Безопасность Windows.

Использование управляемого установщика не требуется для использования политик управления приложениями для бизнеса.

Сведения, приведенные в этой статье, помогут вам:

- Настройте расширение управления Intune в качестве управляемого установщика.

- Настройка политик безопасности конечных точек для управления приложениями для бизнеса.

Дополнительные сведения см. в разделе Управление приложениями в Защитнике Windows в документации по Безопасность Windows.

Примечание.

Политика управления приложениями для бизнеса и профили управления приложениями: Intune политики управления приложениями для бизнеса используют поставщик служб CSP ApplicationControl. Политики сокращения направлений атак Intune используют поставщик служб CSP AppLocker для профилей управления приложениями. Windows представила поставщик служб CSP ApplicationControl для замены поставщика служб CSP AppLocker. Windows продолжает поддерживать appLocker CSP, но больше не добавляет в него новые функции. Вместо этого разработка продолжается с помощью поставщика служб CSP ApplicationControl.

Применимо к:

- Windows 10

- Windows 11

Предварительные условия

Устройства

Следующие устройства поддерживаются для политик управления приложениями для бизнеса при регистрации в Intune:

Windows Корпоративная или Windows для образовательных учреждений:

- Windows 10 версии 1903 или более поздней версии

- Windows 11

Windows Professional:

Windows 11 SE:

- Windows 11 SE поддерживается только для клиентов образовательных учреждений. Дополнительные сведения см. в разделе Политики управления приложениями для бизнеса для клиентов для образовательных учреждений далее в этой статье.

Виртуальный рабочий стол Azure (AVD):

- Устройства AVD поддерживаются для использования политик управления приложениями для бизнеса

- Для целевых устройств AVD с несколькими сеансами используйте узел Управление приложениями для бизнеса в Endpoint Security. Однако элемент управления приложениями для бизнеса — это только область устройства.

Совместно управляемые устройства:

- Чтобы поддерживать управление приложениями для бизнес-политик на совместно управляемых устройствах, установите ползунок для ползунка Endpoint ProtectionIntune.

Элемент управления приложениями в Защитнике Windows для бизнеса

См. статью Требования к выпуску и лицензированию Windows в разделе Сведения об управлении приложениями для Windows в документации по Безопасность Windows.

Элементы управления доступом на основе ролей

Для управления политиками управления приложениями для бизнеса учетной записи должна быть назначена роль Intune управления доступом на основе ролей (RBAC), которая включает достаточные разрешения и права для выполнения требуемой задачи.

Ниже приведены доступные задачи с необходимыми разрешениями и правами.

Разрешить использование управляемого установщика . Учетным записям должна быть назначена роль администратора Intune. Включение установщика является однократным событием.

Важно!

Microsoft рекомендует использовать роли с наименьшим количеством разрешений. Это помогает повысить безопасность вашей организации. Администратор Intune и аналогичные учетные записи являются привилегированными ролями, которые должны быть ограничены сценариями, которые не могут использовать другую роль.

Политика управления приложениями для бизнеса . Учетные записи должны иметь разрешение "Управление приложениями для бизнеса ", которое включает права на удаление, чтение, назначение, создание, обновление и просмотр отчетов.

Просмотр отчетов для политики "Управление приложениями для бизнеса " — учетные записи должны иметь одно из следующих разрешений и прав:

- Разрешение "Элемент управления приложениями для бизнеса " с просмотром отчетов.

- Разрешение организации с чтением.

Инструкции по назначению правильного уровня разрешений и прав для управления Intune политике Управления приложениями для бизнеса см. в разделе Assign-role-based-access-controls-for-endpoint-security-policy.

Поддержка облака для государственных организаций

Intune безопасности конечных точек политики управления приложениями и настройка управляемого установщика поддерживаются в следующих национальных облачных средах:

- Облака для государственных организаций США

- 21Vianet

Начало работы с управляемыми установщиками

С помощью Intune управления безопасностью конечных точек для бизнеса можно использовать политику для добавления расширения управления Intune в качестве управляемого установщика на управляемых устройствах Windows.

После включения управляемого установщика все последующие приложения, развертываемые на устройствах Windows с помощью Intune, помечаются тегом управляемого установщика. Тег определяет, что приложение было установлено известным источником, и может быть доверенным. Затем управляемый установщик тегов приложений используется политиками управления приложениями для бизнеса для автоматической идентификации приложений как утвержденных для запуска на устройствах в вашей среде.

Политики управления приложениями для бизнеса — это реализация управления приложениями в Защитнике Windows (WDAC). Дополнительные сведения о WDAC и тегах приложений см. в разделе Сведения об управлении приложениями для Windows и руководство по маркировке идентификатора приложения (AppId) в документации по управлению приложениями в Защитнике Windows.

Рекомендации по использованию управляемого установщика:

Настройка управляемого установщика — это конфигурация на уровне клиента, которая применяется ко всем вашим управляемым устройствам Windows.

После включения расширения управления Intune в качестве управляемого установщика все приложения, развертываемые на устройствах Windows с помощью Intune, помечаются меткой управляемого установщика.

Сам по себе этот тег не влияет на то, какие приложения могут выполняться на ваших устройствах. Тег используется только при назначении политик WDAC, определяющих, какие приложения разрешено запускать на управляемых устройствах.

Так как задним числом тегов нет, все приложения на устройствах, которые были развернуты до включения управляемого установщика, не помечаются тегами. Если вы применяете политику WDAC, необходимо включить явные конфигурации, чтобы разрешить запуск этих приложений без ресурсов.

Эту политику можно отключить, изменив политику управляемого установщика. Отключение политики предотвращает добавление тегов к последующим приложениям с помощью управляемого установщика. Ранее установленные и помеченные приложения остаются помеченными тегами. Сведения о ручной очистке управляемого установщика после отключения политики см. в статье Удаление расширения управления Intune в качестве управляемого установщика далее в этой статье.

Дополнительные сведения о настройке управляемого установщика Intune см. в документации по Безопасность Windows.

Важно!

Потенциальное влияние на события, собираемые любыми интеграциями Log Analytics

Log Analytics — это средство на портале Azure, которое клиенты могут использовать для сбора данных из событий политики AppLocker. В этой общедоступной предварительной версии, если вы завершите действие согласия, политика AppLocker начнет развертываться на применимых устройствах в клиенте. В зависимости от конфигурации Log Analytics, особенно если вы собираете некоторые из более подробных журналов, это приведет к увеличению количества событий, создаваемых политикой AppLocker. Если ваша организация использует Log Analytics, мы рекомендуем проверить настройку Log Analytics, чтобы вы:

- Ознакомьтесь с настройкой Log Analytics и убедитесь, что существует соответствующий лимит сбора данных, чтобы избежать непредвиденных затрат на выставление счетов.

- Полностью отключите сбор событий AppLocker в Log Analytics (ошибка, предупреждение, информация), за исключением журналов MSI и скриптов.

Добавление управляемого установщика в клиент

Следующая процедура поможет вам добавить расширение управления Intune в качестве управляемого установщика для клиента. Intune поддерживает одну политику управляемого установщика.

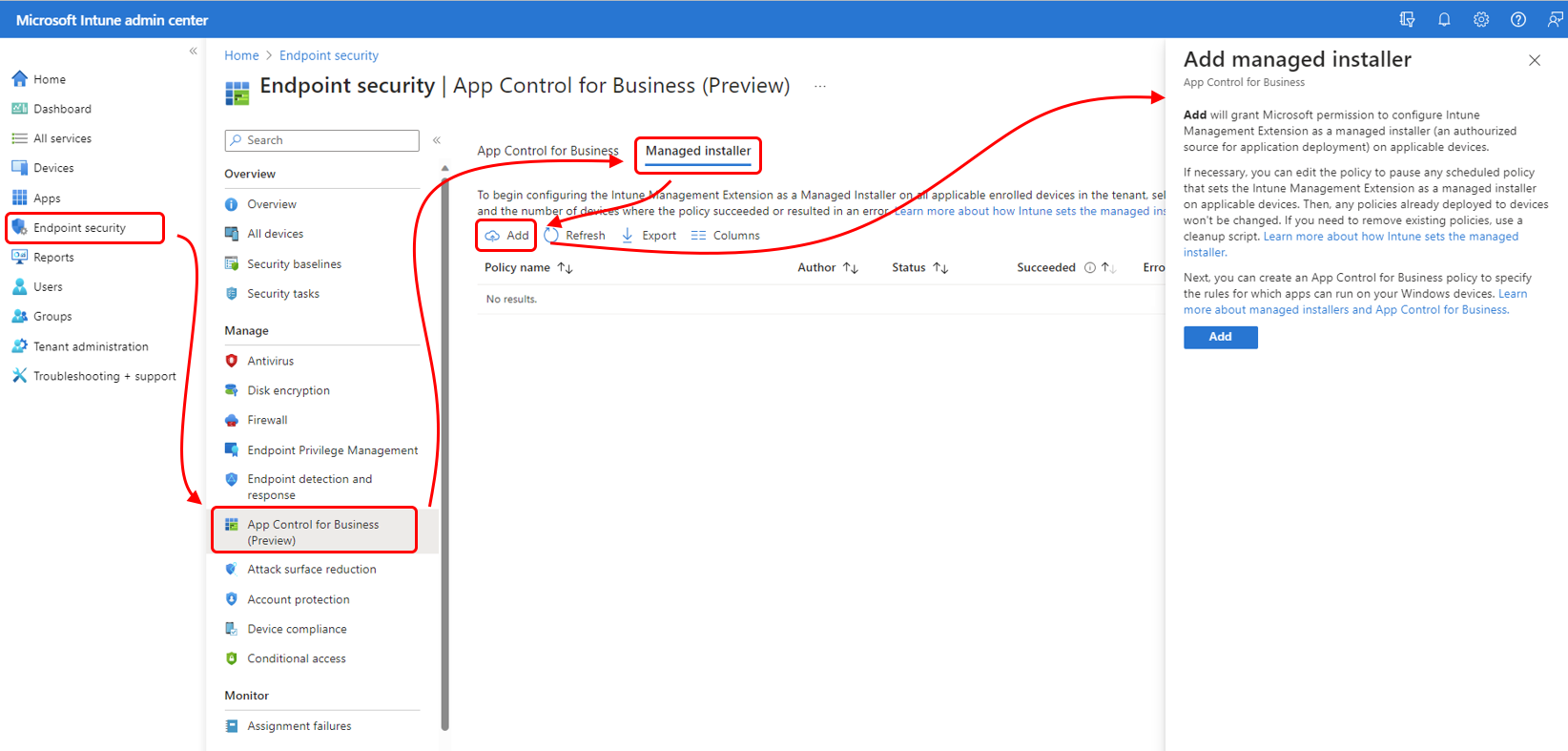

В Центре администрирования Microsoft Intune перейдите в раздел Безопасность конечных точек (предварительная версия), перейдите на вкладку Управляемый установщик и выберите *Добавить. Откроется панель Добавление управляемого установщика .

Выберите Добавить, а затем — Да, чтобы подтвердить добавление расширения управления Intune в качестве управляемого установщика.

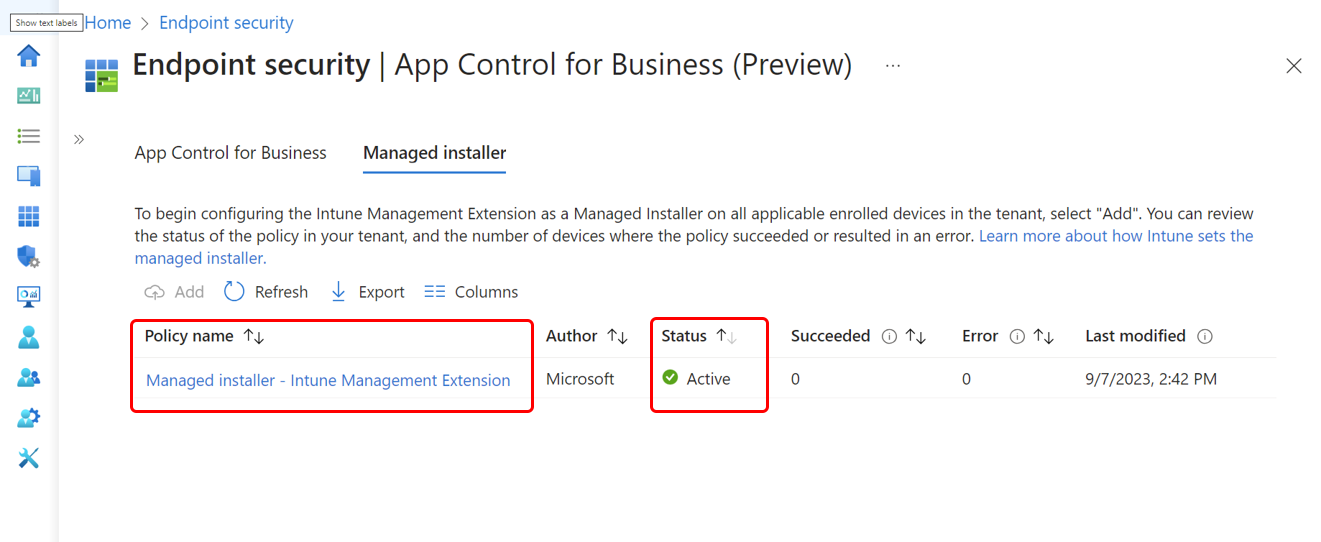

После добавления управляемого установщика в некоторых редких случаях может потребоваться подождать до 10 минут, прежде чем новая политика будет добавлена в клиент. Выберите Обновить , чтобы периодически обновлять Центр администрирования, пока он не будет доступен.

Политика готова в службе, когда Intune отображает политику управляемого установщика с именем Managed installer — Intune Management Extension со статусом Active. На стороне клиента может потребоваться подождать до часа, чтобы политика начала доставки.

Теперь можно выбрать политику, чтобы изменить ее конфигурацию. Изменения поддерживаются только в следующих двух областях политики:

Параметры. При редактировании параметров политики открывается панель "Отказаться от использования управляемого установщика ", где можно изменить значение Параметра управляемого установщика с Включено и Выкл. При добавлении установщика параметр Задать управляемый установщик по умолчанию будет включено. Перед изменением конфигурации обязательно ознакомьтесь с поведением, подробно описанным на панели для вкл . и выкл.

Теги области. Вы можете добавлять и изменять область теги, назначенные этой политике. Это позволяет указать, какие администраторы могут просматривать сведения о политике.

Прежде чем политика будет действовать, необходимо создать и развернуть политику Управления приложениями для бизнеса, чтобы указать правила, для которых приложения могут запускаться на ваших устройствах Windows.

Дополнительные сведения см. в разделе Разрешение приложений, установленных управляемым установщиком в документации по Безопасность Windows.

Важно!

Риск потенциального отсутствия загрузки из слияния политик AppLocker

При включении управляемого установщика через Intune политика AppLocker с фиктивным правилом развертывается и объединяется с существующей политикой AppLocker на целевом устройстве. Если существующая политика AppLocker содержит свойство RuleCollection, определенное как NotConfigured с пустым набором правил, оно будет объединено как NotConfigured с фиктивным правилом. Коллекция правил NotConfigured будет по умолчанию принудительно применяться, если в коллекции определены какие-либо правила. Если фиктивное правило является единственным настроенным правилом, это означает, что все остальные элементы будут заблокированы для загрузки или выполнения. Это может привести к непредвиденным проблемам, таким как сбой запуска приложений, сбой загрузки или входа в Windows. Чтобы избежать этой проблемы, рекомендуется удалить любое свойство RuleCollection, определенное как NotConfigured с пустым набором правил, из существующей политики AppLocker, если она уже существует.

- Управляемый установщик может включить остановленные или отключенные политики App-Locker (на целевых компьютерах), применяемые из объекта групповой политики.

Удаление расширения управления Intune в качестве управляемого установщика

При необходимости вы можете прекратить настройку расширения управления Intune в качестве управляемого установщика для клиента. Для этого необходимо отключить политику управляемого установщика. После отключения политики можно использовать дополнительные действия по очистке.

Отключение политики расширения управления Intune (обязательно)

Чтобы прекратить добавление расширения управления Intune в качестве управляемого установщика на устройства, требуется следующая конфигурация.

В Центре администрирования перейдите в раздел Безопасность конечных точек (предварительная версия), перейдите на вкладку Управляемый установщик, а затем выберите политику Расширения управляемого установщика Intune управления.

Измените политику, установите для параметра Set managed installer значение Off и сохраните политику.

Новые устройства не будут настроены с помощью расширения управления Intune в качестве управляемого установщика. Это не удаляет расширение управления Intune в качестве управляемого установщика с устройств, которые уже настроены для его использования.

Удалите расширение управления Intune в качестве управляемого установщика на устройствах (необязательно)

В качестве дополнительного шага очистки можно запустить скрипт для удаления расширения управления Intune в качестве управляемого установщика на устройствах, которые уже установили его. Этот шаг является необязательным, так как эта конфигурация не влияет на устройства, если вы также не используете политики управления приложениями для бизнеса, которые ссылались на управляемый установщик.

Скачайте сценарий PowerShellCatCleanIMEOnly.ps1 . Этот скрипт доступен по адресу https://aka.ms/intune_WDAC/CatCleanIMEOnlydownload.microsoft.com.

Запустите этот скрипт на устройствах с расширением управления Intune в качестве управляемого установщика. Этот скрипт удаляет только расширение управления Intune в качестве управляемого установщика.

Перезапустите службу расширения управления Intune, чтобы указанные выше изменения вступили в силу.

Чтобы запустить этот скрипт, можно использовать Intune для запуска сценариев PowerShell или другие методы по своему выбору.

Удаление всех политик AppLocker с устройства (необязательно)

Чтобы удалить все политики Windows AppLocker с устройства, можно использовать сценарий PowerShellCatCleanAll.ps1 . Этот скрипт удаляет с устройства не только расширение управления Intune в качестве управляемого установщика, но и все политики, основанные на Windows AppLocker. Прежде чем использовать этот скрипт, убедитесь, что вы понимаете, что в вашей организации используются политики AppLocker.

Скачайте сценарий PowerShellCatCleanAll.ps1 . Этот скрипт доступен по адресу https://aka.ms/intune_WDAC/CatCleanAlldownload.microsoft.com.

Запустите этот скрипт на устройствах с расширением управления Intune в качестве управляемого установщика. Этот скрипт удаляет расширение управления Intune в качестве управляемого установщика и политики AppLocker с устройства.

Перезапустите службу расширения управления Intune, чтобы указанные выше изменения вступили в силу.

Чтобы запустить этот скрипт, можно использовать Intune для запуска сценариев PowerShell или другие методы по своему выбору.

Начало работы с политиками управления приложениями для бизнеса

С помощью политик безопасности конечных точек для бизнеса Intune можно управлять приложениями на управляемых устройствах Windows. Все приложения, которые явно не разрешены для запуска политикой, блокируются, если вы не настроили политику для использования режима аудита. В режиме аудита политика позволяет запускать все приложения и записывает сведения о них локально на клиенте.

Для управления разрешенными или заблокированными приложениями Intune использует windows ApplicationControl CSP на устройствах Windows.

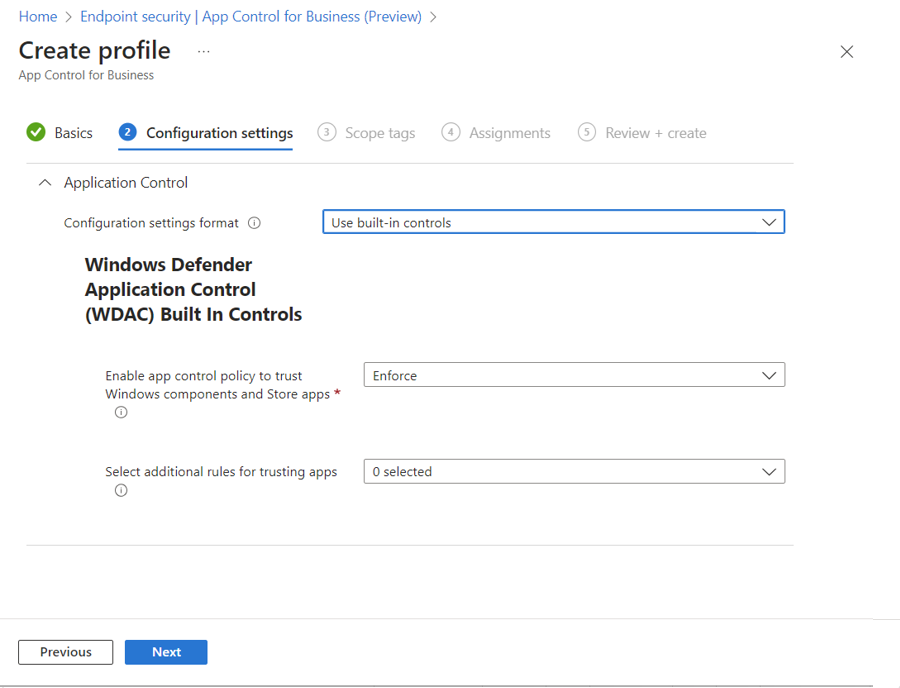

При создании политики "Управление приложениями для бизнеса" необходимо выбрать формат параметров конфигурации для использования:

Ввод xml-данных . При выборе ввода xml-данных необходимо предоставить политику с набором настраиваемых свойств XML, определяющих политику "Элемент управления приложениями для бизнеса".

Встроенные элементы управления . Этот параметр является самым простым способом настройки, но остается эффективным выбором. С помощью встроенных элементов управления можно легко утвердить все приложения, установленные управляемым установщиком, и разрешить доверие к компонентам Windows и приложениям магазина.

Дополнительные сведения об этих параметрах доступны в пользовательском интерфейсе при создании политики, а также подробно описаны в следующей процедуре, которая поможет вам создать политику.

После создания политики "Элемент управления приложениями для бизнеса" можно расширить область этой политики, создав дополнительные политики, которые добавляют дополнительные правила в формате XML к этой исходной политике. При использовании дополнительных политик исходная политика называется базовой политикой.

Примечание.

Если ваш клиент является арендатором для образовательных учреждений, ознакомьтесь с разделами Политики управления приложениями для бизнеса для клиентов для образовательных учреждений , чтобы узнать о дополнительной поддержке устройств и политике Управления приложениями для бизнеса для этих устройств.

Создание политики элемента управления приложениями для бизнеса

Используйте следующую процедуру, чтобы создать успешную политику управления приложениями для бизнеса. Эта политика считается базовой, если вы создаете дополнительные политики для расширения область доверия, определяемого с помощью этой политики.

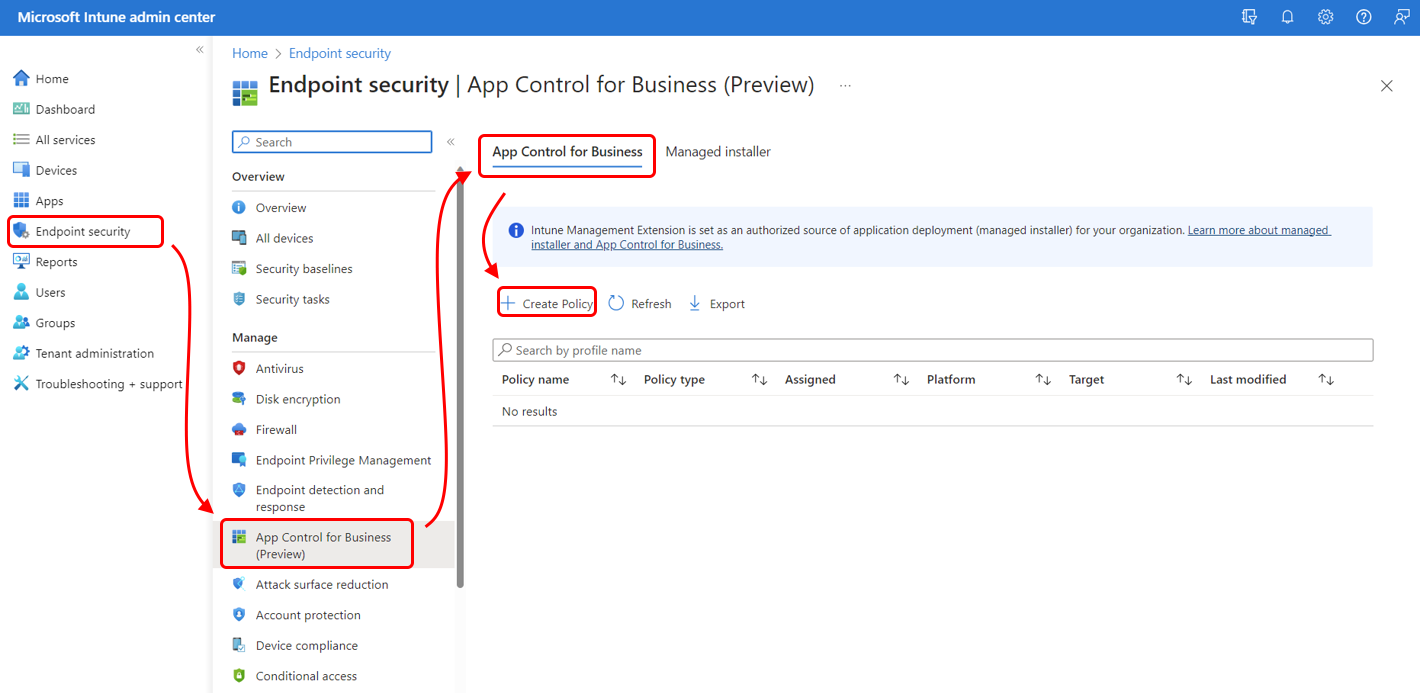

Войдите в Центр администрирования Microsoft Intune и перейдите в разделУправление приложениями для бизнеса (предварительная версия)> для конечной> точки, выберите вкладку >Управление приложениями для бизнеса, а затем щелкните Создать политику. Политики управления приложениями для бизнеса автоматически назначаются типу платформы Windows 10 и более поздних версий.

В разделе Основные сведения введите следующие свойства:

- Имя. Введите описательное имя для профиля. Именуйте профили, чтобы их можно было легко идентифицировать позже.

- Описание. Введите описание профиля. Этот параметр является необязательным, но мы рекомендуем его использовать.

В разделе Параметры конфигурации выберите формат параметров конфигурации:

Введите xml-данные . С помощью этого параметра необходимо указать пользовательские свойства XML для определения политики "Элемент управления приложениями для бизнеса". Если выбрать этот параметр, но не добавить свойства XLM в политику, он будет действовать как Не настроено. Политика управления приложениями для бизнеса, которая не настроена, приводит к поведению по умолчанию на устройстве без дополнительных параметров из поставщика служб CSP ApplicationControl.

Встроенные элементы управления — при использовании этого параметра политика не использует пользовательский XML-код. Вместо этого настройте следующие параметры:

Включение доверия для компонентов Windows и приложений магазина . Если этот параметр включен (по умолчанию), управляемые устройства могут запускать компоненты Windows и приложения Магазина, а также другие приложения, которые можно настроить как доверенные. Приложения, которые не определены этой политикой как доверенные, блокируются.

Этот параметр также поддерживает режим "Только аудит ". В режиме аудита все события регистрируются в журналах локальных клиентов, но запуск приложений не блокируется.

Выберите дополнительные параметры для приложений с доверием . Для этого параметра можно выбрать один или оба из следующих параметров:

Доверять приложениям с хорошей репутацией . Этот вариант позволяет устройствам запускать авторитетные приложения, как определено Microsoft Intelligent Security Graph. Сведения об использовании Интеллектуального графа безопасности (ISG) см. в статье Разрешение надежных приложений с помощью Intelligent Security Graph (ISG) документации по Безопасность Windows.

Доверять приложениям из управляемых установщиков . Этот параметр позволяет устройствам запускать приложения, развернутые авторизованным источником, который является управляемым установщиком. Это относится к приложениям, развертываемых с помощью Intune после настройки расширения управления Intune в качестве управляемого установщика.

Поведение всех остальных приложений и файлов, не указанных правилами в этой политике, зависит от конфигурации параметра Включить доверие компонентов Windows и приложений Магазина:

- Если этот параметр включен, файлы и приложения будут заблокированы для работы на устройствах.

- Если задано значение Только аудит, аудит файлов и приложений выполняется только в локальных журналах клиента.

На странице Теги области выберите нужные теги области для применения, а затем выберите Далее.

В поле Назначения выберите группы, которые получают политику, но учтите, что политики WDAC применяются только к область устройства. Чтобы продолжить, нажмите кнопку Далее.

Дополнительные сведения о назначении профилей см. в статье Назначение профилей пользователей и устройств.

В разделе Просмотр и создание просмотрите параметры и нажмите кнопку Создать. При выборе Создать внесенные изменения сохраняются и назначается профиль. Политика также отображается в списке политик.

Использование дополнительной политики

Одна или несколько дополнительных политик могут помочь вам развернуть базовую политику Управления приложениями для бизнеса, чтобы увеличить круг доверия этой политики. Дополнительная политика может расширить только одну базовую политику, но несколько дополнительных политик могут расширить одну и ту же базовую политику. При добавлении дополнительных политик приложения, разрешенные базовой политикой и ее дополнительными политиками, могут работать на устройствах.

Дополнительные политики должны быть в формате XML и ссылаться на идентификатор базовой политики.

Идентификатор политики базовой политики элемента управления приложениями для бизнеса определяется конфигурацией базовой политики:

Базовые политики, созданные с помощью пользовательского XML- кода, имеют уникальный идентификатор PolicyID, основанный на этой конфигурации XML.

Базовые политики, созданные с помощью встроенных элементов управления для управления приложениями для бизнеса, имеют один из четырех возможных идентификаторов PolicyID, которые определяются возможными сочетаниями встроенных параметров. В следующей таблице указаны сочетания и связанные идентификаторы PolicyID:

PolicyID базовой политики Параметры в политике WDAC (аудит или принудительное применение) {A8012CFC-D8AE-493C-B2EA-510F035F1250} Включение политики управления приложениями для доверия компонентам Windows и приложениям Магазина {D6D6C2D6-E8B6-4D8F-8223-14BE1DE562FF} Включение политики управления приложениями, чтобы доверять компонентам Windows и приложениям

Магазина и

доверять приложениям с хорошей репутацией{63D1178A-816A-4AB6-8ECD-127F2DF0CE47} Включение политики управления приложениями для доверия компонентам Windows и приложениям

Магазина и

приложениям доверия из управляемых установщиков{2DA0F72D-1688-4097-847D-C42C39E631BC} Включение политики управления приложениями для доверия компонентам Windows и приложениям

Магазина и

приложениям доверия с хорошей репутацией

и

доверием приложений из управляемых установщиков

Несмотря на то, что две политики управления приложениями для бизнеса, использующие одну и ту же конфигурацию встроенных элементов управления, имеют одинаковый Идентификатор политики, вы можете применять разные дополнительные политики в зависимости от назначений политик.

Рассмотрим следующий сценарий:

Вы создаете две базовые политики, которые используют одну и ту же конфигурацию и, следовательно, имеют одинаковый Идентификатор политики. Один из них развертывается в рабочей группе руководителей, а вторая политика развертывается в службе технической поддержки.

Затем создайте дополнительную политику, которая позволяет запускать другие приложения, необходимые вашей команде руководителей. Вы назначаете эту дополнительную политику той же группе, группе руководителей.

Затем вы создадите вторую дополнительную политику, которая позволяет запускать различные инструменты, необходимые вашей команде технической поддержки. Эта политика назначается группе службы технической поддержки.

В результате таких развертываний обе дополнительные политики могут изменять оба экземпляра базовой политики. Однако из-за отдельных назначений первая дополнительная политика изменяет только разрешенные приложения, назначенные команде руководителей, а вторая политика изменяет только разрешенные приложения, используемые командой технической поддержки.

Создание дополнительной политики

Используйте мастер управления приложениями в Защитнике Windows или командлеты PowerShell, чтобы создать политику управления приложениями для бизнеса в формате XML.

Дополнительные сведения о мастере см . в разделе aka.ms/wdacWizard или Мастер Microsoft WDAC.

При создании политики в формате XML она должна ссылаться на идентификатор базовой политики.

После создания дополнительной политики "Управление приложениями для бизнеса" в формате XML войдите в центр администрирования Microsoft Intune и перейдитев разделУправление приложениями для бизнеса (предварительная> версия) > и выберите Создать политику.

В разделе Основные сведения введите следующие свойства:

Имя. Введите описательное имя для профиля. Именуйте профили, чтобы их можно было легко идентифицировать позже.

Описание. Введите описание профиля. Этот параметр является необязательным, но мы рекомендуем его использовать.

В разделе Параметры конфигурации в поле Формат параметров конфигурации выберите Введите xml-данные и отправьте XML-файл.

В поле Назначения выберите те же группы, которые назначены базовой политике, к которой требуется применить дополнительную политику, и нажмите кнопку Далее.

В разделе Просмотр и создание просмотрите параметры и нажмите кнопку Создать. При выборе Создать внесенные изменения сохраняются и назначается профиль. Политика также отображается в списке политик.

Политики управления приложениями для бизнеса для клиентов для образовательных учреждений

Политики управления приложениями для бизнеса в клиентах для образовательных организаций также поддерживают Windows 11 SE в дополнение к поддерживаемым платформам в разделе Предварительные требования.

Windows 11 SE — это облачная операционная система, оптимизированная для использования в аудиториях. Как и Intune для образовательных учреждений, Windows SE 11 уделяет приоритетное внимание производительности, конфиденциальности учащихся и обучению, а также поддерживает только функции и приложения, необходимые для образовательных учреждений.

Чтобы упростить эту оптимизацию, политика WDAC и расширение управления Intune настраиваются автоматически для Windows 11 SE устройств:

Intune поддержка Windows 11 SE устройств ограничивается развертыванием предопределенных политик WDAC с заданным списком приложений в клиентах EDU. Эти политики развертываются автоматически и не могут быть изменены.

Для клиентов Intune EDU расширение управления Intune автоматически устанавливается в качестве управляемого установщика. Эта конфигурация является автоматической и не может быть изменена.

Удаление политики управления приложениями для бизнеса

Как описано в статье Развертывание политик WDAC с помощью mobile Управление устройствами (MDM) (Windows 10) — безопасность Windows в документации по Безопасность Windows, политики, удаленные из пользовательского интерфейса Intune, удаляются из системы и с устройств, но остаются в силе до следующей перезагрузки компьютера.

Чтобы отключить или удалить принудительное применение WDAC, выполните приведенные ниже действия.

Замените существующую политику новой версией политики, которая будет

Allow /*, как правила в примере политики, найденной на устройствах Windows по адресу%windir%\schemas\CodeIntegrity\ExamplePolicies\AllowAll.xmlЭта конфигурация удаляет все блоки, которые в противном случае могут быть оставлены на устройстве после удаления политики.

После развертывания обновленной политики можно удалить новую политику на портале Intune.

Эта последовательность предотвращает блокировку и полностью удаляет политику WDAC при следующей перезагрузке.

Мониторинг политик управления приложениями для бизнеса и управляемого установщика

После назначения устройствам политик управления приложениями для бизнеса и управляемого установщика можно просмотреть сведения о политике в Центре администрирования.

- Для просмотра отчетов ваша учетная запись должна иметь разрешение на чтение для Intune категории управления доступом на основе ролей организации.

Чтобы просмотреть отчеты, войдите в Центр администрирования Intune и перейдите к узлу Контроль учетных записей. (Безопасность конечных> точекКонтроль учетных записей (предварительная версия)). Здесь можно выбрать вкладку для сведений о политике, которые вы хотите просмотреть:

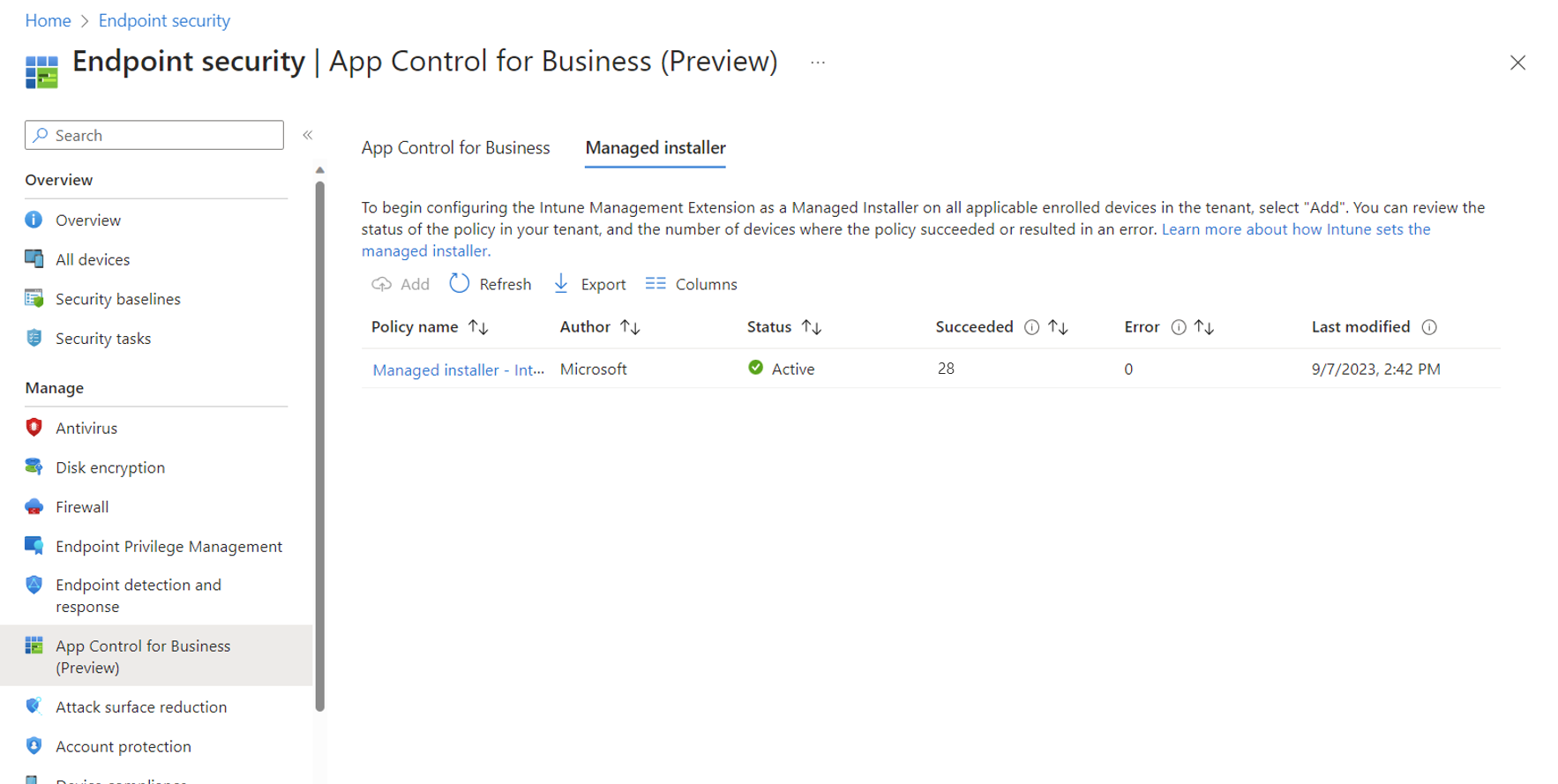

Управляемый установщик

На вкладке Управляемый установщик можно просмотреть состояние, количество успешных попыток и сведения об ошибках для политики расширения управляемого установщика Intune управления:

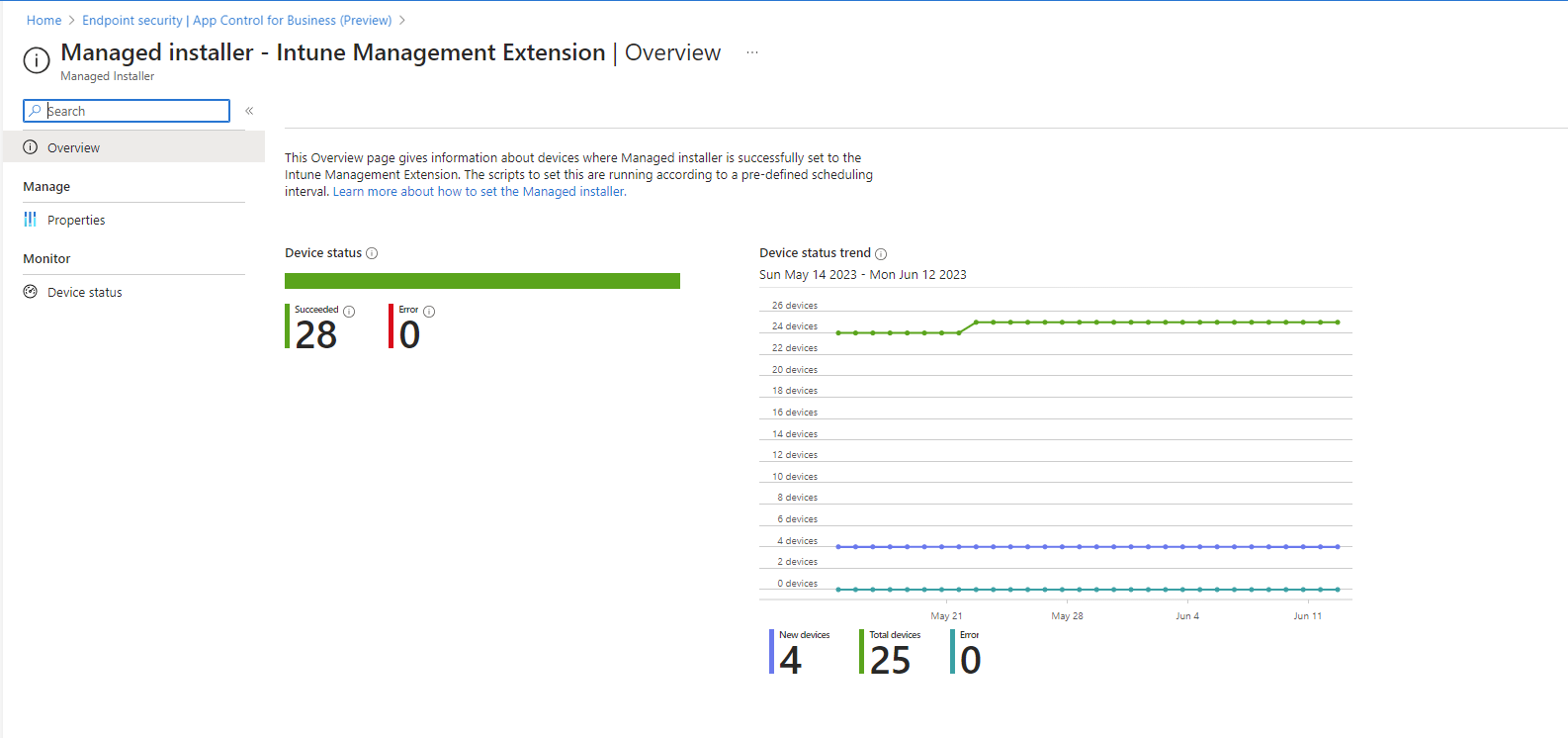

Выберите имя политики, чтобы открыть ее страницу Обзор, где можно просмотреть следующие сведения:

Состояние устройства— статическое число успешных и ошибок.

Тренд состояния устройства— историческая диаграмма, на котором отображается временная шкала и количество устройств в каждой категории сведений.

Сведения о отчете:

Успешно — устройства, которые успешно применили политику.

Error — устройства с ошибками.

Новые устройства . Новые устройства определяют устройства, которые недавно применили политику.

Для обновления разделов Состояние устройства и Тенденция состояния устройства в обзоре может потребоваться до 24 часов.

При просмотре сведений о политике можно выбрать Состояние устройства (под разделом Монитор), чтобы открыть представление сведений о политике на основе устройства. В представлении Состояние устройства отображаются следующие сведения, которые можно использовать для выявления проблем, если устройство не сможет успешно применить политику:

- Имя устройства

- Имя пользователя

- Версия ОС

- Состояние управляемого установщика (успешно или ошибка)

Обновление представления сведений о политике на основе устройства может занять несколько минут после того, как устройство фактически получит политику.

Управление приложениями для бизнеса

На вкладке Элемент управления приложениями для бизнеса можно просмотреть список политик управления приложениями для бизнеса и основные сведения, включая сведения о том, назначен ли он и когда он был изменен в последний раз.

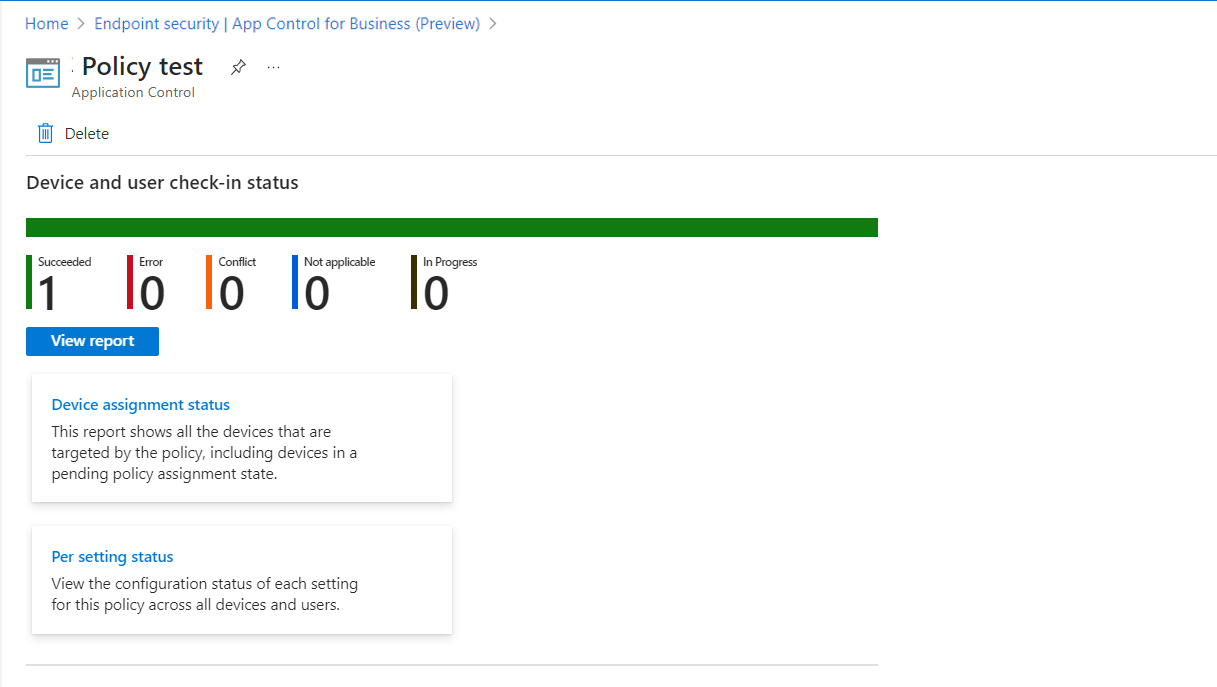

Выберите политику, чтобы открыть представление с дополнительными параметрами отчета:

Параметры отчета для политики:

Состояние проверка устройства и пользователя— простая диаграмма, на которую отображается количество устройств, сообщающих о каждом доступном состоянии для этой политики.

Просмотр отчета . Откроется представление со списком устройств, которые получили эту политику. Здесь можно выбрать устройства для детализации и просмотреть формат параметров политики "Управление приложениями для бизнеса".

Представление политики также содержит следующие плитки отчета:

Состояние назначения устройств . В этом отчете отображаются все устройства, на которые нацелена политика, включая устройства в состоянии ожидания назначения политики.

С помощью этого отчета можно выбрать значения состояния назначения , которые нужно просмотреть, а затем выбрать Создать отчет , чтобы обновить представление отчета для отдельных устройств, которые получили политику, их последнего активного пользователя и состояния назначения.

Вы также можете выбрать устройства для детализации и просмотра формата параметров политики "Управление приложениями для бизнеса".

Состояние параметра . В этом отчете отображается количество устройств, состояние которым указано как Успешно, Ошибка или Конфликт для параметров из этой политики.

Часто задаваемые вопросы

Когда следует задать расширение управления Intune в качестве управляемого установщика?

Мы рекомендуем настроить расширение управления Intune в качестве управляемого установщика при следующей доступной возможности.

После установки последующие приложения, развертываемые на устройствах, будут соответствующим образом помечены для поддержки политик WDAC, которые доверяют приложениям из управляемых установщиков.

В средах, где приложения были развернуты до настройки управляемого установщика, мы рекомендуем развернуть новые политики WDAC в режиме аудита , чтобы определить, что приложения были развернуты, но не помечены как доверенные. Затем вы можете просмотреть результаты аудита и определить, каким приложениям следует доверять. Для приложений, которым вы доверяете и разрешаете запуск, вы можете создать пользовательские политики WDAC, чтобы разрешить эти приложения.

Может быть полезно изучить расширенную охоту, которая является функцией в Microsoft Defender для конечной точки, которая упрощает запросы событий аудита на многих компьютерах, которыми управляют ИТ-администраторы и помогают им создавать политики.

Что делать со старой политикой управления приложениями из политики сокращения направлений атак

Вы можете заметить экземпляры политики управления приложениями в пользовательском интерфейсе Intune в разделе Endpoint Security>Attach Surface Reduction или в разделе Управление>устройствами Конфигурация устройств>. Они будут нерекомендуемы в будущем выпуске.

Что делать, если на одном устройстве есть несколько базовых или дополнительных политик?

До Windows 10 1903 года управление приложениями для бизнеса поддерживало только одну активную политику в системе в любой момент времени. Это поведение значительно ограничивает клиентов в ситуациях, когда было бы полезно несколько политик с разными намерениями. Сегодня на одном устройстве поддерживается несколько базовых и дополнительных политик. Узнайте больше о развертывании нескольких политик управления приложениями для бизнеса.

Обратите внимание, что для управления приложениями для бизнеса больше не существует ограничения на 32 политики, активные на одном устройстве. Эта проблема устранена для устройств, работающих Windows 10 1903 или более поздней версии с обновлением для системы безопасности Windows, выпущенным 12 марта 2024 г. или позже. Более ранние версии Windows, как ожидается, получат это исправление в будущих обновлениях системы безопасности Windows.

Поддерживает ли возможность управляемого установщика для моего клиента набор приложений, установленных из Configuration Manager с соответствующим тегом?

Нет. Этот выпуск посвящен настройке приложений, установленных из Intune, с помощью расширения управления Intune в качестве управляемого установщика. Он не может задать Configuration Manager в качестве управляемого установщика.

Если требуется задать Configuration Manager в качестве управляемого установщика, это поведение можно разрешить из Configuration Manager. Если у вас уже есть Configuration Manager в качестве управляемого установщика, ожидается, что новая политика AppLocker расширения управления Intune объединяется с существующей политикой Configuration Manager.

Какие рекомендации следует учитывать для устройств гибридного присоединения к Entra (HAADJ) в моей организации, которые хотят использовать управляемый установщик?

Устройствам гибридного присоединения Entra требуется подключение к локальному контроллеру домена (DC) для применения групповых политик, включая политику управляемого установщика (через AppLocker). Без подключения контроллера домена, особенно во время подготовки Autopilot, политика управляемого установщика не будет успешно применена. Ниже приведено несколько вариантов использования соответствующих функций.

Вместо этого используйте Autopilot с присоединением к Entra. Дополнительные сведения см. в нашей рекомендации по выбору варианта присоединения к Entra .

Для гибридного присоединения Entra выберите один или оба из следующих вариантов:

- Используйте методы подготовки устройств, которые обеспечивают подключение контроллера домена во время установки приложения, так как Autopilot может не работать здесь.

- Разверните приложения после завершения подготовки Autopilot, чтобы подключение к контроллеру домена было установлено во время установки приложения и можно применить политику управляемого установщика.