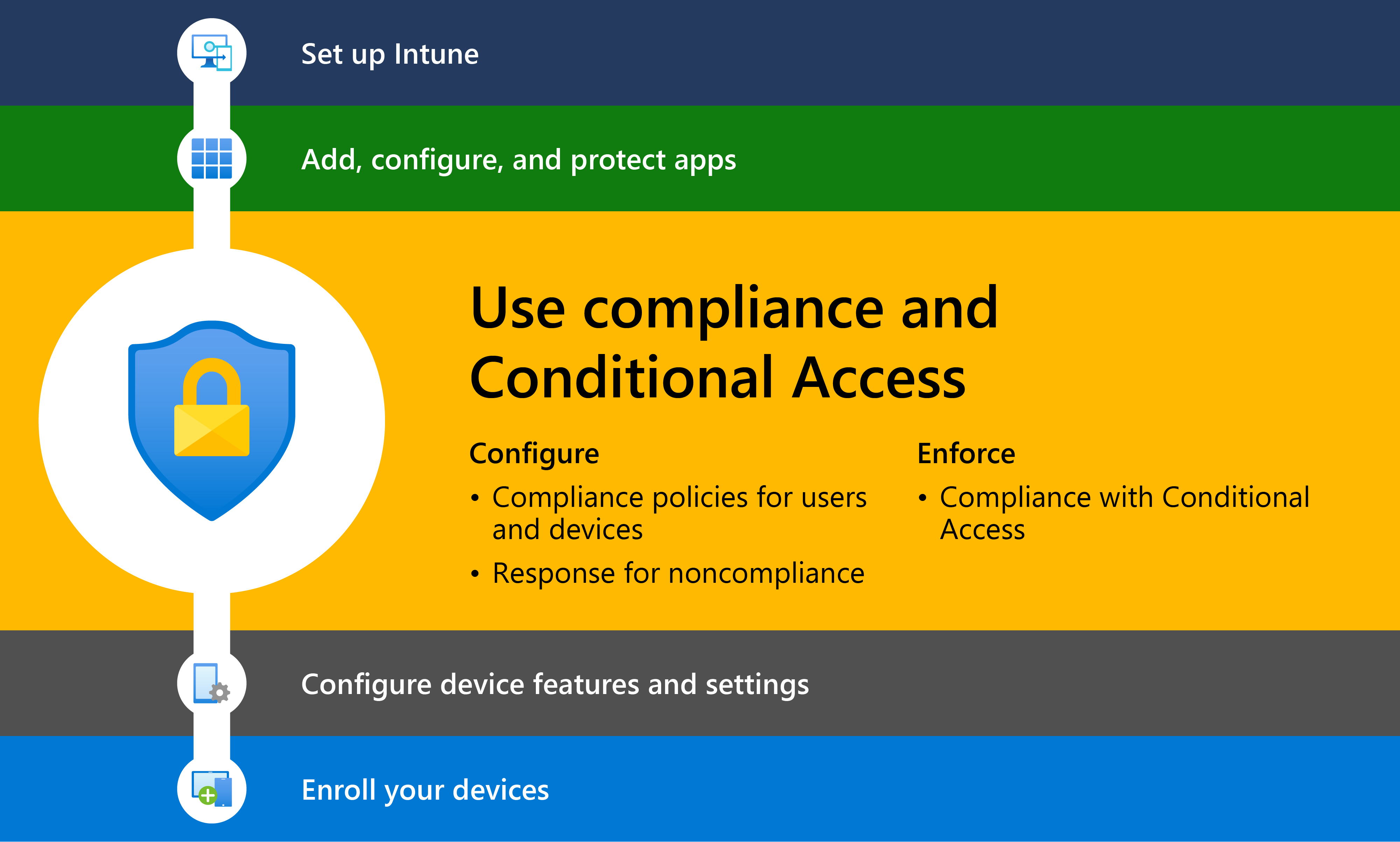

Шаг 3. Планирование политик соответствия требованиям

Ранее вы настроили подписку на Intune и создали политики защиты приложений. Затем запланируйте и настройте параметры и политики соответствия устройств, чтобы защитить данные организации, требуя, чтобы устройства соответствовали заданным вами требованиям.

Если вы еще не знакомы с политиками соответствия требованиям, см. статью Общие сведения о соответствии требованиям.

Эта статья относится к:

- Android Enterprise (полностью управляемые и личные рабочие профили)

- Android Open-Source Project (AOSP)

- iOS/iPadOS

- Linux

- macOS

- Windows

Политики соответствия требованиям развертываются для групп устройств или пользователей. При развертывании для пользователей любое устройство, в которое входит пользователь, должно соответствовать требованиям политик. Ниже приведены некоторые распространенные примеры требований к соответствию:

- Требуется минимальная версия операционной системы.

- Использование пароля или ПИН-кода, соответствующего определенным требованиям к сложности и длине.

- Устройство с уровнем угрозы или ниже, как определяется используемым программным обеспечением для защиты мобильных устройств от угроз. Программное обеспечение для защиты от угроз на мобильных устройствах включает Microsoft Defender для конечной точки или одного из других поддерживаемых партнеров Intune.

Если устройства не соответствуют требованиям политики соответствия, эта политика может применить одно или несколько действий в случае несоответствия. Ниже приведены некоторые действия.

- Удаленная блокировка несоответствующего устройства.

- Отправка электронной почты или уведомления устройству или пользователю о проблеме с соответствием, чтобы пользователь устройства смог вернуть его в соответствие.

- Определите устройство, которое может быть готово к выводу из эксплуатации, если оно не соответствует требованиям в течение длительного времени. Когда вы планируете и развертываете политики соответствия требованиям, это может помочь в подходе к политикам соответствия с помощью наших рекомендаций на разных уровнях. Мы рекомендуем начать с минимальных параметров соответствия, которые являются общими для большинства или всех платформ, а затем расширить, добавив более сложные конфигурации и интеграции, которые предоставляют больше возможностей.

Так как разные платформы устройств поддерживают разные возможности соответствия требованиям или используют разные имена для аналогичных параметров, перечисление каждого варианта выходит за рамки этого плана развертывания. Вместо этого мы предоставляем категории и примеры параметров в этих категориях для каждого из следующих уровней:

- Уровень 1 — минимальное соответствие устройств. Эта категория включает конфигурации, которые рекомендуется использовать для всех клиентов.

- Уровень 2 — расширенные параметры соответствия устройств. К ним относятся общие конфигурации устройств, такие как шифрование или защита файлов на уровне системы.

- Уровень 3 . Расширенные конфигурации соответствия устройств. Высокоуровневые рекомендации включают конфигурации, требующие более глубокой интеграции с другими продуктами, такими как Microsoft Entra условный доступ.

Как правило, в наших рекомендациях размещаются параметры, которые считаются ключевыми конфигурациями, которые являются общими для разных платформ на минимальном уровне соответствия требованиям, обеспечивая надежную отдачу от инвестиций. Параметры, перечисленные на более высоких уровнях, могут быть более сложны, например параметры, требующие интеграции сторонних продуктов. Обязательно просмотрите все рекомендации по диапазону и будьте готовы изменить собственный план развертывания в соответствии с потребностями и ожиданиями вашей организации.

Следующие статьи помогут вам понять параметры, которые Intune политики изначально поддерживают:

- Администратор устройств Android

- Android Enterprise

- Android Open-Source Project (AOSP)

- iOS

- macOS

- Windows 10/11

Уровень 1. Минимальное соответствие устройств

✔️ Настройка параметров политики соответствия на уровне клиента

✔️ Настройка ответов для устройств, не соответствующих требованиям (действия для несоответствия)

✔️ Узнайте, как взаимодействуют политики соответствия устройств и конфигурации устройств

✔️ Использование основного набора минимальных параметров соответствия на поддерживаемых вами платформах

Минимальные параметры соответствия устройств включают следующие темы, которые должны понимать все клиенты, которые планируют использовать политики соответствия требованиям и быть готовыми к использованию.

- Параметры политики соответствия — параметры на уровне клиента, влияющие на работу службы соответствия Intune с вашими устройствами.

- Действия при несоответствии — эти конфигурации являются общими для всех политик соответствия устройств.

- Рекомендации по минимальной политике соответствия устройств . Эта категория включает параметры соответствия устройств для конкретной платформы, которые, по нашему мнению, должны быть реализованы каждым клиентом, чтобы обеспечить безопасность ресурсов организации.

Кроме того, рекомендуется ознакомиться с тем, как связаны и взаимодействуют политики соответствия устройств и политики конфигурации устройств.

Параметры политики соответствия требованиям

Все организации должны проверить и задать параметры политики соответствия на уровне клиента. Эти параметры являются базовыми для поддержки политик для конкретной платформы. Они также могут пометить устройства, которые не оценили политику соответствия требованиям как несовместимые, что может помочь защитить вашу организацию от новых или неизвестных устройств, которые могут не соответствовать вашим ожиданиям в области безопасности.

- Параметры политики соответствия — это несколько конфигураций, которые создаются на уровне клиента, которые затем применяются ко всем устройствам. Они определяют, как служба соответствия требованиям Intune работает для клиента.

- Эти параметры настраиваются непосредственно в Центре администрирования Microsoft Intune и отличаются от политик соответствия устройств, которые создаются для определенных платформ и развертываются в сдержанных группах устройств или пользователей.

Дополнительные сведения о параметрах политики соответствия на уровне клиента и их настройке см. в статье Параметры политики соответствия.

Действия в случае несоответствия требованиям

Каждая политика соответствия устройств включает в себя действия по несоответствию, которые представляют собой одно или несколько упорядоченных по времени действий, применяемых к устройствам, которые не соответствуют требованиям политики к соответствию. По умолчанию маркировка устройства как несоответствующего является непосредственным действием, которое включается в каждую политику.

Для каждого добавляемого действия вы определяете время ожидания после того, как устройство будет помечено как несоответствующее, прежде чем это действие будет выполнено.

Доступные действия, которые можно настроить, включают следующие, но не все доступны для каждой платформы устройства:

- Пометка устройства не соответствует (действие по умолчанию для всех политик)

- Отправка push-уведомления конечному пользователю

- Отправка сообщения электронной почты конечному пользователю

- Удаленная блокировка устройства, не соответствующего требованиям

- Прекращение поддержки устройства, не соответствующего требованиям

Администраторы политик должны понимать доступные варианты для каждого действия и завершать вспомогательные конфигурации перед развертыванием политики, для которых они требуются. Например, прежде чем добавить действие отправить сообщение электронной почты , необходимо сначала создать один или несколько шаблонов электронной почты с сообщениями, которые может потребоваться отправить. Такие сообщения электронной почты могут содержать ресурсы, помогающие пользователю обеспечить соответствие устройства требованиям. Позже при определении действия электронной почты для политики можно выбрать один из шаблонов для использования с определенным действием.

Так как каждое действие, отличное от по умолчанию, может быть добавлено в политику несколько раз, каждое из которых имеет отдельную конфигурацию, можно настроить способ применения действий.

Например, можно настроить несколько связанных действий для выполнения в последовательности. Во-первых, сразу после несоответствия вам может потребоваться Intune отправить сообщение электронной почты пользователю устройства, а также администратору. Затем через несколько дней второе действие может отправить другое напоминание по электронной почте с подробными сведениями о крайнем сроке исправления устройства. Вы также можете настроить последнее действие, чтобы добавить устройство в список устройств, которые может потребоваться снять с учета, при этом действие будет выполняться только после того, как устройство будет оставаться несоответствующим в течение чрезмерного периода времени.

Хотя политика соответствия требованиям может пометить устройство как несоответствующее, вам также потребуется план по исправлению несоответствующих устройств. Этот план может включать администраторов, использующих несоответствующее состояние устройства для запроса обновлений или конфигураций устройства. Чтобы предоставить пользователям устройства общие рекомендации, можно настроить действие отправки электронной почты конечному пользователю для несоответствия, включив полезные советы или контакты для решения проблемы с соответствием устройств.

Дополнительные сведения см. в разделе Действия для несоответствия.

Узнайте, как взаимодействуют политики соответствия устройств и конфигурации устройств

Прежде чем углубляться в рекомендации по политикам соответствия требованиям по уровням, важно понять, как иногда тесно связаны политики соответствия требованиям и политики конфигурации устройств. Имея представление об этих взаимодействиях, вы можете лучше планировать и развертывать успешные политики для обеих областей функций.

- Политики конфигурации устройств настраивают устройства для использования определенных конфигураций. Эти параметры могут варьироваться во всех аспектах устройства.

- Политики соответствия устройств ориентированы на подмножество конфигураций устройств, связанных с безопасностью.

Устройства, получающие политики соответствия требованиям, оцениваются в соответствии с конфигурациями политик соответствия с результатами, возвращаемыми Intune для возможных действий. Некоторые конфигурации соответствия, такие как требования к паролю, приводят к принудительному применению на устройстве, даже если конфигурации устройства более мягкие.

Когда устройство получает конфликтующие конфигурации для параметра разных или аналогичных типов политик, могут возникать конфликты. Сведения о подготовке к этому сценарию см. в статье Политики соответствия требованиям и конфигурации устройств, которые конфликтуют.

Рассмотрите возможность синхронизации любых запланированных конфигураций между группами по настройке устройств и соответствию устройств, чтобы помочь определить перекрытия конфигураций. Убедитесь, что два типа политик согласуют одну и ту же конфигурацию для целевых устройств, так как это поможет избежать конфликтов политик или оставить устройство без ожидаемой конфигурации или доступа к ресурсам.

Минимальные параметры соответствия требованиям

После установки параметров политики соответствия требованиям на уровне клиента и установления правил взаимодействия или правил для действий для устройств, не соответствующих требованиям, вы, скорее всего, будете готовы создавать и развертывать политики соответствия устройств для отдельных групп устройств или пользователей.

Просмотрите политики для конкретных платформ в Центре администрирования Microsoft Intune, чтобы определить, какие параметры соответствия доступны для каждой платформы, и дополнительные сведения об их использовании. Сведения о настройке политик см. в статье Создание политики соответствия требованиям.

Мы рекомендуем использовать следующие параметры в политиках минимального соответствия устройств:

| Категории и примеры минимального соответствия устройств | Сведения |

|---|---|

|

Антивирусная программа, антишпионское ПО и антивредоносное ПО Windows. Оцените устройства, которые регистрируются в центре Безопасность Windows, чтобы они были включено и отслеживались для: - Антивирусная программа - Антишпионское ПО - Microsoft Defender Антивредоносное ПО Другие платформы: Политики соответствия требованиям для платформ, отличных от Windows, не включают оценку для этих решений. |

Важны активные решения для антивирусной программы, антишпионских программ и антивредоносных программ.

Политика соответствия требованиям Windows может оценить состояние этих решений, если они активны и зарегистрированы в Безопасность Windows Center на устройстве. На платформах, отличных от Windows, по-прежнему следует запускать решения для антивирусной, антишпионской и антивредоносной программы, несмотря на то, что Intune политикам соответствия требованиям отсутствуют возможности для оценки их активного присутствия. |

|

Версии операционной системыВсе устройства: оценка параметров и значений для версий операционной системы, в том числе: - Максимальное количество ОС - Минимальное количество ОС - Дополнительный и Основной версии сборки - Уровни исправлений ОС |

Используйте доступные параметры, определяющие минимально допустимую версию ОС или сборку, а также важные уровни исправлений, чтобы обеспечить текущую и безопасную работу операционных систем устройств.

Максимальное количество параметров ОС может помочь определить новые, но непроверенные результаты, а также бета-версии или сборки ОС разработчика, которые могут представлять неизвестные риски. Linux поддерживает параметр для определения типа дистрибутива Linux, например Ubuntu. Windows поддерживает другой параметр для задания поддерживаемых диапазонов сборки. |

|

Конфигурации паролей Все устройства: — принудительное применение параметров, которые блокируют экран после периода бездействия. Для разблокировки требуется пароль или ПИН-код. — Требуются сложные пароли, использующие сочетания букв, цифр и символов. — требуется пароль или пин-код для разблокировки устройств. — Установите требования к минимальной длине пароля. |

Используйте соответствие требованиям для оценки структуры и длины паролей устройств, а также для выявления устройств, которые не имеют паролей или используют простые пароли. Эти параметры помогут защитить доступ к устройству.

Другие параметры, такие как повторное использование пароля или продолжительность времени, прежде чем пароль должен быть изменен, явно включаются на уровне расширенного соответствия. |

Уровень 2. Улучшенные параметры соответствия устройств

✔️ Использование расширенных политик конфигурации устройств для поддерживаемых типов платформ

Расширенные параметры соответствия требованиям

Поддержка параметров соответствия расширенному уровню сильно зависит от платформы по сравнению с параметрами, приведенными в минимальных рекомендациях. Некоторые платформы могут не поддерживать параметры, поддерживаемые связанными платформами. Например, Android AOSP не имеет параметров, которые существуют для платформ Android Enterprise для настройки соответствия требованиям для защиты файлов и загрузки на уровне системы.

Просмотрите политики для конкретных платформ в Центре администрирования Microsoft Intune, чтобы определить, какие параметры соответствия доступны для каждой платформы, и дополнительные сведения об их использовании. Сведения о настройке политик см. в статье Создание политики соответствия требованиям.

Мы рекомендуем использовать следующие параметры в расширенных политиках соответствия устройств:

| Улучшенные категории и примеры соответствия устройств | Сведения |

|---|---|

|

Приложений Android Enterprise: - Блокировка приложений из неизвестных источников - Корпоративный портал целостность среды выполнения приложений - Управление исходными расположениями для приложений - Службы Google Play - Параметры SafteyNet для аттестации и оценки iOS/iPadOS - Ограниченные приложения macOS: - Разрешить приложения из определенных расположений - Блокировать приложения из неизвестных источников - Параметры брандмауэра Windows: блокировка приложений из неизвестных источников — параметры брандмауэра |

Настройка требований для различных приложений.

Для Android управляйте использованием и работой таких приложений, как Google Play, SafteyNet, а также оценка целостности Корпоративный портал среды выполнения приложений. Для всех платформ, если они поддерживаются, укажите, откуда можно установить приложения и какие приложения не должны быть разрешены на устройствах, которые обращаются к ресурсам организации. Для macOS и Windows для параметров соответствия требованиям требуется активный и настроенный брандмауэр. |

|

Шифрование Android Enterprise: — требуется шифрование хранилища данныхAndroid AOSP: — требуется шифрование хранилища данныхmacOS: — требуется шифрование хранилища данныхLinux: — требуется шифрование хранилища данныхWindows: — требуется шифрование хранилища данных — BitLocker |

Добавьте параметры соответствия, требующие шифрования хранилища данных. Windows также поддерживает требование использования BitLocker. |

|

Конфигурации паролей Android enterprise: — срок действия пароля и повторное использование iOS/iPadOS: — истечение срока действия пароля и повторное использование macOS: — срок действия пароля, повторное использование Windows: — срок действия пароля и повторное использование. |

Добавьте параметры соответствия паролям, чтобы обеспечить периодическую смену паролей и то, что пароли не используются повторно. |

| Защита файлов и загрузки на уровне системыAndroid AOSP: - Устройства с привилегированным доступом Android Enterprise: - Блокировка отладки ЧЕРЕЗ USB на устройстве - Устройства с привилегированным доступом iOS/iPadOS - УстройстваmacOS с защитой целостности системы: - Требовать целостность кода - Требовать включения безопасной загрузки на устройстве - Доверенный платформенный модуль (TPM) |

Настройте параметры конкретной платформы, которые оценивают риски на уровне системы или ядра устройств. |

Уровень 3. Расширенные конфигурации соответствия устройств

✔️ Добавление данных от партнеров Mobile Threat Defense в политики соответствия устройств требованиям

✔️ Интеграция стороннего партнера по соответствию требованиям с Intune

✔️ Определение настраиваемых параметров соответствия для Windows и Linux

✔️ Использование данных о соответствии с условным доступом для доступа к ресурсам организации

✔️ Использование расширенных политик конфигурации устройств для поддерживаемых типов платформ

Используя надежные политики соответствия устройств, вы можете реализовать более сложные параметры соответствия, которые выходят за рамки настройки только параметров в политиках соответствия устройств, включая:

Использование данных от партнеров Mobile Threat Defense в рамках политик соответствия устройств и политик условного доступа.

Интеграция состояния соответствия устройств с условным доступом , чтобы определить, каким устройствам разрешен доступ к электронной почте, другим облачным службам или локальным ресурсам.

Включая данные о соответствии от сторонних партнеров по соответствию требованиям. При такой конфигурации данные соответствия с этих устройств можно использовать с политиками условного доступа.

Расширение встроенных политик соответствия устройств путем определения настраиваемых параметров соответствия, которые недоступны в собственном коде в пользовательском интерфейсе политики соответствия Intune.

Интеграция данных от партнера Mobile Threat Defense

Решение Mobile Threat Defense (MTD) — это программное обеспечение для мобильных устройств, которое помогает защитить их от различных киберугроз. Защищая мобильные устройства, вы помогаете защитить организацию и ресурсы. При интеграции решения MTD предоставляют дополнительный источник информации для Intune политик соответствия устройств. Эти сведения также могут использоваться правилами условного доступа, которые можно использовать с Intune.

При интеграции Intune поддерживает использование решений MTD с зарегистрированными устройствами, а при поддержке решения MTD — незарегистрированные устройства с помощью Microsoft Intune защищенных приложений и политик защиты приложений.

Обязательно используйте партнера MTD, который поддерживается Intune и поддерживает возможности, необходимые вашей организации на всех используемых вами платформах.

Например, Microsoft Defender для конечной точки — это решение Mobile Threat Defense, которое можно использовать с платформами Android, iOS/iPadOS и Windows. Другие решения обычно поддерживают Android и iOS/iPadOS. Список поддерживаемых партнеров MTD см. в статье Партнеры Mobile Threat Defense .

Чтобы узнать больше об использовании программного обеспечения Mobile Threat Defense с Intune, начните с интеграции Mobile Threat Defense с Intune.

Использование данных от сторонних партнеров по соответствию требованиям

Intune поддерживает использование сторонних партнеров по соответствию требованиям, где партнер выступает в качестве центра управления мобильными устройствами (MDM) для группы устройств. При использовании поддерживаемого партнера по соответствию требованиям этот партнер используется для настройки соответствия устройств, которыми управляет решение. Вы также настраиваете это партнерское решение для передачи результатов соответствия Intune, которая затем сохраняет эти данные в Microsoft Entra ID вместе с данными о соответствии из Intune. Затем сторонние данные о соответствии будут доступны для использования Intune при оценке политик соответствия устройств, а также для использования политиками условного доступа.

В некоторых средах Intune может служить единственным центром MDM, который необходимо использовать. По умолчанию Intune является зарегистрированным партнером по соответствию для платформ Android, iOS/iPadOS и Windows. Другие платформы требуют, чтобы другие партнеры по соответствию требованиям служили в качестве центра MDM устройств, например использование Jamf Pro для устройств macOS.

Если вы используете стороннего партнера по соответствию устройств в своей среде, убедитесь, что они поддерживаются Intune. Чтобы добавить поддержку, вы настраиваете подключение для партнера из центра администрирования Microsoft Intune и следуйте этой документации партнеров, чтобы завершить интеграцию.

Дополнительные сведения по этому вопросу см. в статье Поддержка сторонних партнеров по соответствию требованиям устройств в Intune.

Использование настраиваемых параметров соответствия

Вы можете расширить встроенные параметры соответствия устройств Intune, настроив настраиваемые параметры соответствия для управляемых устройств Linux и Windows.

Пользовательские параметры позволяют гибко основывать соответствие на параметрах, доступных на устройстве, не дожидаясь добавления этих параметров Intune.

Чтобы использовать настраиваемое соответствие, необходимо настроить . JSON-файл, определяющий значения на устройстве для соответствия требованиям, и скрипт обнаружения, который выполняется на устройстве для оценки параметров из JSON.

Дополнительные сведения о требованиях, поддерживаемых платформах и конфигурациях JSON и скриптов, необходимых для настраиваемого соответствия требованиям, см. в разделе [Использование настраиваемых политик и параметров соответствия для устройств Linux и Windows с Microsoft Intune](.. / protect/compliance-use-custom-settings.md).

Интеграция соответствия требованиям с условным доступом

Условный доступ — это возможность Microsoft Entra, которая работает с Intune для защиты устройств. Для устройств, которые регистрируются с помощью Microsoft Entra, политики условного доступа могут использовать сведения об устройстве и соответствии из Intune для принудительного принятия решений о доступе для пользователей и устройств.

Вы можете объединить политики условного доступа с такими компонентами:

- Политики соответствия устройств требованиям. Однако для них, возможно, понадобится, чтобы устройство было помечено как соответствующее требованиям, прежде чем его можно будет использовать для доступа к ресурсам организации. Политики условного доступа определяют приложения и службы, которые вы хотите защитить, условия, при которых приложения или службы могут быть доступны, а также пользователей, к которым будет применена эта политика.

- защита приложений политики могут добавить уровень безопасности, который гарантирует, что только клиентские приложения, поддерживающие Intune политики защиты приложений, могут получать доступ к веб-ресурсам, таким как Exchange или другим службам Microsoft 365.

Кроме того, вы можете использовать условный доступ с указанными ниже ресурсами, чтобы гарантировать защиту устройств.

- Microsoft Defender для конечной точки и сторонние приложения MTD

- Приложения партнеров по обеспечению соответствия устройств требованиям

- Microsoft Tunnel

Дополнительные сведения см. в статье Сведения об условном доступе и Intune.

Дополнительные параметры соответствия требованиям

Просмотрите политики для конкретных платформ в Центре администрирования Microsoft Intune, чтобы определить, какие параметры соответствия доступны для каждой платформы, и дополнительные сведения об их использовании. Сведения о настройке политик см. в статье Создание политики соответствия требованиям.

Сведения о настройке политик см. в статье Создание политики соответствия требованиям.

Мы рекомендуем использовать следующие параметры в расширенных политиках соответствия устройств:

| Категории и примеры расширенного соответствия устройств | Сведения |

|---|---|

|

Защита среды выполненияAndroid enterprise: — требуется, чтобы устройство было на уровне угрозы устройства или в ней. Требовать, чтобы устройство было в или под оценкой риска компьютера iOS/iPadOS: — требуется, чтобы устройство было на уровне угрозы устройства или ниже. Требовать, чтобы устройство было в или под оценкой риска компьютераWindows: — Требуется, чтобы устройство было на уровне или под оценкой риска компьютера. |

При интеграции Intune с партнером Mobile Threat Defense вы можете использовать оценку уровня угроз устройств в качестве критериев в политиках соответствия требованиям.

Интеграция Microsoft Defender для конечной точки с Intune позволяет использовать оценку риска от Defender в качестве проверка соответствия требованиям. |

Следуйте минимальным рекомендуемых базовым политикам

- Настройка Microsoft Intune

- Добавление, настройка и защита приложений

- 🡺 Планирование политик соответствия требованиям (вы находитесь здесь)

- Настройка функций устройства

- Регистрация устройств