Конфиденциальные вычисления Azure

Microsoft Cloud for Sovereignty позволяет клиентам настраивать и защищать свои данные и ресурсы, используя способы, которые помогают им соответствовать их конкретным нормативным требованиям, требованиям безопасности и суверенитета. Этот процесс гарантирует, что данные клиента не будут доступны сторонам, находящимся вне контроля клиента, даже поставщикам облачных услуг, администраторам или пользователям. Когда вы объединяете Конфиденциальные вычисления Azure (ACC) с Microsoft Cloud for Sovereignty, они обеспечивают контроль над доступом к рабочим нагрузкам клиентов.

Конфиденциальные вычисления — это отраслевой термин, определенный Консорциумом конфиденциальных вычислений (CCC) — фондом, занимающимся определением и ускорением внедрения конфиденциальных вычислений. Консорциум конфиденциальных вычислений (CCC) определяет конфиденциальные вычисления как защиту используемых данных путем выполнения вычислений в аппаратной доверенной среде выполнения (TEE).

TEE — это среда, которая обеспечивает выполнение только авторизованного кода. Любой код вне этой среды не может читать или изменять какие-либо данные в TEE. Модель угроз конфиденциальных вычислений направлена на устранение или ограничение возможности оператора облачного провайдера и других участников домена клиента получать доступ к коду и данным во время их выполнения.

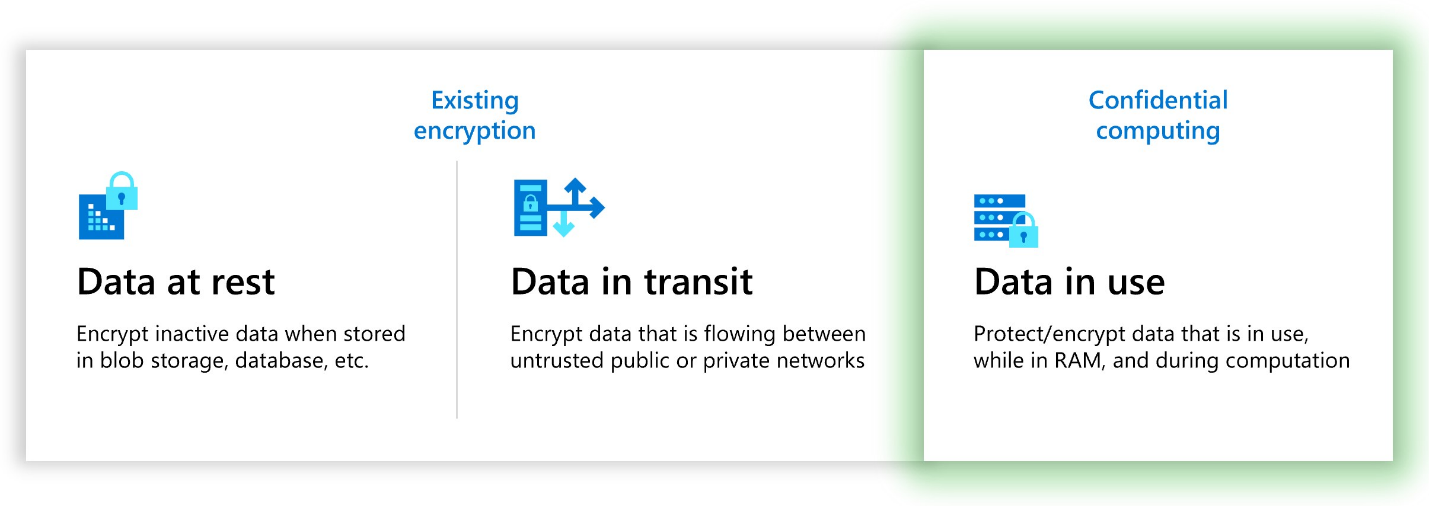

При использовании шифрования данных во время их хранения и передачи конфиденциальные вычисления устраняют самый большой барьер шифрования — шифрование во время использования. Они защищают конфиденциальные или строго контролируемые наборы данных и рабочие нагрузки приложений на безопасной платформе общедоступного облака. Конфиденциальные вычисления выходят за рамки общей защиты данных. Среды TEE также помогают защитить собственную бизнес-логику, функции аналитики, алгоритмы машинного обучения или целые приложения.

ACC снижает потребность в доверии к различным аспектам вычислительной облачной инфраструктуры. Конфиденциальные вычисления Azure сводят к минимуму фактор доверия как к системным процессам, таким как ядро ОС узла и гипервизор, так и к операторам (людям), включая администратора виртуальной машины и администратора узла. Помимо существующих решений, которые защищают неактивные данные во время хранения, например Microsoft Data Encryption, и при передаче, например TLS или IPsec, данные теперь также защищены во время использования, поскольку сама память остается зашифрованной, то есть обеспечивается полная защита на протяжении всего жизненного цикла данных.

Благодаря защитным механизмам и соблюдению требований Microsoft Cloud for Sovereignty, ACC обеспечивает улучшенную защиту суверенных, конфиденциальных или строго регулируемых данных и рабочих нагрузок в рамках обеспечения масштабируемости, гибкости, доступности и эффективности сервисов на платформе общедоступного облака Azure. Дополнительные сведения о преимуществах конфиденциальных вычислений Azure см. в разделе Продукты Azure для конфиденциальных вычислений.

Суверенитет, поддерживаемый в конфиденциальных вычислениях Azure

Суверенитет данных гарантирует, что клиенты сами контролируют свои ресурсы, такие как виртуальные машины, и другие пользователи не могут получить доступ к этим ресурсам. ACC помогает клиентам достичь суверенитета данных, обеспечивая конфиденциальность всего корня доверия, от оборудования до приложения. Конфиденциальные виртуальные машины (CVM) Azure серии DCasv5 и DCadsv5 — это аппаратно изолированные виртуальные машины, которые защищают данные в памяти от других виртуальных машин, гипервизора и кода управления узлом. Даже инженеры Azure, имеющие административный доступ к узлу виртуальной машины, не могут получить доступ к данным клиента в памяти. Эта серия также предлагает предварительное шифрование диска ОС перед подготовкой виртуальной машины с помощью различных решений по управлению ключами.

Суверенитет усиливается на каждом уровне за счет предоставления конфиденциальной вычислительной среды для следующих служб:

- Microsoft Azure Attestation — служба удаленной аттестации, которая проверяет надежность нескольких сред TEE и целостность двоичных файлов, работающих внутри TEE. Эта проверка фундаментального корня доверия необходима для обеспечения суверенитета данных.

- Доверенный запуск обеспечивает функции усиленной безопасности — безопасную загрузку, модуль виртуальной доверенной платформы и мониторинг целостности загрузки — которые защищают от загрузочных наборов, пакетов программ Rootkit и вредоносных программ на уровне ядра.

- Trusted Hardware Identity Management — служба, которая управляет кэшем сертификатов для всех сред TEE, находящихся в Azure, и предоставляет информацию о доверенной вычислительной базе (TCB) для обеспечения соблюдения минимального базового показателя для решений по аттестации.

Многие клиенты используют службу Azure Kubernetes (AKS) для управления своими контейнерными приложениями, а также компонентами хранилища и сети. Чтобы обеспечить соответствие требованиям суверенитета, конфиденциальности и безопасности, клиенты могут использовать контейнеры с поддержкой анклава приложений Azure, которые работают в AKS. Узлы конфиденциальных вычислений в AKS используют Intel SGX для создания изолированных сред анклава в узлах между каждым приложением-контейнером. Azure также предлагает предварительную версию поддержки пула узлов конфиденциальных виртуальных машин в AKS с компонентами виртуальных машин AMD SEV-SNP. AKS является первым решением на рынке, где предлагаются конфиденциальные виртуальные машины с пулами узлов AMD SEV-SNP в Kubernetes с дополнительной глубокой защитой профиля усиленной безопасности Azure.

Управление конфиденциальными секретами

Управляемый модуль HSM Azure Key Vault (AKV) — это полностью управляемая, высокодоступная, соответствующая стандартам облачная служба с одним клиентом, которая защищает криптографические ключи приложений с помощью проверенных аппаратных модулей безопасности FIPS 140-2 уровня 3. AKV mHSM использует те же API, что и Azure Key Vault в стандартной версии и премиум-версии, и он интегрируется с большинством служб Azure, обеспечивая шифрование служб с помощью ключей, управляемых клиентом. Аппаратная защита гарантирует, что только клиент сможет получить доступ к ключам шифрования. Даже инженеры Azure не могут получить к ним доступ.

Безопасный выпуск ключа (SKR) — это функция управляемого модуля HSM Azure Key Vault (AKV) в рамках премиум-предложения, которая обеспечивает больший контроль доступа. Безопасный выпуск ключа позволяет выпустить защищенный ключ HSM из AKV в аттестованную доверенную среду выполнения (TEE), например безопасный анклав, TEE на базе виртуальной машины и т. д. SKR добавляет еще один уровень защиты к вашим ключам расшифровки/шифрования данных, где вы может ориентироваться на среду выполнения приложения + TEE с известной конфигурацией, чтобы получить доступ к материалу ключа. Политики SKR, определенные во время создания экспортируемого ключа, регулируют доступ к этим ключам.

Услуги конфиденциальной аналитики

Клиенты Azure из государственного сектора и регулируемой отрасли остро нуждаются в возможностях расширенной аналитики, которые помогут им соблюдать требования суверенитета, конфиденциальности и безопасности. Microsoft Cloud for Sovereignty помогает этим клиентам пользоваться следующими услугами:

- Услуга Постоянное шифрование с помощью безопасных анклавов в Azure SQL. позволяет клиентам могут запускать SQL-запросы непосредственно внутри среды TEE, чтобы обеспечить защиту конфиденциальных данных от вредоносных программ и неавторизованных пользователей с высоким уровнем привилегий.

- Azure Databricks с виртуальной машиной для конфиденциальных вычислений может помочь клиентам выполнять аналитику, машинное обучение и другие рабочие нагрузки с сохранением конфиденциальности.

- Быстрый рост Интернета вещей (IoT) открывает новые риски для суверенитета, поскольку устройства IoT Edge находятся за пределами географического контроля клиента, и злоумышленники могут физически получить к ним доступ, подвергая эти устройства повышенному риску компрометации. Конфиденциальный IoT Edge повышает уровень доверия и целостности на периферии, защищая доступ к данным, собранным и хранящимся внутри устройства IoT, снижая риск взлома или компрометации.

- Клиентам рекомендуется использовать Конфиденциальный реестр Microsoft Azure (ACL) для управления записями конфиденциальных данных. ACL работает исключительно в защищенных анклавах с аппаратной поддержкой в тщательно контролируемой и изолированной среде выполнения, которая защищает конфиденциальные записи данных от изменений.

Внедрение конфиденциальных вычислений внутри Microsoft Cloud for Sovereignty

Клиенты Microsoft Cloud for Sovereignty могут использовать суверенную целевую зону, чтобы упростить внедрение функций конфиденциальных вычислений Microsoft в суверенной среде, соответствующей требованиям.

Рекомендации по началу использования ACC в суверенной целевой среде (SLZ) см. в разделе SLZ в GitHub.