Ограничение использования паролей

В большинстве компьютерных систем на сегодняшний день в качестве основы для обеспечения безопасности используются учетные данные пользователей, что делает их зависимыми от повторно используемых, создаваемых пользователями паролей. В результате пароли становятся наиболее распространенной причиной компрометации учетных записей и утечки данных. Например, пароли могут быть перехвачены при передаче или украдены с сервера (путем фишинга или атаки с распылением пароля) и скомпрометированы для доступа к учетной записи пользователя.

Для повышения безопасности и защиты учетных записей в HoloLens 2 предусмотрена возможность использовать для входа в устройства надежные, аппаратно-защищенные "беспарольные" учетные данные (в том числе Windows Hello), которые обеспечивают удобный доступ к облачным службам Майкрософт.

Вход с другого устройства

HoloLens 2 предлагает варианты удаленного входа на устройство для Microsoft Entra ID рабочих учетных записей во время начальной настройки устройства и входа пользователя, чтобы уменьшить потребность в вводе сложных паролей и свести к минимуму потребность в паролях в качестве учетных данных. Пользователям и организациям, которые проходят проверку подлинности с помощью смарт-карт, может быть затруднительно использовать такие учетные данные на таких устройствах, как HoloLens 2, и зачастую им приходится разрабатывать сложные системы и дорогостоящие процессы для решения этой проблемы. Чтобы решить эту проблему, Microsoft Entra ID предлагает два варианта входа без пароля на HoloLens 2.

Первый способ проверки подлинности базируется на новых возможностях приложения Microsoft Authenticator — проверке подлинности на основе ключей, что позволяет связать учетные данные пользователя с устройством. После выполнения такой привязки администратором на клиентском устройстве пользователь при настройке устройства HoloLens будет получать сообщение, в котором ему предлагается набрать номер в своем приложении. Затем этот номер надо сравнить с номером в приложении проверки подлинности, выбрать команду "Подтвердить", указать ПИН-код или биометрическую информацию и завершить проверку подлинности, чтобы продолжить настройку HoloLens. Более подробно этот процесс описан в статье Вход без пароля.

Второй способ — это процесс генерации кода на устройстве, интуитивно понятный пользователям и не требующий никакой дополнительной инфраструктуры. В этом процессе удаленного входа используется другое надежное устройство, которое поддерживает принятый в организации механизм проверки подлинности; после его завершения обратно в HoloLens передаются токены для завершения входа или настройки устройства. Этот процесс состоит из следующих этапов:

- Пользователь в ходе начальной настройки устройства или входа в OOBE получает ссылку "Войти с другого устройства" и переходит по ней. При этом начинается сеанс удаленного входа.

- Затем пользователю отображается страница опроса, содержащая короткий универсальный код ресурса (https://microsoft.com/deviceloginURI), указывающий на конечную точку проверки подлинности устройства Microsoft Entra ID службы маркеров безопасности (STS). Кроме того, пользователь получает одноразовый код, безопасно созданный в облаке и действующий в течение 15 минут. Наряду с созданием кода Microsoft Entra ID также создает зашифрованный сеанс при инициации запроса удаленного входа на предыдущем шаге. Вместе с этим URI и код используются для утверждения запроса удаленного входа.

- Затем пользователь переходит по URI с другого устройства и вводит код, отображенный на устройстве HoloLens 2.

- Когда пользователь введет код, Microsoft Entra STS отобразит страницу с указанием HoloLens 2 устройства пользователя, которое активировало запрос на удаленный вход и запросило создание кода. Затем пользователю предлагается подтвердить операцию, чтобы исключить возможность фишинговых атак.

- Если пользователь решит продолжить вход в отображаемое "приложение", Microsoft Entra sts запрашивает у пользователя учетные данные. При успешной проверке подлинности Microsoft Entra STS обновляет кэшированный удаленный сеанс как утвержденный вместе с кодом авторизации.

- Наконец, страница опроса на HoloLens 2 устройстве пользователя получает ответ "Авторизовано" от Microsoft Entra ID и переходит к проверке пользовательского кода, связанного с ним сохраненного кода авторизации и создает маркеры OAuth по запросу для завершения настройки устройства. Созданный токен проверки подлинности действителен в течение 1 часа, а срок действия токена обновления — 90 дней.

Алгоритмы создания кода и шифрования, используемые в этом потоке, совместимы с FIPS, однако в настоящее время HoloLens 2 не сертифицированы по стандарту FIPS. Устройства HoloLens 2 используют доверенный платформенный модуль (TPM) для защиты ключей устройств и шифруют токены, созданные после проверки подлинности пользователя, с помощью аппаратно защищенных ключей. Дополнительные сведения о безопасности токенов в HoloLens 2 см. в разделе Что такое основной токен обновления (PRT).

Вход на устройство с помощью Windows Hello

Windows Hello предлагает функции беспарольного входа, встроенные прямо в операционную систему и позволяющие пользователям входить на устройство, используя распознавание радужной оболочки или ПИН-код. ПИН-код всегда доступен в качестве учетных данных и обязателен при настройке устройства, тогда как распознавание радужной оболочки — необязательная процедура, которую можно пропустить. Пользователи могут входить на устройства HoloLens с помощью личной учетной записи Майкрософт или Microsoft Entra ID рабочей учетной записи без ввода пароля. Такие варианты предлагают пользователям быстрый и безопасный доступ ко всем возможностям Windows, приложениям, данным, веб-сайтам и службам. В этой статье подробно описана стратегия Майкрософт в отношении беспарольного доступа.

При создании учетных данных Windows Hello устанавливаются доверительные отношения с поставщиком удостоверений и создается пара асимметричных ключей для проверки подлинности. Жест Windows Hello (такой как распознавание радужной оболочки или ПИН-код) обеспечивает высокий уровень энтропии для расшифровки закрытого ключа, возвращаемого микросхемой доверенного платформенного модуля (TPM). Затем этот закрытый ключ используется для подписывания запросов, отправляемых на сервер проверки подлинности, и после успешной проверки подлинности пользователю предоставляется доступ к почте, изображениям и другим параметрам учетной записи.

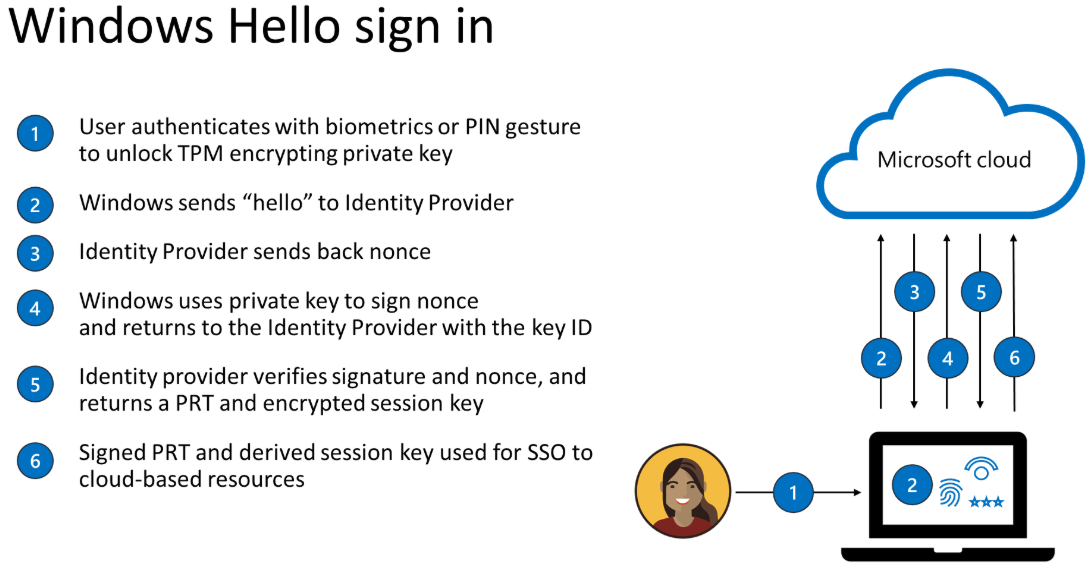

Дополнительные сведения см. на следующей инфографике:

Обратите внимание, что на приведенном выше рисунке "nonce" означает "number once" — случайное или псевдослучайное число. После создания биометрических учетных данных или ПИН-кода Windows Hello они никогда не покидают устройство, на котором были подготовлены. Даже если ПИН-код Windows Hello будет украден (например, путем фишинга), он бесполезен без физического устройства пользователя.

Для дополнительного повышения безопасности учетные данные Windows Hello защищены доверенным платформенным модулем (TPM). Это делает их устойчивыми к взлому и защищает от подбора паролей при неоднократном неверном вводе пароля, а также от вредоносных программ, чтобы предотвратить утечку пароля. Дополнительные сведения о едином входе (SSO) см. в этом обзоре методов единого входа.

Если проверка подлинности с распознаванием радужной оболочки не пройдена, используется ПИН-код. Чтобы пользователь мог создать на устройстве новый ПИН-код (надежное средство проверки подлинности), он должен предварительно пройти многофакторную проверку подлинности.

Единый вход с помощью диспетчера учетных веб-записей

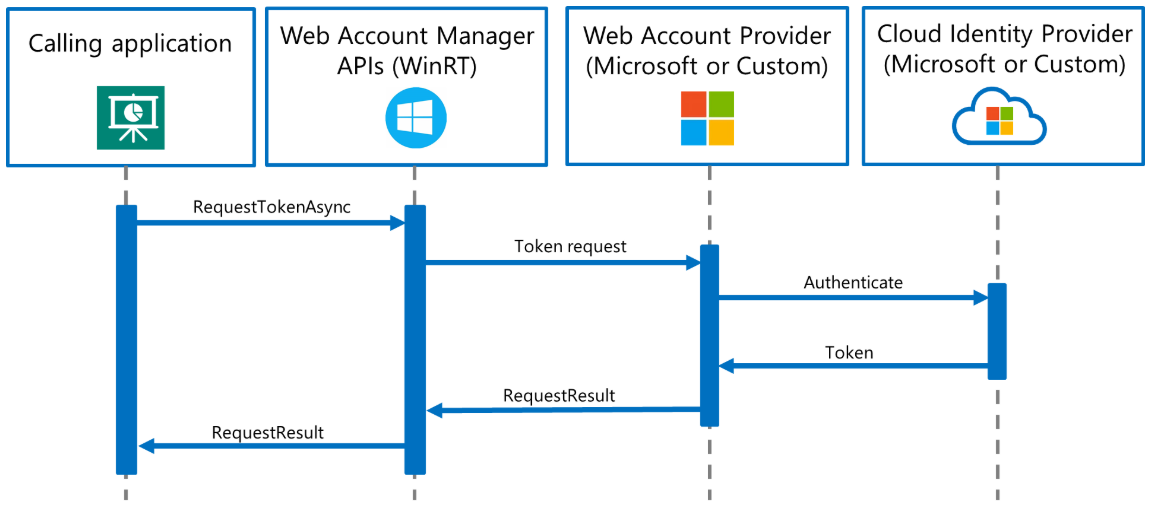

Единый вход позволяет беспарольным пользователям входить на устройство, используя свою личную, рабочую или учебную учетную запись. Единый вход автоматически авторизует пользователя во всех интегрированных приложениях и службах с помощью API диспетчера учетных веб-записей.

Как только удостоверение будет добавлено через одно приложение, оно может, с согласия пользователя, стать доступным во всех приложениях и службах путем интеграции на уровне системы. Это значительно уменьшает количество операций входа и обеспечивает простой процесс работы с удостоверением для пользователя.

Дополнительные сведения о реализации API диспетчера учетных веб-записей см. в разделе Реализация API диспетчера учетных веб-записей.

Для пакетов приложений с особыми требованиями к проверке подлинности инфраструктура диспетчера учетных веб-записей (WAM) может расширяться, включая специальных поставщиков удостоверений. Пользователи могут загрузить специальный поставщик удостоверений в формате приложения универсальной платформы Windows (UWP) из магазина Microsoft Store и использовать единый вход в других приложениях, интегрированных с этим поставщиком удостоверений.

Дополнительные сведения о реализации настраиваемых поставщиков удостоверений WAM см. в статье Справочник по API настраиваемого поставщика удостоверений WAM.

Вход с помощью Windows Hello и FIDO2 с WebAuthn

HoloLens 2 может использовать беспарольные учетные данные пользователей (например, Windows Hello или FIDO2) для безопасного входа в Интернете через Microsoft Edge на веб-сайты, которые поддерживают WebAuthn. FIDO2 позволяет использовать учетные данные пользователей для проверки подлинности в веб-службах на устройствах, соответствующих стандартам.

Примечание

Спецификации WebAuthn и FIDO2 CTAP2 реализованы в службах. Подписанные метаданные, указанные WebAuthn и FIDO2, предоставляют информацию — например, о том, присутствовал ли пользователь, — и подтверждают проверку подлинности с помощью локального жеста.

Как и в Windows Hello, когда пользователь создает и регистрирует учетные данные FIDO2, устройство (HoloLens 2 или ключ безопасности FIDO2) генерирует закрытый и открытый ключи. Закрытый ключ безопасно хранится на устройстве, и его можно использовать только после того, как он будет разблокирован с помощью локального жеста (например, биометрии или ПИН-кода). При сохранении закрытого ключа открытый ключ отправляется в систему учетных записей Майкрософт в облаке, а затем регистрируется вместе с соответствующей учетной записью пользователя.

После входа с помощью учетной записи MSA и Microsoft Entra система отправляет сгенерированный номер или переменную данных на устройство HoloLens 2 или FIDO2. HoloLens 2 или устройство подписывает идентификацию закрытым ключом. Подписанная идентификация и метаданные отправляются назад в систему учетных записей Майкрософт и подтверждаются открытым ключом.

Устройства Windows Hello и FIDO2 применяют учетные данные на основе устройства HoloLens, а именно встроенного защищенного анклава доверенного платформенного модуля (TPM). Анклав TPM сохраняет закрытый ключ и запрашивает биометрию или ПИН-код для его разблокировки. Аналогично, ключ безопасности FIDO2 — это небольшое внешнее устройство со встроенным защищенным анклавом, в котором хранится закрытый ключ, и для его разблокирования требуется биометрия или ПИН-код.

Оба варианта обеспечивают двухфакторную проверку подлинности за одну операцию, требуя наличия зарегистрированного устройства и биометрии или ПИН-кода для успешного входа. Дополнительные сведения см. на следующей схеме процесса строгой проверки подлинности с помощью ключа безопасности FIDO2.

Строгая проверка подлинности с помощью ключа безопасности FIDO2

- Пользователь вставляет ключ безопасности FIDO2 в HoloLens 2

- Windows обнаруживает ключ безопасности FIDO2

- HoloLens отправляет запрос на проверку подлинности

- Microsoft Entra ID отправляет обратно nonce

- Пользователь выполняет жест для разблокировки хранилищ закрытых ключей в защищенном анклаве ключа безопасности

- Ключ безопасности FIDO2 подписывает nonce с помощью закрытого ключа

- Запрос маркера PRT с подписанным nonce отправляется в Microsoft Entra ID

- Microsoft Entra ID проверяет ключ FIDO

- Microsoft Entra ID возвращает PRT и TGT для предоставления доступа к ресурсам.

MSA и Microsoft Entra ID являются одними из первых проверяющих сторон, которые поддерживают проверку подлинности без пароля путем реализации WebAuthn.

Дополнительные сведения об использовании WebAuthn с приложениями и (или) пакетами SDK см. в подразделах API-интерфейсы WebAuthn для проверки подлинности без пароля на Windows 10.

HoloLens 2 поддерживает устройства безопасности FIDO2, которые реализованы в соответствии с требованиями и соответствуют требованиям, перечисленным в Microsoft Entra входе без пароля. Должны поддерживаться ключи безопасности FIDO2. В выпуске 23H2 устройства чтения NFC можно использовать для чтения ключа безопасности FIDO2, требуя, чтобы пользователь дважды коснулся значка безопасности для входа.

Поддержка устройств чтения NFC

Выпуск HoloLens 23H2 предоставляет пользователям возможность воспользоваться преимуществами nfc-считывателей. С помощью устройства чтения NFC USB-C устройство HoloLens 2 можно интегрировать с картами NFC FIDO2, которые поддерживаются Azure AD. Для пользователей в средах с чистой комнатой или где значки идентификатора содержат технологию FIDO, этот метод может включить интерфейс "Коснитесь пин-кода &" для входа в HoloLens. Эта функция обеспечивает более быстрый вход для пользователей.

Поддержка usb NFC-устройства чтения

Поддерживаются совместимые с USB-CCID устройства NFC FIDO2 с базовым классом USB "0B" и подклассом "00". Дополнительные сведения о драйвере класса Microsoft для устройств USB CCID см. в статье Драйверы классов Майкрософт для смарт-карт USB CCID . Чтобы определить, совместимо ли устройство чтения NFC с HoloLens, можно обратиться к документации, предоставленной изготовителем устройства чтения, или использовать диспетчер устройств на компьютере следующим образом:

- Подключите USB-устройство чтения NFC к компьютеру с Windows.

- В диспетчер устройств найдите устройство чтения, щелкните его правой кнопкой мыши и выберите Свойства.

- На вкладке Сведения выберите свойства "Совместимые идентификаторы" и проверка, есть ли в списке "USB\Class_0b&SubClass_00".

Примечание

Если устройство чтения USB NFC работает на рабочем столе Windows с драйвером CCID для папки "Входящие", это средство чтения должно быть совместимо с HoloLens 2. Если для чтения требуется сторонний драйвер (из клиентский компонент Центра обновления Windows или вручную), средство чтения несовместимо с HoloLens 2.

Независимо от того, входите ли вы на устройство, которое вы использовали ранее, или на новое устройство, выполните следующие действия, чтобы войти с помощью устройства чтения NFC.

На экране "Другой пользователь" введите ключ FIDO или коснитесь NFC-клавиши для средства чтения.

Введите ПИН-код FIDO.

Нажмите кнопку на клавише FIDO или снова коснитесь nfc-клавиши на устройстве чтения.

Вход устройства.

а. Примечание. Если пользователь не знакомы с устройством, отображается единый экран биометрического раскрытия информации.

Откроется меню "Пуск".

Примечание

Поддержка чтения NFC для HoloLens 2 поддерживает только NFC CTAP для входа FIDO2. Не планируется предоставлять тот же уровень поддержки API WinRT smartcard, что и в Классическом приложении Windows. Это связано с различиями в api-интерфейсах WinRT смарт-карты. Кроме того, API SCard, используемый для HoloLens 2, имеет несколько меньшую функциональность по сравнению с классическими версиями, и некоторые типы и функции чтения могут не поддерживаться.

Локальные учетные записи

Одну локальную учетную запись можно настроить для развертываний в автономном режиме. Локальные учетные записи по умолчанию не включены и должны быть настроены во время подготовки устройства. Для них должен использоваться вход с помощью пароля, и они не поддерживают альтернативные методы проверки подлинности (такие как Windows Hello для бизнеса или Windows Hello).

Дополнительные сведения об учетных записях пользователей HoloLens см. в разделе Удостоверение HoloLens.

ИТ-администраторы указывают, разрешено ли пользователю использовать учетную запись MSA для проверки подлинности подключений и для служб, не связанных с электронной почтой, с помощью AllowMicrosoftAccountConnection. Сведения о политиках настройки паролей, политиках простоя и политиках экрана блокировки см. в разделе Блокировка устройства.