Настройка доступа только для приложений для Microsoft Purview eDiscovery

API Microsoft Purview для обнаружения электронных данных в Microsoft Graph позволяют организациям автоматизировать повторяющиеся задачи и интегрировать их с существующими инструментами обнаружения электронных данных для создания повторяемых рабочих процессов, которые могут потребоваться отраслевым нормативным требованиям.

Чтобы обеспечить безопасный и эффективный доступ к ресурсам, можно реализовать доступ только для приложений с помощью API Graph Майкрософт. В этой статье описывается, как настроить доступ только для приложений для Microsoft Purview eDiscovery, чтобы обеспечить соответствие и безопасность приложений.

Зачем нешь доступ только для приложений?

Повышение безопасности и соответствия требованиям

Доступ только для приложений улучшает ландшафт безопасности Microsoft Purview eDiscovery за счет реализации надежных протоколов проверки подлинности, с которыми не могут соответствовать учетные данные стандартного пользователя. Используя идентификаторы приложений (клиентов) и сертификаты для проверки подлинности, вы снижаете риск кражи учетных данных, что является распространенной уязвимостью в стандартных методах проверки подлинности. Такой подход не только помогает защитить приложение от несанкционированного доступа, но и обеспечивает более высокий уровень целостности данных в процессе обнаружения электронных данных.

Оптимизация доступа и интеграции

Доступ только для приложений упрощает интеграцию служб обнаружения электронных данных с другими приложениями и системами. Это упрощает автоматизированное взаимодействие на основе скриптов, которое имеет решающее значение для крупномасштабных юридических расследований и аудита соответствия требованиям. Предоставляя безопасный доступ на основе маркеров к ресурсам обнаружения электронных данных, организации могут автоматизировать рабочие процессы, уменьшить количество ошибок вручную и обеспечить согласованное применение политик соответствия во всех цифровых средах.

Реализация доступа только для приложений

Реализация доступа только для приложений включает регистрацию приложения в портал Azure, создание секрета или сертификатов клиента, назначение разрешений API, настройку субъекта-службы, а затем использование доступа только для приложений для вызова API Microsoft Graph. Ниже описано, как реализовать доступ только для приложений.

Шаг 1. Регистрация нового приложения в Azure

Перейдите на портал Azure и войдите с помощью учетной записи Майкрософт.

В левой области портал Azure выберите Microsoft Entra ID.

В левой области разверните узел Регистрация приложений и выберите Создать регистрацию.

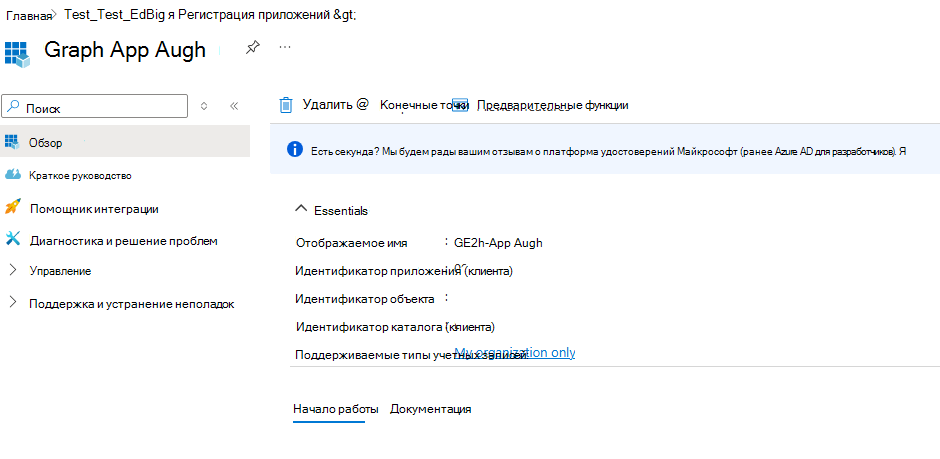

Укажите понятное имя приложения и нажмите кнопку Зарегистрировать , чтобы создать регистрацию приложения. Этот процесс создает важные сведения, такие как идентификатор приложения (клиента) и идентификатор каталога (клиента), которые важны для следующих шагов.

Теперь вы можете просмотреть только что созданную регистрацию приложения и сведения.

Шаг 2. Создание секретов или сертификатов клиента

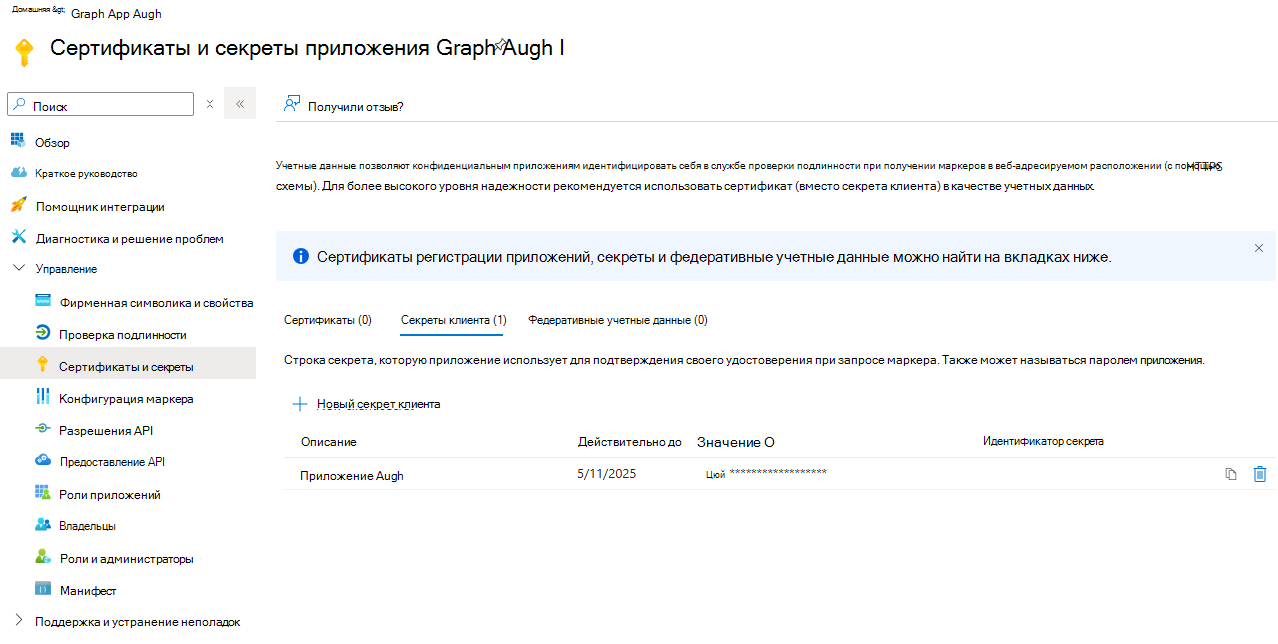

Теперь, когда приложение зарегистрировано, в левой области портал Azure разверните узел Управление, а затем выберите Сертификаты & секреты. Здесь можно создать секрет клиента или отправить сертификат в зависимости от потребностей проверки подлинности:

Для секрета клиента выберите Новый секрет клиента, добавьте описание и нажмите кнопку Добавить , чтобы сохранить его. Обязательно скопируйте и безопасно сохраните значение секрета для проверки подлинности позже. В противном случае может потребоваться создать новый секрет.

При необходимости можно отправить сертификат для использования вместе с идентификатором приложения в целях автоматизации.

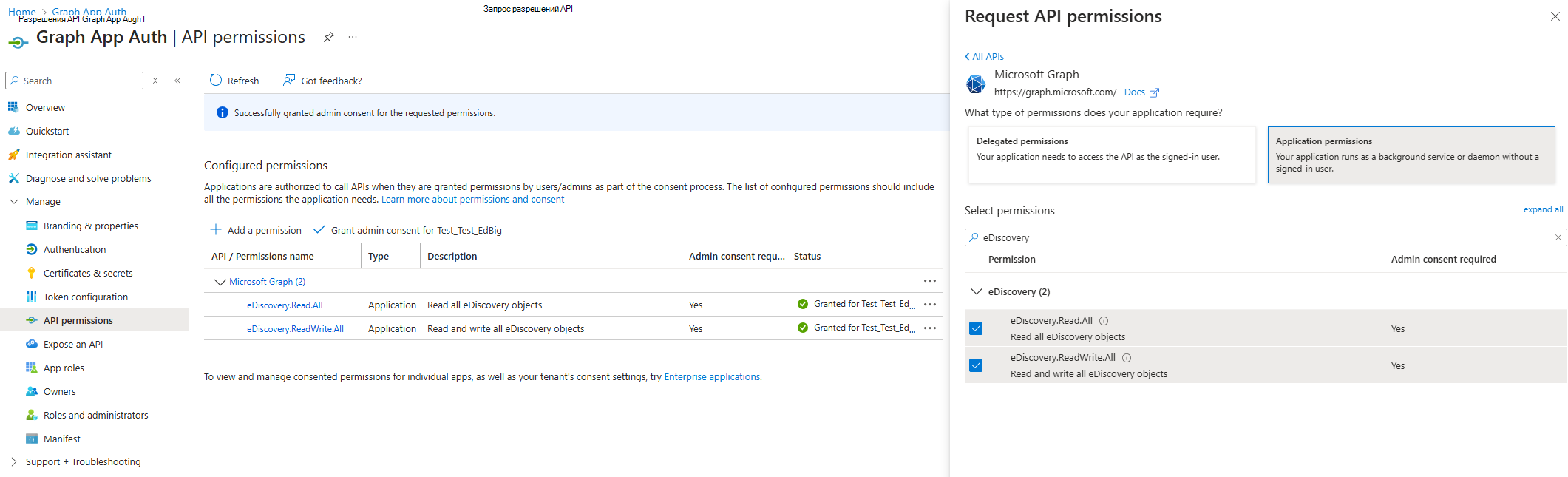

Шаг 3. Назначение разрешений API

Необходимо задать правильные разрешения API для приложения. Разверните узел Управление и выберите Разрешения API, а затем добавьте eDiscovery.Read.All и eDiscovery.ReadWrite.All. Эти разрешения позволяют приложению читать и записывать данные обнаружения электронных данных соответственно. Администратор клиента должен дать согласие на эти разрешения приложения, чтобы включить их для использования.

Шаг 4. Настройка субъекта-службы

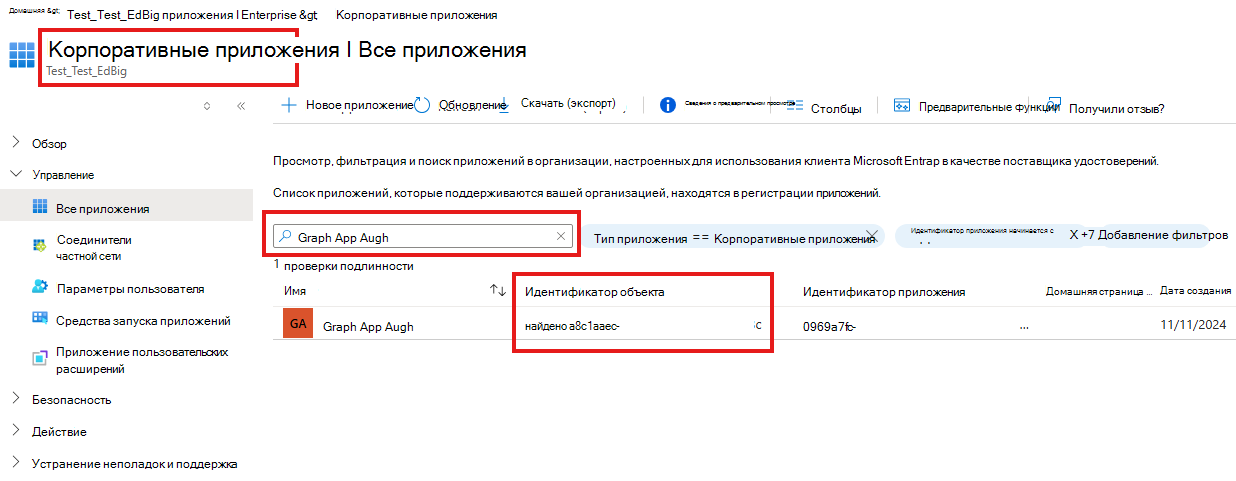

- На левой панели портал Azure в Microsoft Entra ID выберите Корпоративные приложения и найдите приложение по имени, чтобы получить идентификатор объекта для приложения.

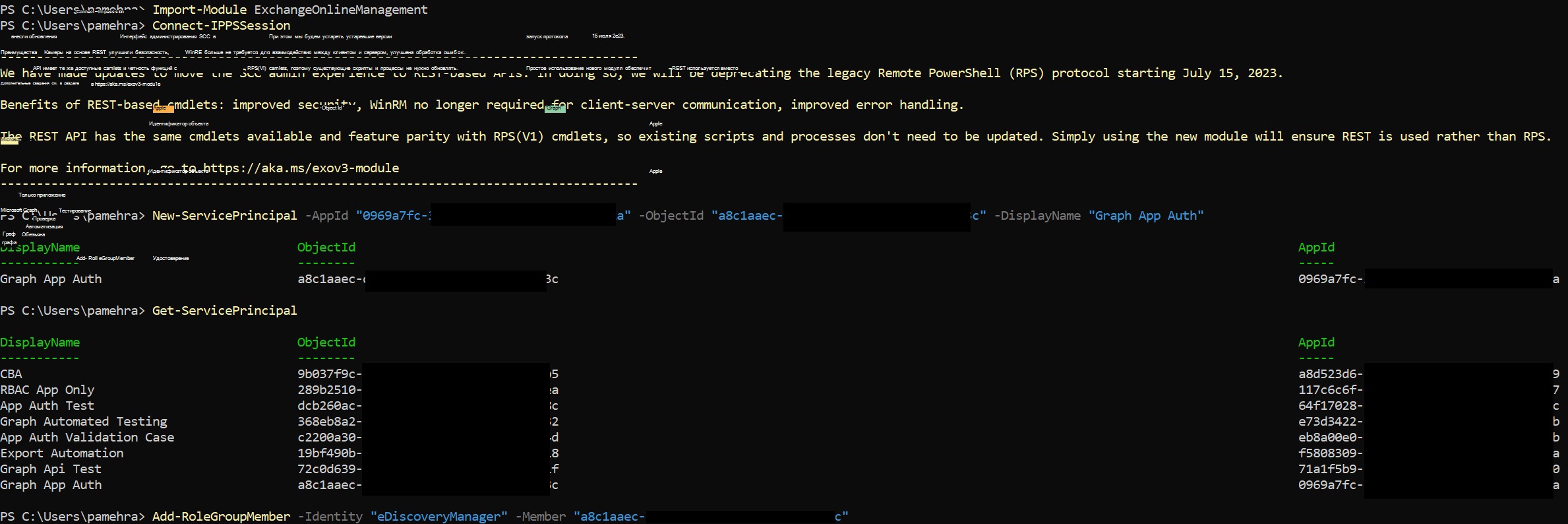

Откройте новый сеанс PowerShell. Установите и импортируйте модуль ExchangeOnlineManagement с помощью следующих командлетов. Командлет

Install-Moduleрекомендует обновить пакет, если модуль уже установлен.Install-Module ExchangeOnlineManagement Import-Module ExchangeOnlineManagement Connect-IPPSSessionИспользуйте командлет New-ServicePrincipal, чтобы создать субъект-службу с данными приложения и проверить его с помощью командлета Get-ServicePrincipal .

Выполните следующие командлеты, заменив аргументы AppId, ObjectId и DisplayName в первом командлете.

New-ServicePrincipal -AppId "0969a7fc-3e17-424f-92a4-54e583b2142a" -ObjectId "a8c1aaec-d18a-47fa-aec5-8651d755223c" -DisplayName "Graph App Auth" Get-ServicePrincipalДобавьте идентификатор объекта субъекта-службы в роль eDiscoveryManager с помощью командлета Add-RoleGroupMember и выполните проверку с помощью командлета Get-RoleGroupMember .

Выполните следующие командлеты, заменив аргумент Member в первом командлете.

Add-RoleGroupMember -Identity "eDiscoveryManager" -Member "a8c1aaec-d18a-47fa-aec5-8651d755223c" Get-RoleGroupMember -Identity "eDiscoveryManager"Добавьте идентификатор объекта субъекта-службы в роль eDiscoveryAdministrator с помощью командлета Add-eDiscoveryCaseAdmin и выполните проверку с помощью командлета Get-eDiscoveryCaseAdmin .

Выполните следующие командлеты, заменив аргумент User в первом командлете.

Add-eDiscoveryCaseAdmin -User "a8c1aaec-d18a-47fa-aec5-8651d755223c" Get-eDiscoveryCaseAdmin

Шаг 5. Подключение к Microsoft API Graph с помощью доступа только для приложений

Используйте командлет Connect-MgGraph для проверки подлинности и подключения к Microsoft Graph с помощью метода доступа только для приложений в PowerShell. Эта настройка позволяет приложению безопасно взаимодействовать с Microsoft Graph.

Шаг 6. Вызов запросов Microsoft API Graph

После подключения можно начать вызовы к microsoft API Graph с помощью командлета Invoke-MgGraphRequest. Этот командлет позволяет выполнять различные операции, необходимые службам обнаружения электронных данных в организации.

Связанные материалы

Ознакомьтесь с руководствами по Microsoft Graph , чтобы создать базовые приложения, которые получают доступ к данным в сценариях только для приложений. Дополнительные сведения о проверке подлинности только для приложений см. в статье Получение доступа без пользователя.

Чтобы протестировать API-интерфейсы в Postman, см. статью Использование Postman с API Graph Майкрософт.