Защита входящего трафика

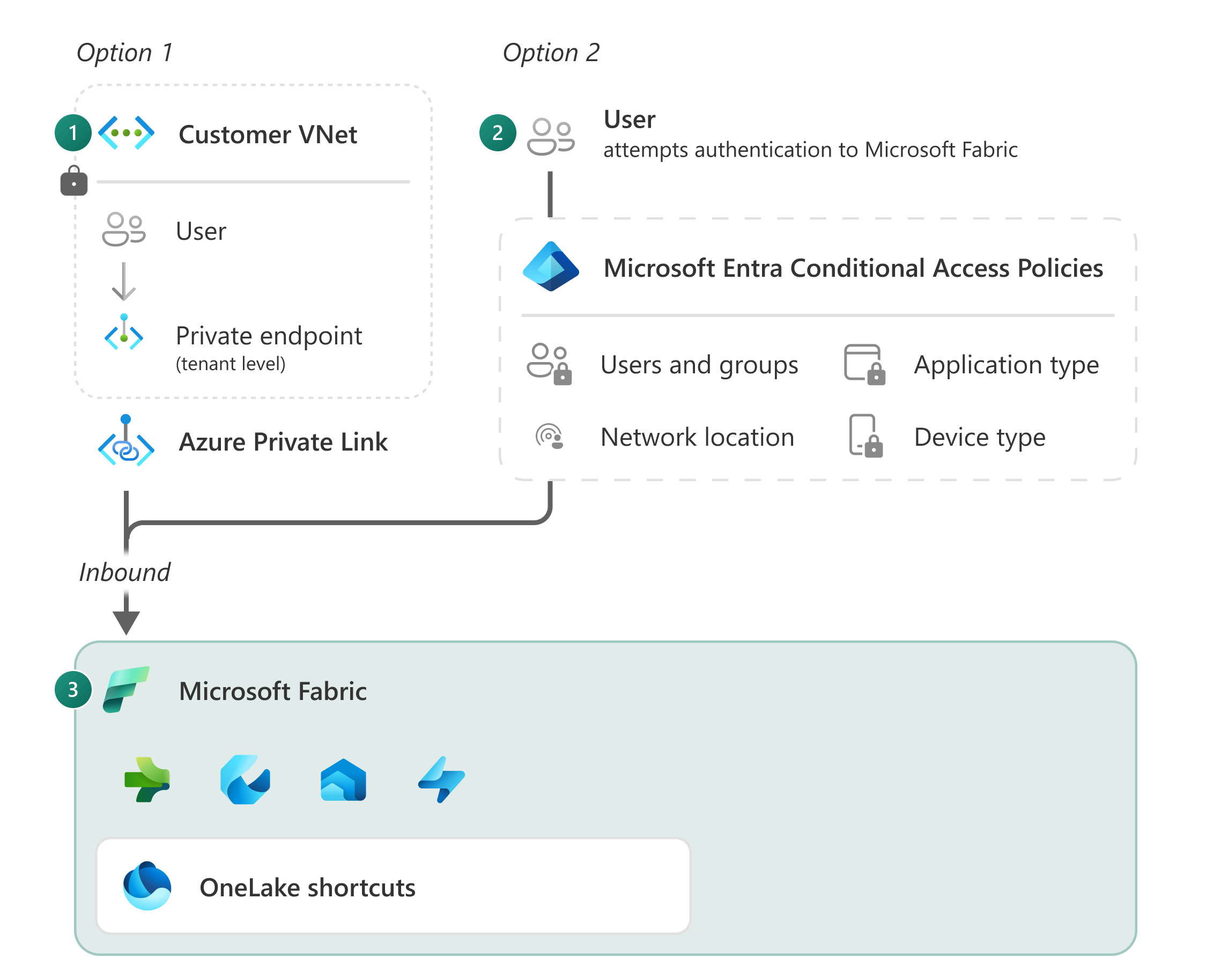

Входящий трафик — это трафик, поступающий в Fabric из Интернета. В этой статье описываются различия между двумя способами защиты входящего трафика в Microsoft Fabric, частными ссылками и условным доступом Entra. Используйте эту статью, чтобы решить, какой метод лучше всего подходит для вашей организации.

Приватные каналы (вариант 1, клиентская виртуальная сеть) — Структура использует частный IP-адрес из виртуальной сети. Конечная точка позволяет пользователям в сети взаимодействовать с Fabric через частный IP-адрес с помощью частных ссылок.

Условный доступ Entra (вариант 2, пользователь) — когда пользователь проходит проверку подлинности, определяется на основе набора политик, которые могут включать IP-адрес, расположение и управляемые устройства.

После входа трафика в Fabric он проходит проверку подлинности с помощью идентификатора Microsoft Entra ID, который является одним и тем же методом проверки подлинности, используемым Microsoft 365, OneDrive и Dynamics 365. Проверка подлинности идентификатора Microsoft Entra позволяет пользователям безопасно подключаться к облачным приложениям с любого устройства и любой сети, будь то дома, удаленно или в корпоративном офисе.

Серверная платформа Fabric защищена виртуальной сетью и не доступна напрямую из общедоступного Интернета, кроме безопасных конечных точек. Чтобы понять, как трафик защищен в Fabric, просмотрите схему архитектуры Fabric.

По умолчанию Fabric взаимодействует между интерфейсами с помощью внутренней магистральной сети Майкрософт. Когда отчет Power BI загружает данные из OneLake, данные проходят через внутреннюю сеть Майкрософт. Эта конфигурация отличается от необходимости настраивать несколько служб Platform as a Service (PaaS) для подключения друг к другу через частную сеть. При возможности входящий обмен данными между клиентами, такими как браузер или СРЕДА SQL Server Management Studio (SSMS) и Fabric, использует протокол TLS 1.2 и согласовывает протокол TLS 1.3.

Параметры безопасности структуры по умолчанию включают:

Идентификатор Microsoft Entra, используемый для проверки подлинности каждого запроса.

После успешной проверки подлинности запросы направляются в соответствующую серверную службу через безопасные управляемые конечные точки Майкрософт.

Внутренний трафик между интерфейсами в Fabric направляется по магистрали Майкрософт.

Трафик между клиентами и Fabric шифруется по крайней мере с помощью протокола TLS 1.2.

Условный доступ Entra

Каждое взаимодействие с Fabric проходит проверку подлинности с помощью идентификатора Microsoft Entra. Идентификатор Microsoft Entra основан на модели безопасности нулевого доверия, которая предполагает, что вы не полностью защищены в пределах сетевого периметра вашей организации. Вместо того чтобы смотреть на сеть как границу безопасности, нулевое доверие рассматривает удостоверение как основной периметр безопасности.

Чтобы определить доступ во время проверки подлинности, можно определить и применить политики условного доступа на основе удостоверений пользователей, контекста устройства, расположения, сети и конфиденциальности приложений. Например, для доступа к данным и ресурсам в Fabric можно требовать многофакторную проверку подлинности, соответствие устройств или утвержденные приложения. Вы также можете заблокировать или ограничить доступ из опасных расположений, устройств или сетей.

Политики условного доступа помогают защитить данные и приложения без ущерба для производительности пользователей и взаимодействия. Ниже приведены несколько примеров ограничений доступа, которые можно применить с помощью условного доступа.

Определите список IP-адресов для входящего подключения к Fabric.

Используйте многофакторную проверку подлинности (MFA).

Ограничить трафик на основе параметров, таких как страна происхождения или тип устройства.

Структура не поддерживает другие методы проверки подлинности, такие как ключи учетной записи или проверка подлинности SQL, которые используют имена пользователей и пароли.

Настройка условного доступа

Чтобы настроить условный доступ в Fabric, необходимо выбрать несколько связанных служб Azure Fabric, таких как Power BI, Azure Data Explorer, База данных SQL Azure и служба хранилища Azure.

Примечание.

Условный доступ можно считать слишком широким для некоторых клиентов, так как любая политика будет применяться к Fabric и связанным службам Azure.

Лицензирование

Для условного доступа требуются лицензии Microsoft Entra ID P1. Часто эти лицензии уже доступны в вашей организации, так как они совместно используются другими продуктами Майкрософт, такими как Microsoft 365. Чтобы найти нужную лицензию для ваших требований, см . сведения о требованиях к лицензиям.

Доверенный доступ

Структура не должна находиться в частной сети, даже если у вас есть данные, хранящиеся внутри одной. Службы PaaS обычно помещают вычислительные ресурсы в ту же частную сеть, что и учетная запись хранения. Однако при использовании Fabric это не требуется. Чтобы включить доверенный доступ в Fabric, можно использовать такие функции, как локальные шлюзы данных, доступ к доверенной рабочей области и управляемые частные конечные точки. Дополнительные сведения см. в разделе "Безопасность" в Microsoft Fabric.

Приватные каналы

При использовании частных конечных точек вашей службы назначается частный IP-адрес из виртуальной сети. Конечная точка позволяет другим ресурсам в сети взаимодействовать со службой через частный IP-адрес.

С помощью приватных каналов туннель из службы в одну из подсетей создает частный канал. Обмен данными с внешних устройств перемещается с IP-адреса в частную конечную точку в этой подсети через туннель и службу.

После реализации частных ссылок Структура больше не обращается через общедоступный Интернет. Чтобы получить доступ к Fabric, все пользователи должны подключаться через частную сеть. Частная сеть необходима для всех взаимодействий с Fabric, включая просмотр отчета Power BI в браузере и использование SQL Server Management Studio (SSMS) для подключения к строке подключений SQL, например <guid_unique_your_item>.datawarehouse.fabric.microsoft.com.

Локальные сети

Если вы используете локальные сети, их можно расширить в Azure виртуальная сеть (виртуальная сеть) с помощью канала ExpressRoute или VPN типа "сеть — сеть" для доступа к Fabric с помощью частных подключений.

Пропускная способность

При использовании частных каналов весь трафик в Fabric перемещается через частную конечную точку, вызывая потенциальные проблемы с пропускной способностью. Пользователи больше не смогут загружать глобальные распределенные неданные связанные ресурсы, такие как изображения .css и .html файлы, используемые Fabric, из своего региона. Эти ресурсы загружаются из расположения частной конечной точки. Например, для австралийских пользователей с частной конечной точкой США трафик перемещается в США в первую очередь. Это увеличивает время загрузки и может снизить производительность.

Себестоимость

Стоимость частных каналов и увеличение пропускной способности ExpressRoute , чтобы разрешить частное подключение из сети, может добавить затраты в вашу организацию.

Рекомендации и ограничения

При использовании частных ссылок вы закрываете Fabric в общедоступный Интернет. В результате необходимо учитывать множество соображений и ограничений .