Exchange Server. Использование виртуальной машины Microsoft Azure в качестве сервера-свидетеля DAG

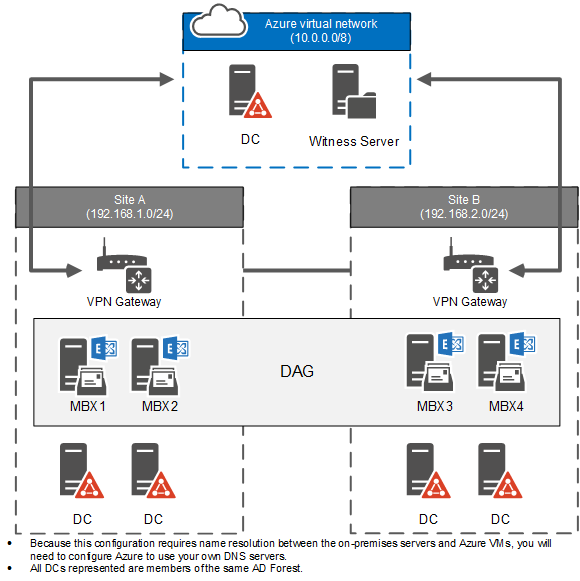

Для использования виртуальной машины Microsoft Azure в качестве сервера-свидетеля группы доступности базы данных (DAG) требуется три отдельных физических расположения:

- Два центра обработки данных для серверов почтовых ящиков.

- Третье расположение для сервера-свидетеля DAG.

Организации, имеющие только два физических расположения, теперь также могут воспользоваться преимуществами автоматической отработки отказа центра обработки данных, используя виртуальную машину Microsoft Azure, чтобы выступать в качестве следящего сервера DAG. В этой статье рассматривается размещение свидетеля DAG в Microsoft Azure и предполагается, что оба следующих утверждения верны:

- Вы знакомы с основными понятиями устойчивости сайта.

- У вас есть полностью функциональная инфраструктура DAG, охватывающая два центра обработки данных.

Если вы еще настроили инфраструктуру группы обеспечения доступности баз данных, рекомендуем сначала ознакомиться с указанными ниже статьями.

- Высокая доступность и устойчивость сайтов

- Группы обеспечения доступности баз данных

- Планирование высокого уровня доступности и устойчивости сайта

Изменения в Microsoft Azure

Для этой конфигурации требуется VPN с несколькими сайтами. Всегда можно было подключить сеть вашей организации к Microsoft Azure с помощью VPN-подключения типа "сеть — сеть". Однако в прошлом Azure поддерживала только один VPN-подключение типа "сеть — сеть". Так как для настройки DAG и его следящего сервера в трех центрах обработки данных требовалось несколько VPN-подключений типа "сеть — сеть", размещение свидетеля DAG на виртуальной машине Azure изначально было невозможно.

В июне 2014 г. в Microsoft Azure была реализована поддержка многосайтовой сети VPN, благодаря чему организации получили возможность подключить несколько центров обработки данных к одной и той же виртуальной сети Azure. Это изменение также позволило организациям с двумя центрами обработки данных использовать Microsoft Azure в качестве третьего расположения для размещения серверов-свидетелей DAG. Дополнительные сведения о функции VPN с несколькими сайтами в Azure см. в статье Настройка многосайтового VPN.

Примечание.

В этой конфигурации используются виртуальные машины Azure и многосайтовый VPN-сервер для развертывания следящего сервера, а облачный свидетель Azure не используется.

Следящий файловый сервер Microsoft Azure

Ниже приведен обзор использования виртуальной машины с файловым сервером Microsoft Azure в качестве следящего сервера DAG. Потребуются виртуальная сеть Azure, многосайтовая сеть VPN, объединяющая центры обработки данных с виртуальной сетью Azure, а также контроллер домена и файловый сервер, развернутые на виртуальных машинах Azure.

Примечание.

Существует техническая возможность использовать для этой цели лишь одну виртуальную машину Azure, а файловый ресурс-свидетель разместить на контроллере домена. Однако это приведет к ненужному повышению прав. Поэтому такая конфигурация не рекомендуется.

Следящий сервер DAG в Microsoft Azure

Первое, что нужно сделать для использования виртуальной машины Microsoft Azure для размещения следящего сервера DAG, это оформить подписку. Сведения о том, как приобрести подписку Azure, см. в статье Как приобрести Azure .

После получения подписки Azure необходимо выполнить следующие действия по порядку:

- Подготовьте виртуальную сеть Microsoft Azure

- Настройте многосайтовую сеть VPN

- Настройте виртуальные машины

- Настройте следящий сервер DAG

Примечание.

Значительная часть инструкции в этой статье подразумевает использование конфигурации Microsoft Azure. Поэтому по возможности мы будем ссылаться на документацию По Azure.

Предварительные требования

Два центра обработки данных, которые поддерживают развертывание с высоким уровнем доступности Exchange и устойчивостью сайта. Дополнительные сведения см. в статье Планирование высокого уровня доступности и устойчивости сайта .

Общедоступный IP-адрес, который не стоит за NAT для VPN-шлюзов на каждом сайте.

VPN-устройство на каждом сайте, совместимое с Microsoft Azure. Дополнительные сведения см. в разделе Сведения о VPN-устройствах для виртуальная сеть.

Знакомство с концепциями DAG и управлением.

Знакомство с Windows PowerShell.

Этап 1. Подготовка виртуальной сети Microsoft Azure

Настройка сети Microsoft Azure является самой важной частью процесса развертывания. В конце этого этапа вы получите полностью функциональную виртуальную сеть Azure, которая подключена к двум центрам обработки данных через VPN с несколькими сайтами.

Регистрация DNS-серверов

Так как для этой конфигурации требуется разрешение имен между локальными серверами и виртуальными машинами Azure, необходимо настроить Azure для использования собственных DNS-серверов. В статье о разрешении имен для ресурсов в виртуальных сетях Azure представлен обзор разрешения имен в Azure.

Выполните указанные ниже действия для регистрации DNS-серверов.

В портал Azure перейдите к разделу сети и нажмите кнопку СОЗДАТЬ.

Выберите СЕТЕВЫЕ СЛУЖБЫ>ВИРТУАЛЬНАЯ СЕТЬ>ЗАРЕГИСТРИРОВАТЬ DNS-СЕРВЕР.

Введите имя и IP-адрес DNS-сервера. Указанное здесь имя является логическим именем, используемым на портале управления и не обязательно совпадает с фактическим именем DNS-сервера.

Повторите шаги 1-3 для других DNS-серверов, которые хотите добавить.

Примечание.

Зарегистрированные DNS-серверы не используются в режиме циклического перебора. Виртуальные машины Azure будут использовать первый DNS-сервер, указанный в списке, и будут использовать дополнительные серверы только в том случае, если первый сервер недоступен.

Повторите шаги 1–3, чтобы добавить IP-адрес, используемый для контроллера домена, развернутого в Microsoft Azure.

Создание объектов локальной сети в Azure

Затем следует выполнить указанные ниже действия, чтобы создать логические объекты сети, представляющие ваши центры обработки данных в Microsoft Azure.

В портал Azure перейдите к разделу сети, а затем выберите Создать.

Выберите СЕТЕВЫЕ СЛУЖБЫ>ВИРТУАЛЬНАЯ СЕТЬ>ДОБАВИТЬ ЛОКАЛЬНУЮ СЕТЬ.

Введите имя первого сайта центра обработки данных и IP-адрес VPN-устройства на этом сайте. Этот IP-адрес должен быть статическим общедоступным IP-адресом, который не стоит за NAT.

На следующем экране укажите IP-подсети для первого сайта.

Повторите шаги 1–4 для второго сайта.

Создание виртуальной сети Azure

Теперь выполните следующие действия, чтобы создать виртуальную сеть Azure, используемую виртуальными машинами.

В портал Azure перейдите к разделу сети и нажмите кнопку СОЗДАТЬ.

Выберите СЕТЕВЫЕ СЛУЖБЫ>ВИРТУАЛЬНАЯ СЕТЬ>НАСТРАИВАЕМОЕ СОЗДАНИЕ.

На странице Сведения о виртуальной сети укажите имя виртуальной сети и выберите географическое расположение сети.

На странице DNS-серверы и подключение VPN убедитесь, что зарегистрированные ранее DNS-серверы перечислены как DNS-серверы.

В разделе ПОДКЛЮЧЕНИЕ ТИПА "СЕТЬ-СЕТЬ" установите флажок Настроить подключение VPN типа "сеть-сеть".

Важно!

Не устанавливайте флажок Использование ExpressRoute, поскольку в этом случае в конфигурацию не удастся внести изменения, необходимые для настройки многосайтовой сети VPN.

В разделе ЛОКАЛЬНАЯ СЕТЬ выберите одну из двух настроенных локальных сетей.

На странице виртуальная сеть адресных пространств укажите диапазон IP-адресов, используемый для виртуальной сети Azure.

Контрольная точка: проверка конфигурации сети

На этом этапе в разделе сети должны отобразиться виртуальная сеть, настроенная в разделе ВИРТУАЛЬНЫЕ СЕТИ, локальные сайты в разделе ЛОКАЛЬНЫЕ СЕТИ и зарегистрированные DNS-серверы в разделе DNS-СЕРВЕРЫ.

Этап 2. Настройка многосайтовой сети VPN

Чтобы установить VPN-шлюзы для локальных сайтов, выполните следующие действия.

- Установите VPN-шлюз для одного из сайтов с помощью портала Azure.

- Экспортируйте параметры конфигурации виртуальной сети.

- Измените файл конфигурации для многосайтовой сети VPN.

- Импортируйте обновленную конфигурацию сети Azure.

- Запишите IP-адрес шлюза Azure и предварительные ключи.

- Настройте локальные VPN-устройства.

Дополнительные сведения о настройке многосайтовой сети VPN в Azure см. в статье Настройка многосайтовой сети VPN.

Установка VPN-шлюза для своего первого сайта

При создании виртуального шлюза вы уже указали, что он подключен к первому локальному сайту. При переходе на панель мониторинга виртуальной сети вы увидите, что шлюз не был создан.

Сведения о том, как установить VPN-шлюз на стороне Azure, см. в разделе VPN-шлюз.

Важно!

Выполните только действия, указанные в разделе "Запустите шлюз виртуальной сети" этой статьи; сведения, содержащиеся в последующих разделах, не понадобятся.

Экспорт параметров конфигурации виртуальной сети

В настоящее время на портале управления Azure отсутствует возможность настроить многосайтовую сеть VPN. Для этой конфигурации необходимо экспортировать параметры конфигурации виртуальной сети в XML-файл, а затем изменить этот файл. Следуйте инструкциям в разделе Экспорт параметров виртуальная сеть в файл конфигурации сети, чтобы экспортировать параметры.

Изменение параметров конфигурации сети для многосайтовой сети VPN

Откройте экспортированный файл в любом редакторе XML. Подключения шлюза к локальным сайтам перечислены в разделе "ConnectionsToLocalNetwork". Найдите этот раздел в XML-файле. Этот раздел в файле конфигурации выглядит так, как показано в следующем примере (пример имени сайта, созданного для локального сайта, — "Сайт A").

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="Site A">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

Чтобы настроить второй сайт, добавьте в раздел "ConnectionsToLocalNetwork" другой раздел "LocalNetworkSiteRef". Раздел в обновленном файле конфигурации выглядит так, как показано в следующем примере (пример имени сайта для второго локального сайта — "Сайт B").

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="Site A">

<Connection type="IPsec" />

<LocalNetworkSiteRef name="Site B">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

Сохраните обновленный файл параметров конфигурации.

Импорт параметров конфигурации виртуальной сети

Вторая ссылка на сайт, добавленная в файл конфигурации, активирует Microsoft Azure для создания нового туннеля. Импортируйте обновленный файл с помощью инструкций из раздела Создание виртуальной сети (классической) с помощью портал Azure. По завершении импорта на панели мониторинга виртуальной сети отобразятся подключения шлюза для обоих локальных сайтов.

Запись IP-адреса шлюза Azure и предварительных ключей

После импорта новых параметров конфигурации сети на панели мониторинга виртуальной сети отобразится IP-адрес шлюза Azure. VPN-устройства на обоих сайтах подключаются к этому IP-адресу. Запишите этот IP-адрес для использования в будущем.

Кроме того, необходимо получить общие ключи IPsec/IKE для каждого созданного туннеля. Эти ключи и IP-адрес шлюза Azure используются для настройки локальных VPN-устройств.

Для получения общих ключей необходимо использовать PowerShell. Если вы не знакомы с порядком использования PowerShell для управления Azure, обратитесь к статье Справка по Azure PowerShell.

Используйте командлет Get-AzureVNetGatewayKey для извлечения общих ключей. Запустите этот командлет один раз для каждого туннеля. В следующем примере показаны команды, необходимые для извлечения ключей для туннелей между виртуальной сетью "Сайт Azure" и сайтами "Сайт A" и "Сайт B". В этом примере выходные данные сохраняются в отдельных файлах. Кроме того, можно направить эти ключи в другие командлеты PowerShell или использовать их в сценарии.

Get-AzureVNETGatewayKey -VNetName "Azure Site" -LocalNetworkSiteName "Site A" | Set-Content -Path C:\Keys\KeysForTunnelToSiteA.txt

Get-AzureVNETGatewayKey -VNetName "Azure Site" -LocalNetworkSiteName "Site B" | Set-Content -Path C:\Keys\KeysForTunnelToSiteB.txt

Настройка локальных VPN-устройств

Microsoft Azure предоставляет сценарии настройки для поддерживаемых VPN-устройств. Выберите ссылку Скачать скрипт VPN-устройства на панели мониторинга виртуальной сети, чтобы выбрать соответствующий сценарий для VPN-устройств.

Скрипт, который вы загружаете, имеет параметр конфигурации для первого сайта, настроенный при настройке виртуальной сети, и может использоваться как есть для настройки VPN-устройства для этого сайта. Например, если вы указали сайт A в качестве локальной сети при создании виртуальной сети, скрипт VPN-устройства можно использовать для сайта A. Однако необходимо изменить его, чтобы настроить VPN-устройство для сайта B. В частности, необходимо обновить ключ, который предоставляет общий доступ, чтобы он соответствовал ключу для второго сайта.

Например, если вы используете VPN-устройство службы маршрутизации и удаленного доступа (RRAS) для своих сайтов, вам потребуется:

Откройте сценарий настройки в любом текстовом редакторе.

#Add S2S VPN interfaceНайдите раздел .В этом разделе найдите команду Add-VpnS2SInterface. Убедитесь, что значение параметра SharedSecret соответствует предварительному ключу для сайта, для которого настраивается VPN-устройство.

Для других устройств может потребоваться больше проверок. Например, сценарии настройки для устройств Cisco устанавливают правила списка управления доступом с помощью диапазонов локальных IP-адресов. Прежде чем использовать сценарий настройки, необходимо просмотреть и проверить в нем все ссылки на локальный сайт.

Контрольная точка: проверка состояния VPN

На этом этапе оба сайта подключены к виртуальной сети Azure через VPN-шлюзы. Вы можете проверить состояние многосайтовой сети VPN, выполнив следующую команду в PowerShell.

Get-AzureVnetConnection -VNetName "Azure Site" | Format-Table LocalNetworkSiteName, ConnectivityState

Если оба туннеля запущены и запущены, выходные данные этой команды выглядят так, как показано в следующем примере.

LocalNetworkSiteName ConnectivityState

-------------------- -----------------

Site A Connected

Site B Connected

Можно также проверить подключение, обратившись к панели мониторинга виртуальной сети на портале управления Azure. Значение STATUS для обоих сайтов отображается как Подключено.

Примечание.

После успешного установления подключения может потребоваться несколько минут, чтобы изменения о состоянии подключения отразились на портале управления Azure.

Этап 3. Настройка виртуальных машин

Для этого развертывания необходимо создать как минимум две виртуальные машины в Microsoft Azure: контроллер домена и файловый сервер, чтобы служить в качестве свидетеля DAG.

Создайте виртуальные машины для контроллера домена и файлового сервера в соответствии с инструкциями в статье Создание виртуальной машины под управлением Windows. При указании параметров виртуальных машин убедитесь, что выбрана виртуальная сеть, которую вы создали для параметра РЕГИОН, ТЕРРИТОРИАЛЬНАЯ ГРУППА, ВИРТУАЛЬНАЯ СЕТЬ.

С помощью Azure PowerShell укажите предпочтительные IP-адреса для контроллера домена и файлового сервера. При указании предпочтительного IP-адреса для виртуальной машины ее необходимо обновить, что требует перезапуска виртуальной машины. В примере ниже задаются IP-адреса для контроллера домена Azure-DC и файлового сервера Azure FSW, 10.0.0.10 и 10.0.0.11 соответственно.

Get-AzureVM Azure-DC | Set-AzureStaticVNetIP -IPAddress 10.0.0.10 | Update-AzureVMGet-AzureVM Azure-FSW | Set-AzureStaticVNetIP -IPAddress 10.0.0.11 | Update-AzureVMПримечание.

Виртуальная машина с предпочтительным IP-адресом будет пытаться использовать этот адрес. Тем не менее, если этот адрес был назначен другой виртуальной машине, виртуальная машина с предпочтительным IP-адресом не запустится. Чтобы избежать подобных ситуаций, убедитесь, что используемый IP-адрес не назначен другой виртуальной машине.

Подготовьте контроллер домена виртуальной машины в Azure в соответствии с используемыми в вашей организации стандартами.

Подготовьте необходимые компоненты для следящего сервера DAG Exchange.

Добавьте роль файлового сервера с помощью мастера добавления ролей и компонентов или командлета Install-WindowsFeature .

Добавьте универсальную группу безопасности доверенной подсистемы Exchange в группу локальных администраторов.

Контрольная точка: просмотр состояния виртуальной машины

На этом этапе виртуальные машины должны быть настроены и работать, а также должны иметь возможность обращаться к серверам в обоих локальных центрах обработки данных.

Убедитесь, что контроллер домена в Azure выполняет репликацию с локальных контроллеров домена.

Убедитесь, что к файловому серверу Azure можно обратиться по имени и установить с ним подключение по протоколу SMB с серверов Exchange.

Убедитесь, что к вашим серверам Exchange можно обратиться по имени с файлового сервера в Azure.

Этап 4. Настройка следящего сервера DAG

Наконец, необходимо настроить вашу DAG для использования нового следящего сервера. По умолчанию Exchange использует C:\DAGFileShareWitnesses как путь файловому ресурсу-свидетелю на следящем сервере. Если вы используете пользовательский путь к файлу, следует также обновить следящий каталог для конкретной общей папки.

Подключитесь к Командная консоль Exchange.

Выполните следующую команду для настройки следящего сервера для своих групп обеспечения доступности базы данных.

Set-DatabaseAvailabilityGroup -Identity DAG1 -WitnessServer Azure-FSW

Дополнительные сведения см. в следующих статьях:

Настройте свойства группы доступности базы данных.

Set-DatabaseAvailabilityGroup.

Контрольная точка: проверка файлового ресурса свидетеля DAG

На этом этапе группа daG настроена на использование файлового сервера в Azure в качестве свидетеля DAG. Чтобы проверить конфигурацию, сделайте следующее:

Проверьте конфигурацию DAG, выполнив следующую команду:

Get-DatabaseAvailabilityGroup -Identity DAG1 -Status | Format-List Name, WitnessServer, WitnessDirectory, WitnessShareInUseУбедитесь, что параметрУ WitnessServer задан файловый сервер в Azure, параметру WitnessDirectory задан правильный путь, а параметру WitnessShareInUse — значение Primary.

Если daG содержит четное число узлов, то настраивается файловый ресурс-свидетель. Проверьте параметр следящего ресурса в свойствах кластера, выполнив следующую команду. Значение параметра SharePath должно указывать на файловый сервер и отображать правильный путь.

Get-ClusterResource -Cluster MBX1 | Get-ClusterParameter | Format-ListЗатем проверьте состояние ресурса кластера "Файловый ресурс-свидетель", выполнив следующую команду. Состояние ресурса кластера должно отображаться в сети.

Get-ClusterResource -Cluster MBX1Затем убедитесь, что общий ресурс успешно создан на файловом сервере. Для этого перейдите к папке в проводнике и к общим папкам в диспетчере серверов.