Руководство по интеграции единого входа Microsoft Entra с VIDA

В этом руководстве описано, как интегрировать VIDA с идентификатором Microsoft Entra. Интеграция VIDA с идентификатором Microsoft Entra позволяет:

- Контроль доступа к VIDA с помощью идентификатора Microsoft Entra.

- Включите автоматический вход пользователей в VIDA с помощью учетных записей Microsoft Entra.

- Управление учетными записями в одном центральном расположении.

Необходимые компоненты

Чтобы приступить к работе, потребуется следующее.

- Подписка Microsoft Entra. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

- Подписка VIDA с поддержкой единого входа.

Описание сценария

В этом руководстве описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

VIDA поддерживает единый вход, инициированный поставщиком услуг.

VIDA поддерживает JIT-подготовку пользователей.

Добавление VIDA из коллекции

Чтобы настроить интеграцию VIDA с идентификатором Microsoft Entra ID, необходимо добавить VIDA из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

- Перейдите к приложениям>Identity>Applications>Enterprise. Новое приложение.

- В разделе Добавление из коллекции в поле поиска введите VIDA.

- Выберите VIDA в области результатов и добавьте это приложение. Подождите несколько секунд, пока приложение не будет добавлено в ваш клиент.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере можно добавить приложение в клиент, добавить пользователей и группы в приложение, назначить роли, а также просмотреть конфигурацию единого входа. Подробнее о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для VIDA

Настройте и проверьте единый вход Microsoft Entra в VIDA с помощью тестового пользователя B.Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в VIDA.

Чтобы настроить и проверить единый вход Microsoft Entra в VIDA, выполните следующие действия:

- Настройте единый вход Microsoft Entra, чтобы пользователи могли использовать эту функцию.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначьте тестового пользователя Microsoft Entra, чтобы разрешить B.Simon использовать единый вход Microsoft Entra.

- Настройка единого входа в VIDA необходима, чтобы настроить параметры единого входа на стороне приложения.

- Создание тестового пользователя VIDA требуется для того, чтобы в VIDA был создан пользователь B.Simon, связанный с представлением пользователя Microsoft Entra.

- Проверка единого входа позволяет убедиться в правильности конфигурации.

Настройка единого входа Microsoft Entra

Выполните следующие действия, чтобы включить единый вход Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

Перейдите к приложениям>Identity>Applications>Enterprise viDA>Single sign-on.

На странице Выбрать метод единого входа выберите SAML.

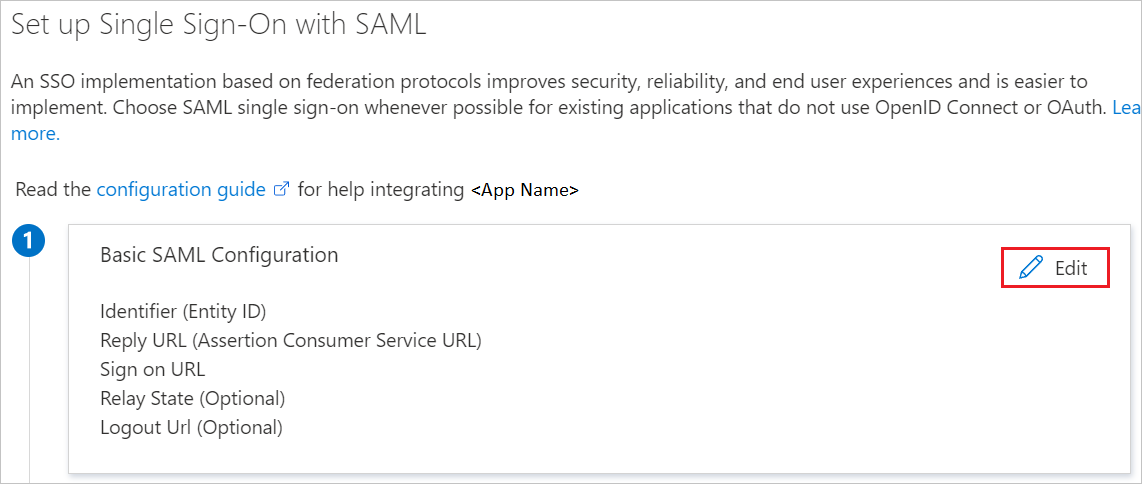

На странице Настройка единого входа с помощью SAML щелкните значок карандаша, чтобы открыть диалоговое окно Базовая конфигурация SAML для изменения параметров.

На странице Базовая конфигурация SAML введите значения следующих полей.

a. В текстовом поле Идентификатор (сущности) введите значение:

urn:amazon:cognito:sp:eu-west-2_IDmTxjGr6.b. В текстовом поле URL-адрес ответа введите URL-адрес

https://vitruevida.auth.eu-west-2.amazoncognito.com/saml2/idpresponsec. В текстовом поле URL-адрес для входа введите URL-адрес в следующем формате:

https://vitruevida.com/?teamid=<ID>&idp=<IDP_NAME>Примечание.

Значение URL-адрес входа приведено для примера. Вместо него необходимо указать фактический URL-адрес входа. Для получения значения обратитесь в службу поддержки клиентов VIDA. Вы также можете ссылаться на шаблоны, показанные в разделе "Базовая конфигурация SAML".

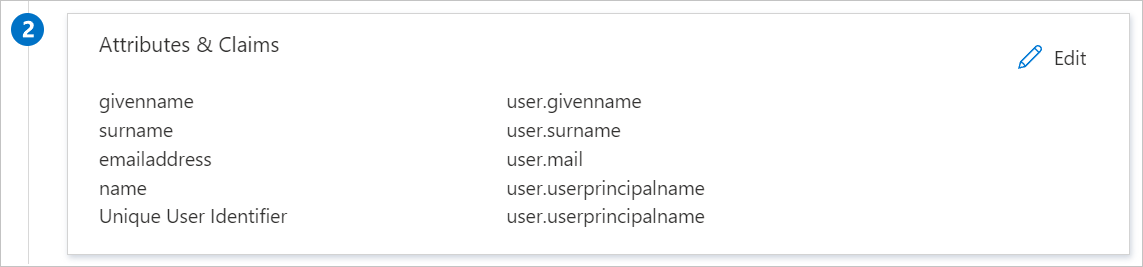

Приложение VIDA ожидает утверждения SAML в определенном формате, который требует добавить настраиваемые сопоставления атрибутов в конфигурацию атрибутов токена SAML. На следующем снимке экрана показан список атрибутов по умолчанию.

В дополнение к описанному выше приложение VIDA ожидает в ответе SAML несколько дополнительных атрибутов, которые показаны ниже. Эти атрибуты также заранее заполнены, но вы можете изменить их в соответствии со своими требованиями.

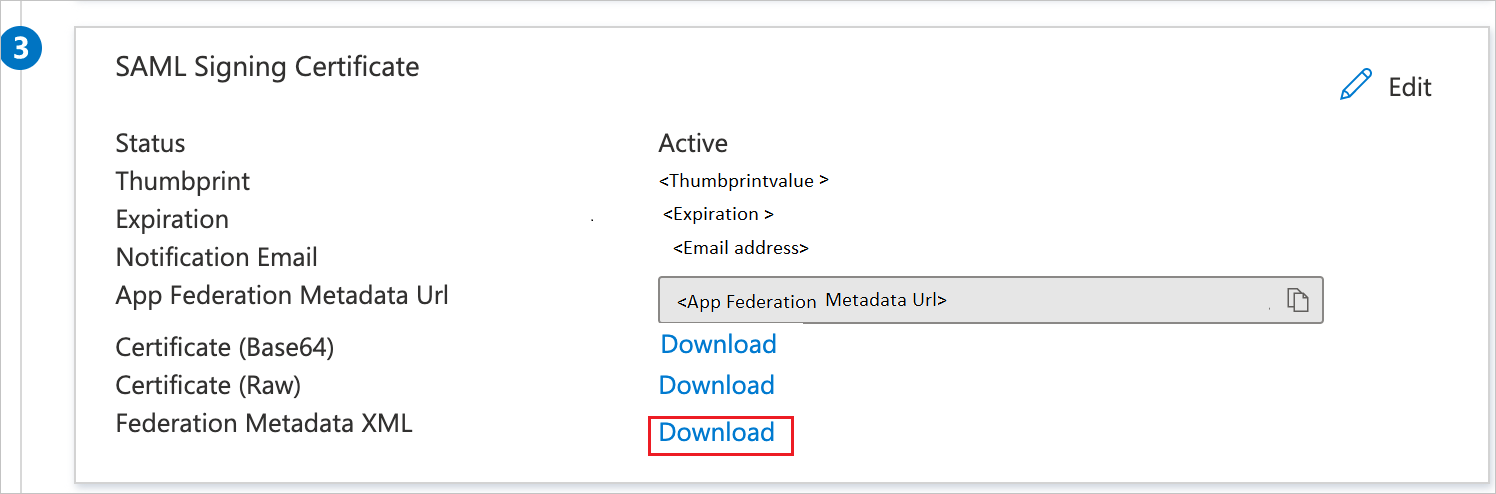

Имя Атрибут источника assignedroles user.assignedroles На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML найдите элемент XML метаданных федерации и выберите Скачать, чтобы скачать сертификат и сохранить его на компьютере.

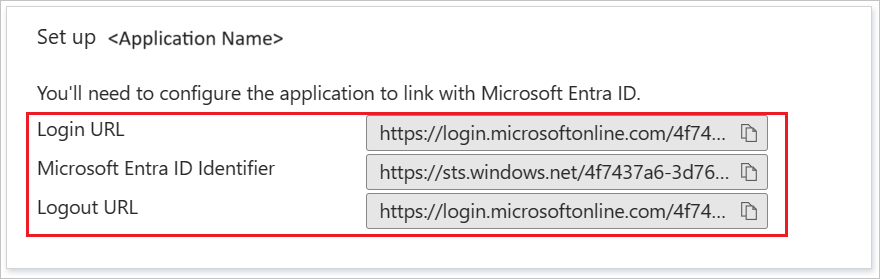

Требуемые URL-адреса можно скопировать из раздела Настройка VIDA.

Создание тестового пользователя Microsoft Entra

В этом разделе описано, как создать тестового пользователя B.Simon.

- Войдите в Центр администрирования Microsoft Entra как минимум пользователь Администратор istrator.

- Перейдите ко всем пользователям удостоверений>>.

- Выберите "Создать пользователя>" в верхней части экрана.

- В свойствах пользователя выполните следующие действия.

- В поле "Отображаемое имя" введите

B.Simon. - В поле имени участника-пользователя введите username@companydomain.extensionимя пользователя. Например,

B.Simon@contoso.com. - Установите флажок Показать пароль и запишите значение, которое отображается в поле Пароль.

- Выберите Review + create (Просмотреть и создать).

- В поле "Отображаемое имя" введите

- Выберите Создать.

Назначение тестового пользователя Microsoft Entra

В этом разделе описано, как разрешить пользователю B.Simon использовать единый вход, предоставив этому пользователю доступ к VIDA.

- Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

- Перейдите к приложениям>Identity>Application>Enterprise VIDA.

- На странице обзора приложения выберите "Пользователи" и "Группы".

- Выберите Добавить пользователя или группу, а затем в диалоговом окне Добавление назначения выберите Пользователи и группы.

- В диалоговом окне Пользователи и группы выберите B.Simon в списке пользователей, а затем в нижней части экрана нажмите кнопку Выбрать.

- Если пользователям необходимо назначить роль, вы можете выбрать ее из раскрывающегося списка Выберите роль. Если для этого приложения не настроена ни одна роль, будет выбрана роль "Доступ по умолчанию".

- В диалоговом окне Добавление назначения нажмите кнопку Назначить.

Настройка единого входа на основе ролей для VIDA

Чтобы связать роль VIDA с пользователем Microsoft Entra, необходимо создать роль в идентификаторе Microsoft Entra, выполнив следующие действия:

a. Войдите в обозреватель Microsoft Graph.

b. Нажмите кнопку Изменить разрешения, чтобы получить необходимые разрешения для создания роли.

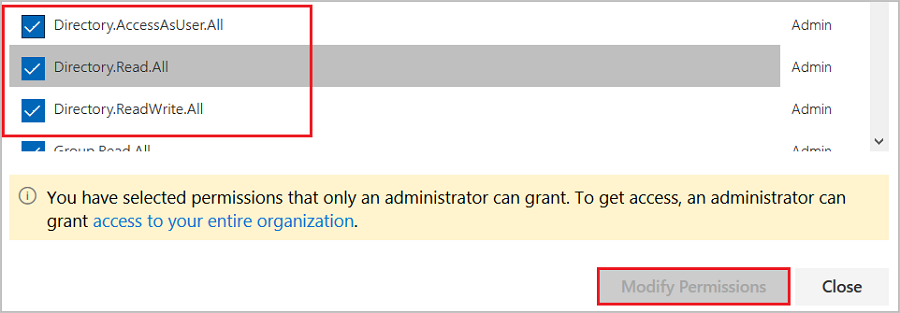

c. Выберите указанные ниже разрешения в списке и нажмите кнопку Изменить разрешения, как показано на следующем рисунке.

Примечание.

После предоставления разрешений повторно войдите в обозреватель Graph.

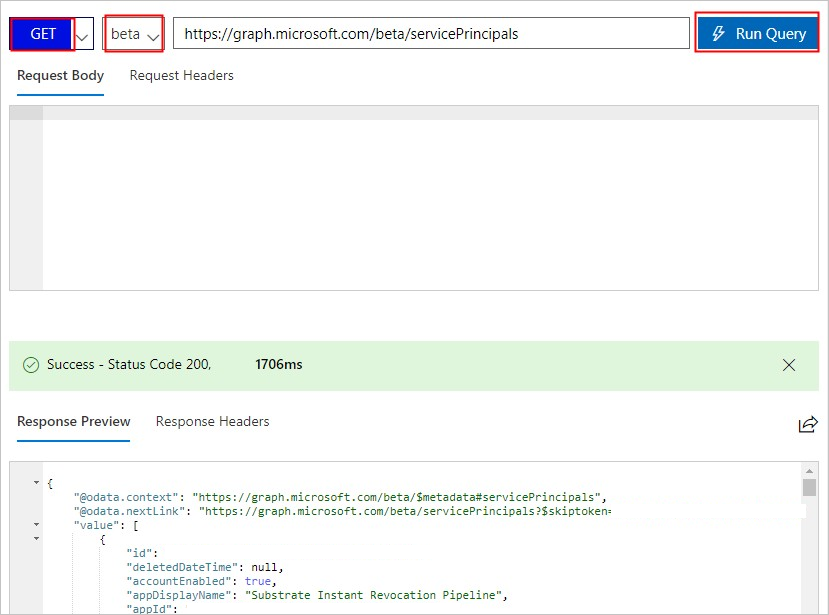

d. На странице обозревателя Graph выберите GET в первом раскрывающемся списке и beta во втором. Затем введите

https://graph.microsoft.com/beta/servicePrincipalsв поле рядом с раскрывающимися списками и щелкните Выполнить запрос.

Примечание.

Если вы используете несколько каталогов, в поле запроса можно ввести

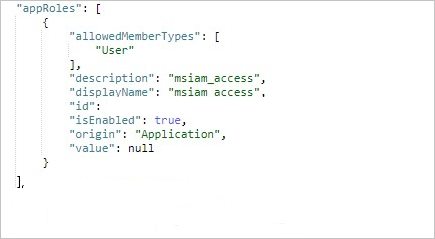

https://graph.microsoft.com/beta/contoso.com/servicePrincipals.д) В разделе Предварительный просмотр ответа извлеките свойство appRoles из субъекта-службы для последующего использования.

Примечание.

Свойство appRoles можно найти, введя

https://graph.microsoft.com/beta/servicePrincipals/<objectID>в поле запроса. Обратите внимание, что это идентификатор объекта,objectIDскопированный на странице свойств идентификатора Microsoft Entra.е) Вернитесь в обозреватель Graph, измените метод с GET на PATCH, вставьте указанное ниже содержимое в раздел Текст запроса и щелкните Выполнить запрос:

{ "appRoles": [ { "allowedMemberTypes": [ "User" ], "description": "User", "displayName": "User", "id": "18d14569-c3bd-439b-9a66-3a2aee01****", "isEnabled": true, "origin": "Application", "value": null }, { "allowedMemberTypes": [ "User" ], "description": "msiam_access", "displayName": "msiam_access", "id": "b9632174-c057-4f7e-951b-be3adc52****", "isEnabled": true, "origin": "Application", "value": null }, { "allowedMemberTypes": [ "User" ], "description": "VIDACompanyAdmin", "displayName": "VIDACompanyAdmin", "id": "293414bb-2215-48b4-9864-64520937d437", "isEnabled": true, "origin": "ServicePrincipal", "value": "VIDACompanyAdmin" }, { "allowedMemberTypes": [ "User" ], "description": "VIDATeamAdmin", "displayName": "VIDATeamAdmin", "id": "2884f1ae-5c0d-4afd-bf28-d7d11a3d7b2c", "isEnabled": true, "origin": "ServicePrincipal", "value": "VIDATeamAdmin" }, { "allowedMemberTypes": [ "User" ], "description": "VIDAUser", "displayName": "VIDAUser", "id": "37b3218c-0c06-484f-90e6-4390ce5a8787", "isEnabled": true, "origin": "ServicePrincipal", "value": "VIDAUser" } ] }Примечание.

Идентификатор Microsoft Entra отправляет значение этих ролей в качестве значения утверждения в ответе SAML. Но вы сможете добавить новые роли только после части

msiam_accessдля операции исправления. Чтобы упростить процесс создания, мы рекомендуем вам использовать генератор идентификаторов (например, GUID Generator) для создания идентификаторов в реальном времени.ж. После исправления субъекта-службы с требуемой ролью вложите роль с пользователем Microsoft Entra (B.Simon), выполнив действия, описанные в разделе "Назначение тестового пользователя Microsoft Entra" руководства.

Настройка единого входа VIDA

Чтобы настроить единый вход на стороне VIDA, необходимо отправить скачанный XML-код метаданных федерации и соответствующие URL-адреса, скопированные из конфигурации приложения, в службу поддержки VIDA. Специалисты службы поддержки настроят подключение единого входа SAML на обеих сторонах.

Создание тестового пользователя VIDA

В этом разделе вы создадите в VIDA пользователя с именем Britta Simon. Приложение VIDA поддерживает JIT-подготовку пользователей, которая включена по умолчанию. В этом разделе никакие действия с вашей стороны не требуются. Если пользователь еще не существует в VIDA, он создается после проверки подлинности.

Проверка единого входа

В этом разделе описана конфигурация единого входа Microsoft Entra с помощью следующих параметров.

Щелкните "Тестировать это приложение", вы будете перенаправлены по URL-адресу для входа VIDA, где можно инициировать поток входа.

Перейдите по URL-адресу для входа в VIDA и инициируйте поток входа.

Вы можете использовать портал "Мои приложения" корпорации Майкрософт. Щелкнув плитку VIDA на портале "Мои приложения", вы будете перенаправлены на URL-адрес для входа в VIDA. Дополнительные сведения см. в Мои приложения Microsoft Entra.

Следующие шаги

После настройки VIDA вы можете применить функцию управления сеансом, которая защищает от кражи и проникновения конфиденциальных данных вашей организации в режиме реального времени. Управление сеансом является расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью приложений Defender для облака.