Руководство по интеграции единого входа Microsoft Entra с Snowflake

В этом руководстве описано, как интегрировать Snowflake с идентификатором Microsoft Entra. Интеграция Snowflake с идентификатором Microsoft Entra позволяет:

- Контроль доступа к Snowflake с помощью идентификатора Microsoft Entra.

- Включите автоматический вход пользователей в Snowflake с помощью учетных записей Microsoft Entra.

- Управление учетными записями в одном центральном расположении.

Необходимые компоненты

Чтобы настроить интеграцию Microsoft Entra с Snowflake, вам потребуется следующее:

- Подписка Microsoft Entra. Если у вас нет среды Microsoft Entra, вы можете получить бесплатную учетную запись.

- Подписка Snowflakes с поддержкой единого входа.

- Наряду с администратором облачных приложений администратор приложения администратор приложений также может добавлять или управлять приложениями в идентификаторе Microsoft Entra. Дополнительные сведения см. в статье Встроенные роли Azure.

Примечание.

Эта интеграция также доступна для использования из облачной среды Microsoft Entra для государственных организаций США. Это приложение можно найти в коллекции облачных приложений Microsoft Entra для государственных организаций США и настроить его так же, как и в общедоступном облаке.

Описание сценария

В этом руководстве описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

- Snowflake поддерживает единый вход, инициированный поставщиком услуг и поставщиком удостоверений.

- Snowflake поддерживает автоматизированную подготовку пользователей и ее отмену (рекомендуется).

Добавление приложения Snowflake из коллекции

Чтобы настроить интеграцию Snowflake с идентификатором Microsoft Entra ID, необходимо добавить Snowflake из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

- Перейдите к приложениям>Enterprise. Новое приложение.

- В разделе Добавление из коллекции в поле поиска введите Snowflake.

- Выберите Snowflake в области результатов и добавьте это приложение. Подождите несколько секунд, пока приложение не будет добавлено в ваш клиент.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере можно добавить приложение в клиент, добавить пользователей и группы в приложение, назначить роли и выполнить настройку единого входа. Подробнее о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для Snowflake

Настройте и проверьте единый вход Microsoft Entra в Snowflake с помощью тестового пользователя B.Simon. Чтобы единый вход работал, необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в Snowflake.

Чтобы настроить и проверить единый вход Microsoft Entra в Snowflake, выполните следующие действия.

-

Настройте единый вход Microsoft Entra, чтобы пользователи могли использовать эту функцию.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначьте тестового пользователя Microsoft Entra, чтобы разрешить B.Simon использовать единый вход Microsoft Entra.

-

Настройка единого входа в Snowflake необходима, чтобы настроить параметры единого входа на стороне приложения.

- Создание тестового пользователя Snowflake требуется для того, чтобы в Snowflake был создан пользователь B.Simon, связанный с представлением пользователя Microsoft Entra.

- Проверка единого входа позволяет убедиться в правильности конфигурации.

Настройка единого входа Microsoft Entra

Выполните следующие действия, чтобы включить единый вход Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

Перейдите к >Single sign-on.

На странице Выбрать метод единого входа выберите SAML.

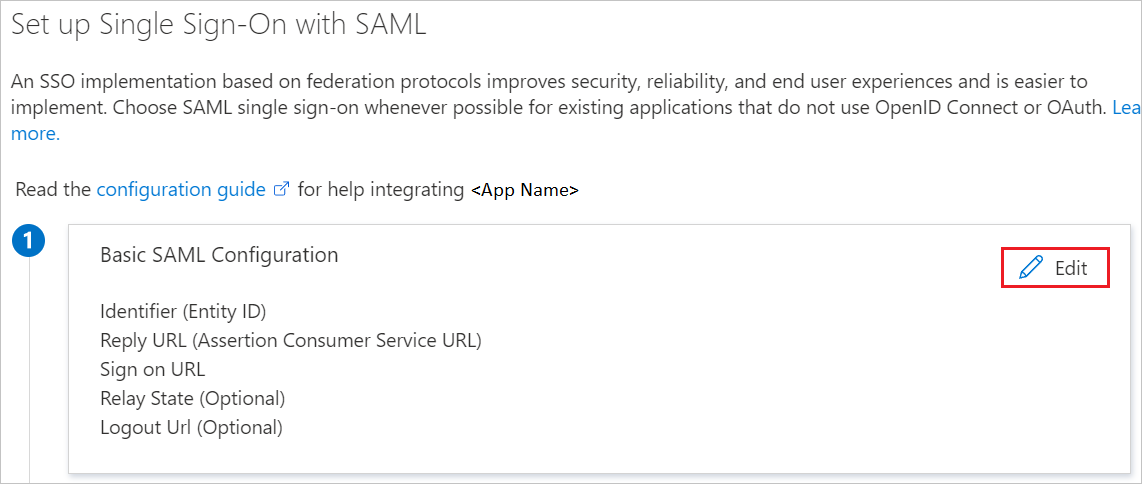

На странице Настройка единого входа с помощью SAML выберите значок карандаша для Базовой конфигурации SAML для изменения параметров.

Если вы хотите настроить приложение в режиме, инициируемом поставщиком удостоверений, в разделе Базовая конфигурация SAML выполните следующие действия:

a. В текстовом поле Идентификатор введите URL-адрес в следующем формате:

https://<SNOWFLAKE-URL>.snowflakecomputing.com.b. В текстовом поле URL-адрес ответа введите URL-адрес в следующем формате:

https://<SNOWFLAKE-URL>.snowflakecomputing.com/fed/login.Выберите Установить дополнительные URL-адреса и выполните следующий шаг, если вы хотите настроить приложение в режиме, инициированном SP:

a. В текстовом поле URL-адрес входа введите URL-адрес в формате

https://<SNOWFLAKE-URL>.snowflakecomputing.com.b. В текстовом поле URL-адрес выхода введите URL-адрес в следующем формате:

https://<SNOWFLAKE-URL>.snowflakecomputing.com/fed/logoutПримечание.

Эти значения не являются реальными. Обновите эти значения фактическим идентификатором, URL-адресом ответа, URL-адресом входа и URL-адресом выхода. Чтобы получить их, обратитесь к группе поддержки клиентов Snowflake. Вы также можете ссылаться на шаблоны, показанные в разделе "Базовая конфигурация SAML".

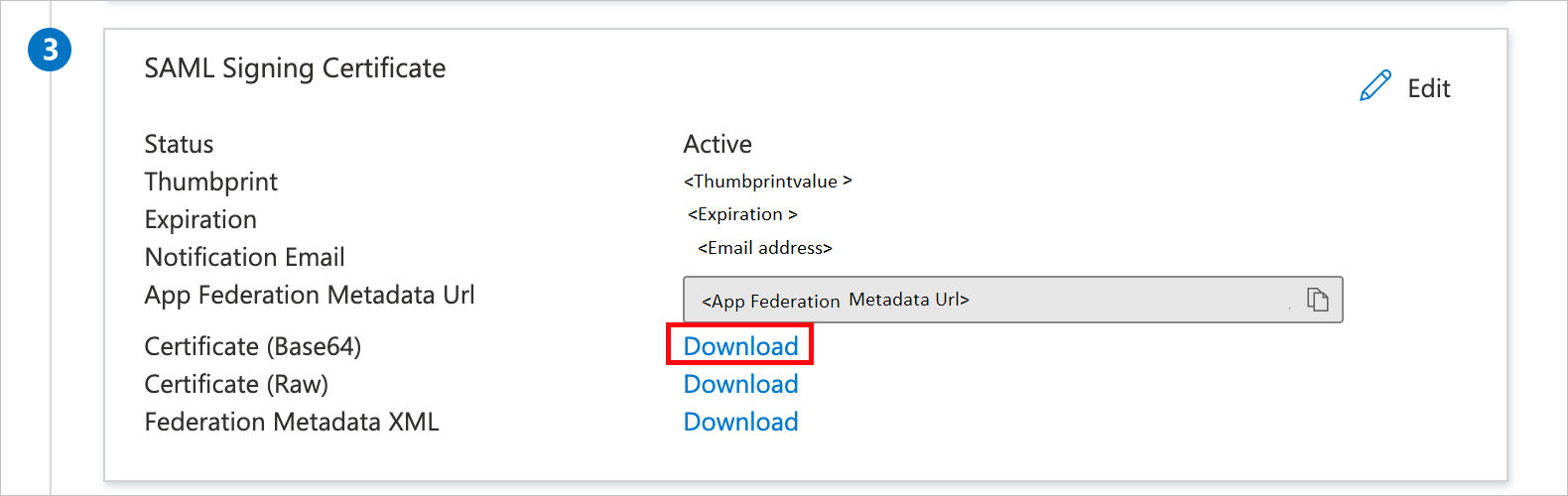

На странице Настройка единого Sign-On с помощью SAML в разделе САМЛ Сертификат подписи выберите Скачать, чтобы загрузить Сертификат (Base64) из предложенных опций в соответствии с вашими требованиями и сохраните его на компьютере.

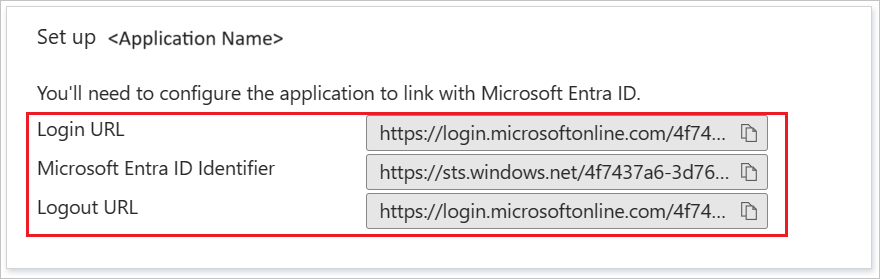

В разделе Настройка Snowflake скопируйте один или несколько соответствующих URL-адресов в соответствии с вашим требованием.

Создание тестового пользователя Microsoft Entra

В этом разделе описано, как создать тестового пользователя B.Simon.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор пользователя.

- Перейдите в раздел Удостоверение>Пользователи>Все пользователи.

- Выберите "Создать пользователя>" в верхней части экрана.

- В свойствах пользователя выполните следующие действия.

-

В поле "Отображаемое имя" введите

B.Simon. -

В поле имени участника-пользователя введите username@companydomain.extensionимя пользователя. Например,

B.Simon@contoso.com. - Установите флажок Показать пароль и запишите значение, которое отображается в поле Пароль.

- Выберите Review + create (Просмотреть и создать).

-

В поле "Отображаемое имя" введите

- Нажмите кнопку создания.

Назначение тестового пользователя Microsoft Entra

В этом разделе описано, как разрешить пользователю B.Simon использовать единый вход, предоставив этому пользователю доступ к Snowflake.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

- Перейдите к приложениям>Enterprise Snowflake.

- На странице обзора приложения выберите "Пользователи" и "Группы".

- Выберите "Добавить пользователя/группу", затем выберите "Пользователи и группы" в диалоговом окне "Добавленное назначение".

- В диалоговом окне "Пользователи и группы" выберите B.Simon в списке "Пользователи", а затем нажмите кнопку Выбрать в нижней части экрана.

- Если вы ожидаете, что роль будет назначена пользователям, ее можно выбрать в раскрывающемся списке Выбрать роль. Если для этого приложения не настроена ни одна роль, будет выбрана роль "Доступ по умолчанию".

- В диалоговом окне Добавление назначения нажмите кнопку Назначить.

Настройка единого входа для Snowflake

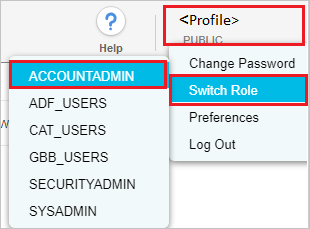

В другом окне веб-браузера войдите в Snowflake в качестве администратора безопасности.

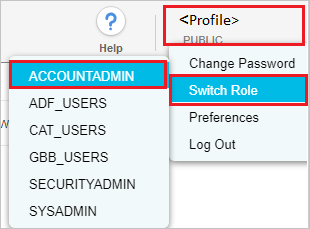

Щелкните профиль в правой верхней части страницы, выберите Switch Role (Переключение ролей) и затем ACCOUNTADMIN.

Примечание.

Это не относится к контексту, выбранному в правом верхнем углу под именем пользователя.

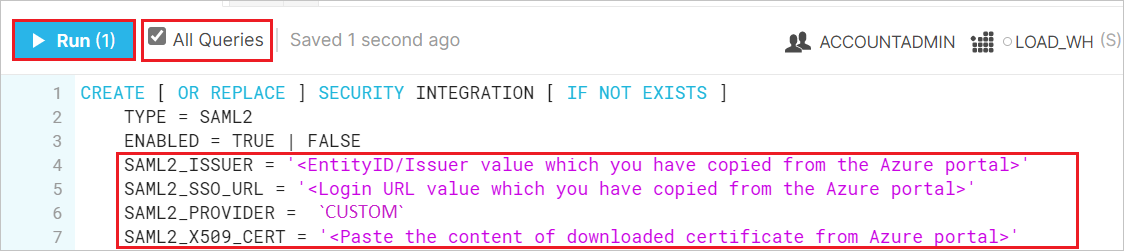

Откройте в блокноте скачанный сертификат Base 64. Скопируйте значение между -----BEGIN CERTIFICATE----- и -----END CERTIFICATE----- и вставьте это содержимое в SAML2_X509_CERT.

В SAML2_ISSUER вставьте значение идентификатора, скопированное ранее.

В SAML2_SSO_URL вставьте значение URL-адреса входа, скопированное ранее.

В поле SAML2_PROVIDER укажите значение, например

CUSTOM.Выберите Все запросы и нажмите Запустить.

CREATE [ OR REPLACE ] SECURITY INTEGRATION [ IF NOT EXISTS ] TYPE = SAML2 ENABLED = TRUE | FALSE SAML2_ISSUER = '<EntityID/Issuer value which you have copied>' SAML2_SSO_URL = '<Login URL value which you have copied>' SAML2_PROVIDER = 'CUSTOM' SAML2_X509_CERT = '<Paste the content of downloaded certificate from Azure portal>' [ SAML2_SP_INITIATED_LOGIN_PAGE_LABEL = '<string_literal>' ] [ SAML2_ENABLE_SP_INITIATED = TRUE | FALSE ] [ SAML2_SNOWFLAKE_X509_CERT = '<string_literal>' ] [ SAML2_SIGN_REQUEST = TRUE | FALSE ] [ SAML2_REQUESTED_NAMEID_FORMAT = '<string_literal>' ] [ SAML2_POST_LOGOUT_REDIRECT_URL = '<string_literal>' ] [ SAML2_FORCE_AUTHN = TRUE | FALSE ] [ SAML2_SNOWFLAKE_ISSUER_URL = '<string_literal>' ] [ SAML2_SNOWFLAKE_ACS_URL = '<string_literal>' ]

Если вы используете новый URL-адрес Snowflake с именем организации в качестве URL-адреса входа, необходимо обновить следующие параметры:

Измените интеграцию, чтобы добавить URL-адрес издателя Snowflake и URL-адрес SAML2 Snowflake ACS. Дополнительные сведения см. на шаге 6 в этой статье.

[ SAML2_SNOWFLAKE_ISSUER_URL = '<string_literal>' ]

alter security integration

<your security integration name goes here>set SAML2_SNOWFLAKE_ISSUER_URL = ;https://<organization_name>-<account name>.snowflakecomputing.com[ SAML2_SNOWFLAKE_ACS_URL = '<string_literal>' ]

alter security integration

<your security integration name goes here>set SAML2_SNOWFLAKE_ACS_URL = ;https://<organization_name>-<account name>.snowflakecomputing.com/fed/login

Примечание.

Следуйте этому руководству, чтобы узнать больше о создании интеграции безопасности SAML2.

Примечание.

Если у вас есть настройка единого входа с использованием параметра учетной записи saml_identity_provider, следуйте указаниям в этом руководстве, чтобы перенести ее в интеграцию безопасности SAML2.

Создание тестового пользователя Snowflake

Чтобы пользователи Microsoft Entra могли войти в Snowflake, их необходимо зарегистрировать в Snowflake. В Snowflake подготовка выполняется вручную.

Чтобы подготовить учетную запись пользователя, сделайте следующее:

Войдите в Snowflake в качестве администратора безопасности.

Щелкните профиль в правой верхней части страницы, выберите Switch Role (Переключение ролей) и затем ACCOUNTADMIN.

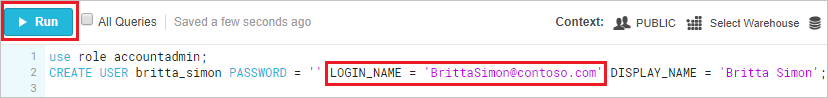

Создайте пользователя, выполнив приведенный ниже SQL-запрос. Убедитесь, что в поле "Имя входа" установлено имя пользователя Microsoft Entra на листе, как показано ниже.

use role accountadmin; CREATE USER britta_simon PASSWORD = '' LOGIN_NAME = 'BrittaSimon@contoso.com' DISPLAY_NAME = 'Britta Simon';

Примечание.

Подготовка вручную не требуется, если пользователи и группы подготавливаются с помощью интеграции SCIM. Дополнительные сведения о включении автоматической подготовки для Snowflake см. здесь.

Проверка единого входа

В этом разделе описана конфигурация единого входа Microsoft Entra с помощью следующих параметров.

Инициация поставщиком услуг:

Выберите Протестируйте это приложение, вы будете перенаправлены по URL-адресу для входа Snowflake, где можно инициировать поток входа.

Перейдите по URL-адресу для входа в Snowflake и инициируйте поток входа.

Вход, инициированный поставщиком удостоверений

- Щелкните "Тестировать это приложение", и вы автоматически войдете в приложение Snowflake, для которого настроили единый вход.

Вы можете также использовать портал "Мои приложения" корпорации Майкрософт для тестирования приложения в любом режиме. Щелкнув элемент Snowflake на портале "Мои приложения", вы автоматически перейдете на страницу входа приложения для инициации потока входа (при настройке в режиме поставщика услуг) или в приложение Snowflake, для которого настроен единый вход (при настройке в режиме поставщика удостоверений). Дополнительные сведения см. в Мои приложения Microsoft Entra.

Запрет доступа к приложению с помощью локальных учетных записей

Убедившись, что единый вход работает и развернут в организации, рекомендуется отключить доступ к приложению с помощью локальных учетных данных. Это гарантирует, что политики условного доступа, MFA и т. д. будут использоваться для защиты входов в Snowflake. Ознакомьтесь с документацией по Snowflake по настройке единого входа и используйте командлет ALTER USER для удаления паролей пользователей.

Следующие шаги

После настройки Snowflake вы можете применить управление сеансом, которое в реальном времени защищает конфиденциальные данные организации от хищения и несанкционированного доступа. Управление сеансом является расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью приложений Defender для облака.