Интеграция единого входа Microsoft Entra с SAP Cloud Identity Services

В этой статье вы узнаете, как интегрировать облачные службы удостоверений SAP с идентификатором Microsoft Entra. Когда вы интегрируете службы облачных удостоверений SAP с идентификатором Microsoft Entra, вы можете:

- Контролируйте в Microsoft Entra ID, кто имеет доступ к облачным службам удостоверений SAP.

- Включите автоматический вход пользователей в sap Cloud Identity Services и подчиненные приложения SAP с помощью учетных записей Microsoft Entra.

- Управляйте своими учетными записями в одном центральном месте.

Совет

Следуйте рекомендациям и лучшим практикам из руководства "Использование Microsoft Entra ID для защиты доступа к платформам и приложениям SAP" для работы системы.

Требования

В сценарии, описанном в этой статье, предполагается, что у вас уже есть следующие предварительные требования:

- Учетная запись пользователя Microsoft Entra с активной подпиской. Если ее нет, можно создать учетную запись бесплатно.

- Одна из следующих ролей:

- Клиент служб облачных удостоверений SAP

- Учетная запись пользователя в sap Cloud Identity Services с разрешениями администратора.

Если у вас еще нет пользователей в идентификации Microsoft Entra, начните со статьи о планировании развертывания Microsoft Entra по подготовке пользователей с использованием исходных и целевых приложений SAP. В этой статье показано, как подключить Microsoft Entra к авторитетным источникам для списка работников в организации, таких как SAP SuccessFactors. В нем также показано, как использовать Microsoft Entra для настройки удостоверений для этих работников, чтобы они могли войти в одно или несколько приложений SAP, таких как SAP ECC или SAP S/4HANA.

Если вы настраиваете единый вход в SAP Cloud Identity Services в рабочей среде, где вы будете управлять доступом к рабочим нагрузкам SAP с помощью системы управления идентификаторами Microsoft Entra ID, ознакомьтесь с предварительными условиями перед настройкой идентификатора Microsoft Entra id для управления удостоверениями перед продолжением.

Описание сценария

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

- Службы облачных удостоверений SAP поддерживают единый вход, инициированный поставщиком услуг (SP) и поставщиком удостоверений (IDP).

- SAP Cloud Identity Services поддерживает автоматическую подготовку пользователей.

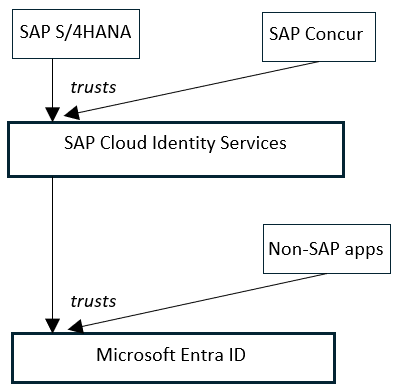

Прежде чем углубиться в технические подробности, очень важно разобраться в основных понятиях этого процесса. Облачные службы удостоверений SAP позволяют реализовать единый вход в приложениях и службах SAP с тем же интерфейсом единого входа, что и приложения, отличные от SAP, интегрированные непосредственно с идентификатором Microsoft Entra ID в качестве поставщика удостоверений.

Облачные службы удостоверений SAP действует как поставщик удостоверений-прокси для других приложений SAP в качестве целевых систем. Идентификационная платформа Microsoft Entra, в свою очередь, выступает в качестве ведущего провайдера идентификации в этой конфигурации.

На следующей схеме показана связь доверия:

При этой настройке службы SAP Cloud Identity Services настраиваются как одно или несколько приложений в идентификаторе Microsoft Entra. Microsoft Entra настроена как поставщик корпоративных удостоверений в облачных службах удостоверений SAP.

Все приложения и службы SAP, которые вы хотите предоставить единый вход таким образом, впоследствии настраиваются в качестве приложений в облачных службах идентификации SAP.

Назначение пользователя на роль приложения SAP Cloud Identity Services в Microsoft Entra управляет выдачей токенов Microsoft Entra для облачных служб удостоверений SAP. Авторизация для предоставления доступа к определенным приложениям и службам SAP и назначениям ролей для этих приложений SAP выполняется в облачных службах идентификации SAP и самих приложениях. Эта авторизация может быть основана на пользователях и группах, предоставленных из Microsoft Entra ID.

Примечание.

В настоящее время обе стороны протестировали только веб-SSO. Потоки, необходимые для взаимодействия "приложение — API" или "API — API", должны работать, но пока не тестировались. Выполнение таких тестов входит в программу дальнейших действий.

Добавление SAP Cloud Identity Services из коллекции

Чтобы настроить интеграцию SAP Cloud Identity Services с системой Microsoft Entra ID, необходимо добавить SAP Cloud Identity Services из галереи в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум Администратор облачных приложений.

- Перейдите к Идентификация>Приложения>Корпоративные приложения>Новое приложение.

- В разделе Добавление из коллекции в поле поиска введите SAP Cloud Identity Services.

- Выберите SAP Cloud Identity Services на панели результатов и добавьте это приложение. Подождите несколько секунд, пока приложение не будет добавлено в ваш клиент.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере вы можете добавить приложение в клиентскую учетную запись, добавить пользователей и группы в приложение, а также назначить роли и провести настройку конфигурации единого входа. Подробнее о мастерах Microsoft 365.

Настройка и тестирование единого входа Microsoft Entra для SAP Cloud Identity Services

Настройте и проверьте единый вход Microsoft Entra в SAP Cloud Identity Services с помощью тестового пользователя B.Simon. Для работы SSO необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в SAP Cloud Identity Services.

Чтобы настроить и проверить единый вход Microsoft Entra в SAP Cloud Identity Services, выполните следующие действия.

-

Настройте единый вход Microsoft Entra, чтобы пользователи могли использовать эту функцию.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначьте тестового пользователя Microsoft Entra, чтобы Б.Саймон мог использовать функцию единого входа Microsoft Entra.

-

Настройка SSO в SAP Cloud Identity Services — для конфигурации параметров единого входа на стороне приложения.

- Создать тестового пользователя SAP Cloud Identity Services, чтобы иметь аналога B.Simon в SAP Cloud Identity Services, связанного с представлением пользователя в Microsoft Entra.

- Проверка единого входа позволяет убедиться в правильности конфигурации.

Получите метаданные федерации облачных служб удостоверений SAP

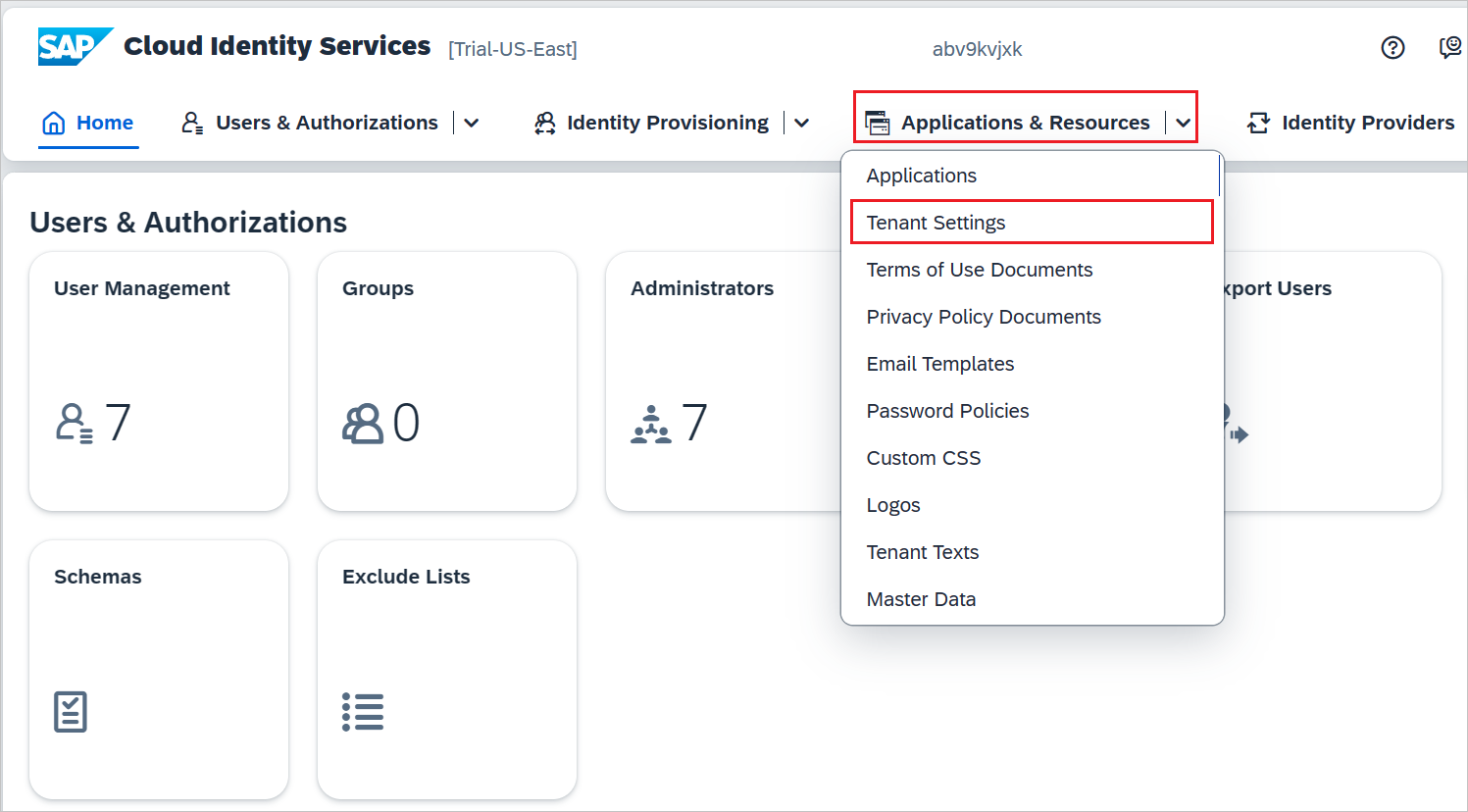

Войдите в консоль администрирования sap Cloud Identity Services. URL-адрес имеет следующий шаблон:

https://<tenant-id>.accounts.ondemand.com/adminилиhttps://<tenant-id>.trial-accounts.ondemand.com/admin.В разделе Приложения и ресурсывыберите настройки арендатора.

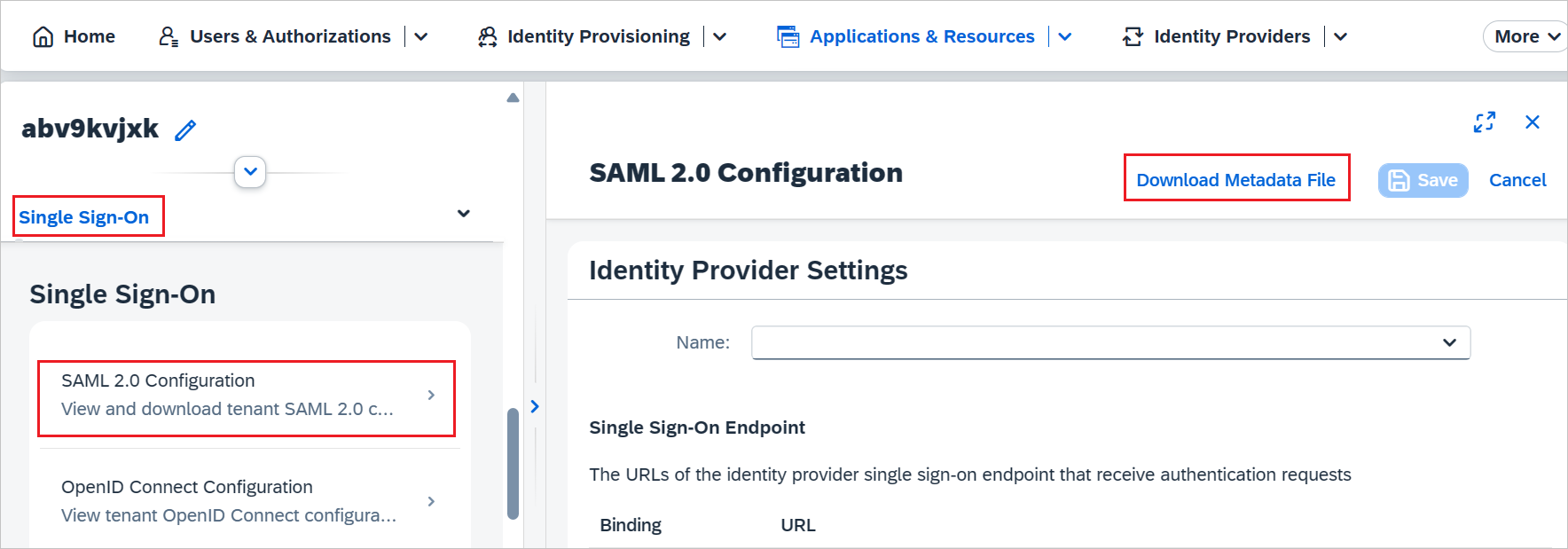

На вкладке Единого входа выберите Конфигурация SAML 2.0. Затем выберите загрузить файл метаданных, чтобы загрузить метаданные федерации служб облачных удостоверений SAP.

Настройка единой системы входа Microsoft Entra

Чтобы включить функцию единого входа Microsoft Entra, выполните следующие действия.

Войдите в Центр администрирования Microsoft Entra как минимум Администратор облачных приложений.

Перейдите к Identity>Приложениям>Корпоративные приложения. Введите имя приложения, например sap Cloud Identity Services. Выберите приложение, а затем выберите единый вход.

На странице Выбрать метод единого входа выберите SAML.

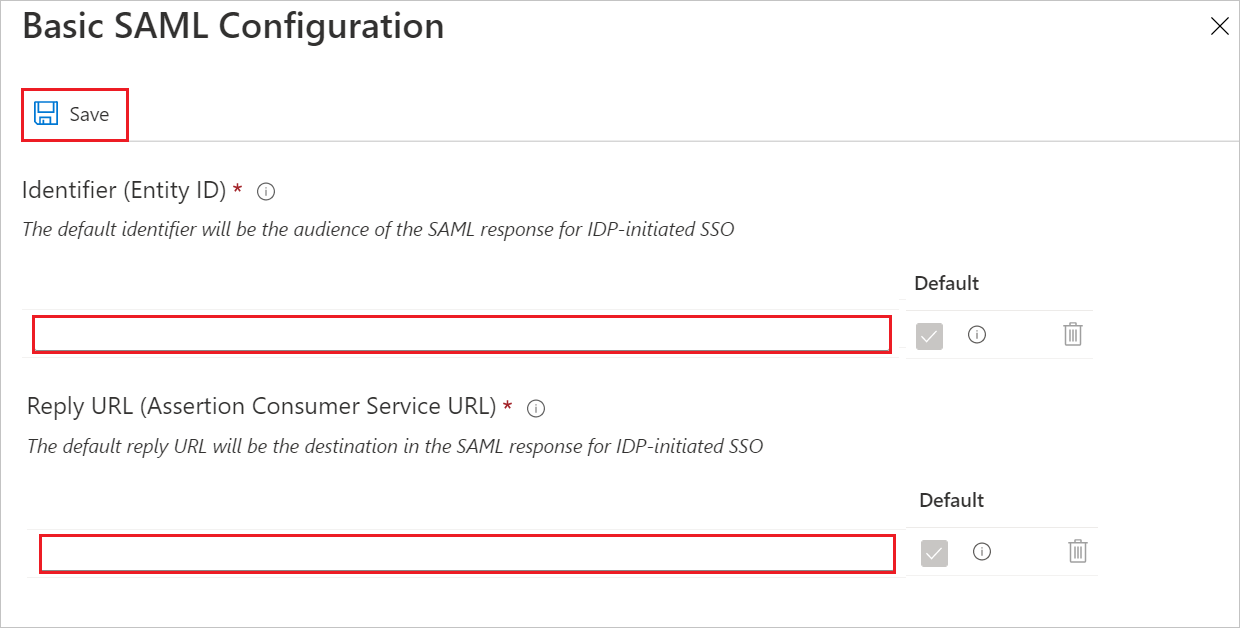

В разделе базовой конфигурации SAML, если у вас есть файл метаданных поставщика услуг из службы облачной идентификации SAP, выполните следующие действия.

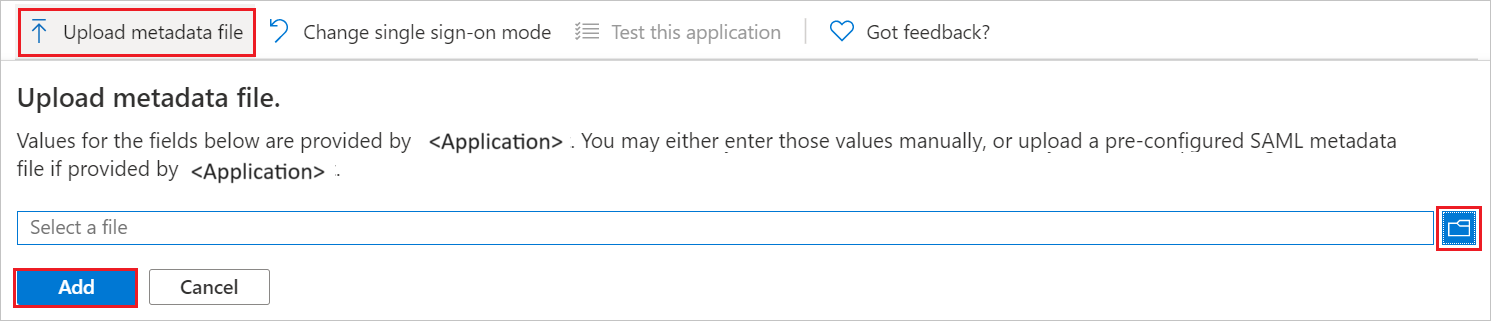

a. Щелкните Отправить файл метаданных.

b. Щелкните логотип папки, чтобы выбрать файл метаданных, скачанный из SAP, и нажмите кнопку "Отправить".

с. После успешной передачи файла метаданных значения Идентификатор и URL-адрес ответа в разделе "Базовая конфигурация SAML" заполнятся автоматически.

Примечание.

Если поля Идентификатор и URL-адрес ответа автоматически не заполняются, введите эти значения вручную в соответствии с поставленной задачей.

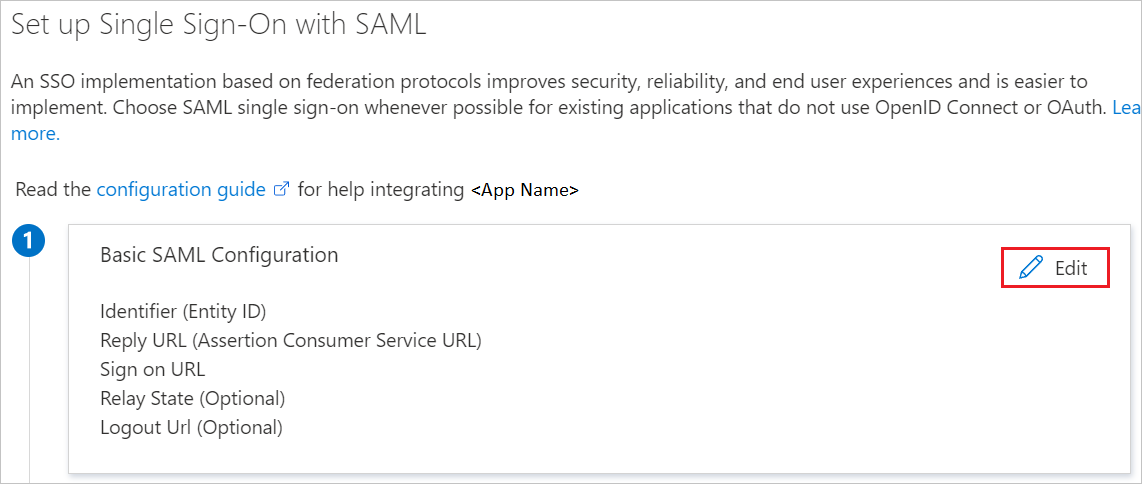

Если вы хотите внести дополнительные настройки, на странице Настройка единого входа с помощью SAML щелкните значок карандаша для Базовой конфигурации SAML, чтобы изменить параметры.

В текстовом поле URL-адрес входа (необязательно) введите URL-адрес для входа в ваше конкретное бизнес-приложение.

Примечание.

Обновите это значение, указав фактический URL-адрес входа. Дополнительные сведения см. в статье базы знаний SAP 3128585. Обратитесь в службу поддержки SAP Cloud Identity Services, если у вас возникли вопросы.

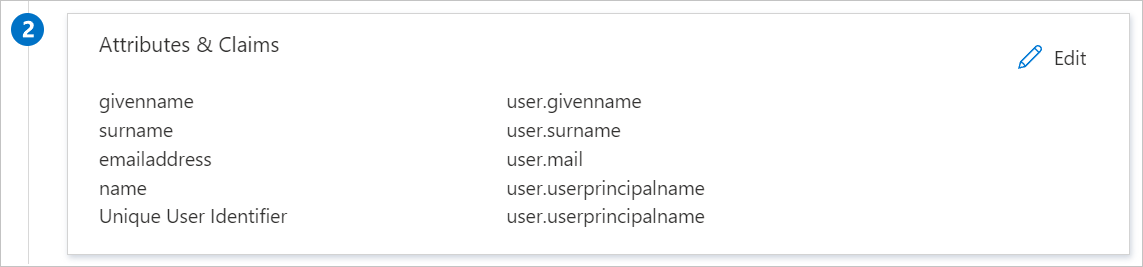

Приложение SAP Cloud Identity Services ожидает утверждения SAML в определенном формате, что требует добавления настраиваемых сопоставлений атрибутов в вашу конфигурацию атрибутов токена SAML. На следующем снимке экрана показан список атрибутов по умолчанию.

В дополнение к описанному выше приложение SAP Cloud Identity Services ожидает несколько дополнительных атрибутов в ответе SAML, как показано ниже. Эти атрибуты также заранее заполнены, но вы можете изменить их в соответствии со своими требованиями.

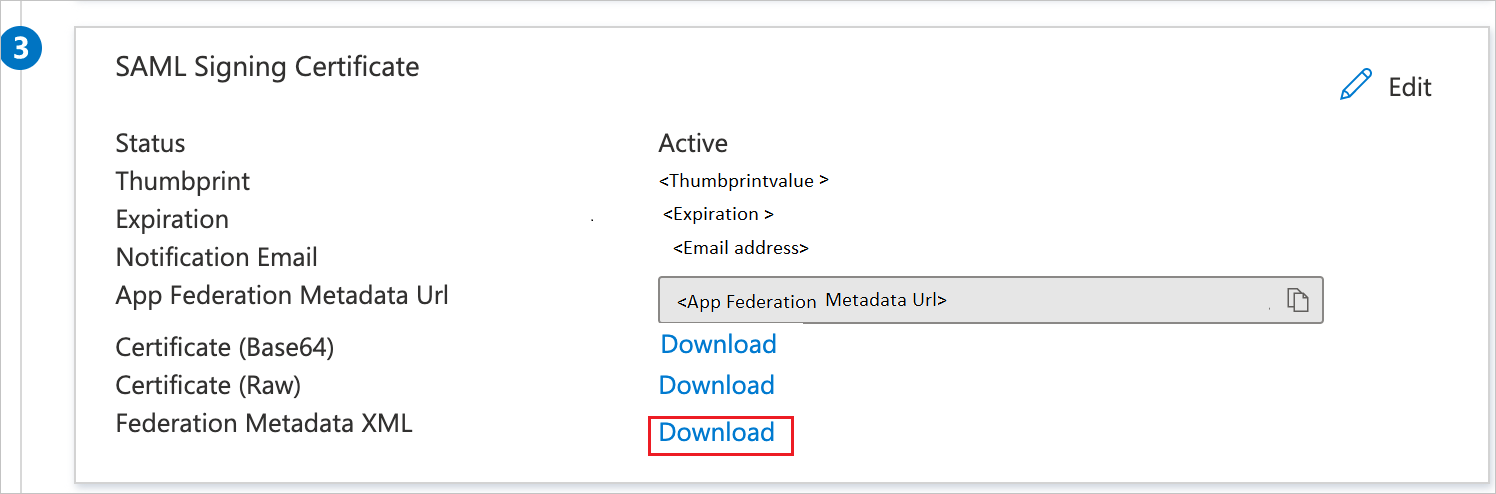

Имя. Атрибут источника Имя имя_пользователя.givenname На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML щелкните Скачать, чтобы скачать Метаданные XML из предложенных вариантов в соответствии с вашими требованиями и сохраните его на компьютере.

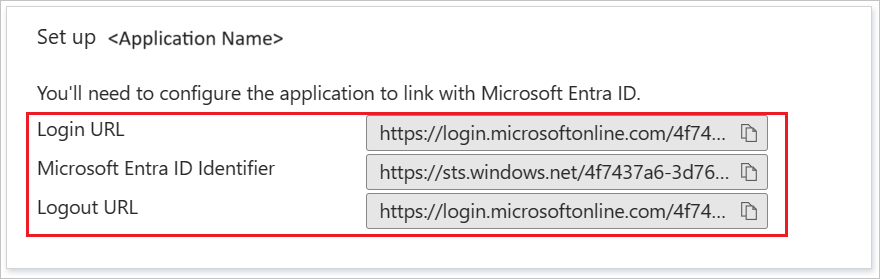

Требуемые URL-адреса вы можете скопировать из раздела Настройка SAP Cloud Identity Services.

Создание тестового пользователя Microsoft Entra

В этом разделе описано, как создать тестового пользователя B.Simon.

- Войдите в административный центр Microsoft Entra как минимум в качестве Администратора пользователя.

- Перейдите в раздел Личность>Пользователи>Все пользователи.

- Выберите "Создать пользователя>" в верхней части экрана.

- В свойствах пользователя выполните следующие действия.

-

В поле "Отображаемое имя" введите

B.Simon. - В поле основного имени пользователя введите username@companydomain.extension. Например,

B.Simon@contoso.com. - Установите флажок Показать пароль и запишите значение, которое отображается в поле Пароль.

- Выберите Просмотреть и создать.

-

В поле "Отображаемое имя" введите

- Нажмите кнопку создания.

Назначение тестового пользователя Microsoft Entra

В этом разделе описано, как разрешить пользователю B.Simon использовать единый вход, предоставив этому пользователю доступ к sap Cloud Identity Services.

Войдите в Центр администрирования Microsoft Entra как минимум Администратор облачных приложений.

Перейдите к Identity>Приложения>Корпоративные приложения>SAP Cloud Identity Services.

На странице "Обзор" приложения найдите раздел Управление и выберите Пользователи и группы.

Выберите Добавить пользователя, а в диалоговом окне Добавление назначения выберите Пользователи и группы.

В диалоговом окне Пользователи и группы выберите B.Simon в списке пользователей, а затем в нижней части экрана нажмите кнопку Выбрать.

Если пользователям необходимо назначить роль, вы можете выбрать ее из раскрывающегося списка Выберите роль. Если для этого приложения не настроена ни одна роль, будет выбрана роль "Доступ по умолчанию".

В диалоговом окне Добавление назначения нажмите кнопку Назначить.

Настройка единого входа для SAP Cloud Identity Services

В этом разделе описано, как создать поставщика корпоративных удостоверений в консоли администрирования sap Cloud Identity Services. Дополнительные сведения см. в Создание корпоративного поставщика удостоверений в консоли администрирования.

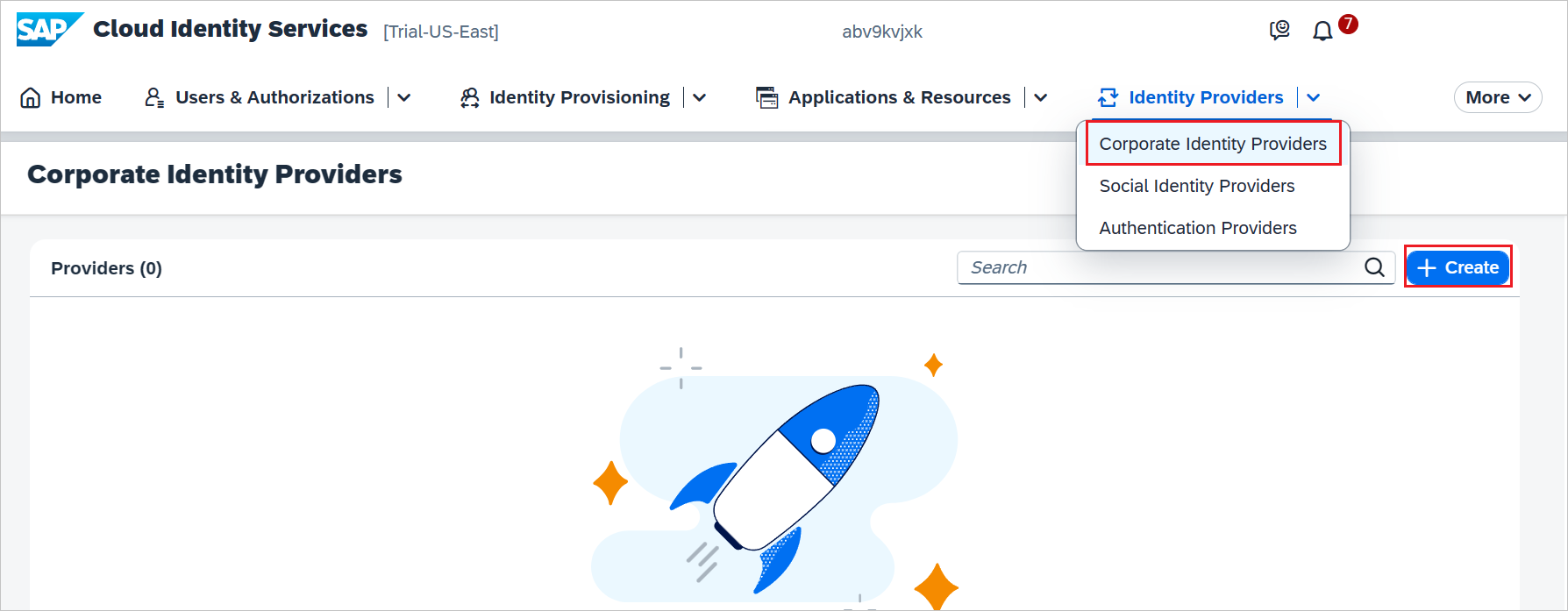

Войдите в консоль администрирования sap Cloud Identity Services. URL-адрес имеет следующий шаблон:

https://<tenant-id>.accounts.ondemand.com/adminилиhttps://<tenant-id>.trial-accounts.ondemand.com/admin.В разделе "Поставщики удостоверений" выберите плитку "Поставщики корпоративных удостоверений".

Нажмите + Создать, чтобы создать поставщика удостоверений.

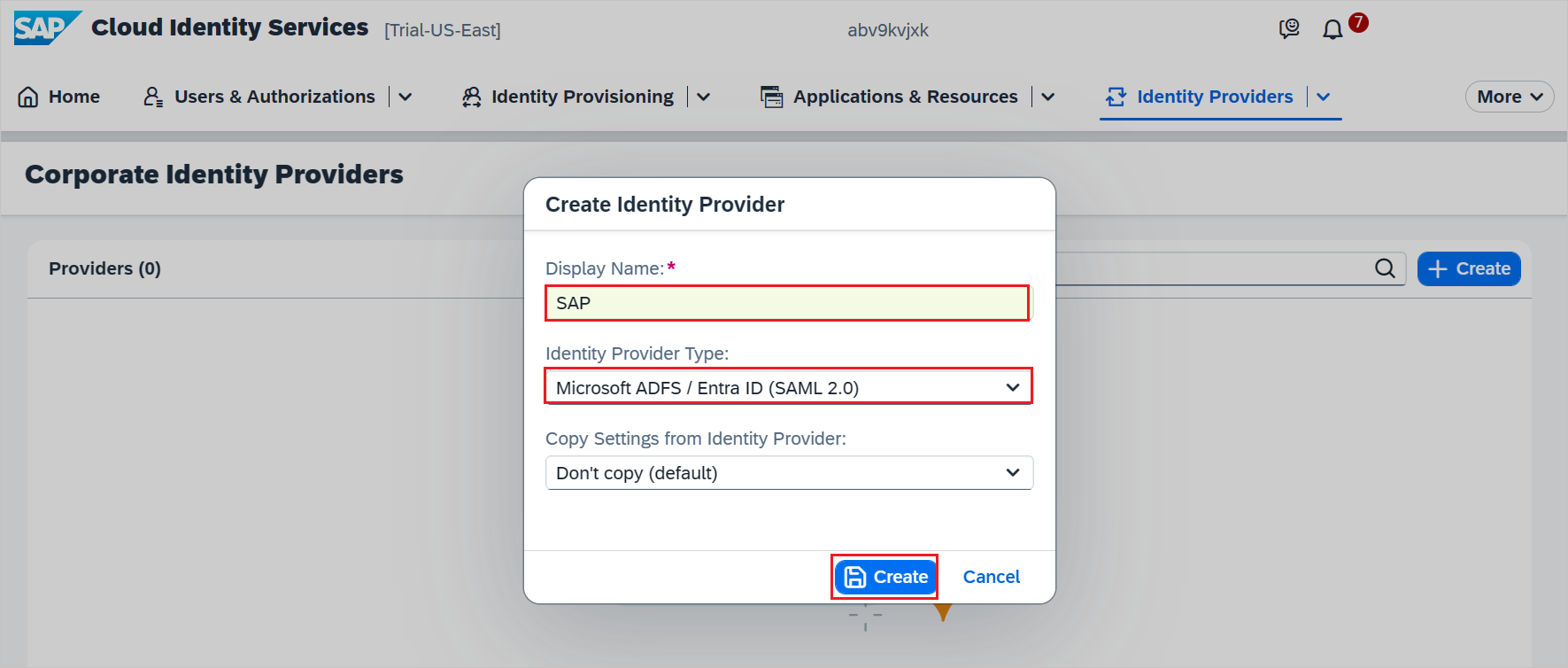

Выполните следующие действия в диалоговом окне "Создание удостоверяющего поставщика".

a. Введите допустимое имя в Display Name.

b. Выберите идентификатор Microsoft ADFS/Entra (SAML 2.0) в раскрывающемся списке.

с. Нажмите кнопку Создать.

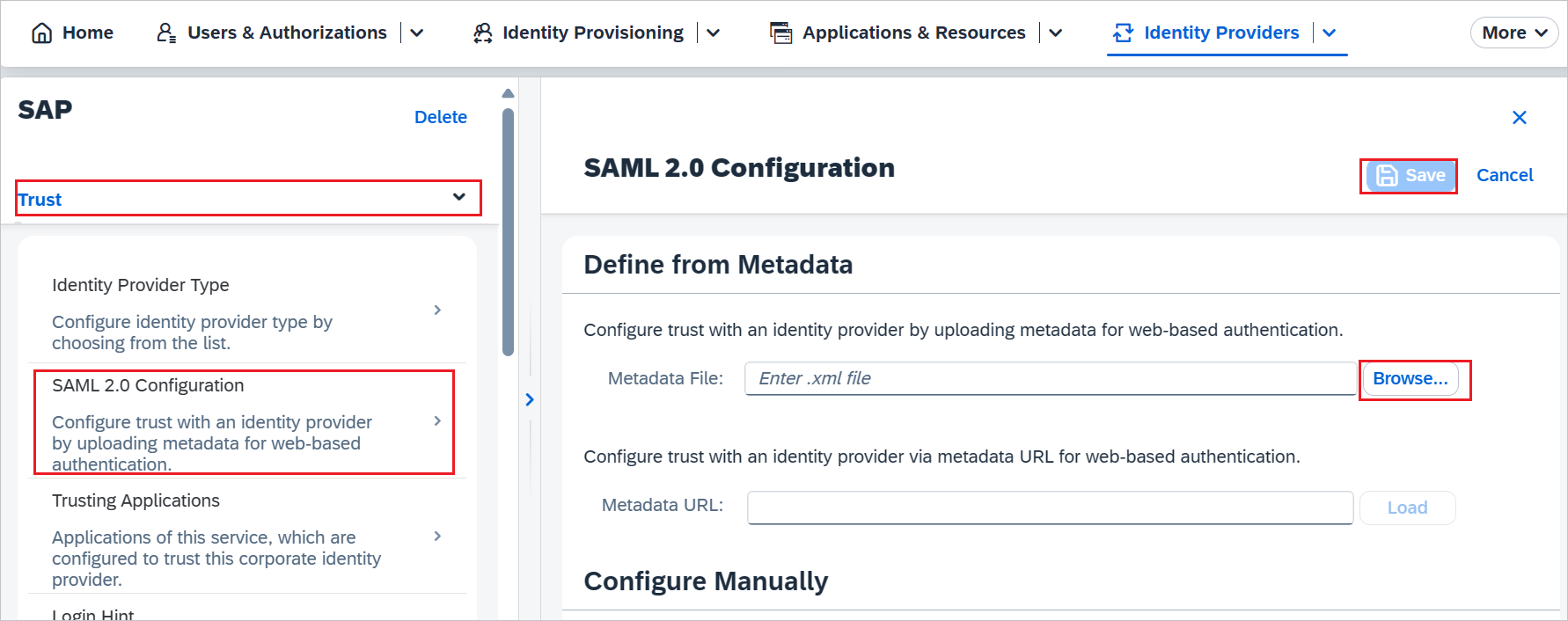

Перейдите к доверию — конфигурации SAML 2.0>. В поле файла метаданных щелкните Обзор, чтобы отправить XML-файл метаданных, который вы скачали из конфигурации единого входа Microsoft Entra.

Нажмите кнопку Сохранить.

Следующие действия нужно выполнять только в том случае, если вы хотите добавить и включить единый вход для другого приложения SAP. Повторите шаги, описанные в разделе Добавление SAP Cloud Identity Services из галереи.

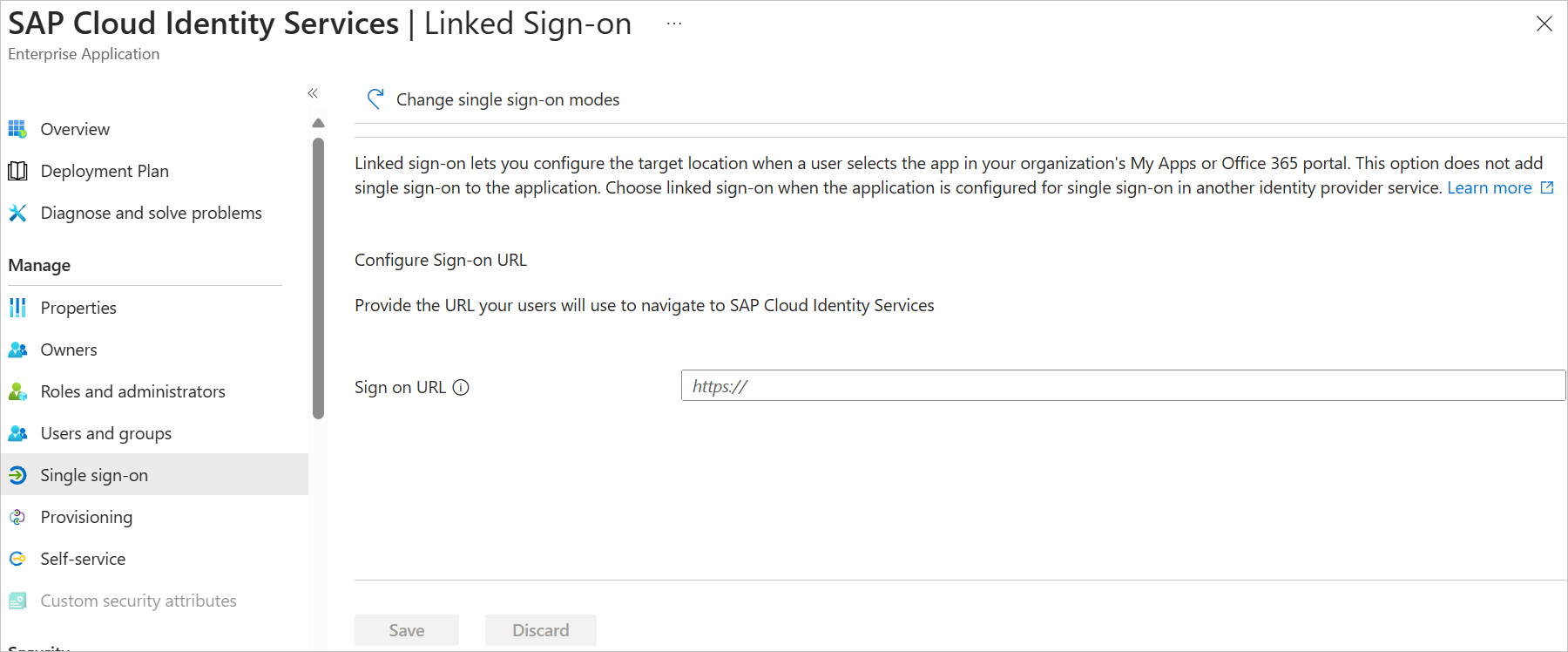

На стороне Entra на странице интеграции с приложением SAP Cloud Identity Services выберите связанную аутентификацию.

Сохраните конфигурацию.

Дополнительные сведения см. в документации по SAP Cloud Identity Services на странице Интеграция с Microsoft Entra ID.

Примечание.

Новое приложение применит ту же конфигурацию единого входа, которая настроена для первого приложения SAP. Убедитесь, что в консоли администрирования SAP Cloud Identity Services указаны те же поставщики корпоративных удостоверений.

Создание тестового пользователя SAP Cloud Identity Services

Вам не нужно создавать пользователя в SAP Cloud Identity Services. Пользователи, которые находятся в магазине пользователей Microsoft Entra, могут использовать функции единого входа.

В SAP Cloud Identity Services поддерживается опция федерации удостоверений. Это позволяет приложению проверять, существуют ли пользователи, прошедшие аутентификацию через корпоративного поставщика удостоверений, в хранилище пользователей SAP Cloud Identity Services.

Опция федерации удостоверений по умолчанию отключена. Если федерация идентичности включена, доступ к приложению смогут получить только те пользователи, которые были импортированы в SAP Cloud Identity Services.

Дополнительные сведения о том, как включить или отключить идентификационную федерацию для SAP Cloud Identity Services, см. в разделе "Включение идентификационной федерации" в SAP Cloud Identity Services в статье Настройка идентификационной федерации с пользовательским хранилищем SAP Cloud Identity Services.

Примечание.

SAP Cloud Identity Services также поддерживает автоматическую подготовку пользователей. Дополнительные сведения о настройке автоматической подготовки пользователей можно найти здесь.

Проверка единого входа

В этом разделе вы проверяете конфигурацию единого входа Microsoft Entra с помощью следующих опций: по инициативе поставщика услуг и по инициативе поставщика удостоверений.

При возникновении ошибок при входе в облачные службы удостоверений SAP, вы можете в консоли администрирования облачных служб удостоверений SAP искать журналы диагностики по этому идентификатору корреляции. Дополнительные сведения см. в статье базы знаний SAP 2698571 и статье базы знаний SAP 3201824 .

Инициация поставщиком услуг:

Щелкните "Тестировать это приложение", вы будете перенаправлены по URL-адресу для входа в SAP Cloud Identity Services, где можно инициировать процесс входа.

Перейдите напрямую по URL для входа в SAP Cloud Identity Services и начните процесс авторизации оттуда.

Инициировано поставщиком удостоверений

- Щелкните "Протестировать это приложение", и вы автоматически войдете в SAP Cloud Identity Services, для которого настроили SSO.

Вы можете также использовать портал "Мои приложения" корпорации Майкрософт для тестирования приложения в любом режиме. Щёлкнув на плитке SAP Cloud Identity Services в разделе "Мои приложения", если настроено в режиме SP, вы будете перенаправлены на страницу входа в приложение для начала процесса авторизации, а если настроено в режиме IDP, вы будете автоматически авторизованы в SAP Cloud Identity Services, для которого настроена функция единого входа (SSO). Дополнительные сведения о портале "Мои приложения" см. в этой статье.

Связанное содержимое

После настройки единого входа (SSO) в SAP Cloud Identity Services, вы можете настроить SAP Cloud Identity Services так, чтобы направлять все запросы SSO в Microsoft Entra.

Вы также можете применить элементы управления сеансами, которые защищают конфиденциальные данные вашей организации от кражи и несанкционированного доступа в режиме реального времени. Элементы управления сеансом являются расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью приложений Defender для облака.

Вы также можете управлять доступом к приложениям SAP BTP, используя Microsoft Entra ID Governance для формирования групп, связанных с ролями в коллекции ролей BTP. Дополнительные сведения см. в статье Управление доступом к SAP BTP.

Ознакомьтесь с рекомендациями и руководством по лучшим практикам для оперативного внедрения настройки.