Руководство по интеграции единого входа Microsoft Entra с Oracle Cloud Infrastructure Console

В этом руководстве описано, как интегрировать Oracle Cloud Infrastructure Console с идентификатором Microsoft Entra ID. Интеграция Oracle Cloud Infrastructure Console с идентификатором Microsoft Entra id позволяет:

- Контроль доступа к Oracle Cloud Infrastructure Console с помощью идентификатора Microsoft Entra ID.

- Включите автоматический вход пользователей в Oracle Cloud Infrastructure Console с помощью учетных записей Microsoft Entra.

- Управление учетными записями в одном центральном расположении.

Необходимые компоненты

Чтобы приступить к работе, потребуется следующее.

- Подписка Microsoft Entra. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

- Подписка Oracle Cloud Infrastructure Console с поддержкой единого входа.

Примечание.

Эта интеграция также доступна для использования из облачной среды Microsoft Entra для государственных организаций США. Это приложение можно найти в коллекции облачных приложений Microsoft Entra для государственных организаций США и настроить его так же, как и в общедоступном облаке.

Описание сценария

В этом руководстве описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

- Консоль Oracle Cloud Infrastructure Console поддерживает единый вход, инициированный поставщиком услуг.

- Oracle Cloud Infrastructure Console поддерживает автоматическую подготовку пользователей и ее отмену (рекомендуется).

Добавление консоли Oracle Cloud Infrastructure Console из коллекции

Чтобы настроить интеграцию Oracle Cloud Infrastructure Console с идентификатором Microsoft Entra ID, необходимо добавить Oracle Cloud Infrastructure Console из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

- Перейдите к приложениям>Identity>Applications>Enterprise. Новое приложение.

- В разделе Добавление из коллекции введите Oracle Cloud Infrastructure Console в поле поиска.

- Выберите Oracle Cloud Infrastructure Console на панели результатов, а затем добавьте приложение. Подождите несколько секунд, пока приложение не будет добавлено в ваш клиент.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере можно добавить приложение в клиент, добавить пользователей и группы в приложение, назначить роли, а также просмотреть конфигурацию единого входа. Подробнее о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra

Настройте и проверьте единый вход Microsoft Entra в Oracle Cloud Infrastructure Console с помощью тестового пользователя B. Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в Oracle Cloud Infrastructure Console.

Чтобы настроить и проверить единый вход Microsoft Entra в Oracle Cloud Infrastructure Console, выполните следующие действия.

- Настройте единый вход Microsoft Entra, чтобы пользователи могли использовать эту функцию.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B. Simon.

- Назначьте тестового пользователя Microsoft Entra, чтобы разрешить пользователю B. Simon использовать единый вход Microsoft Entra.

- Настройка единого входа в Oracle Cloud Infrastructure Console требуется, чтобы настроить параметры единого входа на стороне приложения.

- Создайте тестового пользователя Oracle Cloud Infrastructure Console, чтобы в Oracle Cloud Infrastructure Console был создан пользователь B. Simon, связанный с представлением пользователя Microsoft Entra.

- Проверка единого входа позволяет убедиться в правильности конфигурации.

Настройка единого входа Microsoft Entra

Выполните следующие действия, чтобы включить единый вход Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

Перейдите на >страницу интеграции приложений>Identity Applications>Enterprise Oracle Cloud Infrastructure Console, найдите раздел "Управление" и выберите единый вход.

На странице Выбрать метод единого входа выберите SAML.

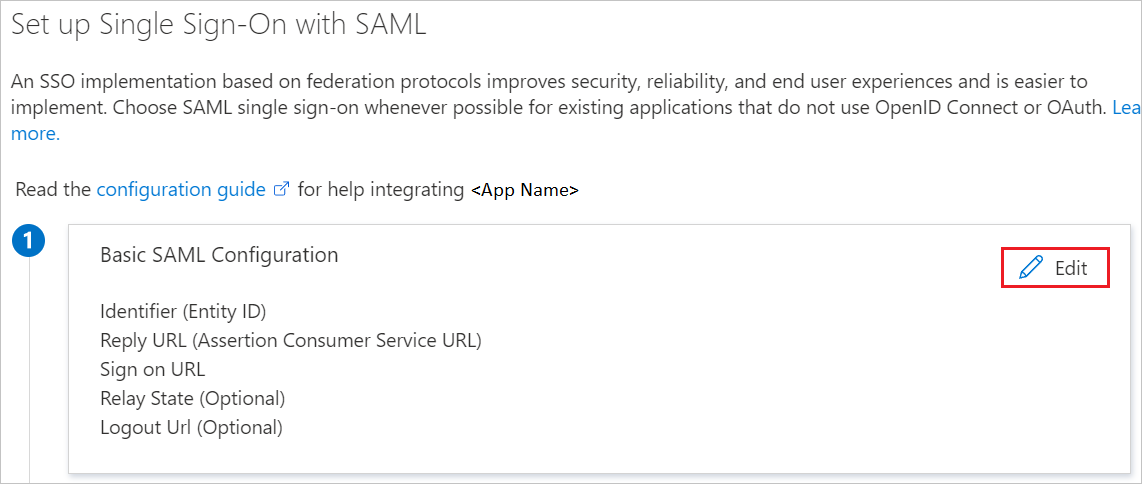

На странице Настройка единого входа с помощью SAML щелкните значок карандаша, чтобы открыть диалоговое окно Базовая конфигурация SAML для изменения параметров.

В разделе Базовая конфигурация SAML выполните приведенные ниже действия.

Примечание.

Вы получите файл метаданных поставщика служб, выполнив инструкции, указанные в разделе о настройке единого входа в Oracle Cloud Infrastructure Console в этом учебнике.

Щелкните Отправить файл метаданных.

Щелкните значок папки, выберите файл метаданных и нажмите кнопку Отправить.

После успешной передачи файла метаданных значения Идентификатор и URL-адрес ответа в текстовом поле раздела Базовая конфигурация SAML заполнятся автоматически.

Примечание.

Если поля Идентификатор и URL-адрес ответа автоматически не заполняются, введите эти значения вручную в соответствии с поставленной задачей.

В текстовом поле URL-адрес входа введите URL-адрес в формате

https://cloud.oracle.com/?region=<REGIONNAME>.Примечание.

Это значение приведено для примера. Вместо него необходимо указать фактический URL-адрес входа. Чтобы получить значение, обратитесь в службу поддержки клиентов Oracle Cloud Infrastructure Console. Вы также можете ссылаться на шаблоны, показанные в разделе "Базовая конфигурация SAML".

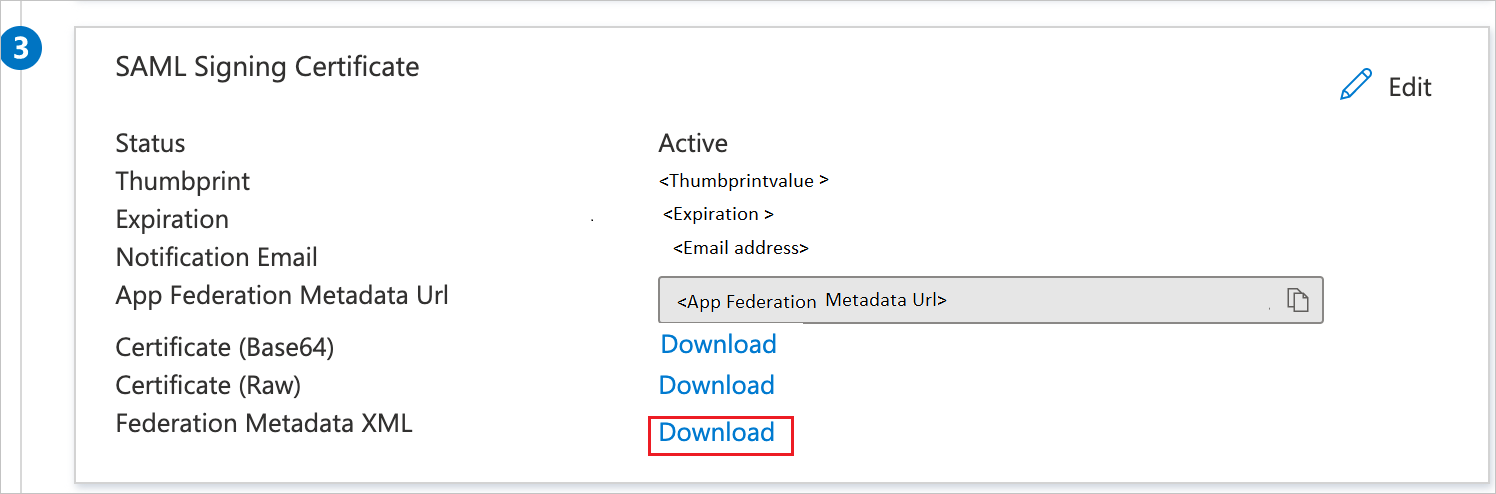

На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML найдите элемент XML метаданных федерации и нажмите кнопку Скачать, чтобы скачать сертификат и сохранить его на компьютере.

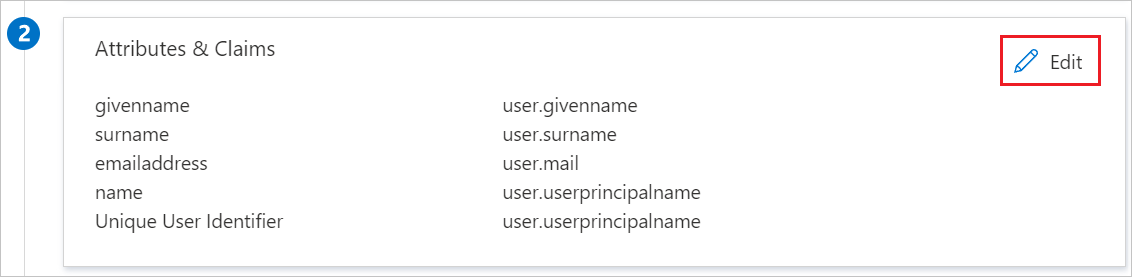

Приложение Oracle Cloud Infrastructure Console ожидает проверочные утверждения SAML в определенном формате, который требует добавить сопоставления настраиваемых атрибутов в вашу конфигурацию атрибутов токена SAML. На следующем снимке экрана показан список атрибутов по умолчанию. Щелкните значок Изменить, чтобы открыть диалоговое окно "Атрибуты пользователя".

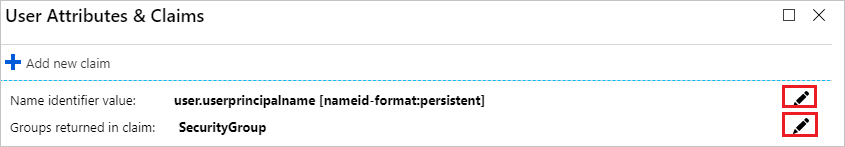

В дополнение к описанному выше приложение Oracle Cloud Infrastructure Console ожидает несколько дополнительных атрибутов в ответе SAML. В разделеУтверждения и атрибуты пользователя в диалоговом окне Утверждения групп (предварительная версия) выполните следующие действия:

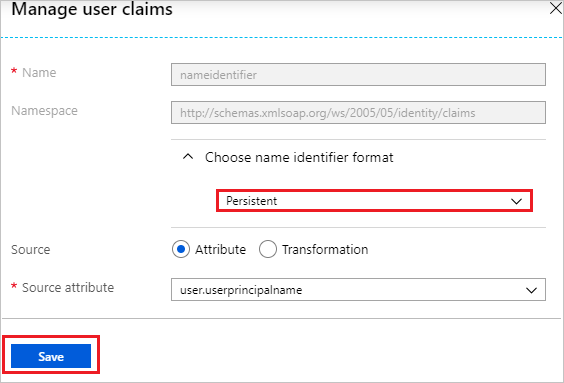

Щелкните значок пера рядом со значением идентификатора имени.

Щелкните Постоянный в списке Выбор формата идентификатора имени.

Нажмите кнопку Сохранить.

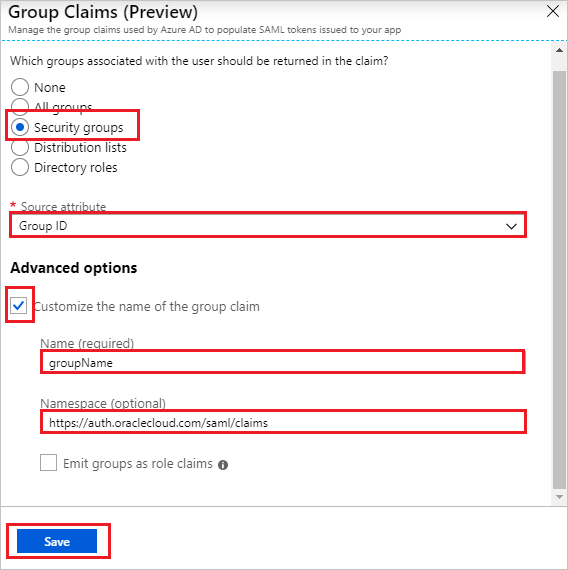

Щелкните значок ручки рядом с параметром Группы, возвращенные в утверждении.

Установите переключатель Группы безопасности в списке.

Выберите исходный атрибутидентификатора группы.

Установите флажок Изменение имени утверждения группы.

В текстовом поле Имя введите groupName.

В текстовом поле Пространство имен (необязательно) введите

https://auth.oraclecloud.com/saml/claims.Нажмите кнопку Сохранить.

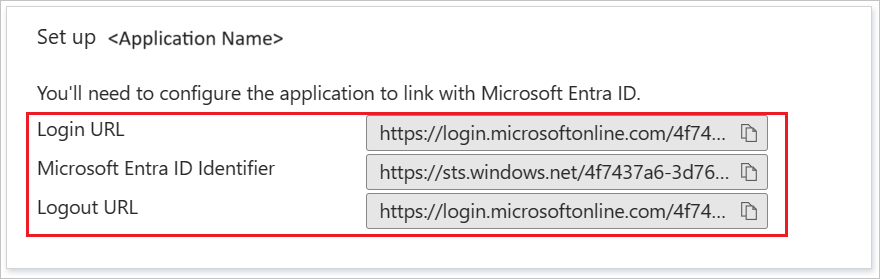

Скопируйте требуемый URL-адрес из раздела Настройка Oracle Cloud Infrastructure Console.

Создание тестового пользователя Microsoft Entra

В этом разделе описано, как создать тестового пользователя B. Simon.

- Войдите в Центр администрирования Microsoft Entra как минимум пользователь Администратор istrator.

- Перейдите ко всем пользователям удостоверений>>.

- Выберите "Создать пользователя>" в верхней части экрана.

- В свойствах пользователя выполните следующие действия.

- В поле "Отображаемое имя" введите

B.Simon. - В поле имени участника-пользователя введите username@companydomain.extensionимя пользователя. Например,

B.Simon@contoso.com. - Установите флажок Показать пароль и запишите значение, которое отображается в поле Пароль.

- Выберите Review + create (Просмотреть и создать).

- В поле "Отображаемое имя" введите

- Нажмите кнопку создания.

Назначение тестового пользователя Microsoft Entra

В этом разделе описано, как включить единый вход Azure для пользователя B. Simon и как предоставить такому пользователю доступ к Oracle Cloud Infrastructure Console.

- Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

- Перейдите к консоли Oracle Cloud Infrastructure Console для приложений>Identity>Applications>Enterprise.

- На странице "Обзор" приложения найдите раздел Управление и выберите Пользователи и группы.

- Выберите Добавить пользователя, а в диалоговом окне Добавление назначения выберите Пользователи и группы.

- В диалоговом окне Пользователи и группы выберите B. Simon из списка пользователей, а затем в нижней части экрана нажмите кнопку Выбрать.

- Если пользователям необходимо назначить роль, вы можете выбрать ее из раскрывающегося списка Выберите роль. Если для этого приложения не настроена ни одна роль, будет выбрана роль "Доступ по умолчанию".

- В диалоговом окне Добавление назначения нажмите кнопку Назначить.

Настройка единого входа в Oracle Cloud Infrastructure Console

В другом окне веб-браузера войдите в консоль Oracle Cloud Infrastructure Console от имени администратора.

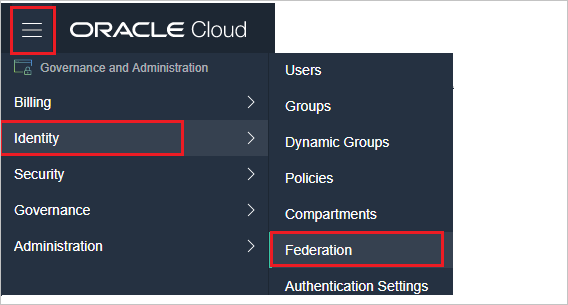

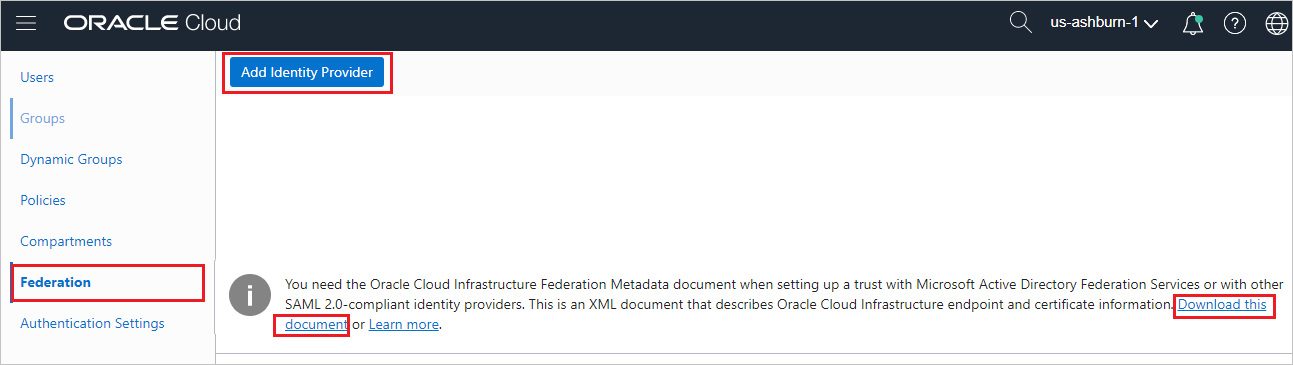

Щелкните левую часть меню и выберите Identity (Идентификатор), а затем перейдите к разделу Federation (Федерация).

Сохраните файл метаданных поставщика услуг, щелкнув ссылку Download this document (Скачать этот документ) и передайте его в раздел Базовая конфигурация SAML на портале Azure, а затем щелкните Add Identity Provider (Добавить поставщик удостоверений).

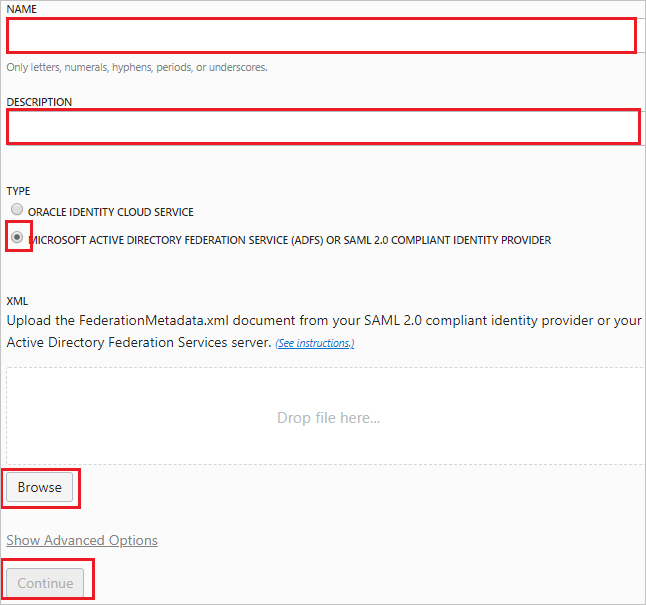

Во всплывающем окне Add Identity Provider (Добавление поставщика удостоверений) выполните следующие действия:

В текстовом поле Name (Имя) введите имя.

В текстовом поле Description (Описание) введите описание.

В качестве типа выберите Мicrosoft Active Directory federation service (ADFS) or SAML 2.0 compliant identity provider (Служба федерации Active Directory Microsoft (ADFS) или поставщик удостоверений, совместимый с SAML 2.0).

Нажмите кнопку " Обзор" , чтобы отправить XML-файл метаданных федерации, который вы скачали ранее.

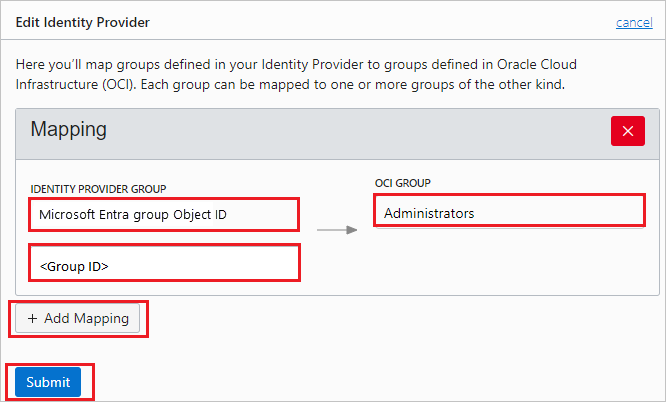

Нажмите кнопку Продолжить и в разделе Edit Identity Provider (Изменение поставщика удостоверений) выполните следующие действия:

Группа поставщика удостоверений должна быть выбрана в качестве идентификатора объекта группы Microsoft Entra. Идентификатор ГРУППЫ должен быть GUID группы из идентификатора Microsoft Entra. Группу необходимо сопоставить с соответствующей группой в поле Oci group (Группа OCI).

Вы можете сопоставить несколько групп в соответствии с настройками на портале Azure и потребностями вашей организации. Щелкните + Add mapping (+ Добавить сопоставление), чтобы добавить столько групп, сколько вам требуется.

Щелкните Отправить.

Создание тестового пользователя в Oracle Cloud Infrastructure Console

Oracle Cloud Infrastructure Console поддерживает JIT-подготовку. Эта функция включена по умолчанию. В этом разделе никакие действия с вашей стороны не требуются. Новый пользователь не создается при попытке доступа, и вам не нужно создавать пользователя.

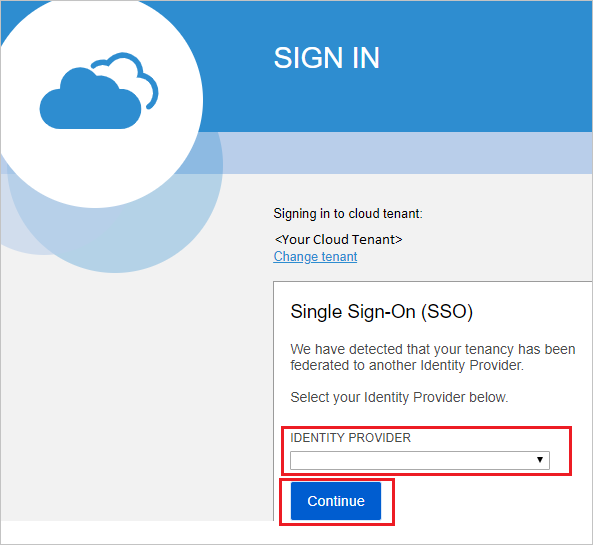

Проверка единого входа

При выборе плитки Oracle Cloud Infrastructure Console в разделе "Мои приложения" вы будете перенаправлены на страницу входа в Oracle Cloud Infrastructure Console. Щелкните Identity provider (Поставщик удостоверений) в раскрывающемся меню и нажмите кнопку Continue (Продолжить), чтобы войти в систему, как показано ниже. Дополнительные сведения о портале "Мои приложения" см. в этой статье.

Следующие шаги

После настройки Oracle Cloud Infrastructure Console можно применять элементы управления сеансами, которые защищают от хищения и несанкционированного доступа к конфиденциальным данным вашей организации в режиме реального времени. Элементы управления сеансом являются расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью приложений Defender для облака.