Руководство по интеграции единого входа Microsoft Entra с Eccentex AppBase для Azure

В этом руководстве вы узнаете, как интегрировать Eccentex AppBase для Azure с идентификатором Microsoft Entra. Интеграция Eccentex AppBase для Azure с идентификатором Microsoft Entra можно:

- Контроль доступа к Eccentex AppBase для Azure с помощью идентификатора Microsoft Entra.

- Включите автоматический вход пользователей в Eccentex AppBase для Azure с помощью учетных записей Microsoft Entra.

- Управление учетными записями в одном центральном расположении.

Необходимые компоненты

Чтобы приступить к работе, потребуется следующее.

- Подписка Microsoft Entra. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

- Подписка Eccentex AppBase для Azure с поддержкой единого входа.

Описание сценария

В этом руководстве описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

Eccentex AppBase для Azure поддерживает единый вход, инициированный поставщиком услуг.

Eccentex AppBase для Azure поддерживает JIT-подготовку пользователей.

Добавление Eccentex AppBase для Azure из коллекции

Чтобы настроить интеграцию Eccentex AppBase для Azure с идентификатором Microsoft Entra ID, необходимо добавить Eccentex AppBase для Azure из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

- Перейдите к приложениям>Identity>Applications>Enterprise. Новое приложение.

- В разделе Добавление из коллекции в поле поиска введите Eccentex AppBase для Azure.

- Выберите Eccentex AppBase для Azure в области результатов и добавьте это приложение. Подождите несколько секунд, пока приложение не будет добавлено в ваш клиент.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере можно добавить приложение в клиент, добавить пользователей и группы в приложение, назначить роли, а также просмотреть конфигурацию единого входа. Подробнее о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для Eccentex AppBase для Azure

Настройте и проверьте единый вход Microsoft Entra в Eccentex AppBase для Azure с помощью тестового пользователя B.Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в Eccentex AppBase для Azure.

Чтобы настроить и проверить единый вход Microsoft Entra в Eccentex AppBase для Azure, выполните следующие действия.

- Настройте единый вход Microsoft Entra, чтобы пользователи могли использовать эту функцию.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначьте тестового пользователя Microsoft Entra, чтобы разрешить B.Simon использовать единый вход Microsoft Entra.

- Настройка единого входа в Eccentex AppBase для Azure необходима, чтобы настроить параметры единого входа на стороне приложения.

- Создание тестового пользователя Eccentex AppBase для Azure требуется для того, чтобы в Eccentex AppBase для Azure был создан пользователь B.Simon, связанный с представлением пользователя Microsoft Entra.

- Проверка единого входа позволяет убедиться в правильности конфигурации.

Настройка единого входа Microsoft Entra

Выполните следующие действия, чтобы включить единый вход Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

Перейдите к приложениям>Identity>Apps>Enterprise Eccentex AppBase для единого входа Azure.>

На странице Выбрать метод единого входа выберите SAML.

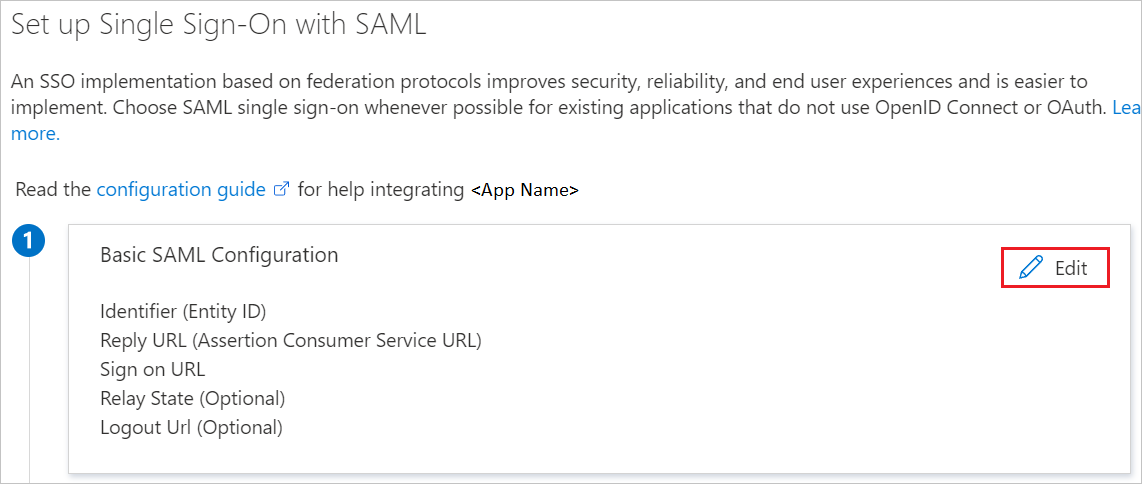

На странице Настройка единого входа с помощью SAML щелкните значок карандаша, чтобы открыть диалоговое окно Базовая конфигурация SAML для изменения параметров.

В разделе Базовая конфигурация SAML выполните приведенные ниже действия.

a. В текстовое поле Идентификатор (сущности) введите URL-адрес в следующем формате:

Идентификатор https://<CustomerName>.appbase.com/Ecx.Webhttps://<CustomerName>.eccentex.com:<PortNumber>/Ecx.Webb. В текстовом поле URL-адрес входа введите URL-адрес в одном из таких форматов:

URL-адрес для входа https://<CustomerName>.appbase.com/Ecx.Web/Account/sso?tenantCode=<TenantCode>&authCode=<AuthConfigurationCode>https://<CustomerName>.eccentex.com:<PortNumber>/Ecx.Web/Account/sso?tenantCode=<TenantCode>&authCode=<AuthConfigurationCode>Примечание.

Эти значения приведены для примера. Замените эти значения фактическим идентификатором и URL-адресом единого входа. Чтобы получить эти значения, обратитесь в службу поддержки клиентов Eccentex AppBase для Azure. Вы также можете ссылаться на шаблоны, показанные в разделе "Базовая конфигурация SAML".

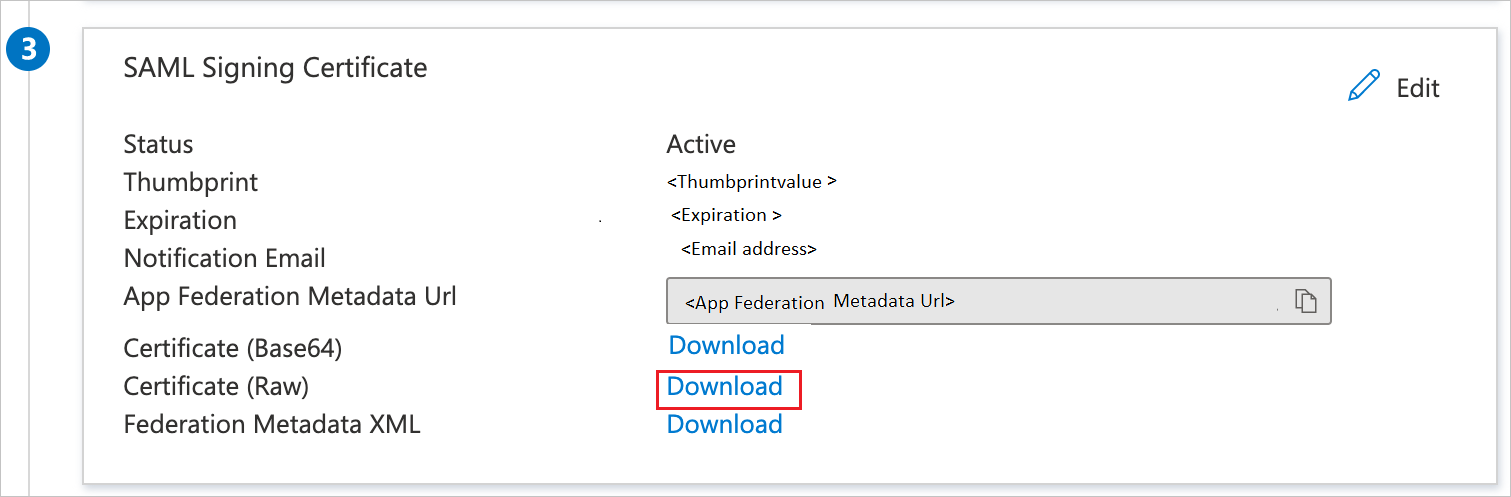

На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML найдите элемент Сертификат (необработанный) и щелкните Скачать, чтобы скачать сертификат и сохранить его на компьютере.

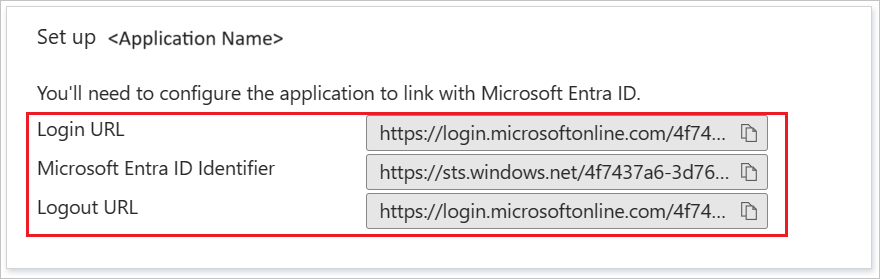

Скопируйте требуемые URL-адреса в разделе Настройка Eccentex AppBase для Azure.

Создание тестового пользователя Microsoft Entra

В этом разделе описано, как создать тестового пользователя B.Simon.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор пользователя.

- Перейдите в раздел Удостоверение>Пользователи>Все пользователи.

- Выберите "Создать пользователя>" в верхней части экрана.

- В свойствах пользователя выполните следующие действия.

- В поле "Отображаемое имя" введите

B.Simon. - В поле имени участника-пользователя введите username@companydomain.extensionимя пользователя. Например,

B.Simon@contoso.com. - Установите флажок Показать пароль и запишите значение, которое отображается в поле Пароль.

- Выберите Review + create (Просмотреть и создать).

- В поле "Отображаемое имя" введите

- Нажмите кнопку создания.

Назначение тестового пользователя Microsoft Entra

В этом разделе описано, как разрешить пользователю B.Simon использовать единый вход, предоставив этому пользователю доступ к Eccentex AppBase для Azure.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

- Перейдите к приложениям>Identity>Apps>Enterprise Eccentex AppBase для Azure.

- На странице обзора приложения выберите "Пользователи" и "Группы".

- Выберите Добавить пользователя или группу, а затем в диалоговом окне Добавление назначения выберите Пользователи и группы.

- В диалоговом окне Пользователи и группы выберите B.Simon в списке пользователей, а затем в нижней части экрана нажмите кнопку Выбрать.

- Если пользователям необходимо назначить роль, вы можете выбрать ее из раскрывающегося списка Выберите роль. Если для этого приложения не настроена ни одна роль, будет выбрана роль "Доступ по умолчанию".

- В диалоговом окне Добавление назначения нажмите кнопку Назначить.

Настройка единого входа Eccentex AppBase для Azure

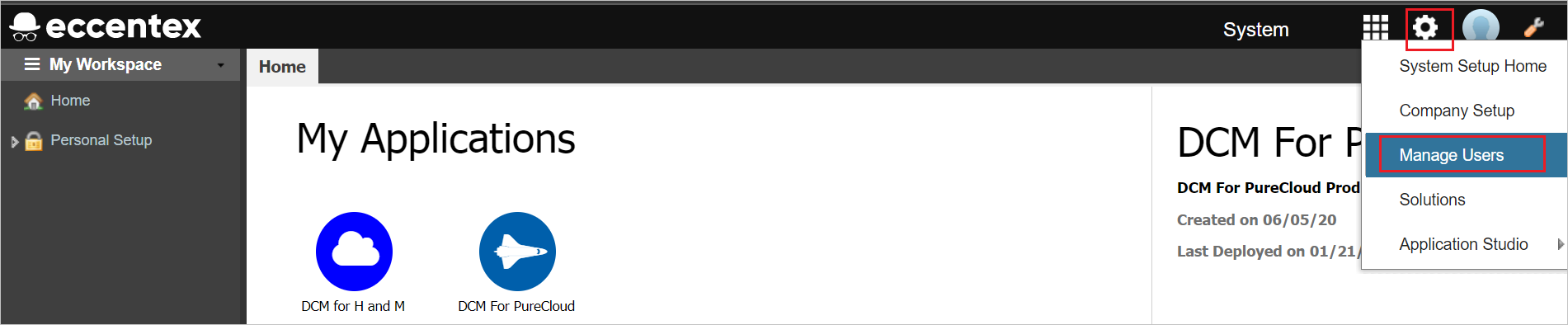

Войдите на сайт организации Eccentex AppBase для Azure в качестве администратора.

Щелкните значок шестеренки и нажмите Manage Users (Управление пользователями).

Перейдите в раздел User Management (Управление пользователями)>Auth Configurations (Конфигурации проверки подлинности) и нажмите кнопку Add SAML (Добавить SAML).

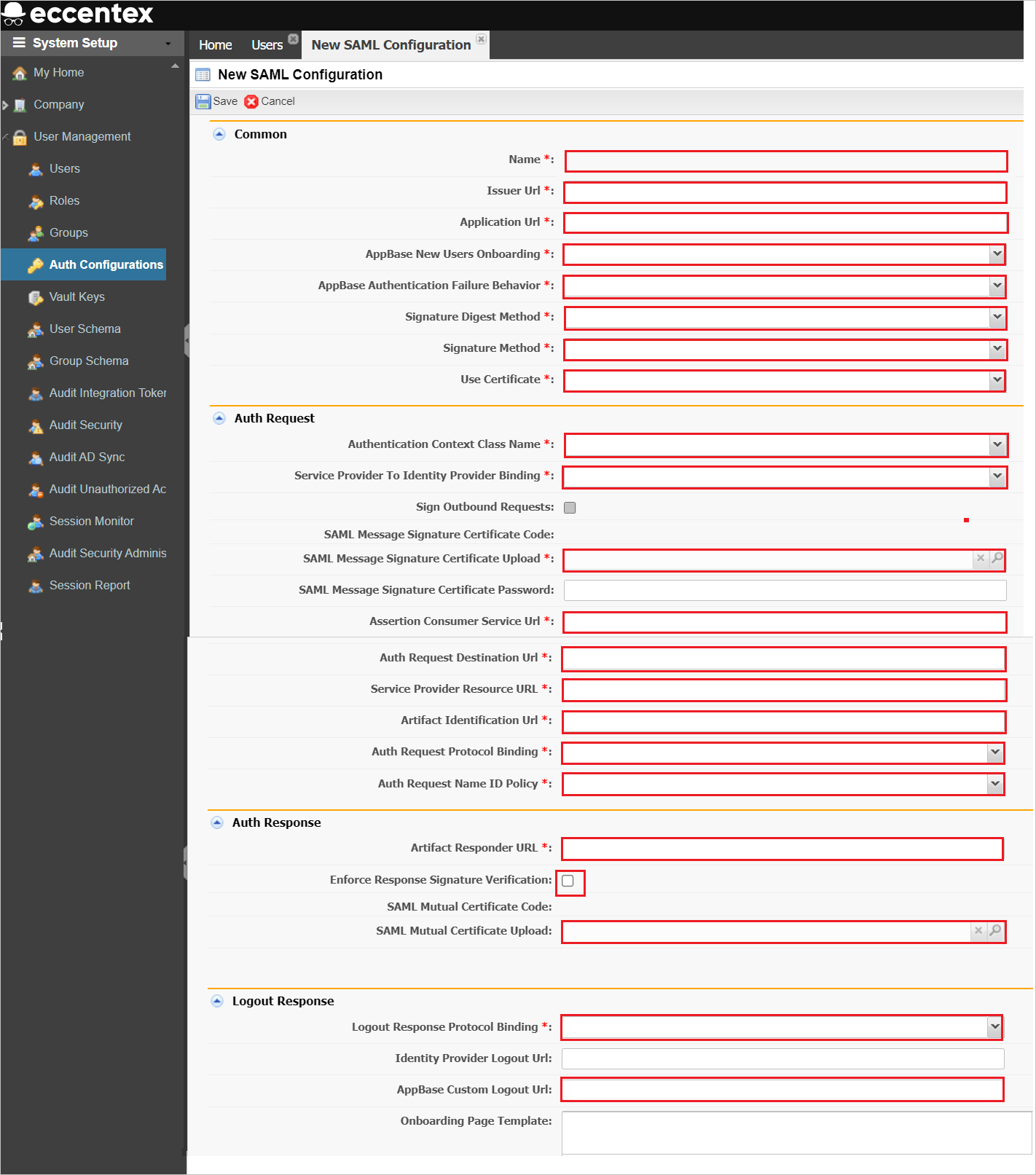

На странице New SAML Configuration (Новая конфигурация SAML) выполните следующие действия.

В текстовом поле Name (Имя) введите краткое имя конфигурации.

В текстовом поле "Url-адрес издателя" введите идентификатор приложения Azure, скопированный ранее.

Скопируйте значение URL-адреса приложения, вставьте это значение в текстовое поле Identifier(Entity ID) в разделе "Базовая конфигурация SAML".

В разделе AppBase New Users Onboarding (Подключение новых пользователей AppBase) выберите в раскрывающемся меню пункт Invitation Only (Только по приглашению).

В разделе AppBase Authentication Failure Behavior (Поведение при сбое проверки подлинности AppBase) выберите в раскрывающемся списке пункт Display Error Page (Отобразить страницу ошибки).

Выберите Signature Digest Method (Метод хэширования сигнатуры) и Signature Method (Метод сигнатуры) в соответствии с шифрованием сертификата.

В разделе Use Certificate (Использовать сертификат) выберите в раскрывающемся меню пункт Manual Uploading (Отправить вручную).

В поле Authentication Context Class Name (Имя класса контекста проверки подлинности) выберите из раскрывающегося списка пункт Password (Пароль).

В разделе Service Provider to Identity Provider Binding (Привязка поставщика услуг к поставщику удостоверений) выберите в раскрывающемся списке пункт HTTP-Redirect (Перенаправление HTTP).

Примечание.

Снимите флажок Sign Outbound Requests (Подписывать исходящие пакеты).

Скопируйте значение URL-адреса службы потребителей утверждений, вставьте это значение в текстовое поле URL-адреса ответа в разделе "Базовая конфигурация SAML".

В текстовое поле "URL-адрес назначения запроса проверки подлинности" вставьте значение URL-адреса входа, скопированное ранее.

В текстовое поле URL-адрес ресурса поставщика услуг вставьте значение URL-адреса входа, скопированное ранее.

В текстовое поле "URL-адрес идентификации артефакта" вставьте значение URL-адреса входа, скопированное ранее.

В разделе Auth Request Protocol Binding (Привязка протокола запроса проверки подлинности) в раскрывающемся списке выберите пункт HTTP-POST.

В разделе Auth Request Name ID Policy (Политика ИД имени запроса проверки подлинности) выберите в раскрывающемся меню пункт Persistent (Постоянная).

В текстовое поле URL-адреса ответа артефакта вставьте значение URL-адреса входа, скопированное ранее.

Установите флажок Enforce Response Signature Verification (Принудительно проверять сигнатуру ответа).

Откройте скачанный сертификат (необработанный ) в Блокнот и вставьте содержимое в текстовое поле "Отправка взаимного сертификата SAML".

В разделе Logout Response Protocol Binding (Привязка протокола ответа выхода) в раскрывающемся списке выберите пункт HTTP-POST.

В текстовое поле URL-адреса пользовательского выхода AppBase вставьте значение URL-адреса выхода, скопированное ранее.

Нажмите кнопку Сохранить.

Создание тестового пользователя Eccentex AppBase для Azure

В этом разделе объясняется, как создать пользователя Britta Simon в Eccentex AppBase для Azure. Приложение Eccentex AppBase для Azure поддерживает JIT-подготовку пользователей, которая включена по умолчанию. В этом разделе никакие действия с вашей стороны не требуются. Если пользователь еще не существует в Eccentex AppBase для Azure, он создается после выполнения аутентификации.

Проверка единого входа

В этом разделе описана конфигурация единого входа Microsoft Entra с помощью следующих параметров.

Щелкните "Тестировать это приложение", вы будете перенаправлены по URL-адресу для входа в Eccentex AppBase для Azure, где можно инициировать поток входа.

Вручную введите URL-адрес для входа в Eccentex AppBase для Azure и инициируйте поток входа.

Вы можете использовать портал "Мои приложения" корпорации Майкрософт. Щелкнув плитку Eccentex AppBase для Azure в разделе "Мои приложения", вы перейдете по URL-адресу для входа в Eccentex AppBase для Azure. Дополнительные сведения о портале "Мои приложения" см. в этой статье.

Следующие шаги

После настройки Eccentex AppBase для Azure вы можете применить функцию управления сеансом, которая в реальном времени защищает конфиденциальные данные вашей организации от хищения и несанкционированного доступа. Управление сеансом является расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью приложений Defender для облака.