Интеграция SSO Microsoft Entra с Центром удостоверений AWS IAM

В этой статье вы узнаете, как интегрировать Центр удостоверений AWS IAM (преемник AWS Single Sign-On) с идентификатором Microsoft Entra. При интеграции Центра управления доступом AWS IAM с Microsoft Entra ID, вы можете:

- Контроль в Microsoft Entra ID за тем, кто имеет доступ к Центру удостоверений AWS IAM.

- Включите автоматический вход пользователей в Центр удостоверений AWS IAM с помощью учетных записей Microsoft Entra.

- Управляйте своими учетными записями в одном центре.

Примечание: При использовании AWS Organizations важно делегировать другую учетную запись в качестве учетной записи администратора Центра удостоверений IAM, включить его и настроить единый вход Entra ID (SSO) с этой учетной записью, а не с корневой учетной записью управления. Это обеспечивает более безопасную и управляемую настройку.

Предварительные условия

В сценарии, описанном в этой статье, предполагается, что у вас уже есть следующие предварительные требования:

- Учетная запись пользователя Microsoft Entra с активной подпиской. Если ее нет, можно создать учетную запись бесплатно.

- Одна из следующих ролей:

- Настройка AWS Organizations с другой учетной записью, назначенной в качестве учетной записи администрирования Identity Center.

- Центр удостоверений AWS IAM активирован в делегированной учетной записи администратора Центра удостоверений.

Описание сценария

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

Примечание: Убедитесь, что вы делегировали другую учетную запись в качестве учетной записи администратора Центра удостоверений IAM и включили службу IAM Identity Center, прежде чем продолжить выполнение следующих шагов.

AWS IAM Identity Center поддерживает единый вход, инициированный SP и IDP.

AWS IAM Identity Center поддерживает автоматическую подготовку пользователей.

Добавьте AWS IAM Identity Center из галереи

Чтобы настроить интеграцию AWS IAM Identity Center с Microsoft Entra ID, необходимо добавить AWS IAM Identity Center из галереи в вашу коллекцию управляемых приложений SaaS.

- Войдите в центр администрирования Microsoft Entra с правами не ниже Администратора облачных приложений.

- Перейдите к Identity>приложениям>корпоративным приложениям>новому приложению.

- В разделе Добавление из коллекции в поле поиска введите AWS IAM Identity Center.

- Выберите AWS IAM Identity Center в области результатов и добавьте это приложение. Подождите несколько секунд, пока приложение не будет добавлено в ваш тенант.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере можно добавить приложение в клиент, добавить пользователей и группы в приложение, назначить роли и просмотреть конфигурацию единого входа. Подробнее о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для AWS IAM Identity Center

Настройте и проверьте единый вход Microsoft Entra в AWS IAM Identity Center с помощью тестового пользователя B.Simon. Для работы SSO необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в AWS IAM Identity Center (Центре удостоверений AWS IAM).

Чтобы настроить и проверить единый вход Microsoft Entra в AWS IAM Identity Center, выполните следующие действия.

-

Настройте единый вход Microsoft Entra, чтобы пользователи могли использовать эту функцию.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначьте тестового пользователя Microsoft Entra, чтобы Б.Саймон мог использовать функцию единого входа Microsoft Entra.

-

Настройте SSO в AWS IAM Identity Center — чтобы настроить параметры единого входа на стороне приложения.

- Создайте тестового пользователя AWS IAM Identity Center, чтобы иметь аналог пользователя B.Simon в AWS IAM Identity Center, связанный с пользовательским представлением Microsoft Entra.

- Проверка единого входа позволяет убедиться в правильности конфигурации.

Настройка SSO Microsoft Entra

Выполните следующие действия, чтобы включить единый вход в систему Microsoft Entra.

Войдите в центр администрирования Microsoft Entra с правами не ниже Администратора облачных приложений.

Перейдите к Личности>Приложениям>Корпоративным приложениям>Центр управления IAM AWS>Единый вход.

На странице Выбрать метод единого входа выберите SAML.

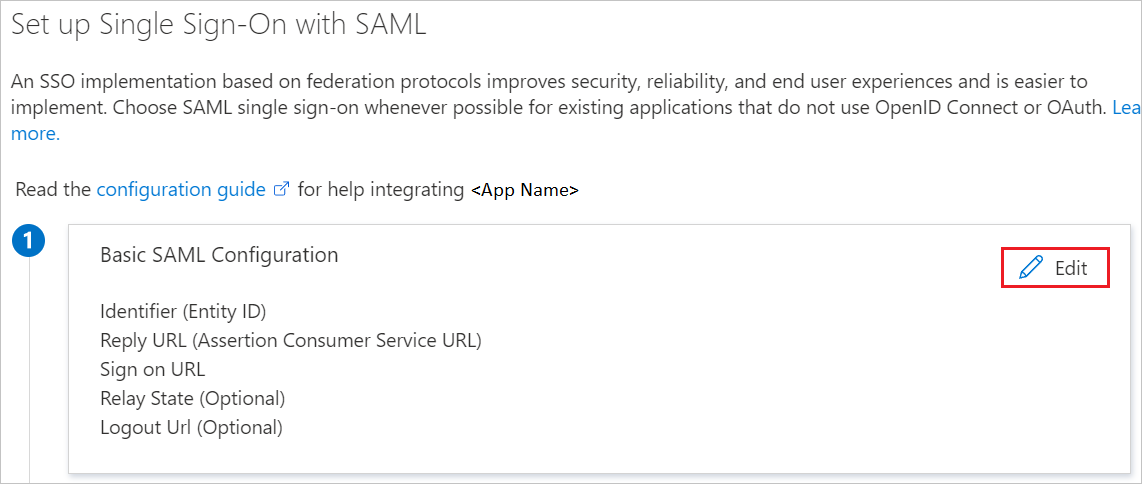

На странице Настройка единого входа с помощью SAML щелкните значок карандаша, чтобы открыть диалоговое окно Базовая конфигурация SAML для изменения параметров.

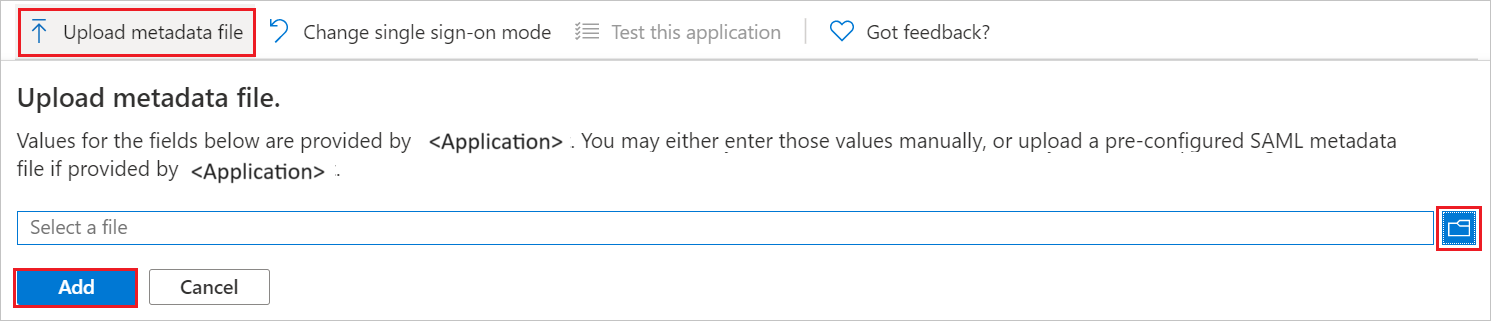

Если у вас есть файл метаданных поставщика службы, выполните следующие действия в разделе Базовая конфигурация SAML:

a. Щелкните Отправить файл метаданных.

б. Щелкните на значке папки, чтобы выбрать файл метаданных, который объясняется для загрузки в разделе Настройка единого входа AWS IAM Identity Center и нажмите Добавить.

c. После успешной передачи файла метаданных значения Идентификатор и URL-адрес ответа в разделе "Базовая конфигурация SAML" заполнятся автоматически.

Примечание.

Если поля Идентификатор и URL-адрес ответа не заполняются значениями автоматически, введите их вручную в соответствии со своими требованиями.

Примечание.

При изменении поставщика удостоверений в AWS (то есть от AD к внешнему поставщику, например Идентификатору Microsoft Entra) метаданные AWS изменятся и необходимо повторно загрузить в Azure для правильной работы единого входа.

Если у вас нет файла метаданных, предоставленного поставщиком удостоверений, в разделе Базовая конфигурация SAML выполните описанные ниже действия. Если вы хотите настроить приложение в режиме, инициируемом поставщиком удостоверений, выполните следующие действия:

a. В текстовом поле Идентификатор введите URL-адрес в следующем формате:

https://<REGION>.signin.aws.amazon.com/platform/saml/<ID>.б. В текстовом поле URL-адрес ответа введите URL-адрес в следующем формате:

https://<REGION>.signin.aws.amazon.com/platform/saml/acs/<ID>.Чтобы настроить приложение для работы в режиме, инициируемом поставщиком услуг, щелкните Задать дополнительные URL-адреса и выполните следующие действия.

В текстовом поле URL-адрес входа введите URL-адрес в формате

https://portal.sso.<REGION>.amazonaws.com/saml/assertion/<ID>.Примечание.

Эти значения не являются реальными. Замените их фактическими значениями идентификатора, URL-адреса ответа и URL-адреса входа. Чтобы получить их, обратитесь в группу поддержки клиентов AWS IAM Identity Center. Вы также можете ссылаться на шаблоны, показанные в разделе "Базовая конфигурация SAML".

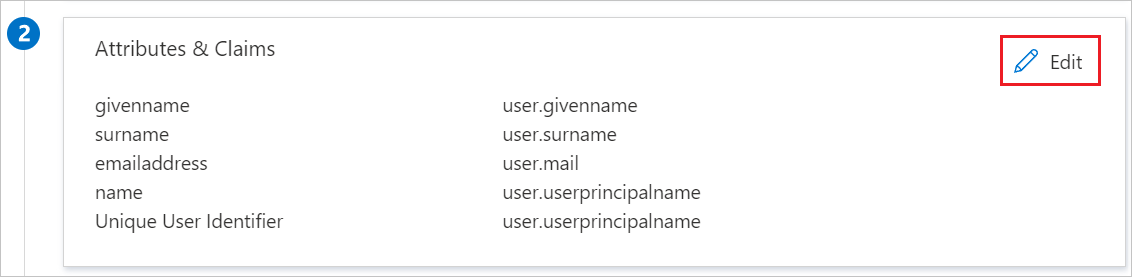

Приложение AWS IAM Identity Center ожидает утверждения SAML в определенном формате, который требует добавить настраиваемые сопоставления атрибутов в конфигурацию атрибутов токена SAML. На следующем снимке экрана показан список атрибутов по умолчанию.

Примечание.

Если в AWS IAM Identity Center включен механизм ABAC, дополнительные атрибуты могут передаваться как теги сеанса непосредственно в учетные записи AWS.

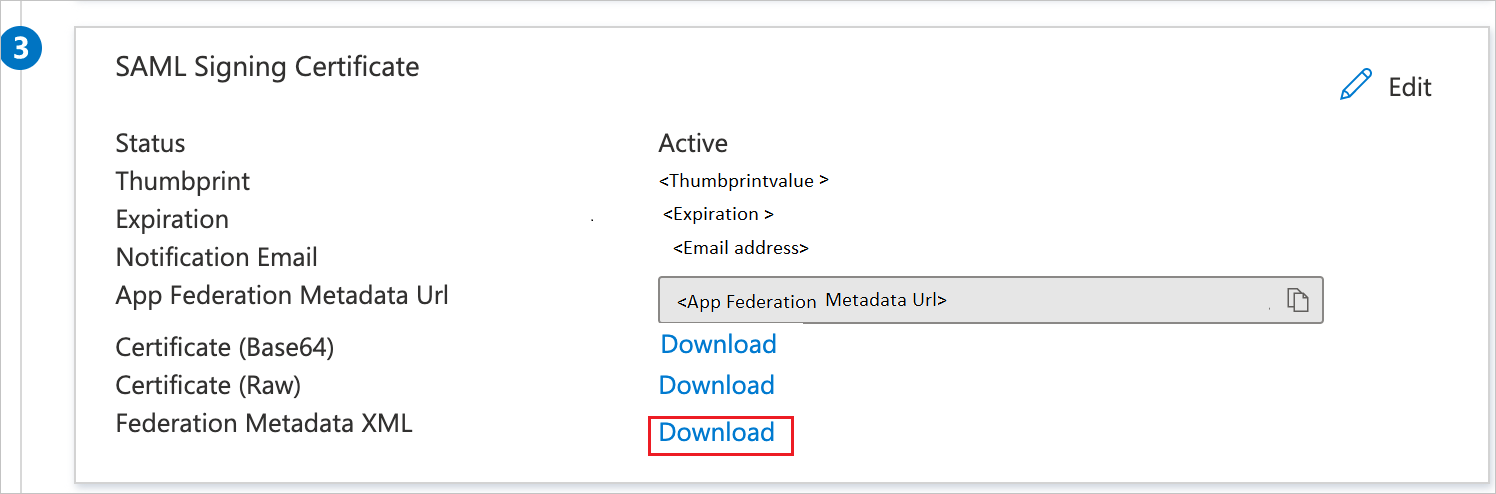

На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML найдите элемент XML метаданных федерации и выберите Скачать, чтобы скачать сертификат и сохранить его на компьютере.

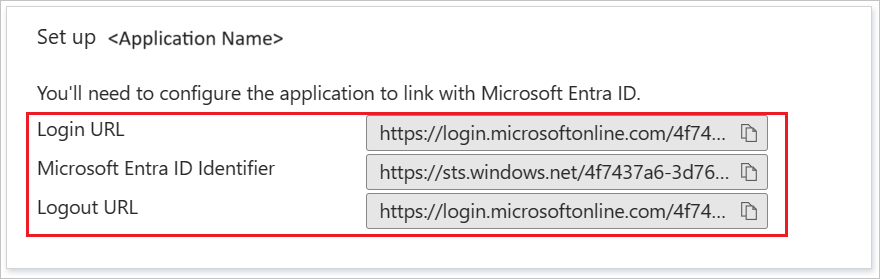

Требуемые URL-адреса можно скопировать из раздела Настройка AWS IAM Identity Center.

Создание и назначение тестового пользователя Microsoft Entra

Следуйте инструкциям в руководстве по созданию и назначению учетной записи пользователя быстрого старта, чтобы создать тестовую учетную запись пользователя B.Simon.

Настройка единой авторизации в AWS IAM Identity Center

В другом окне веб-браузера войдите на корпоративный сайт Центра удостоверений AWS IAM в качестве администратора.

Перейдите в Сервисы -> Безопасность, удостоверение и соответствие -> AWS IAM Identity Center.

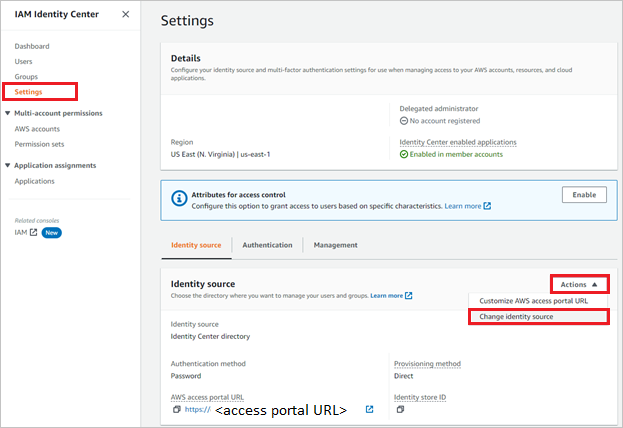

На панели навигации слева выберите элемент Settings (Параметры).

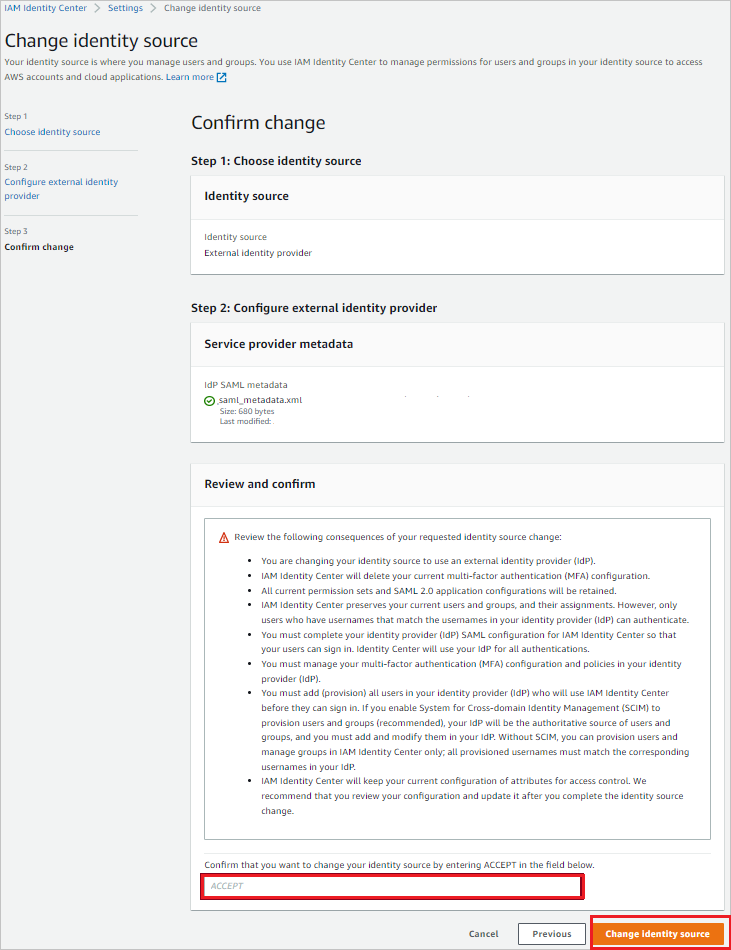

На странице Settings (Параметры) перейдите к Identity source (Источник удостоверений), откройте раскрывающееся меню Actions (Действия) и выберите изменить identity source (Источник удостоверений).

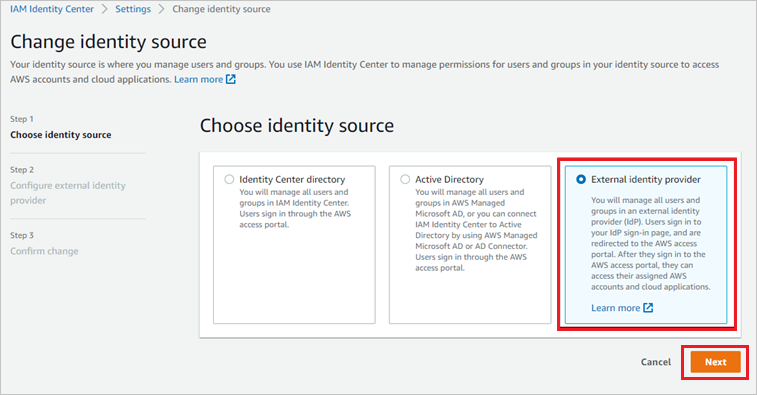

На странице изменения источника удостоверений выберите External identity provider (Внешний поставщик удостоверений).

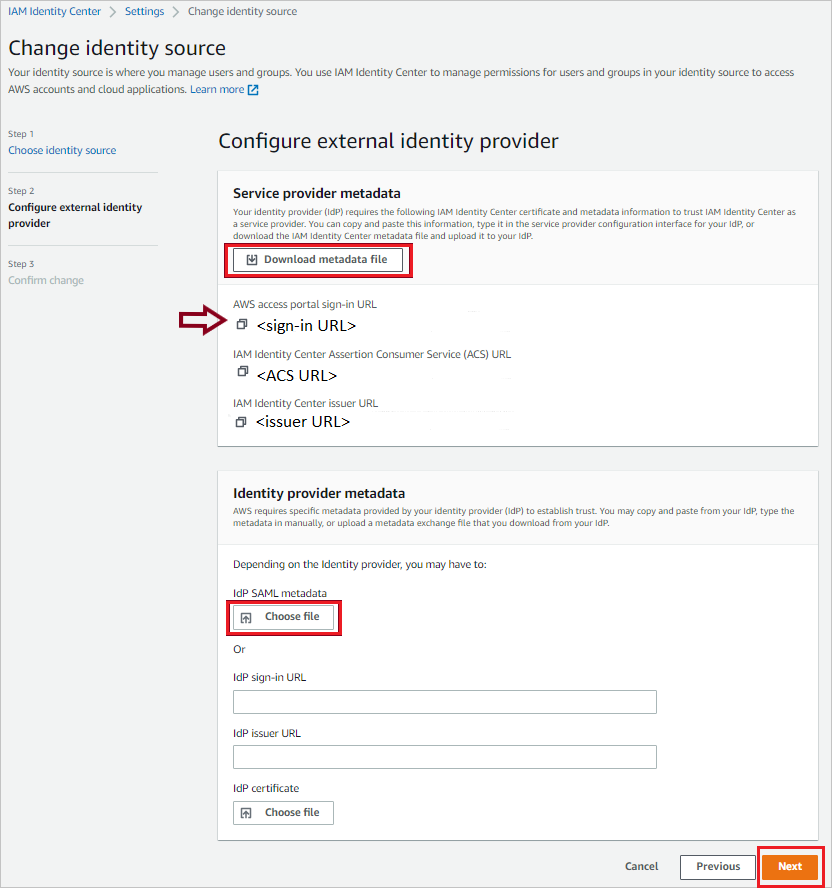

Выполните следующие действия в разделе Configure external identity provider (Настройка внешнего поставщика удостоверений).

a. В разделе метаданные поставщика услуг найдите метаданные SAML для единого входа AWS, выберите Download metadata file, чтобы скачать файл метаданных, и сохраните его на компьютере, затем используйте этот файл для загрузки на портал Azure.

б. Скопируйте значение URL-адреса входа на портале AWS, вставьте это значение в текстовое поле URL-адреса входа в разделе "Базовая конфигурация SAML".

с. В разделе метаданных поставщика удостоверений выберите Выбрать файл, чтобы загрузить файл метаданных, который вы скачали.

д. Выберите Далее: проверка.

В текстовое поле введите ACCEPT, чтобы изменить источник удостоверений.

Щелкните Изменить источник удостоверений.

Создание тестового пользователя AWS IAM Identity Center

Откройте консоль AWS IAM Identity Center.

На панели навигации слева выберите элемент Users (Пользователи).

На странице Users (Пользователи) щелкните команду Add user (Добавить пользователя).

На странице Add user (Добавление пользователя) выполните следующие действия:

a. В поле Username (Имя пользователя) введите B.Simon.

б. В поле Email address (Адрес электронной почты) введите

username@companydomain.extension. Например,B.Simon@contoso.com.c. В поле "Подтвержденный адрес электронной почты" повторно войдите на адрес электронной почты из предыдущего шага.

д. В поле First name (Имя) введите

Britta.д) В поле Last name (Фамилия) введите

Simon.ф. В поле Display name (Отображаемое имя) введите

B.Simon.ж. Выберите Далее и еще раз Далее.

Примечание.

Убедитесь, что имя пользователя и адрес электронной почты, введенные в Центре удостоверений AWS IAM, совпадают с именем входа в Microsoft Entra. Это поможет избежать проблем с проверкой подлинности.

Нажмите кнопку "Добавить пользователя".

Затем вы назначите пользователя вашей учетной записи AWS. Для этого на панели навигации слева в консоли AWS IAM Identity Center выберите элемент AWS accounts (Учетные записи AWS).

На странице AWS Accounts (Учетные записи AWS) выберите вкладку AWS organization (Организация AWS). Затем установите флажок рядом с учетной записью AWS, которую хотите назначить этому пользователю. Затем выберите элемент Assign users (Назначить пользователей).

На странице "Назначение пользователей" найдите и установите флажок рядом с пользователем B.Simon. Затем выберите элемент Next: Permission sets (Далее: наборы разрешений).

В разделе выбора наборов разрешений установите флажок рядом с набором разрешений, который хотите назначить пользователю B.Simon. Если у вас нет готовых наборов разрешений, щелкните элемент Create new permission set (Создать набор разрешений).

Примечание.

Наборы разрешений определяют уровень доступа к учетной записи AWS, который получают пользователи и группы. Дополнительные сведения о наборах разрешений см. на странице Разрешения AWS IAM Identity Center для нескольких учетных записей.

Нажмите кнопку Готово.

Примечание.

AWS IAM Identity Center также поддерживает автоматическую подготовку пользователей. Дополнительные сведения о настройке автоматической подготовки пользователей можно найти здесь.

Тестирование единого входа

В этом разделе вы тестируете конфигурацию единого входа Microsoft Entra с использованием следующих параметров.

Запуск SP:

Щелкните "Тестировать это приложение", вы будете перенаправлены по URL-адресу входа в Центр удостоверений AWS IAM, где можно инициировать поток входа.

Перейдите напрямую по URL-адресу для входа в AWS IAM Identity Center и начните процесс авторизации оттуда.

Инициировано ПУ

- Щелкните на "чтобы протестировать это приложение”, и вы автоматически войдете в AWS IAM Identity Center, для которого вы настроили SSO.

Вы можете также использовать портал "Мои приложения" корпорации Майкрософт для тестирования приложения в любом режиме. Щелкнув плитку AWS IAM Identity Center в разделе "Мои приложения", если настроено в режиме поставщика услуг (SP), вы будете перенаправлены на страницу входа в приложение для инициации процесса входа; если настроено в режиме поставщика удостоверений (IDP), вы автоматически войдете в AWS IAM Identity Center, для которого настроен единый вход (SSO). Дополнительные сведения о портале "Мои приложения" см. в этой статье.

Связанное содержимое

После настройки AWS IAM Identity Center вы можете применить функцию управления сеансами, которая в реальном времени защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа. Управление сеансом является расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью приложений Defender для облака.