Руководство по интеграции единого входа Microsoft Entra с Планировщиком активов

В этом руководстве вы узнаете, как интегрировать Планировщик ресурсов с идентификатором Microsoft Entra. Интеграция Планировщика ресурсов с идентификатором Microsoft Entra можно:

- Контроль доступа к Планировщику активов с помощью идентификатора Microsoft Entra.

- Включите автоматический вход пользователей в Планировщик активов с помощью учетных записей Microsoft Entra.

- Управление учетными записями в одном центральном расположении.

Необходимые компоненты

Чтобы приступить к работе, потребуется следующее.

- Подписка Microsoft Entra. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

- Подписка Asset Planner с поддержкой единого входа.

Описание сценария

В этом руководстве описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

Asset Planner поддерживает единый вход, инициированный поставщиком услуг.

Asset Planner поддерживает JIT-подготовку пользователей.

Добавление Asset Planner из коллекции

Чтобы настроить интеграцию Планировщика активов с идентификатором Microsoft Entra ID, необходимо добавить планировщик активов из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

- Перейдите к приложениям>Identity>Applications>Enterprise. Новое приложение.

- В разделе Добавление из коллекции в поле поиска введите Asset Planner.

- Выберите Asset Planner на панели результатов и добавьте это приложение. Подождите несколько секунд, пока приложение не будет добавлено в ваш клиент.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере можно добавить приложение в клиент, добавить пользователей и группы в приложение, назначить роли, а также просмотреть конфигурацию единого входа. Подробнее о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для планировщика активов

Настройте и проверьте единый вход Microsoft Entra в Asset Planner с помощью тестового пользователя B.Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в Планировщике активов.

Чтобы настроить и проверить единый вход Microsoft Entra в Планировщик ресурсов, выполните следующие действия.

- Настройте единый вход Microsoft Entra, чтобы пользователи могли использовать эту функцию.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначьте тестового пользователя Microsoft Entra, чтобы разрешить B.Simon использовать единый вход Microsoft Entra.

- Настройка единого входа в Asset Planner требуется, чтобы настроить параметры единого входа на стороне приложения.

- Создание тестового пользователя Планировщика активов требуется для того, чтобы в Планировщике активов был создан пользователь B.Simon, связанный с представлением пользователя Microsoft Entra.

- Проверка единого входа позволяет убедиться в правильности конфигурации.

Настройка единого входа Microsoft Entra

Выполните следующие действия, чтобы включить единый вход Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

Перейдите к приложению Identity>Applications>Enterprise>Application Asset Planner>с единым входом.

На странице Выбрать метод единого входа выберите SAML.

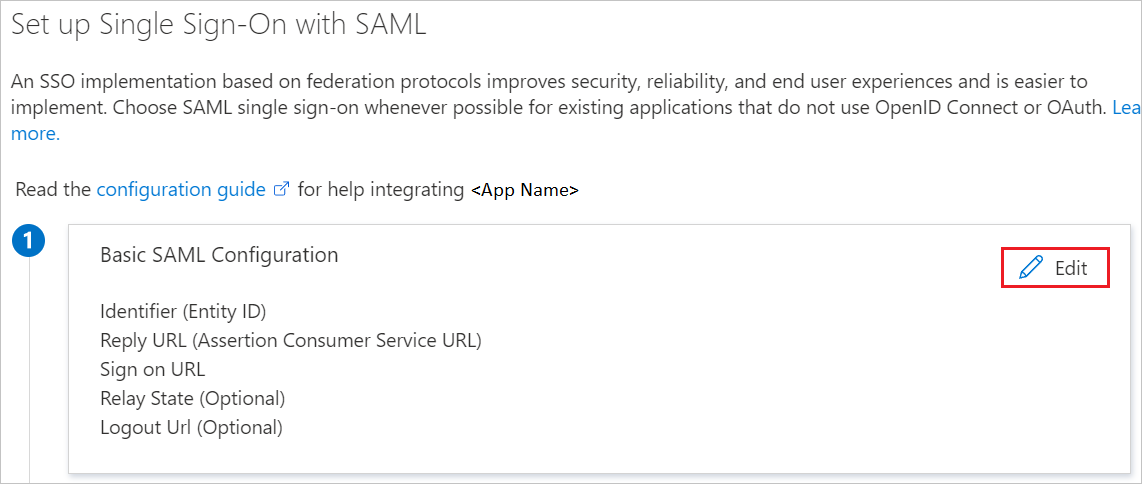

На странице Настройка единого входа с помощью SAML щелкните значок карандаша, чтобы открыть диалоговое окно Базовая конфигурация SAML для изменения параметров.

В разделе Базовая конфигурация SAML выполните приведенные ниже действия.

a. В текстовом поле Идентификатор (сущности) введите один из следующих URL-адресов.

Идентификатор https://assetplanner.comhttps://us.assetplanner.comhttps://staging.assetplanner.comhttps://training.assetplanner.comb. В текстовом поле URL-адрес ответа введите URL-адрес в одном из таких форматов:

URL-адрес ответа https://assetplanner.com/saml/ap_acs/<IDPName>https://us.assetplanner.com/saml/ap_acs/<IDPName>https://staging.assetplanner.com/saml/ap_acs/<IDPName>https://training.assetplanner.com/saml/ap_acs/<IDPName>c. В текстовом поле URL-адрес входа введите любой из следующих URL-адресов:

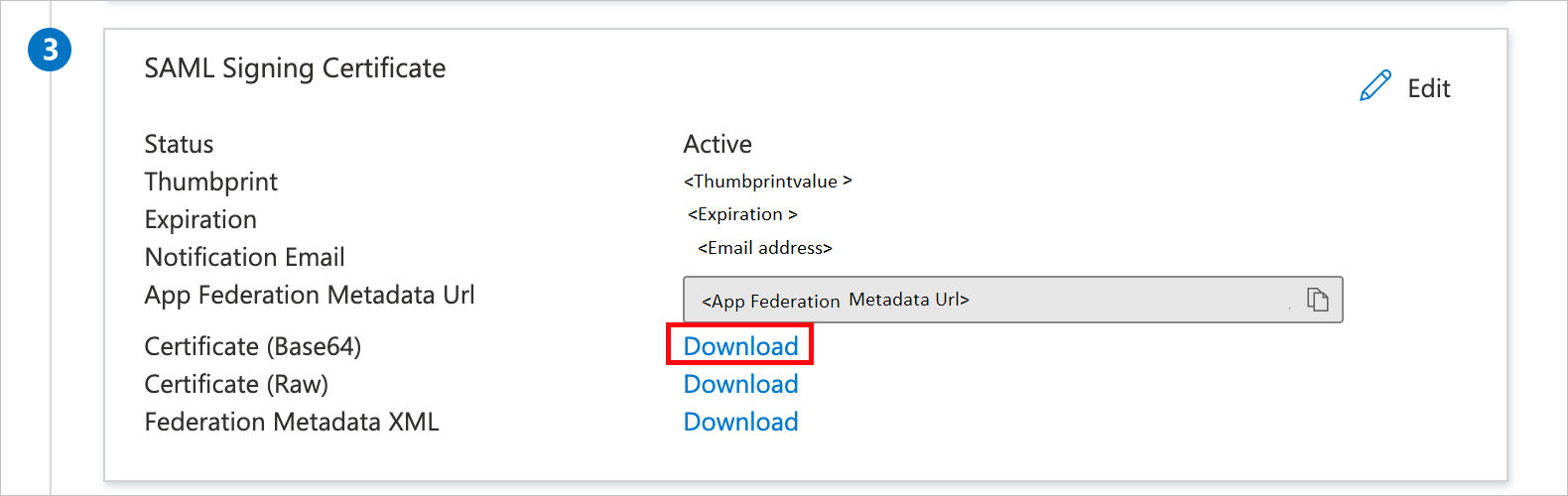

URL-адрес для входа https://assetplanner.comhttps://us.assetplanner.comhttps://staging.assetplanner.comhttps://training.assetplanner.comНа странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML найдите пункт Сертификат (Base64) и щелкните Скачать, чтобы скачать сертификат. Сохраните этот сертификат на компьютере.

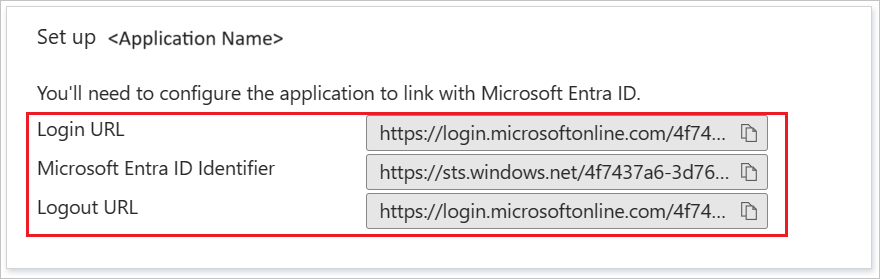

Требуемые URL-адреса можно скопировать из раздела Настройка Asset Planner.

Создание тестового пользователя Microsoft Entra

В этом разделе описано, как создать тестового пользователя B.Simon.

- Войдите в Центр администрирования Microsoft Entra как минимум пользователь Администратор istrator.

- Перейдите ко всем пользователям удостоверений>>.

- Выберите "Создать пользователя>" в верхней части экрана.

- В свойствах пользователя выполните следующие действия.

- В поле "Отображаемое имя" введите

B.Simon. - В поле имени участника-пользователя введите username@companydomain.extensionимя пользователя. Например,

B.Simon@contoso.com. - Установите флажок Показать пароль и запишите значение, которое отображается в поле Пароль.

- Выберите Review + create (Просмотреть и создать).

- В поле "Отображаемое имя" введите

- Нажмите кнопку создания.

Назначение тестового пользователя Microsoft Entra

В этом разделе описано, как разрешить пользователю B.Simon использовать единый вход, предоставив этому пользователю доступ к Планировщику активов.

- Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

- Перейдите к планировщику активов приложений>Identity>Application>Enterprise.

- На странице обзора приложения выберите "Пользователи" и "Группы".

- Выберите Добавить пользователя или группу, а затем в диалоговом окне Добавление назначения выберите Пользователи и группы.

- В диалоговом окне Пользователи и группы выберите B.Simon в списке пользователей, а затем в нижней части экрана нажмите кнопку Выбрать.

- Если пользователям необходимо назначить роль, вы можете выбрать ее из раскрывающегося списка Выберите роль. Если для этого приложения не настроена ни одна роль, будет выбрана роль "Доступ по умолчанию".

- В диалоговом окне Добавление назначения нажмите кнопку Назначить.

Настройка единого входа в Asset Planner

Чтобы настроить единый вход на стороне Планировщика активов, необходимо отправить скачанный сертификат (Base64) и соответствующие URL-адреса из конфигурации приложения в службу поддержки Планировщика активов. Специалисты службы поддержки настроят подключение единого входа SAML на обеих сторонах.

Создание тестового пользователя Asset Planner

В этом разделе вы создадите в Asset Planner пользователя с именем Britta Simon. Приложение Asset Planner поддерживает JIT-подготовку пользователей, которая включена по умолчанию. В этом разделе никакие действия с вашей стороны не требуются. Если пользователь еще не существует в Asset Planner, он автоматически создается после проверки подлинности.

Проверка единого входа

В этом разделе описана конфигурация единого входа Microsoft Entra с помощью следующих параметров.

Щелкните "Тестировать это приложение", вы будете перенаправлены по URL-адресу для входа планировщика активов, где можно инициировать поток входа.

Напрямую откройте URL-адрес входа в Asset Planner и запустите поток входа.

Вы можете использовать портал "Мои приложения" корпорации Майкрософт. Щелкнув плитку Asset Planner на портале "Мои приложения", вы перейдете по URL-адресу входа в Asset Planner. Дополнительные сведения см. в Мои приложения Microsoft Entra.

Следующие шаги

После настройки Asset Planner вы можете применить управление сеансами, которое в реальном времени защищает конфиденциальные данные вашей организации от хищения и несанкционированного доступа. Управление сеансом является расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью Microsoft Cloud App Security.