Анализ журналов действий Microsoft Entra с помощью Log Analytics

После интеграции журналов действий Microsoft Entra с журналами Azure Monitor можно использовать возможности журналов Log Analytics и Azure Monitor для получения аналитических сведений о вашей среде.

Сравните журналы входа Microsoft Entra с журналами безопасности, опубликованными Microsoft Defender для облака.

Устраните проблемы с производительностью на странице входа вашего приложения, сопоставляя данные о производительности из Azure Application Insights.

Анализируйте пользователей с высоким риском и журналы обнаружения рисков, связанных с защитой идентификации, чтобы выявлять угрозы в вашей среде.

В этой статье описывается анализ журналов действий Microsoft Entra в рабочей области Log Analytics.

Предварительные условия

Чтобы проанализировать журналы действий с помощью Log Analytics, вам потребуется:

- Рабочий клиент Microsoft Entra с лицензией Microsoft Entra ID P1 или P2, связанной с ней.

- Рабочая область Log Analytics и доступ к этой рабочей области

- Соответствующие роли для Azure Monitor и Microsoft Entra ID

Рабочая область Log Analytics

Необходимо создать Log Analytics workspace. Существует несколько факторов, определяющих доступ к рабочим областям Log Analytics. Вам нужны правильные роли для рабочей области и ресурсов, отвечающих за отправку данных.

Дополнительные сведения см. в статье "Управление доступом к рабочим областям Log Analytics".

Роли Azure Monitor

Azure Monitor предоставляет две встроенные роли для просмотра данных мониторинга и редактирования параметров мониторинга. Управление доступом на основе ролей Azure (RBAC) также предоставляет две встроенные роли Log Analytics, предоставляющие аналогичный доступ.

Просмотр.

- Monitoring Reader (Читатель данных мониторинга)

- Обозреватель Лог Аналитики

Просмотр и изменение параметров:

- Участник мониторинга

- Участник Log Analytics

Дополнительные сведения о встроенных ролях Azure Monitor см. в статье "Роли", "Разрешения" и "Безопасность" в Azure Monitor.

Дополнительные сведения о ролях Log Analytics см. в статье о встроенных ролях Azure.

Роли Microsoft Entra

Доступ только для чтения позволяет просматривать данные журнала идентификатора Microsoft Entra внутри книги, запрашивать данные из Log Analytics или читать журналы в Центре администрирования Microsoft Entra. Обновление доступа добавляет возможность создавать и изменять параметры диагностики для отправки данных Microsoft Entra в рабочую область Log Analytics.

Прочитайте:

- Просмотрщик отчетов

- Читатель данных о безопасности

- Всемирный читатель

Обновление.

- Администратор безопасности

Дополнительные сведения о встроенных ролях Microsoft Entra см. в статье о встроенных ролях Microsoft Entra.

Доступ к Log Analytics

Чтобы просматривать журналы Log Analytics Microsoft Entra ID, необходимо уже отправлять ваши журналы действий из Microsoft Entra ID в рабочую область Log Analytics. Этот процесс рассматривается в статье " Как интегрировать журналы действий с Azure Monitor ".

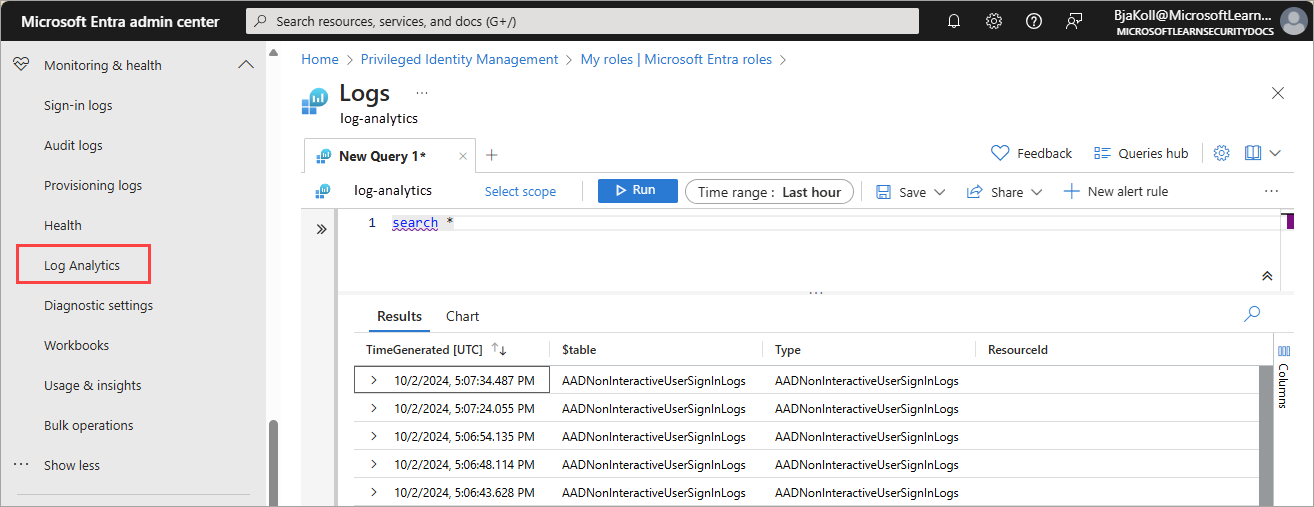

Авторизуйтесь в Центре администрирования Microsoft Entra как минимум с ролью Читатель отчетов.

Перейдите к Идентификация>Мониторинг и здоровье>Аналитика журналов. Выполняется поисковый запрос по умолчанию.

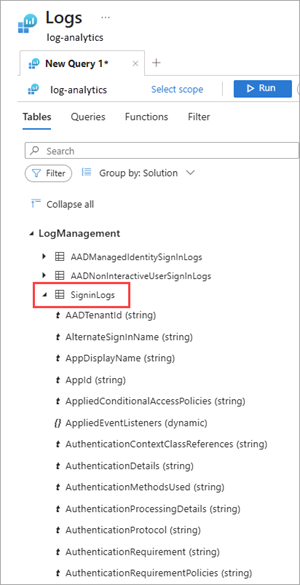

Разверните категорию LogManagement , чтобы просмотреть список связанных с журналом запросов.

Выберите или наведите указатель мыши на имя запроса, чтобы просмотреть описание и другие полезные сведения.

Разверните запрос из списка, чтобы просмотреть схему.

Журналы активности запросов

Вы можете выполнять запросы к журналам действий, которые направляются в рабочую область Log Analytics. Например, чтобы получить список приложений с наибольшим количеством входов на прошлой неделе, введите следующий запрос и нажмите кнопку "Выполнить ".

SigninLogs

| where CreatedDateTime >= ago(7d)

| summarize signInCount = count() by AppDisplayName

| sort by signInCount desc

Чтобы найти события рискованного входа, используйте следующий запрос:

SigninLogs

| where RiskState contains "atRisk"

Чтобы получить наиболее значимые события аудита за последнюю неделю, используйте следующий запрос.

AuditLogs

| where TimeGenerated >= ago(7d)

| summarize auditCount = count() by OperationName

| sort by auditCount desc

Чтобы суммировать количество событий подготовки в день, выполните следующие действия:

AADProvisioningLogs

| where TimeGenerated > ago(7d)

| summarize count() by Action, bin(TimeGenerated, 1d)

Проведите 100 событий настройки и спрогнозируйте ключевые свойства.

AADProvisioningLogs

| extend SourceIdentity = parse_json(SourceIdentity)

| extend TargetIdentity = parse_json(TargetIdentity)

| extend ServicePrincipal = parse_json(ServicePrincipal)

| where tostring(SourceIdentity.identityType) == "Group"

| project tostring(ServicePrincipal.Id), tostring(ServicePrincipal.Name), ModifiedProperties, JobId, Id, CycleId, ChangeId, Action, SourceIdentity.identityType, SourceIdentity.details, TargetIdentity.identityType, TargetIdentity.details, ProvisioningSteps

| take 100