Что такое отчет об использовании и аналитике в идентификаторе Microsoft Entra?

С помощью отчетов Microsoft Entra использования и аналитики можно получить приложение-ориентированный вид данных о входах. Аналитика использования & включает отчет о методах аутентификации, входах с использованием сервисных учетных записей и активности учетных данных приложения. Вы можете найти ответы на следующие вопросы:

- Что такое наиболее используемые приложения в моей организации?

- У каких приложений больше всего неудачных попыток входа?

- Каковы основные ошибки входа для каждого приложения?

- Какова дата последнего входа в приложение?

Необходимые условия

Чтобы получить доступ к данным использования и аналитики, необходимо:

- Клиент Microsoft Entra

- Лицензия Microsoft Entra ID P1 или P2 необходима для просмотра данных входа в систему.

- Пользователь в роли Читателя отчетов, Читателя безопасности или Администратора безопасности.

Доступ к использованию и аналитическим сведениям

Вы можете получить доступ к отчетам об использовании и аналитике на портале Azure и с помощью Microsoft Graph.

- Войдите в Центр администрирования Microsoft Entra как минимум в роли читателя отчетов.

- Перейдите к идентификации>мониторинга & состояния>использования & инсайтов.

Отчеты об использовании & и аналитике также доступны в разделе приложений Microsoft Entra ID. Все пользователи могут получить доступ к собственным входам на портале My Sign-Ins portal.

Действие приложения Microsoft Entra (предварительная версия)

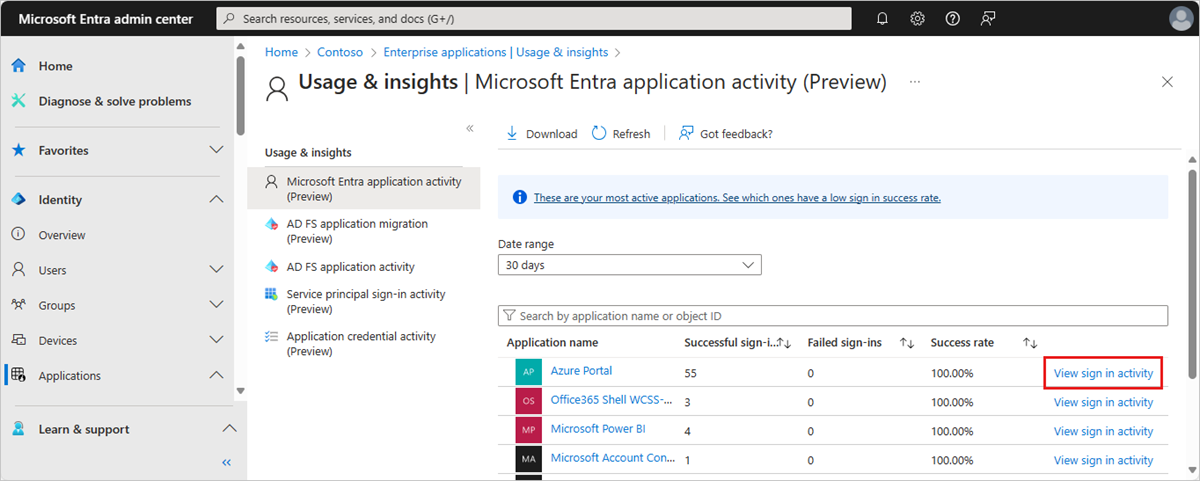

В отчете "Действие приложения Microsoft Entra (предварительная версия)" отображается список приложений с одной или более попытками входа. Любое действие приложения в выбранном диапазоне дат отображается в отчете. Отчет позволяет сортировать по количеству успешных входов, неудачных входов и частоте успешного входа.

Возможно, что действие для удаленного приложения может появиться в отчете, если действие произошло во время выбранного диапазона дат и до удаления приложения. Другие сценарии могут включать пользователя, пытающегося войти в приложение, которое не имеет учетной записи службы, ассоциированной с приложением. Для таких типов сценариев может потребоваться просмотреть журналы аудита или журналы входа для дальнейшего изучения.

Чтобы просмотреть сведения о действии входа для приложения, выберите ссылку Просмотр действия входа для приложения.

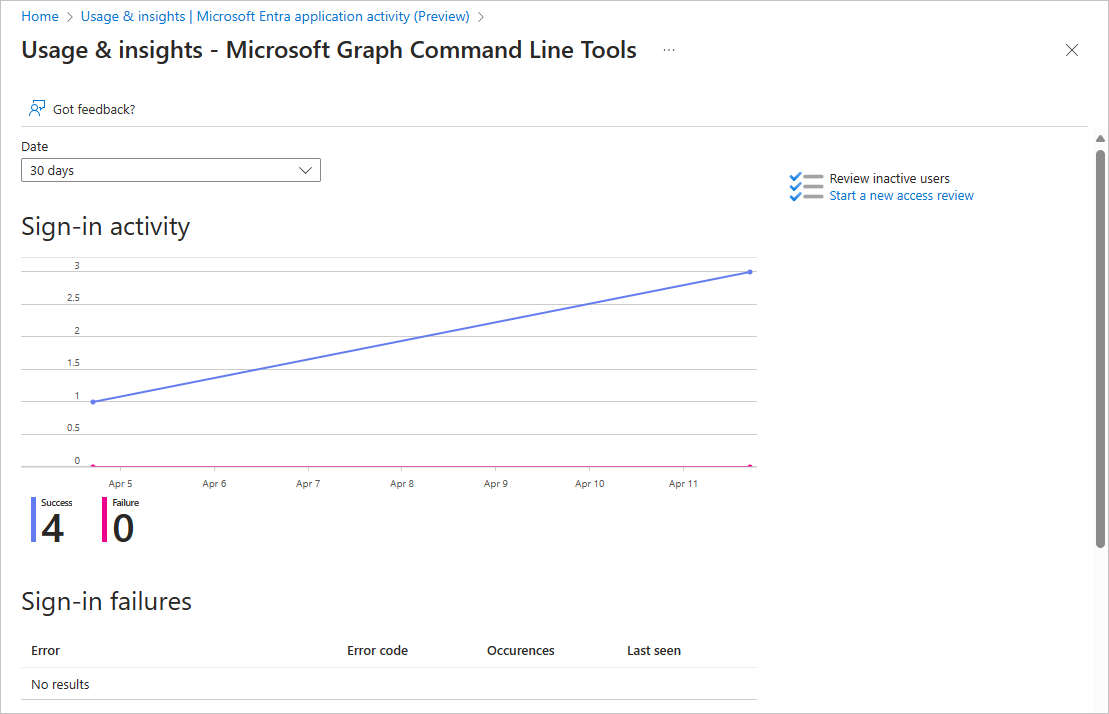

Граф действий входа использует интерактивные входы пользователей. Выберите день в графе использования приложения, чтобы просмотреть подробный список действий входа для приложения. Этот подробный список фактически является журналом входа с фильтром, заданным для выбранного приложения и даты. Сведения о любых сбоях входа отображаются под таблицей.

Действие приложения с помощью Microsoft Graph

Вы можете просмотреть applicationSignInSummary или applicationSignInDetailedSummary активности приложения Microsoft Entra с помощью Microsoft Graph.

Добавьте следующий запрос, чтобы просмотреть сводку входа, а затем выберите кнопку Выполнить запрос.

GET https://graph.microsoft.com/beta/reports/getAzureADApplicationSignInSummary(period='{period}')

Добавьте следующий запрос, чтобы просмотреть сведения о входе , затем выберите кнопку выполнения запроса.

GET https://graph.microsoft.com/beta/reports/applicationSignInDetailedSummary/{id}

Дополнительные сведения см. в разделе Вход в приложение в Microsoft Graph.

Действие приложения AD FS

В отчете об активности приложений AD FS отчета об использовании & аналитики перечислены все приложения Федеративных служб Active Directory (AD FS) в вашей организации, у которых был активный вход пользователя для проверки подлинности за последние 30 дней. Эти приложения не были перенесены в идентификатор Microsoft Entra для проверки подлинности.

Просмотр активности приложения AD FS с помощью Microsoft Graph извлекает список объектов relyingPartyDetailedSummary, которые определяют доверяющую сторону для определенной службы федерации.

Добавьте следующий запрос, а затем нажмите кнопку Выполнить запрос.

GET https://graph.microsoft.com/beta/reports/getRelyingPartyDetailedSummary(period='{period}')

Дополнительные сведения см. в разделе действий приложений AD FS в Microsoft Graph.

Активность методов аутентификации

Действия методов проверки подлинности в аналитических сведениях об использовании & отображают визуализации различных методов проверки подлинности, используемых вашей организацией. На вкладке Регистрация отображается статистика пользователей, зарегистрированных для каждого из доступных методов аутентификации. В верхней части страницы выберите вкладку Использование, чтобы увидеть фактическое использование каждого метода аутентификации.

Вы также можете получить доступ к нескольким другим отчетам и средствам, связанным с проверкой подлинности.

Планируете ли вы запустить кампанию регистрации, чтобы подталкивать пользователей к регистрации для MFA? Используйте параметр кампании регистрации из бокового меню, чтобы настроить кампанию регистрации. Дополнительные сведения см. в разделе Подтолкните пользователей настроить Microsoft Authenticator.

Ищете сведения о пользователе и их методах проверки подлинности? Посмотрите отчет "Сведения о регистрации пользователей" в боковом меню и найдите имя или UPN. Отображается метод MFA по умолчанию и другие зарегистрированные методы. Вы также можете узнать, может ли пользователь зарегистрировать один из методов проверки подлинности.

Вы ищете статус регистрации или сброса события аутентификации пользователя? Просмотрите отчет регистрации и сброса из бокового меню, а затем найдите имя или UPN. Вы можете увидеть метод, используемый для попытки зарегистрировать или сбросить метод проверки подлинности.

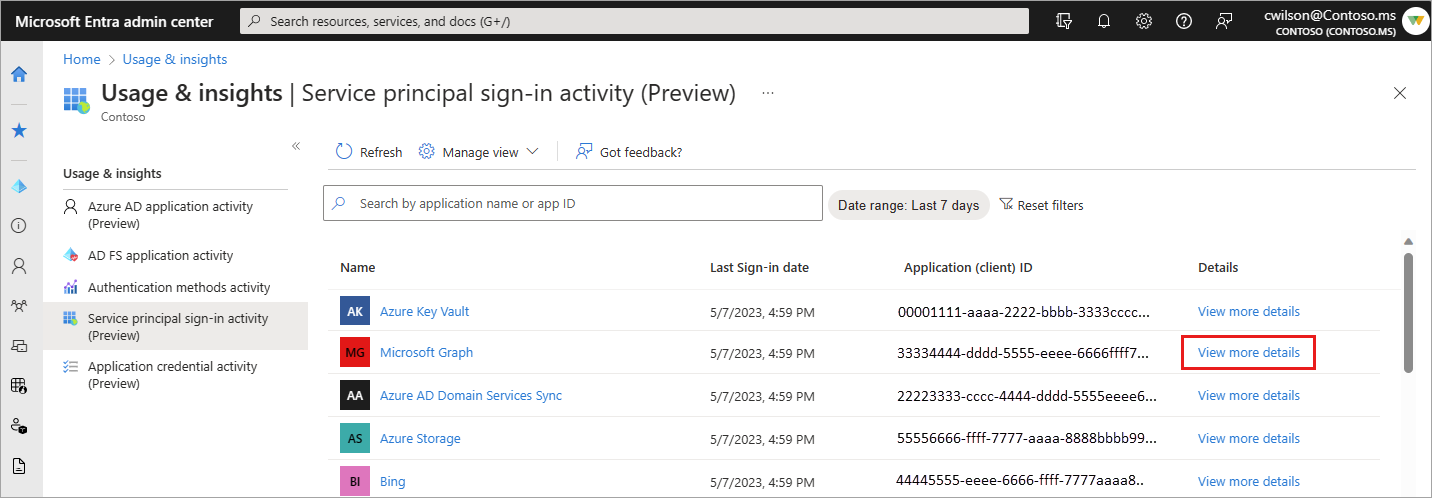

Активность входа служебного принципала (предварительный просмотр)

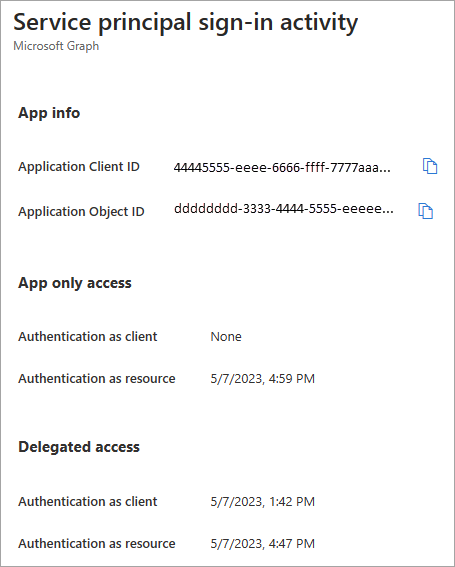

Отчет о действиях входа субъекта-службы (предварительная версия) предоставляет дату последнего действия для каждого субъекта-службы. В отчете содержатся сведения об использовании служебного принципала — независимо от того, использовался ли он в качестве клиента или ресурса приложения, и о том, использовался ли он только в контексте приложения или в делегированном контексте. В отчете показано время последнего использования субъекта-службы.

Выберите ссылку Просмотреть дополнительные сведения, чтобы найти идентификаторы клиента и объекта для приложения и действия входа конкретного субъекта-службы.

Деятельность входа основной учетной записи службы с помощью Microsoft Graph

Отчеты servicePrincipalSignInActivity можно просматривать с помощью Microsoft Graph.

Добавьте следующий запрос в Graph Explorer, чтобы получить активность входа принципала службы, а затем нажмите кнопку Выполнить запрос.

GET https://graph.microsoft.com/beta/reports/servicePrincipalSignInActivities/{id}

Пример ответа:

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#reports/servicePrincipalSignInActivities",

"id": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"appId": "00001111-aaaa-2222-bbbb-3333cccc4444",

"delegatedClientSignInActivity": {

"lastSignInDateTime": "2021-01-01T00:00:00Z",

"lastSignInRequestId": "2d245633-0f48-4b0e-8c04-546c2bcd61f5"

},

"delegatedResourceSignInActivity": {

"lastSignInDateTime": "2021-02-01T00:00:00Z",

"lastSignInRequestId": "d2b4c623-f930-42b5-9519-7851ca604b16"

},

"applicationAuthenticationClientSignInActivity": {

"lastSignInDateTime": "2021-03-01T00:00:00Z",

"lastSignInRequestId": "b71f24ec-f212-4306-b2ae-c229e15805ea"

},

"applicationAuthenticationResourceSignInActivity": {

"lastSignInDateTime": "2021-04-01T00:00:00Z",

"lastSignInRequestId": "53e6981f-2272-4deb-972c-c8272aca986d"

},

"lastSignInActivity": {

"lastSignInDateTime": "2021-04-01T00:00:00Z",

"lastSignInRequestId": "cd9733e8-d75a-468f-a63d-6e82bd48c05e"

}

}

Дополнительные сведения см. в разделе Перечисление действий субъекта-службы в Microsoft Graph.

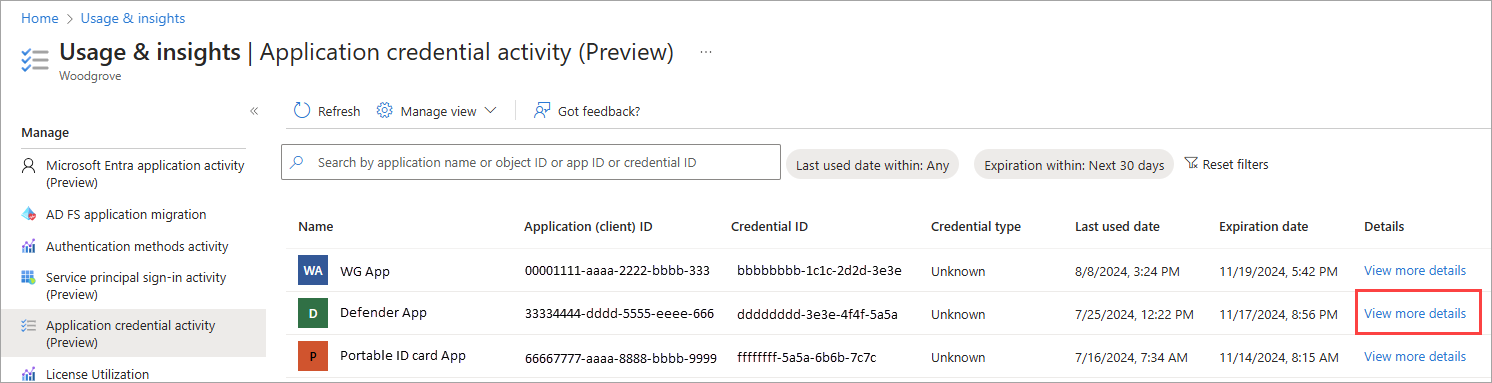

Активность учетных данных приложения (предварительная версия)

Отчет об активности учетных данных приложения (предварительная версия) предоставляет дату последнего действия учетных данных для каждого учетных данных приложения. Отчет предоставляет тип учетных данных (сертификат или секрет клиента), дату последнего использования и дату окончания срока действия. В этом отчете можно просмотреть даты окончания срока действия всех приложений в одном месте.

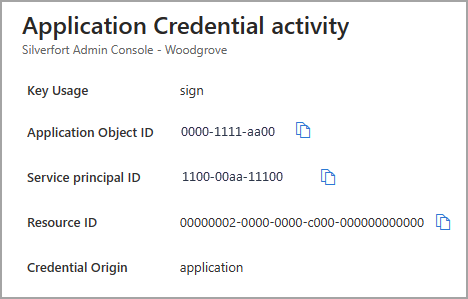

Чтобы просмотреть сведения о действии учетных данных приложения, выберите ссылку Просмотреть дополнительные сведения. К этим сведениям относятся объект приложения, субъект-служба и идентификаторы ресурсов. Вы также можете узнать, является ли источник учетных данных приложением или служебным принципалом.

При выборе ссылки просмотреть дополнительные сведения можно увидеть идентификатор объекта приложения и идентификатор ресурса, а также сведения, отображаемые в отчете.

Активность учётных данных приложения с использованием Microsoft Graph

Действия учетных данных приложения можно просматривать и управлять ими с помощью Microsoft Graph в конечной точке /beta. Вход в приложение с учетными данными можно отследить по сущностям id, keyIdи appId.

Чтобы приступить к работе, следуйте этим инструкциям, чтобы работать с appCredentialSignInActivity с помощью Microsoft Graph в обозревателе Graph.

Войдите в обозреватель Graph.

Выберите GET в качестве метода HTTP в раскрывающемся списке.

Установите версию API на бета.

Добавьте следующий запрос для получения рекомендаций, а затем нажмите кнопку Выполнить запрос.

GET https://graph.microsoft.com/beta/reports/appCredentialSignInActivities/{id}

Пример ответа:

{

"@odata.type": "#microsoft.graph.appCredentialSignInActivity",

"id": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"keyId": "aaaaaaaa-0b0b-1c1c-2d2d-333333333333",

"keyType": "certificate",

"keyUsage": "sign",

"appId": "11112222-bbbb-3333-cccc-4444dddd5555",

"appObjectId": "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb",

"servicePrincipalObjectId": "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb",

"resourceId": "a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1",

"credentialOrigin": "application",

"expirationDate": "2021-04-01T21:36:48-8:00",

"signInActivity": {

"lastSignInDateTime": "2021-04-01T00:00:00-8:00",

"lastSignInRequestId": "b0a282a3-68ec-4ec8-aef0-290ed4350271"

}

}

Более подробную информацию см. в разделе Активность учетных данных приложения в Microsoft Graph.