Руководство. Использование синхронизации хэша паролей для гибридного удостоверения в одном лесу Active Directory

В этом руководстве показано, как создать среду гибридного удостоверения в Azure с помощью синхронизации хэша паролей и Windows Server Active Directory (Windows Server AD). Вы можете использовать среду гибридного удостоверения, созданную для тестирования, или узнать больше о том, как работает гибридное удостоверение.

В этом руководстве описано следующее:

- Создайте виртуальную машину.

- Создайте среду Windows Server Active Directory.

- Создайте пользователя Windows Server Active Directory.

- Создайте клиент Microsoft Entra.

- Создайте учетную запись администратора гибридного удостоверения в Azure.

- Настройка Microsoft Entra Connect.

- Проверьте и убедитесь, что пользователи синхронизированы.

Необходимые компоненты

- Компьютер с установленным Hyper-V. Мы рекомендуем установить Hyper-V на компьютере с Windows 10 или Windows Server 2016 .

- Подписка Azure. Если у вас еще нет подписки Azure, создайте бесплатную учетную запись, прежде чем начинать работу.

- Внешний сетевой адаптер, поэтому виртуальная машина может подключаться к Интернету.

- Копия Windows Server 2016.

Примечание.

В этом руководстве используются скрипты PowerShell для быстрого создания среды учебника. Каждый скрипт использует переменные, объявленные в начале скрипта. Не забудьте изменить переменные, чтобы отразить среду.

Скрипты в руководстве создают общую среду Windows Server Active Directory (Windows Server AD) перед установкой Microsoft Entra Connect. Скрипты также используются в связанных руководствах.

Скрипты PowerShell, используемые в этом руководстве, доступны на сайте GitHub.

Создание виртуальной машины

Чтобы создать среду гибридного удостоверения, сначала необходимо создать виртуальную машину для использования в качестве локального сервера Windows Server AD.

Примечание.

Если вы никогда не запускали скрипт в PowerShell на хост-компьютере, прежде чем запускать любые сценарии, откройте среду сценариев Windows PowerShell в качестве администратора и запустите его Set-ExecutionPolicy remotesigned. В диалоговом окне "Изменение политики выполнения" нажмите кнопку "Да".

Создание виртуальной машины

Откройте среда сценариев Windows PowerShell от имени администратора.

Запустите следующий сценарий:

#Declare variables $VMName = 'DC1' $Switch = 'External' $InstallMedia = 'D:\ISO\en_windows_server_2016_updated_feb_2018_x64_dvd_11636692.iso' $Path = 'D:\VM' $VHDPath = 'D:\VM\DC1\DC1.vhdx' $VHDSize = '64424509440' #Create a new virtual machine New-VM -Name $VMName -MemoryStartupBytes 16GB -BootDevice VHD -Path $Path -NewVHDPath $VHDPath -NewVHDSizeBytes $VHDSize -Generation 2 -Switch $Switch #Set the memory to be non-dynamic Set-VMMemory $VMName -DynamicMemoryEnabled $false #Add a DVD drive to the virtual machine Add-VMDvdDrive -VMName $VMName -ControllerNumber 0 -ControllerLocation 1 -Path $InstallMedia #Mount installation media $DVDDrive = Get-VMDvdDrive -VMName $VMName #Configure the virtual machine to boot from the DVD Set-VMFirmware -VMName $VMName -FirstBootDevice $DVDDrive

Установить операционную систему

Чтобы завершить создание виртуальной машины, установите операционную систему:

- В диспетчере Hyper-V дважды щелкните виртуальную машину.

- Выберите Пуск.

- В командной строке нажмите любую клавишу, чтобы загрузиться с компакт-диска или DVD-диска.

- В окне запуска Windows Server выберите язык и нажмите кнопку "Далее".

- Выберите "Установить сейчас".

- Введите ключ лицензии и нажмите кнопку "Далее".

- Установите флажок "Принять условия лицензии" и нажмите кнопку "Далее".

- Выберите custom: Install Windows Only (Advanced).

- Выберите Далее.

- По завершении установки перезапустите виртуальную машину. Войдите и проверьте Обновл. Windows. Установите все обновления, чтобы убедиться, что виртуальная машина полностью обновлена.

Установка необходимых компонентов Windows Server AD

Перед установкой Windows Server AD запустите скрипт, который устанавливает необходимые компоненты:

Откройте среда сценариев Windows PowerShell от имени администратора.

Запустите

Set-ExecutionPolicy remotesigned. В диалоговом окне "Изменение политики выполнения" выберите "Да" для всех.Запустите следующий сценарий:

#Declare variables $ipaddress = "10.0.1.117" $ipprefix = "24" $ipgw = "10.0.1.1" $ipdns = "10.0.1.117" $ipdns2 = "4.2.2.2" $ipif = (Get-NetAdapter).ifIndex $featureLogPath = "c:\poshlog\featurelog.txt" $newname = "DC1" $addsTools = "RSAT-AD-Tools" #Set a static IP address New-NetIPAddress -IPAddress $ipaddress -PrefixLength $ipprefix -InterfaceIndex $ipif -DefaultGateway $ipgw # Set the DNS servers Set-DnsClientServerAddress -InterfaceIndex $ipif -ServerAddresses ($ipdns, $ipdns2) #Rename the computer Rename-Computer -NewName $newname -force #Install features New-Item $featureLogPath -ItemType file -Force Add-WindowsFeature $addsTools Get-WindowsFeature | Where installed >>$featureLogPath #Restart the computer Restart-Computer

Создание среды AD для Windows Server

Теперь установите и настройте службы домен Active Directory для создания среды:

Откройте среда сценариев Windows PowerShell от имени администратора.

Запустите следующий сценарий:

#Declare variables $DatabasePath = "c:\windows\NTDS" $DomainMode = "WinThreshold" $DomainName = "contoso.com" $DomainNetBIOSName = "CONTOSO" $ForestMode = "WinThreshold" $LogPath = "c:\windows\NTDS" $SysVolPath = "c:\windows\SYSVOL" $featureLogPath = "c:\poshlog\featurelog.txt" $Password = "Pass1w0rd" $SecureString = ConvertTo-SecureString $Password -AsPlainText -Force #Install Active Directory Domain Services, DNS, and Group Policy Management Console start-job -Name addFeature -ScriptBlock { Add-WindowsFeature -Name "ad-domain-services" -IncludeAllSubFeature -IncludeManagementTools Add-WindowsFeature -Name "dns" -IncludeAllSubFeature -IncludeManagementTools Add-WindowsFeature -Name "gpmc" -IncludeAllSubFeature -IncludeManagementTools } Wait-Job -Name addFeature Get-WindowsFeature | Where installed >>$featureLogPath #Create a new Windows Server AD forest Install-ADDSForest -CreateDnsDelegation:$false -DatabasePath $DatabasePath -DomainMode $DomainMode -DomainName $DomainName -SafeModeAdministratorPassword $SecureString -DomainNetbiosName $DomainNetBIOSName -ForestMode $ForestMode -InstallDns:$true -LogPath $LogPath -NoRebootOnCompletion:$false -SysvolPath $SysVolPath -Force:$true

Создание пользователя AD для Windows Server

Затем создайте тестовую учетную запись пользователя. Создайте эту учетную запись в среде локальная служба Active Directory. Затем учетная запись синхронизируется с идентификатором Microsoft Entra.

Откройте среда сценариев Windows PowerShell от имени администратора.

Запустите следующий сценарий:

#Declare variables $Givenname = "Allie" $Surname = "McCray" $Displayname = "Allie McCray" $Name = "amccray" $Password = "Pass1w0rd" $Identity = "CN=ammccray,CN=Users,DC=contoso,DC=com" $SecureString = ConvertTo-SecureString $Password -AsPlainText -Force #Create the user New-ADUser -Name $Name -GivenName $Givenname -Surname $Surname -DisplayName $Displayname -AccountPassword $SecureString #Set the password to never expire Set-ADUser -Identity $Identity -PasswordNeverExpires $true -ChangePasswordAtLogon $false -Enabled $true

Создание клиента Microsoft Entra

Если у вас нет одного, выполните действия, описанные в статье "Создание нового клиента в идентификаторе Записи Майкрософт", чтобы создать новый клиент.

Создание администратора гибридного удостоверения в идентификаторе Microsoft Entra

Следующая задача — создать учетную запись администратора гибридных удостоверений. Эта учетная запись используется для создания учетной записи соединителя Microsoft Entra Connector во время установки Microsoft Entra Connect. Учетная запись соединителя Microsoft Entra используется для записи сведений в идентификатор Microsoft Entra.

Чтобы создать учетную запись администратора гибридных удостоверений, выполните следующие действия.

- Войдите в центр администрирования Microsoft Entra.

- Перейдите ко всем пользователям удостоверений>>

- Выберите "Создать пользователя>".

- В области "Создание нового пользователя" введите отображаемое имя и имя участника-пользователя для нового пользователя. Вы создаете учетную запись администратора гибридного удостоверения для клиента. Можно отобразить и скопировать временный пароль.

- В разделе "Назначения" выберите "Добавить роль" и выберите "Администратор гибридных удостоверений".

- Затем нажмите кнопку "Рецензирование" и "Создать>".

- В новом окне веб-браузера войдите в

myapps.microsoft.comсистему с помощью новой учетной записи администратора гибридного удостоверения и временного пароля.

Скачивание и установка Microsoft Entra Connect

Теперь пришло время скачать и установить Microsoft Entra Connect. После установки вы будете использовать экспресс-установку.

Скачайте Microsoft Entra Connect.

Перейдите к AzureADConnect.msi и дважды щелкните файл установки.

В приветственном поле установите флажок, чтобы согласиться с условиями лицензирования и нажмите кнопку "Продолжить".

В параметрах Express выберите "Использовать экспресс-параметры".

В поле Connect to Microsoft Entra ID введите имя пользователя и пароль для учетной записи администратора гибридных удостоверений для идентификатора Microsoft Entra. Выберите Далее.

В разделе "Подключение к AD DS" введите имя пользователя и пароль для учетной записи администратора предприятия. Выберите Далее.

В разделе "Готово к настройке" выберите " Установить".

После завершения установки нажмите кнопку "Выйти".

Перед использованием диспетчера служб синхронизации или редактора правил синхронизации выйдите и снова войдите.

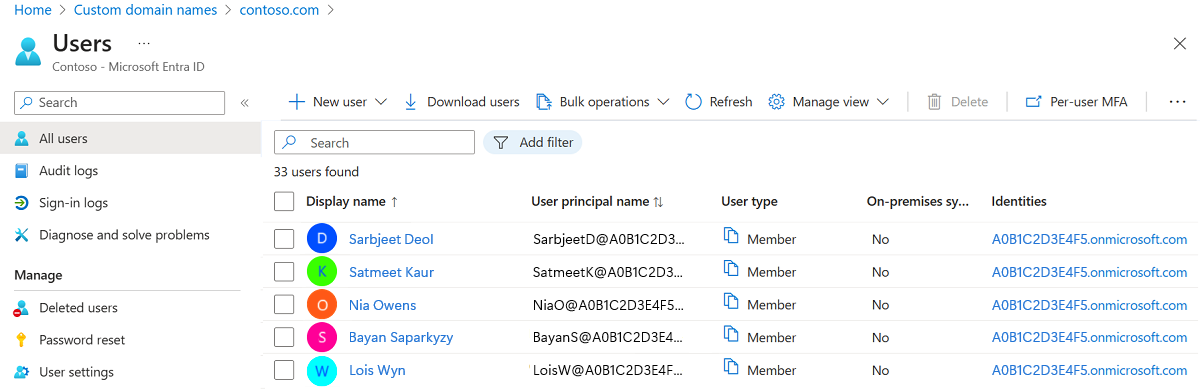

Проверка пользователей на портале

Теперь вы убедитесь, что пользователи в клиенте локальная служба Active Directory синхронизированы и теперь находятся в клиенте Microsoft Entra. Для завершения этого раздела может потребоваться несколько часов.

Чтобы убедиться, что пользователи синхронизированы:

Войдите в Центр администрирования Microsoft Entra как минимум гибридный администратор удостоверений.

Перейдите ко всем пользователям удостоверений>>

Убедитесь, что новые пользователи отображаются в клиенте.

Вход с помощью учетной записи пользователя для тестирования синхронизации

Чтобы проверить, что пользователи из клиента Windows Server AD синхронизируются с клиентом Microsoft Entra, войдите в систему как один из пользователей:

Переход к https://myapps.microsoft.com.

Войдите с помощью учетной записи пользователя, созданной в новом клиенте.

Для имени пользователя используйте формат

user@domain.onmicrosoft.com. Используйте тот же пароль, что и пользователь, используемый для входа в локальная служба Active Directory.

Вы успешно настроили среду гибридных удостоверений, которую можно использовать для тестирования и ознакомления с предложением Azure.

Следующие шаги

- Просмотрите оборудование и предварительные требования Microsoft Entra Connect.

- Узнайте, как использовать параметры Express в Microsoft Entra Connect.

- Дополнительные сведения о синхронизации хэша паролей с Помощью Microsoft Entra Connect.