Параметры входа пользователя Microsoft Entra Connect

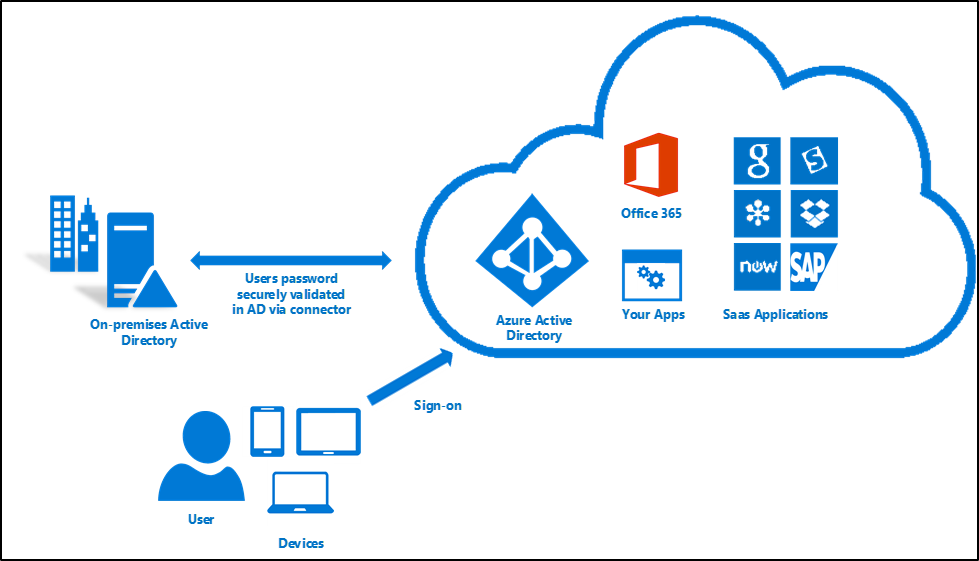

Microsoft Entra Connect позволяет пользователям входить как в облако, так и в локальные ресурсы с помощью одинаковых паролей. В этой статье описываются основные понятия для каждой модели удостоверений, которые помогут выбрать удостоверение, которое вы хотите использовать для входа в идентификатор Microsoft Entra.

Если вы уже знакомы с моделью удостоверений Microsoft Entra и хотите узнать больше о конкретном методе, см. соответствующую ссылку:

- Синхронизация хэша паролей с бесшовным единого входа (SSO)

- сквозная аутентификация с бесшовным единым входом в систему

- Федеративная одноразовая аутентификация (с Active Directory Federation Services (AD FS))

- федерация с PingFederate

Заметка

Важно помнить, что при настройке федерации для Microsoft Entra ID устанавливается доверие между вашим тенантом Microsoft Entra и федеративными доменами. При использовании этого доверия федеративные пользователи домена получат доступ к облачным ресурсам Microsoft Entra в клиенте.

Выбор метода входа пользователя для вашей организации

Первое решение о реализации Microsoft Entra Connect — выбор метода проверки подлинности, который будет использоваться пользователями для входа. Важно убедиться, что вы выбираете правильный метод, соответствующий безопасности и расширенным требованиям вашей организации. Проверка подлинности важна, так как она проверяет удостоверения пользователя для доступа к приложениям и данным в облаке. Чтобы выбрать правильный метод проверки подлинности, необходимо учитывать время, существующую инфраструктуру, сложность и стоимость реализации выбранного варианта. Эти факторы отличаются для каждой организации и могут меняться с течением времени.

Идентификатор Microsoft Entra поддерживает следующие методы проверки подлинности:

-

Облачная аутентификация. При выборе этого метода аутентификации система идентификации Microsoft Entra обрабатывает вход пользователя. С помощью облачной проверки подлинности можно выбрать один из двух вариантов:

- синхронизация хэша паролей (PHS) — синхронизация хэша паролей позволяет пользователям использовать то же имя пользователя и пароль, что и локальные, не развертывая дополнительную инфраструктуру, кроме Microsoft Entra Connect.

- сквозной проверки подлинности (PTA). Этот параметр аналогичен синхронизации хэша паролей, но обеспечивает простую проверку пароля с помощью агентов программного обеспечения, расположенных локально, для организаций с жёсткими политиками безопасности и соблюдения нормативов.

- Федеративная проверка подлинности. При выборе этого метода проверки подлинности Microsoft Entra ID будет передавать процесс аутентификации доверенной системе, например, AD FS или системе сторонней федерации, для проверки входа пользователя.

Для большинства организаций, которые просто хотят включить вход пользователей в Microsoft 365, приложения SaaS и другие ресурсы на основе идентификаторов Майкрософт, рекомендуется использовать параметр синхронизации хэша паролей по умолчанию.

Подробные сведения о выборе метода проверки подлинности см. в разделе Выбор подходящего метода проверки подлинности для решения гибридного удостоверения Microsoft Entra

Синхронизация хэша паролей

При синхронизации хэшей паролей, хэши паролей пользователей синхронизируются из локальной Active Directory в Microsoft Entra ID. При изменении или сбросе паролей в локальной среде новые хэши паролей синхронизируются с идентификатором Microsoft Entra, чтобы пользователи всегда могли использовать один и тот же пароль для облачных ресурсов и локальных ресурсов. Пароли никогда не отправляются в идентификатор Microsoft Entra или хранятся в идентификаторе Microsoft Entra в виде четкого текста. Синхронизацию хэша паролей можно использовать вместе с обратной записью пароля, чтобы включить самостоятельный сброс пароля в идентификаторе Microsoft Entra.

Кроме того, вы можете включить простой единый вход для пользователей на компьютерах, присоединенных к домену, которые находятся в корпоративной сети. При использовании единого входа пользователям нужно ввести только имя пользователя, чтобы обеспечить безопасный доступ к облачным ресурсам.

синхронизация хэша паролей

Дополнительную информацию см. в статье о синхронизации хэша паролей .

Сквозная проверка подлинности

При сквозной проверке подлинности пароль пользователя проверяется на локальном контроллере Active Directory. Пароль не должен присутствовать в идентификаторе Microsoft Entra в любой форме. Это позволяет выполнять оценку локальных политик, таких как ограничения часов входа во время проверки подлинности в облачных службах.

Сквозная проверка подлинности использует простой агент на компьютере, присоединенном к домену Windows Server, в локальной среде. Этот агент прослушивает запросы на проверку пароля. Для этого не требуется, чтобы входящий порт был открыт в Интернете.

Кроме того, вы также можете включить единый вход для пользователей на компьютерах, присоединенных к домену, которые находятся в корпоративной сети. При использовании единого входа пользователям нужно ввести только имя пользователя, чтобы обеспечить безопасный доступ к облачным ресурсам.

Дополнительные сведения см. в следующем разделе:

Федерация, использующая новую или существующую ферму с AD FS в Windows Server

При федеративном входе пользователи могут войти в службы на основе идентификаторов Microsoft Entra с помощью локальных паролей. Хотя они в корпоративной сети, они даже не должны вводить свои пароли. С помощью параметра федерации с AD FS можно развернуть новую или существующую ферму с AD FS в Windows Server 2022. Если вы решили указать существующую ферму, Microsoft Entra Connect настраивает доверие между фермой и идентификатором Microsoft Entra, чтобы пользователи могли войти в систему.

Развертывание федерации с AD FS в Windows Server 2022

Если вы развертываете новую ферму, вам потребуется:

Сервер Windows Server 2022 для сервера федерации.

Сервер Windows Server 2022 для прокси веб-приложения.

pfx-файл с одним TLS/SSL-сертификатом для заданного имени службы федерации. Например, fs.contoso.com.

Если вы развертываете новую ферму или используете существующую ферму, вам потребуется:

- Учетные данные локального администратора на серверах федерации.

- Учетные данные локального администратора на всех серверах рабочей группы (не присоединенных к домену), на которые планируется развернуть роль прокси веб-приложения.

- Компьютер, на котором запущен мастер, сможет подключиться к любым другим компьютерам, на которые требуется установить AD FS или прокси веб-приложения с помощью удаленного управления Windows.

Дополнительную информацию см. в разделе Настройка единого входа в AD FS.

Федерация с PingFederate

При федеративном входе пользователи могут войти в службы на основе идентификаторов Microsoft Entra с помощью локальных паролей. Хотя они в корпоративной сети, они даже не должны вводить свои пароли.

Для получения дополнительной информации о настройке PingFederate для работы с Microsoft Entra ID см. раздел на странице поддержки Ping Identity.

Сведения о настройке Microsoft Entra Connect с помощью PingFederate см. в пользовательской установки Microsoft Entra Connect

Вход с помощью более ранней версии AD FS или стороннего решения

Если вы уже настроили облачный вход с помощью более ранней версии AD FS (например, AD FS 2.0) или стороннего поставщика федерации, можно пропустить настройку входа пользователей через Microsoft Entra Connect. Это позволит вам получить последнюю синхронизацию и другие возможности Microsoft Entra Connect при использовании существующего решения для входа.

Дополнительные сведения см. в списке совместимости сторонних поставщиков федерации Microsoft Entra.

Вход пользователя и UserPrincipalName

Общие сведения о UserPrincipalName

В Active Directory суффикс UserPrincipalName (UPN) по умолчанию — это DNS-имя домена, в котором была создана учетная запись пользователя. В большинстве случаев это доменное имя, зарегистрированное в качестве корпоративного домена в Интернете. Однако можно добавить больше суффиксов UPN, используя Active Directory Domains and Trusts.

UPN пользователя имеет формат username@domain. Например, для домена Active Directory с именем "contoso.com" пользователь с именем John может иметь имя входа пользователя "john@contoso.com". UPN пользователя основан на RFC 822. Хотя UPN и адрес электронной почты пользователя имеют одинаковый формат, значение UPN для пользователя может совпадать или не совпадать с электронной почтой пользователя.

UserPrincipalName в идентификаторе Microsoft Entra

Мастер Microsoft Entra Connect использует атрибут userPrincipalName или позволяет указать атрибут (в пользовательской установке), который будет использоваться из локальной среды в качестве userPrincipalName в идентификаторе Microsoft Entra ID. Это значение, используемое для входа в идентификатор Microsoft Entra. Если значение атрибута userPrincipalName не соответствует проверенному домену в идентификаторе Microsoft Entra ID, то идентификатор Microsoft Entra заменяет его значением по умолчанию .onmicrosoft.com.

Каждый каталог в идентификаторе Microsoft Entra поставляется со встроенным доменным именем с форматом contoso.onmicrosoft.com, который позволяет приступить к работе с Microsoft Entra или другими веб-службами Майкрософт. Вы можете улучшить и упростить вход с помощью пользовательских доменов. Сведения о имени личного домена в идентификаторе Microsoft Entra и о том, как проверить домен, см. в статье Добавление имени личного домена в идентификатор Microsoft Entra ID.

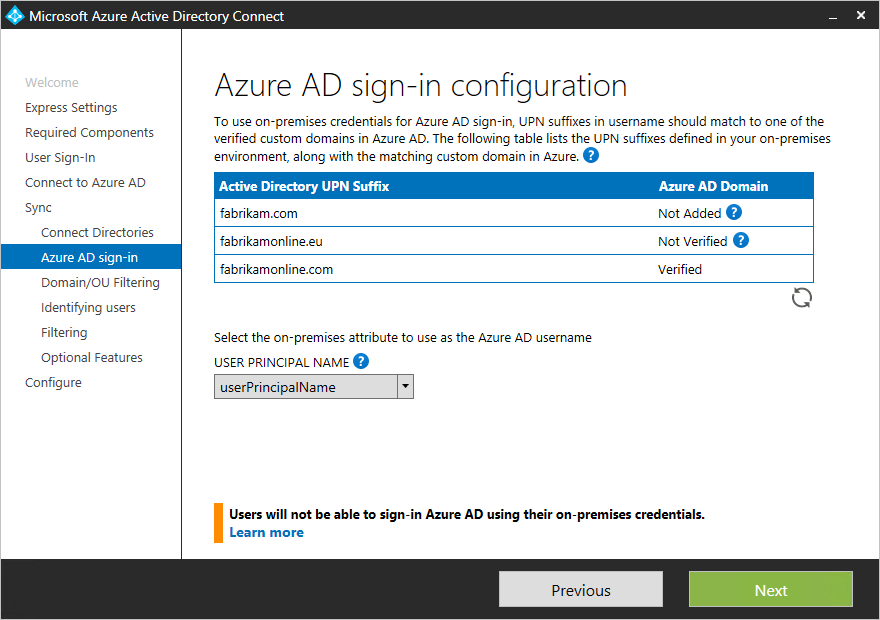

Конфигурация входа в Microsoft Entra

Конфигурация входа Microsoft Entra с помощью Microsoft Entra Connect

Интерфейс входа в Microsoft Entra зависит от того, может ли идентификатор Microsoft Entra соответствовать суффиксу UserPrincipalName пользователя, который синхронизируется с одним из настраиваемых доменов, проверенных в каталоге Microsoft Entra. Microsoft Entra Connect предоставляет справку при настройке параметров входа в Microsoft Entra, чтобы взаимодействие с пользователем в облаке было аналогично локальному интерфейсу.

Microsoft Entra Connect перечисляет суффиксы UPN, определенные для доменов, и пытается сопоставить их с пользовательским доменом в Microsoft Entra ID. Затем это поможет вам с соответствующими действиями, которые необходимо предпринять. На странице входа Microsoft Entra перечислены суффиксы UPN, определенные для локальной Active Directory, и отображается соответствующее состояние для каждого суффикса. Значения состояния могут быть одним из следующих:

| Государство | Описание | Необходимое действие |

|---|---|---|

| Проверено | Microsoft Entra Connect нашел соответствующий проверенный домен в идентификаторе Microsoft Entra. Все пользователи этого домена могут войти с помощью локальных учетных данных. | Никаких действий не требуется. |

| Не проверено | Microsoft Entra Connect нашел соответствующий личный домен в идентификаторе Microsoft Entra, но он не проверен. Суффикс имени участника-пользователя этого домена будет изменен на суффикс по умолчанию .onmicrosoft.com после синхронизации, если домен не проверен. | Проверьте пользовательский домен в Microsoft Entra ID. |

| Не добавлено | Microsoft Entra Connect не обнаружил настраиваемый домен, соответствующий суффиксу UPN. Суффикс UPN пользователя этого домена будет изменен на суффикс по умолчанию .onmicrosoft.com, если домен не добавлен и не подтвержден в Entra ID. | Добавить и проверить пользовательский домен, соответствующий суффиксу UPN. |

На странице входа Microsoft Entra перечислены суффиксы однорангового имени (UPN), определенные для локальной службы Active Directory, и соответствующий пользовательский домен в идентификаторе Microsoft Entra с текущим состоянием проверки. В пользовательской установке теперь можно выбрать атрибут для UserPrincipalName на странице входа в систему Microsoft Entra.

Нажмите кнопку обновления, чтобы повторно получить последнее состояние пользовательских доменов из идентификатора Microsoft Entra.

Выбор атрибута для UserPrincipalName в идентификаторе Microsoft Entra

Атрибут userPrincipalName — это атрибут, используемый пользователями при входе в идентификатор Microsoft Entra и Microsoft 365. Перед синхронизацией пользователей следует проверить домены (также известные как суффиксы имени участника-пользователя), используемые в идентификаторе Microsoft Entra.

Настоятельно рекомендуется сохранить атрибут по умолчанию userPrincipalName. Если этот атрибут недоступен и не может быть проверен, можно выбрать другой атрибут (например, электронная почта) в качестве атрибута, который содержит идентификатор входа. Это называется альтернативным идентификатором. Значение атрибута альтернативного идентификатора должно соответствовать стандарту RFC 822. Альтернативный идентификатор можно использовать как с SSO по паролю, так и с SSO с федерацией в качестве решения для входа.

Заметка

Использование альтернативного идентификатора несовместимо со всеми рабочими нагрузками Microsoft 365. Дополнительные сведения см. в разделе Настройка альтернативного идентификатора входа.

Различные состояния пользовательского домена и их влияние на опыт входа в систему с Entra ID.

Очень важно понимать связь между состояниями пользовательского домена в каталоге Microsoft Entra и суффиксами UPN, определенными на локальных серверах. Давайте разберём различные варианты входа с идентификатором Entra при настройке синхронизации с помощью Microsoft Entra Connect.

Для следующих сведений предположим, что мы имеем дело с суффиксом UPN contoso.com, который используется в локальном каталоге как часть UPN, например user@contoso.com.

Экспресс-настройка и синхронизация хэша паролей

| Государство | Влияние на опыт входа пользователя с помощью Entra ID |

|---|---|

| Не добавлено | В этом случае в каталог Microsoft Entra не добавлен пользовательский домен для contoso.com. Пользователи, у которых есть идентификатор пользователя UPN в локальной среде с суффиксом @contoso.com, не смогут использовать свой локальный UPN для входа в Entra ID. Вместо этого им придется использовать новое UPN (учетное имя пользователя), предоставленное идентификатором Microsoft Entra ID, добавив суффикс для каталога по умолчанию Microsoft Entra. Например, если вы синхронизируете пользователей с каталогом Microsoft Entra contoso.onmicrosoft.com, пользователь локальной системы user@contoso.com получит идентификатор пользователя (UPN) user@contoso.onmicrosoft.com. |

| Не проверено | В этом случае у нас есть личный домен, contoso.com который добавлен в каталог Microsoft Entra. Однако это еще не проверено. Если вы решите выполнить синхронизацию пользователей без проверки домена, то пользователям будет назначен новый UPN от Microsoft Entra ID, так же, как в сценарии "Не добавлено". |

| Проверено | В этом случае у нас есть пользовательский домен contoso.com, который уже добавлен и проверен в Microsoft Entra ID для суффикса UPN. Пользователи смогут использовать локальный userPrincipalName, например user@contoso.com, для входа в Entra после синхронизации с идентификатором Microsoft Entra. |

Федерация AD FS

Не удается создать федерацию с доменом .onmicrosoft.com по умолчанию в идентификаторе Microsoft Entra id или неверифицированном пользовательском домене в идентификаторе Microsoft Entra ID. Когда вы запускаете мастер Microsoft Entra Connect и выбираете непроверенный домен для создания федерации, Microsoft Entra Connect подскажет вам, какие DNS-записи необходимо создать в месте, где размещён ваш DNS для этого домена. Дополнительную информацию см. в разделе «Проверка домена Microsoft Entra, выбранного для федерации».

Если вы выбрали параметр входа пользователя Федерации с AD FS, то необходимо иметь пользовательский домен, чтобы продолжить создание федерации в Microsoft Entra ID. Для нашего обсуждения это означает, что в каталоге Microsoft Entra должен быть добавлен пользовательский домен contoso.com.

| Государство | Влияние на пользовательский опыт входа с помощью Entra ID |

|---|---|

| Не добавлено | В этом случае Microsoft Entra Connect не нашёл соответствующий пользовательский домен для суффикса UPN contoso.com в каталоге Microsoft Entra. Необходимо добавить пользовательский домен contoso.com, если вам нужно, чтобы пользователи выполняли вход с помощью AD FS, используя локальное UPN (например, user@contoso.com). |

| Не проверено | В этом случае Microsoft Entra Connect запрашивает соответствующие сведения о том, как проверить домен на более позднем этапе. |

| Проверено | В этом случае можно перейти к настройке без каких-либо дальнейших действий. |

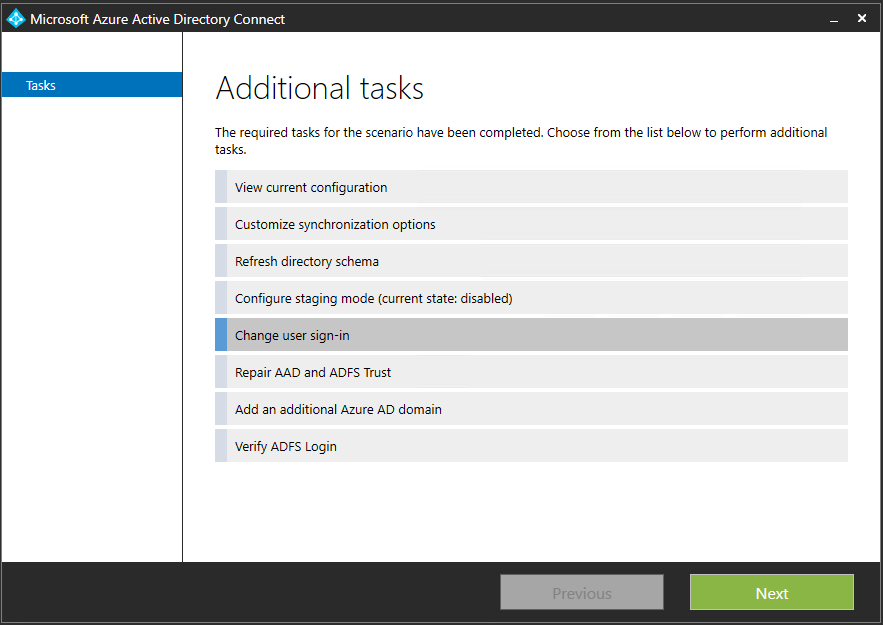

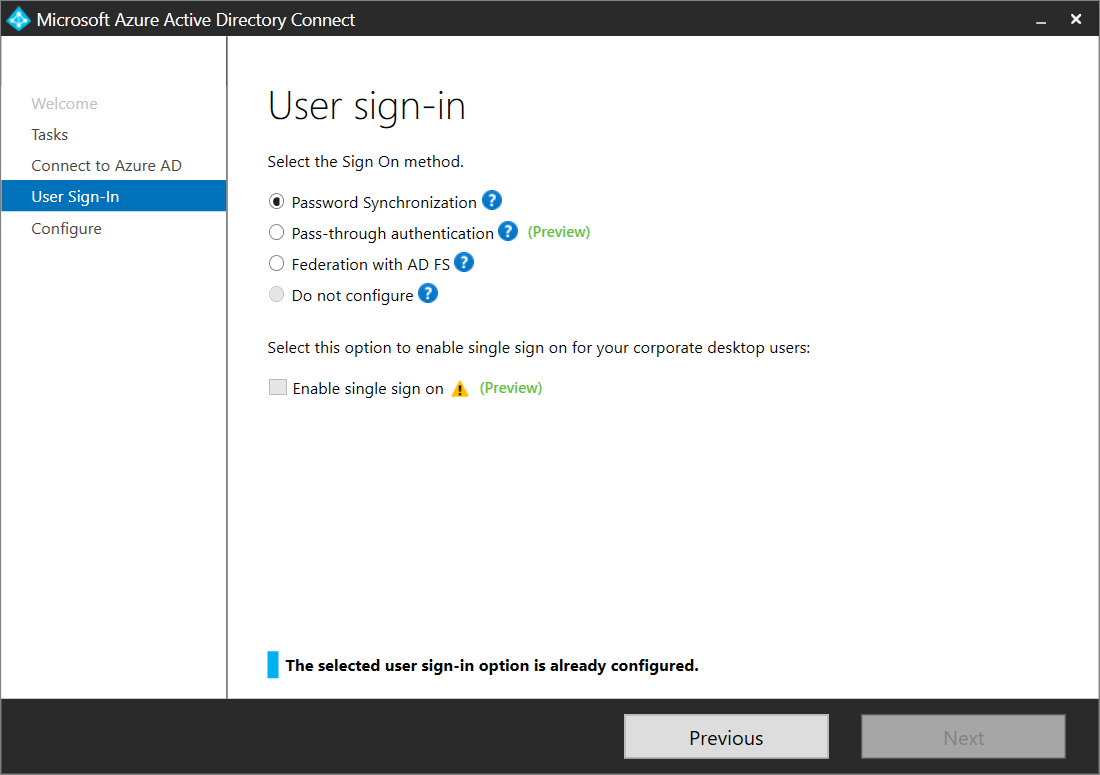

Изменение метода входа пользователя

Вы можете изменить метод входа пользователя из федерации, синхронизации хэша паролей или сквозной проверки подлинности с помощью задач, доступных в Microsoft Entra Connect после начальной настройки Microsoft Entra Connect с помощью мастера. Запустите мастер Microsoft Entra Connect еще раз, и вы увидите список задач, которые можно выполнить. Выберите Изменить учётную запись пользователя из списка задач.

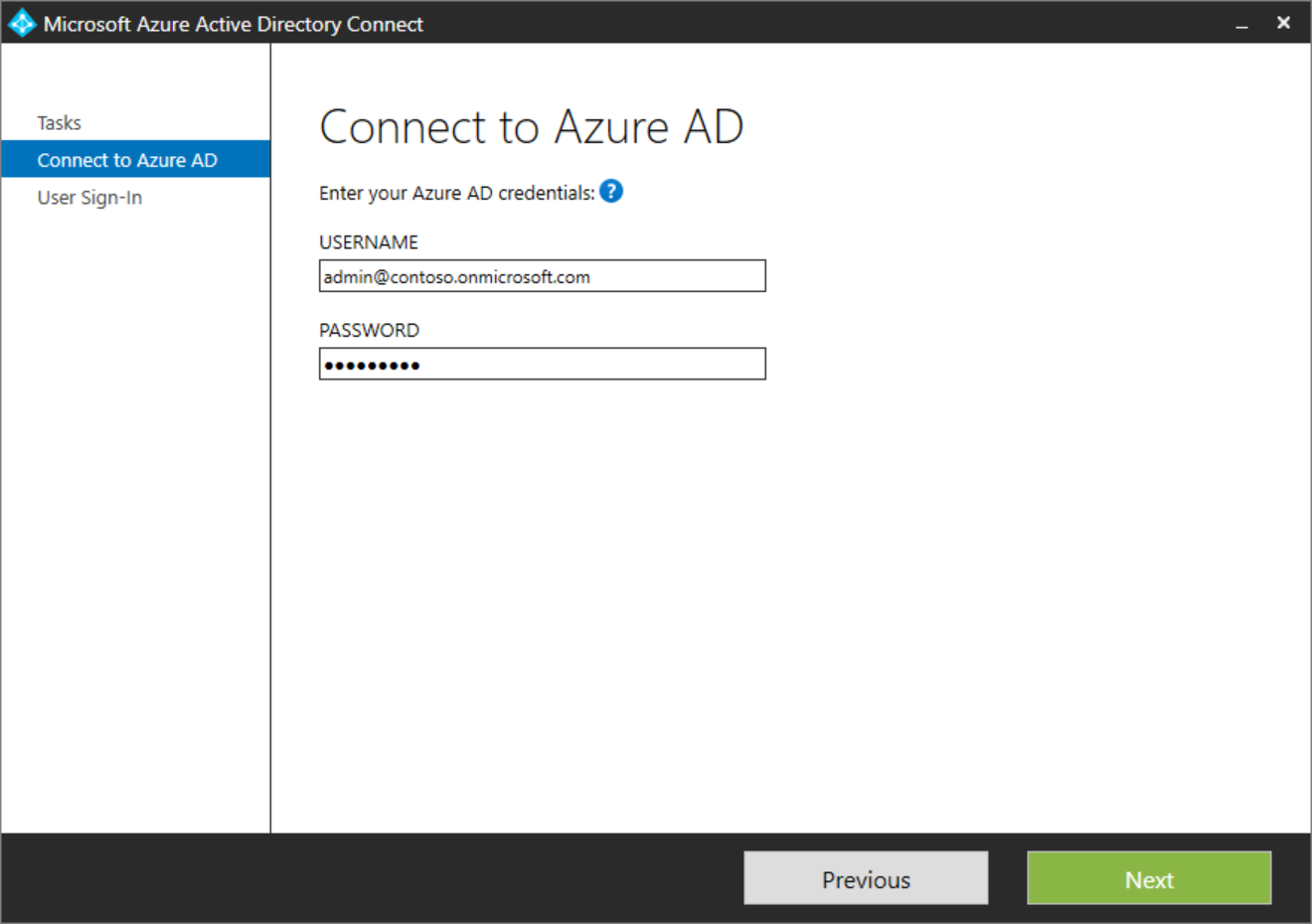

На следующей странице вам будет предложено указать учетные данные для идентификатора Microsoft Entra.

На странице входа пользователя выберите нужного пользователя.

Заметка

Если вы выполняете только временный переход на синхронизацию хэша паролей, установите флажок Не преобразовывать учетные записи пользователей. Если не выбрать параметр, каждый пользователь будет преобразован в федеративный, и это может занять несколько часов.

Дальнейшие действия

- Узнайте больше о интеграции локальных удостоверений с идентификатором Microsoft Entra ID.

- Дополнительные сведения о концепциях проектирования Microsoft Entra Connect.