Операции Microsoft Entra Connect Health

В этом разделе описаны различные операции, которые можно выполнять с помощью Microsoft Entra Connect Health.

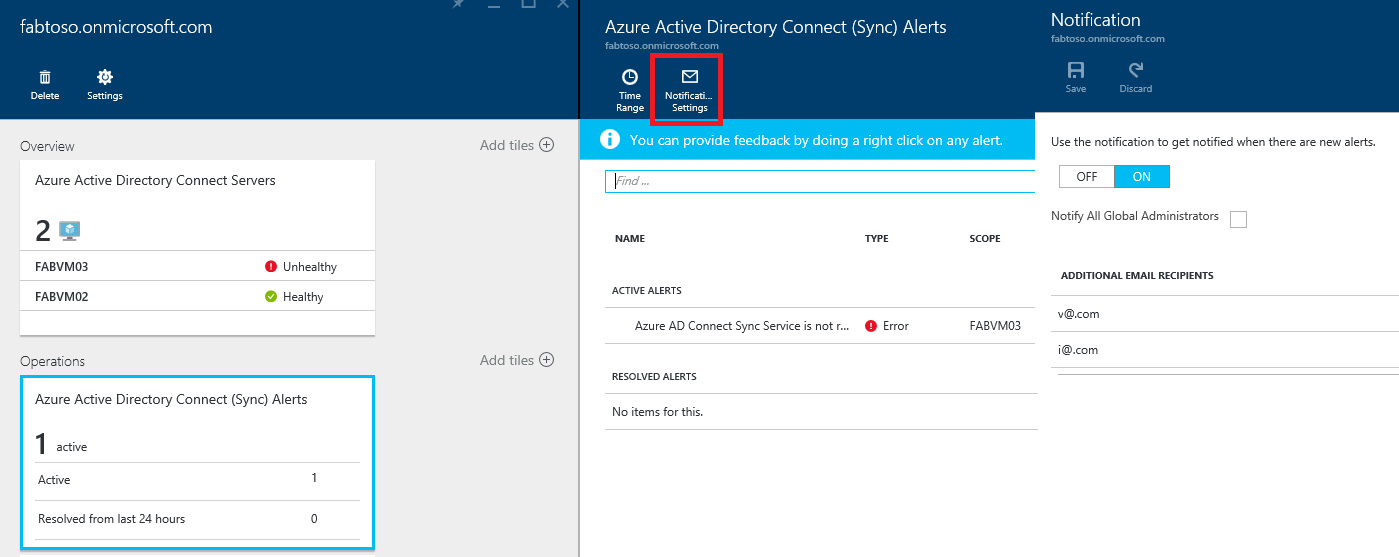

Включение уведомлений по электронной почте

Вы можете настроить службу Microsoft Entra Connect Health для отправки уведомлений по электронной почте, если в оповещениях указано, что работоспособность инфраструктуры идентификации нарушена. Они будут отправляться при создании оповещения и при его разрешении.

Примечание.

По умолчанию отправка уведомлений по электронной почте включена.

Для включения уведомлений по электронной почте о работоспособности Microsoft Entra Connect

- В Центре администрирования Microsoft Entra найдите Microsoft Entra Connect Health

- Выберите Ошибки синхронизации

- Выберите Параметры уведомлений.

- Переместите переключатель "Уведомление по электронной почте" в положение Вкл.

- Установите флажок, если все администраторы гибридных удостоверений должны получать Уведомления по электронной почте.

- Если требуется получать уведомления по почте на любой другой электронный адрес, укажите его в поле Дополнительные получатели письма. Чтобы удалить адрес электронной почты из этого списка, щелкните правой кнопкой мыши запись и выберите Удалить.

- Чтобы завершить изменения, выберите Сохранить. Изменения вступят в силу только после сохранения.

Примечание.

При возникновении проблем с обработкой запросов на синхронизацию в серверной службе эта служба отправляет уведомление с подробными сведениями об ошибке на адрес электронной почты администратора клиента. Мы слышали отзывы клиентов о том, что в некоторых случаях объем этих сообщений слишком велик, поэтому мы изменяем способ отправки этих сообщений.

Вместо отправки сообщения для каждой отдельной ошибки синхронизации будет отправляться ежедневный дайджест всех ошибок, возвращенных серверной службой. Сообщения об ошибках синхронизации отправляются один раз в день на основе неразрешенных ошибок предыдущего дня. Таким образом, если клиент вызывает ошибку, но разрешает ее довольно быстро, он не получит сообщение электронной почты на следующий день. Это позволяет клиентам более эффективно обрабатывать эти ошибки и сократить количество повторяющихся сообщений об ошибках.

Удаление экземпляра сервера или службы

Примечание.

Лицензия Microsoft Entra ID P1 или P2 необходима для действий по удалению.

В некоторых случаях может потребоваться удалить сервер из списка отслеживаемых серверов. Вот что вам нужно знать, чтобы удалить сервер от системы Microsoft Entra Connect Health.

При удалении сервера учитывайте следующее:

- При выполнении этого действия дальнейший сбор данных с этого сервера прекращается. Этот сервер удаляется из службы мониторинга. После этого действия вы не сможете просматривать новые оповещения, мониторинг или данные аналитики использования для этого сервера.

- Это действие не удаляет агента здоровья с вашего сервера. Если вы еще не удалили программу мониторинга состояния перед выполнением этого шага, на сервере могут появляться ошибки, связанные с этой программой.

- Это действие не удаляет данные, уже собранные с этого сервера. Эти данные удаляются в соответствии с политикой хранения данных Azure.

- Если после выполнения этого действия вы хотите снова начать наблюдение за этим сервером, необходимо удалить и повторно установить агент мониторинга работоспособности на этом сервере.

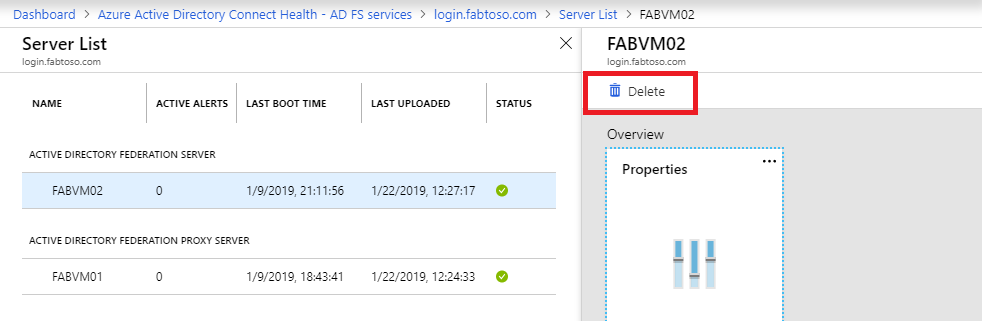

Удаление сервера из службы работоспособности Microsoft Entra Connect

Примечание.

Лицензия Microsoft Entra ID P1 или P2 необходима для действий по удалению.

Microsoft Entra Connect Health для служб федерации Active Directory (AD FS) и Microsoft Entra Connect (Sync):

- В колонке Список серверов откройте колонку Сервер, щелкнув имя сервера, который нужно удалить.

- На серверной вкладке Server, на панели действий выберите Удалить.

- Введите имя сервера в поле подтверждения.

- Выберите Удалить.

Microsoft Entra Connect Health для доменных служб AD:

- Откройте панель мониторинга контроллеров домена.

- Выберите контроллер домена, который нужно удалить.

- На панели действий выберите Удалить выбранные элементы.

- Подтвердите операцию удаления сервера.

- Выберите Удалить.

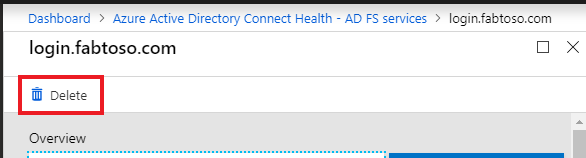

Удалите экземпляр службы из Microsoft Entra Connect Health

В некоторых случаях может потребоваться удалить экземпляр службы. Для удаления сервисного экземпляра из службы Microsoft Entra Connect Health важно знать следующее.

При удалении экземпляра службы учитывайте следующее:

- При этом действии текущий экземпляр службы удаляется из системы мониторинга.

- Это действие не деинсталлирует и не удаляет агент контроля состояния с серверов, которые отслеживаются в данной службе. Если вы не удалили Агент работоспособности перед выполнением этого шага, на серверах могут появиться ошибки, связанные с Агентом работоспособности.

- Все данные из этого экземпляра службы удаляются в соответствии с политикой хранения данных Azure.

- Если после выполнения этого действия вам потребуется начать наблюдение за службой, удалите и повторно установите агент работоспособности на всех серверах. Если после выполнения этого действия вы хотите снова начать мониторинг того же сервера, удалите, переустановите и зарегистрируйте Агент работоспособности на этом сервере.

Чтобы удалить экземпляр службы из Microsoft Entra Connect Health

- Откройте панель Служба из панели Список служб, выбрав идентификатор службы (имя фермы), которую вы хотите удалить.

- В колонке службы в строке действий выберите Удалить.

- Подтвердите, введя имя службы в поле подтверждения (например, sts.contoso.com).

- Выберите Удалить.

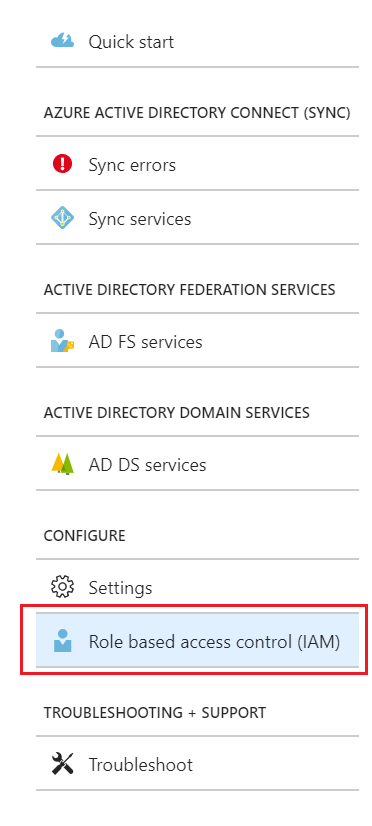

Управление доступом с помощью Azure RBAC

Управление доступом на основе ролей Azure (Azure RBAC) для Microsoft Entra Connect Health позволяет предоставлять доступ пользователям и группам, не являющимся администраторами гибридных удостоверений. Azure RBAC назначает роли целевым пользователям и группам и предоставляет механизм ограничения администраторов гибридных удостоверений в вашем каталоге.

Роли

Microsoft Entra Connect Health поддерживает следующие встроенные роли:

| Роль | Разрешения |

|---|---|

| Владелец | Владельцы могут управлять доступом (например, назначать роль пользователю или группе), просматривать все сведения (например, просматривать оповещения) на портале и изменять параметры (например, Уведомления по электронной почте) в Microsoft Entra Connect Health. По умолчанию эта роль назначается администраторам гибридных удостоверений Microsoft Entra, и это невозможно изменить. |

| Участник | Участники могут просматривать все сведения (например, просматривать оповещения) на портале и изменять параметры (например, Уведомления по электронной почте) в Microsoft Entra Connect Health. |

| Читатель | Читатели могут просматривать все сведения (например, просматривать оповещения) на портале в Microsoft Entra Connect Health. |

Все остальные роли (например, администраторы доступа пользователей или пользователи DevTest Labs) не влияют на доступ в Microsoft Entra Connect Health, даже если роли доступны на портале.

Область доступа

Microsoft Entra Connect Health поддерживает управление доступом на двух уровнях:

- Все экземпляры служб: этот путь рекомендуется в большинстве случаев. Он управляет доступом ко всем инстанциям служб (например, ферме AD FS) для всех типов ролей, которые мониторятся с помощью Microsoft Entra Connect Health.

- Экземпляр службы: В некоторых случаях может потребоваться разграничить доступ в зависимости от типов ролей или экземпляра службы. В этом случае доступом можно управлять на уровне экземпляра службы.

Разрешение предоставляется, если конечный пользователь имеет доступ к уровню каталога либо к уровню экземпляра службы.

Разрешить пользователям или группам доступ к Microsoft Entra Connect Health

Ниже приведены действия по предоставлению доступа.

Шаг 1. Выбор подходящей области доступа

Чтобы разрешить пользователю доступ на уровне всех экземпляров служб в Microsoft Entra Connect Health, откройте главную панель в Microsoft Entra Connect Health.

Шаг 2. Добавление пользователей и групп, а также назначение ролей

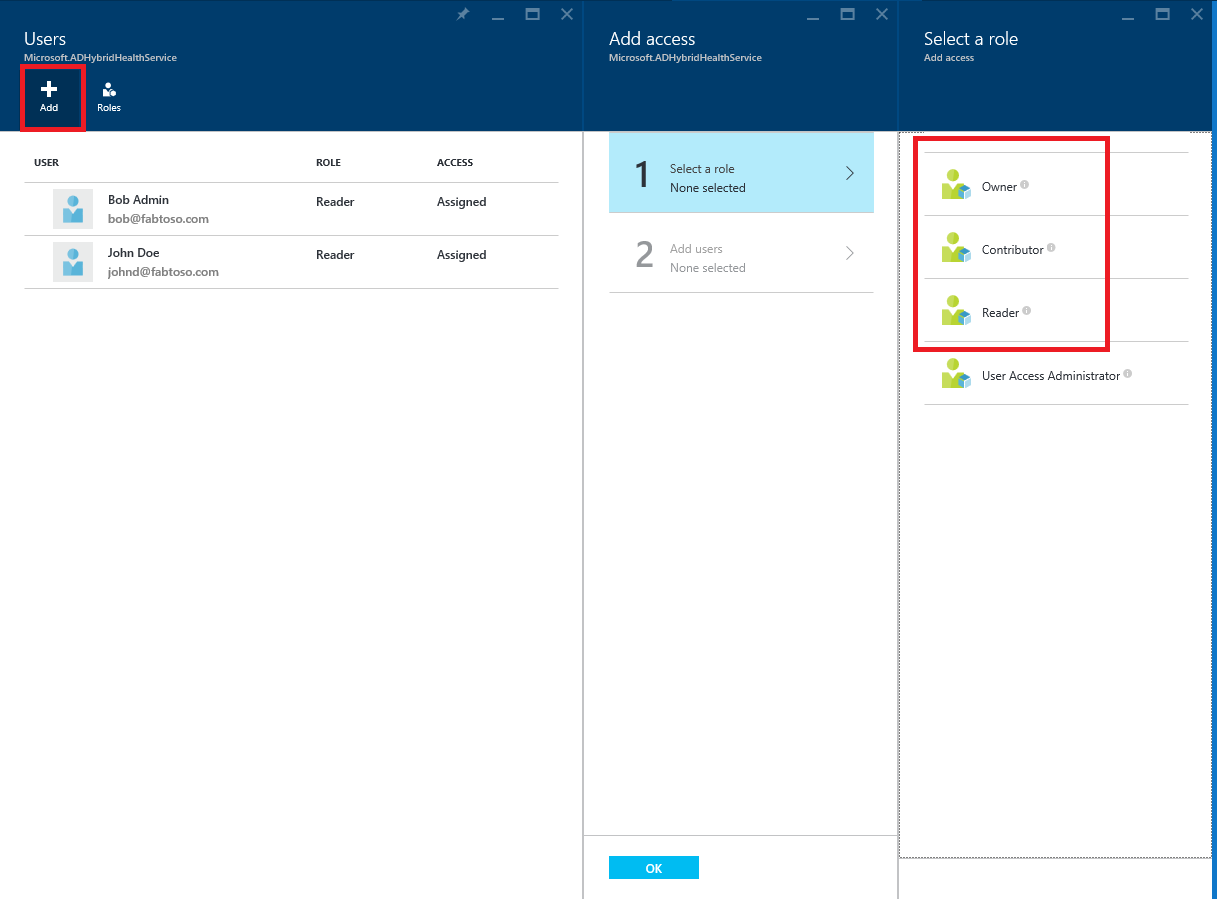

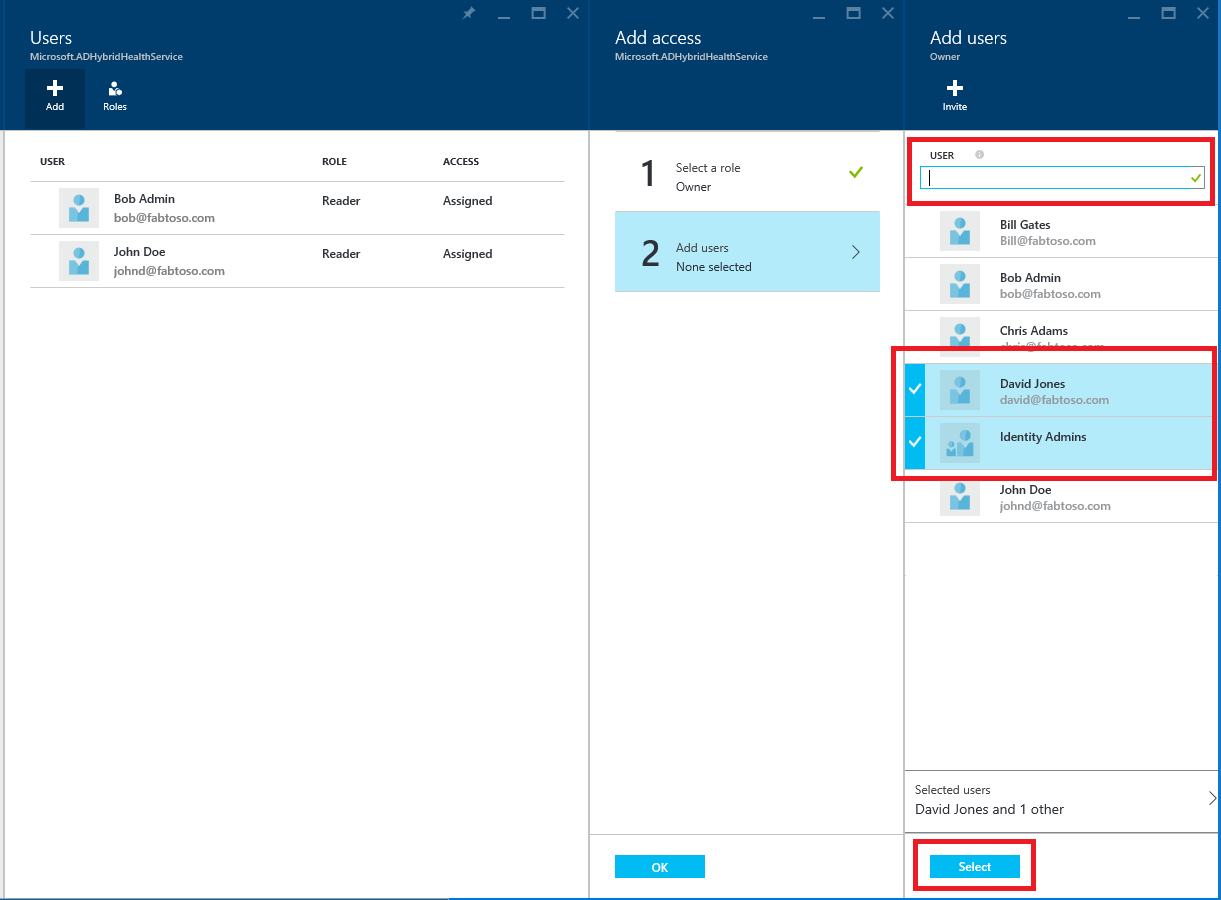

- В разделе Настройка выберите "Пользователи".

- Выберите Добавить.

- В области Выбор роли выберите роль (например, Владелец).

- Введите имя или идентификатор целевого пользователя или целевой группы. Одновременно можно выбрать сразу несколько пользователей или групп. Выберите Выбрать.

- Нажмите ОК.

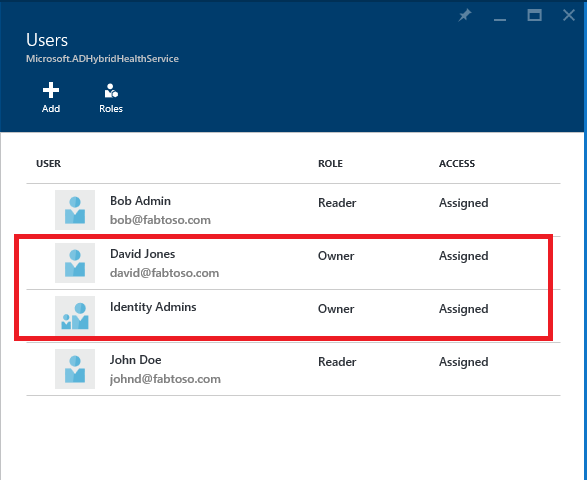

- После назначения ролей пользователи и группы отобразятся в списке.

Теперь указанные пользователи и группы имеют доступ в соответствии с назначенными им ролями.

Примечание.

- Глобальные администраторы всегда имеют полный доступ ко всем операциям, но учетные записи глобального администратора отсутствуют в предыдущем списке.

- Функция "Пригласить пользователей" не поддерживается в Microsoft Entra Connect Health.

Шаг 3. Поделитесь местоположением blade с пользователями или группами

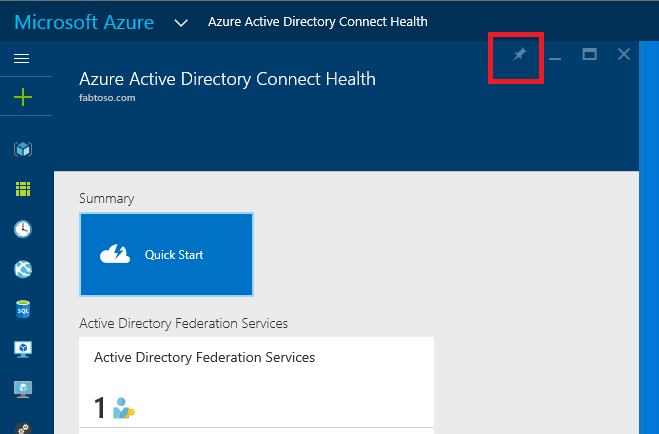

- После назначения разрешений пользователь может получить доступ к Microsoft Entra Connect Health, перейдя здесь.

- На виджете пользователь может закрепить его или его отдельные элементы на панели мониторинга. Щелкните значок Закрепить на панели мониторинга.

Примечание.

Пользователь с назначенной ролью читателя не может получить расширение Microsoft Entra Connect Health из Azure Marketplace. Пользователь не может выполнить необходимое действие "создать". Пользователь по-прежнему может перейти к элементу, воспользовавшись предыдущей ссылкой. Для последующего использования пользователь может закрепить блок на панели управления.

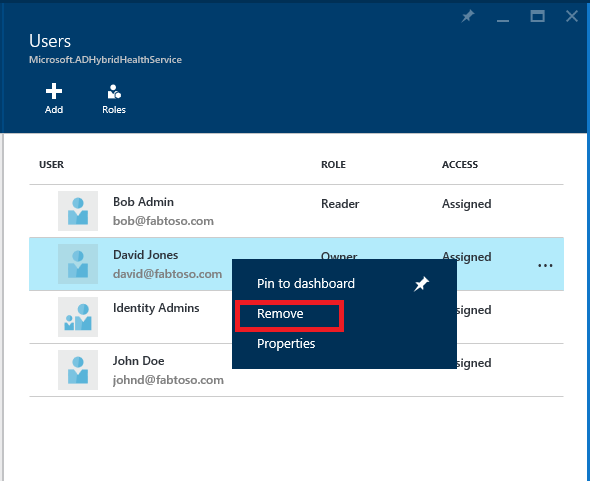

Удаление пользователей или групп

Вы можете удалить пользователя или группу, добавленную в Microsoft Entra Connect Health и Azure RBAC. Просто выберите пользователя или группу правой кнопкой мыши и выберите Удалить.

Следующие шаги

- Microsoft Entra Connect Health

- Установка агента для мониторинга работоспособности Microsoft Entra Connect

- Использование Microsoft Entra Connect Health с AD FS

- Использование Microsoft Entra Connect Health для синхронизации

- Использование Microsoft Entra Connect Health с AD DS

- Часто задаваемые вопросы о Microsoft Entra Connect Health

- Журнал версий Microsoft Entra Connect Health