Управляйте приложениями на основе локального Active Directory (Kerberos) с помощью Microsoft Entra ID Governance.

Внимание

Общедоступная предварительная версия групповой обратной записи версии 2 в Microsoft Entra Connect Sync больше не будет доступна после 30 июня 2024 г. С этого дня поддержка этой функции будет прекращена, и Connect Sync больше не будет поддерживать предоставление облачных групп безопасности в Active Directory. Функция будет продолжать работать и после даты прекращения поддержки; однако после этой даты она больше не будет поддерживаться и может прекратить работу в любое время без предварительного уведомления.

В Microsoft Entra Cloud Sync мы предлагаем аналогичную функцию под названием Подготовка группы в Active Directory, которую можно использовать вместо Group Writeback v2 для переноса облачных групп безопасности в Active Directory. Мы работаем над улучшением этой функции в Cloud Sync вместе с другими новыми функциями, которые мы разрабатываем в Cloud Sync.

Клиенты, использующие эту предварительную версию функции в Connect Sync, должны переключить конфигурацию с Connect Sync на Cloud Sync. Вы можете переместить всю гибридную синхронизацию в Cloud Sync (если она поддерживает ваши потребности). Вы также можете запустить Cloud Sync параллельно и перенести подготовку облачной группы безопасности из Active Directory на Cloud Sync.

Для клиентов, которые подготавливают группы Microsoft 365 в Active Directory, можно продолжать использовать функцию обратной записи группы версии 1 для этой возможности.

Вы можете оценить переход исключительно на Cloud Sync, используя мастер синхронизации пользователей.

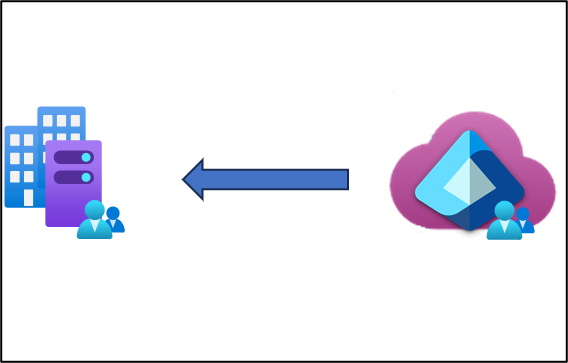

Сценарий. Управление локальными приложениями с помощью групп Active Directory, подготовленных и управляемых в облаке. Microsoft Entra Cloud Sync позволяет полностью управлять назначениями приложений в AD, воспользовавшись преимуществами функций управления доступом и идентификацией Microsoft Entra для контроля и исправления всех связанных запросов на доступ.

В выпуске агента подготовки 1.1.1370.0 облачная синхронизация теперь может подготавливать группы непосредственно в локальной среде Active Directory. Функции управления удостоверениями можно использовать для управления доступом к приложениям на основе AD, например, включая группу в пакет управления доступом с правами.

Просмотр видео обратной записи группы

Чтобы получить отличное представление о настройке групп облачной синхронизации в Active Directory и о том, что это может сделать для вас, посмотрите видео ниже.

Предварительные условия

Для реализации этого сценария необходимы следующие предварительные требования.

- Учетная запись Microsoft Entra с ролью администратора по гибридным удостоверениям.

- Локальная среда служб домен Active Directory с операционной системой Windows Server 2016 или более поздней версии.

- Требуется для атрибута схемы AD — msDS-ExternalDirectoryObjectId.

- Агент подготовки с версией сборки 1.1.1367.0 или более поздней.

Примечание.

Разрешения для учетной записи службы назначаются только во время чистой установки. Если вы обновляете предыдущую версию, то разрешения необходимо назначить вручную с помощью командлета PowerShell:

$credential = Get-Credential

Set-AADCloudSyncPermissions -PermissionType UserGroupCreateDelete -TargetDomain "FQDN of domain" -TargetDomainCredential $credential

Если разрешения задаются вручную, необходимо убедиться, что чтение, запись, создание и удаление заданы для всех свойств всех объектов-потомков и пользовательских групп.

Эти разрешения не применяются к объектам AdminSDHolder по умолчанию

Командлеты PowerShell для агента подготовки Microsoft Entra gMSA

- Агент подготовки должен иметь возможность взаимодействовать с одним или несколькими контроллерами домена в портах TCP/389 (LDAP) и TCP/3268 (глобальный каталог).

- Требуется для поиска глобального каталога, чтобы отфильтровать недопустимые ссылки на членство.

- Microsoft Entra Connect с сборкой 2.2.8.0 или более поздней.

- Требуется для поддержки локального членства пользователей, синхронизированных с помощью Microsoft Entra Connect.

- Требуется для синхронизации AD:user:objectGUID с Microsoft Entra ID:user:onPremisesObjectIdentifier.

Поддерживаемые группы

Для этого сценария поддерживаются только следующие группы:

- Поддерживаются только созданные облаком группы безопасности

- Назначенные или динамические группы членства

- Содержит только локальных синхронизированных пользователей и (или) созданных в облаке групп безопасности

- Локальные учетные записи пользователей, которые синхронизированы и являются членами этой созданной облачной группы безопасности, могут быть из одного домена или из разных доменов, но обязательно из одного леса.

- Записывается обратно с помощью области групп AD универсальной. Ваша локальная среда должна поддерживать универсальную область действия группы.

- Не более 50 000 членов

- Каждая прямая дочерняя вложенная группа считается одним членом в ссылающейся группе.

Поддерживаемые сценарии

В следующих разделах рассматриваются сценарии, которые поддерживаются при создании группы синхронизации данных в облаке.

Настройка поддерживаемых сценариев

Если вы хотите управлять возможностью подключения пользователя к приложению Active Directory, использующему аутентификацию Windows, можно использовать прокси приложения и группу безопасности Microsoft Entra. Если приложение проверяет членство пользователей в группах AD через Kerberos или LDAP, вы можете использовать групповое предоставление облачной синхронизации, чтобы убедиться, что пользователь AD имеет эти группы, прежде чем получить доступ к приложениям.

В следующих разделах рассматриваются два варианта, которые поддерживаются при настройке группы облачной синхронизации. Параметры сценария предназначены для того, чтобы пользователи, назначенные приложению, имели членство в группах при аутентификации с приложением.

- Создайте новую группу и обновите приложение, если оно уже существует, чтобы проверить наличие новой группы или

- Создайте новую группу и обновите существующие группы. Приложение проверяло их, чтобы включить новую группу в качестве участника.

Прежде чем начать, убедитесь, что вы являетесь администратором домена в домене, где установлено приложение. Убедитесь, что вы можете войти в контроллер домена или установить средства удаленного администрирования сервера для администрирования служб домен Active Directory (AD DS) на компьютере с Windows.

Настройка нового параметра групп

В этом сценарии вы обновляете приложение, чтобы проверить идентификатор безопасности, имя или различающееся имя новых групп, созданных при подготовке группы облачной синхронизации. Этот сценарий применим к следующему:

- Развертывания новых приложений, подключающихся к AD DS в первый раз.

- Новые когорты пользователей, обращаюющихся к приложению.

- Для модернизации приложений необходимо уменьшить зависимость от существующих групп AD DS.

Приложения, которые в настоящее время проверяют членство в

Domain Adminsгруппе, необходимо обновить, чтобы также проверить наличие недавно созданной группы AD.

Выполните следующие действия, чтобы приложения использовали новые группы.

Создание приложения и группы

- С помощью Центра администрирования Microsoft Entra создайте приложение в Идентификаторе Microsoft Entra, представляющее приложение на основе AD, и настройте приложение, чтобы требовать назначения пользователей.

- Если вы используете прокси приложения, чтобы разрешить пользователям подключаться к приложению, настройте прокси приложения.

- Создайте новую группу безопасности в идентификаторе Microsoft Entra.

- Используйте групповую подготовку в AD для подготовки этой группы в AD.

- Запустите консоль "Пользователи и компьютеры Active Directory" и дождитесь создания новой группы в домене Active Directory. Когда он присутствует, запишите отличительное имя, домен, имя учетной записи и идентификатор безопасности новой группы AD.

Настройка приложения для использования новой группы

- Если приложение использует AD через LDAP, настройте приложение с уникальным именем новой группы AD. Если приложение использует AD через Kerberos, настройте приложение с идентификатором безопасности или доменом и именем учетной записи новой группы AD.

- Создайте пакет доступа. Добавьте приложение из #1, группу безопасности из #3 в качестве ресурсов в пакете доступа. Настройте политику прямого назначения в пакете доступа.

- В Управлении правами доступа назначьте синхронизированных пользователей, которым требуется доступ к AD-приложению, в пакет доступа.

- Дождитесь обновления новой группы AD новыми участниками. С помощью окна "Пользователи и компьютеры Active Directory" убедитесь в том, что правильные пользователи присутствуют в качестве членов группы.

- В мониторинге домена AD разрешите только учетную запись gMSA, которая запускает агент подготовки, авторизацию, чтобы изменить членство в новой группе AD.

Теперь вы можете управлять доступом к приложению AD с помощью этого нового пакета доступа.

Настройка существующего параметра групп

В этом сценарии вы добавляете новую группу безопасности AD в качестве вложенного члена существующей группы. Этот сценарий применим к развертываниям для приложений, имеющих жестко закодированную зависимость от определенного имени учетной записи группы, идентификатора безопасности или различающегося имени.

Вложение этой группы в существующую группу AD приложений позволит:

- Пользователи Microsoft Entra, назначенные функцией управления, а затем получают доступ к приложению, чтобы получить соответствующий билет Kerberos. Этот билет содержит существующий идентификатор безопасности групп. Вложение допускается правилами вложения групп AD.

Если приложение использует LDAP и поддерживает вложенные группы, то оно будет видеть пользователей Microsoft Entra как состоящих в имеющейся группе.

Определение права на участие существующей группы

- Запустите Active Directory - Пользователи и компьютеры и запишите удобочитаемое имя, тип и область существующей группы AD, используемой приложением.

- Если существующая группа —

Domain Admins,Domain Guests,Domain Users,Enterprise Admins,Enterprise Key Admins,Group Policy Creation Owners,Key Admins,Protected UsersилиSchema Admins, то необходимо изменить приложение для использования новой группы, как описано выше, так как эти группы не могут использоваться в облачной синхронизации. - Если группа имеет глобальную область, измените группу на универсальную область. Глобальная группа не может иметь универсальные группы в качестве членов.

Создание приложения и группы

- В Центре администрирования Microsoft Entra создайте приложение в идентификаторе Microsoft Entra, представляющее приложение на основе AD, и настройте приложение, чтобы требовать назначения пользователей.

- Если прокси приложения используется для включения подключения пользователей к приложению, настройте прокси приложения.

- Создайте новую группу безопасности в идентификаторе Microsoft Entra.

- Используйте групповую подготовку в AD для подготовки этой группы в AD.

- Запустите Active Directory Пользователи и компьютеры и дождитесь создания новой группы в домене Active Directory. Когда она будет создана, запишите уникальное имя, домен, имя учетной записи и идентификатор безопасности новой группы AD.

Настройка приложения для использования новой группы

- Используя оснастку "Пользователи и компьютеры Active Directory", добавьте новую группу AD в состав существующей группы AD.

- Создайте пакет доступа. Добавьте приложение из #1, группу безопасности из #3 в качестве ресурсов в пакете доступа. Настройте политику прямого назначения в пакете доступа.

- В службе управления правами назначьте синхронизированным пользователям, которым требуется доступ к приложению на основе AD, пакету доступа, включая всех пользователей существующей группы AD, которым по-прежнему нужен доступ.

- Дождитесь обновления новой группы AD новыми участниками. С помощью "Пользователи и компьютеры Active Directory" убедитесь, что правильные пользователи состоят в группе.

- С помощью инструмента "Пользователи и компьютеры Active Directory" удалите всех участников существующей группы AD, кроме новой группы AD.

- В мониторинге домена AD разрешите только учетную запись gMSA, которая запускает агент подготовки, авторизацию, чтобы изменить членство в новой группе AD.

Затем вы сможете управлять доступом к приложению AD с помощью этого нового пакета доступа.

Устранение неполадок

Пользователь, который является членом новой группы AD и находится на компьютере с Windows, уже вошедшим в домен AD, может иметь существующий билет, выданный контроллером домена AD, который не включает новое членство в группе AD. Это связано с тем, что тикет, возможно, был выдан до того, как подготовка группы облачной синхронизации добавила их в новую группу AD. Пользователь не сможет представить билет для доступа к приложению, и поэтому должен ждать истечения срока действия билета и нового билета, выданного, или очистить свои билеты, выйти и войти обратно в домен. Дополнительные сведения см. в команде klist .

Существующие клиенты Microsoft Entra Connect с функцией обратной записи групп версии 2

Если вы используете обратную запись группы Microsoft Entra Connect версии 2, необходимо перейти к подготовке облачной синхронизации в AD, прежде чем воспользоваться преимуществами подготовки группы облачной синхронизации. См. раздел "Миграция группы синхронизации Microsoft Entra Connect" версии 2 в Microsoft Entra Cloud Sync