Представление политик безопасности AD FS в идентификаторе Microsoft Entra: сопоставления и примеры

В этой статье вы узнаете, как сопоставить правила авторизации и многофакторной проверки подлинности из AD FS с идентификатором Microsoft Entra при перемещении проверки подлинности приложения. Узнайте, как соответствовать требованиям безопасности владельца приложения при упрощении процесса миграции приложений с помощью сопоставлений для каждого правила.

При перемещении проверки подлинности приложения в идентификатор Microsoft Entra создайте сопоставления из существующих политик безопасности с их эквивалентными или альтернативными вариантами, доступными в идентификаторе Microsoft Entra. Обеспечение того, чтобы эти сопоставления можно было сделать при выполнении стандартов безопасности, необходимых владельцам приложений, упрощает миграцию приложений.

В каждом примере правила показано, как выглядит правило в AD FS, эквивалентном коде языка правил AD FS и как это сопоставляется с идентификатором Microsoft Entra.

Сопоставление правил авторизации

Ниже приведены примеры различных типов правил авторизации в AD FS и их сопоставление с идентификатором Microsoft Entra.

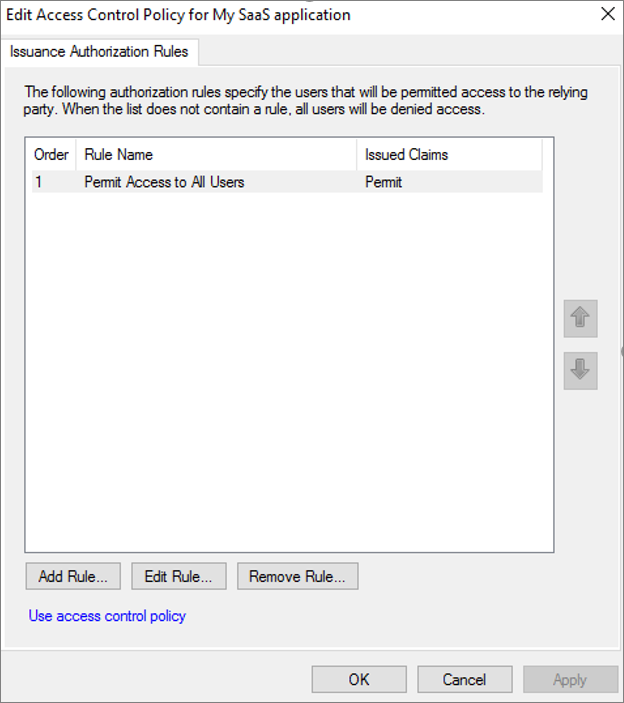

Пример 1. Разрешение доступа для всех пользователей

Разрешение доступа для всех пользователей в AD FS:

Это сопоставляется с идентификатором Microsoft Entra одним из следующих способов:

Задайте значение "Назначение ", необходимое для no.

Примечание.

Задание назначения, необходимое для да , требует, чтобы пользователи были назначены приложению для получения доступа. Если задано значение Нет, доступ есть у всех пользователей. Этот параметр не контролирует, что отображается пользователям в интерфейсе Мои приложения.

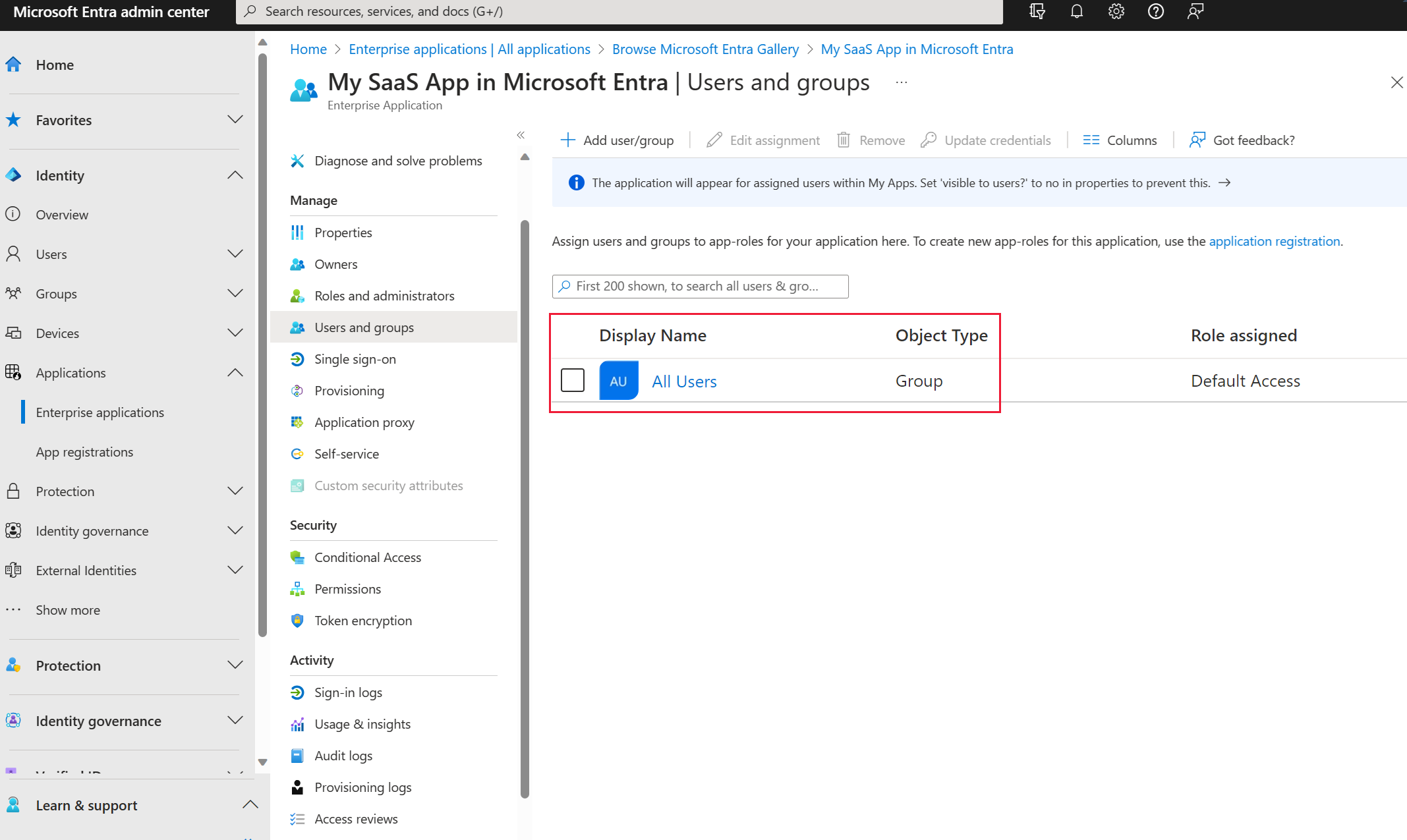

На вкладке Пользователи и группы назначьте свое приложение автоматической группе Все пользователи. Для доступности группы всех пользователей по умолчанию необходимо включить динамические группы в клиенте Microsoft Entra.

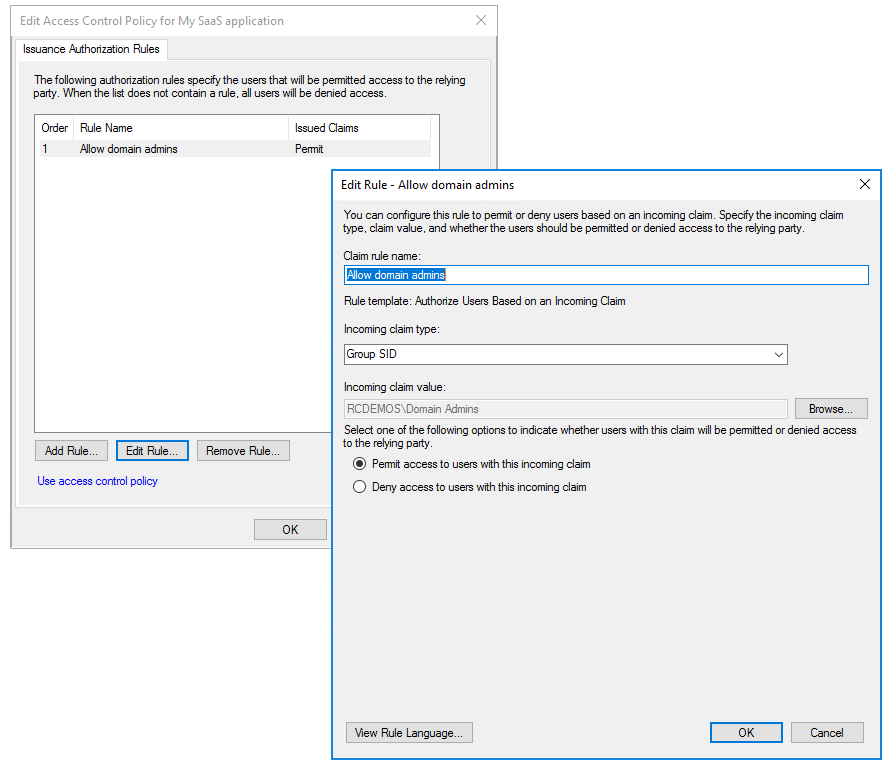

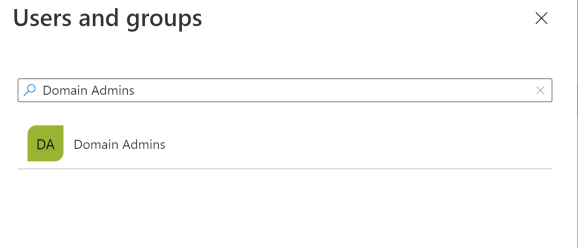

Пример 2. Явное разрешение группы

Явная авторизация группы в AD FS:

Чтобы сопоставить это правило с идентификатором Microsoft Entra, выполните следующие действия.

В Центре администрирования Microsoft Entra создайте группу пользователей, соответствующую группе пользователей из AD FS.

Назначьте группе разрешения для приложения.

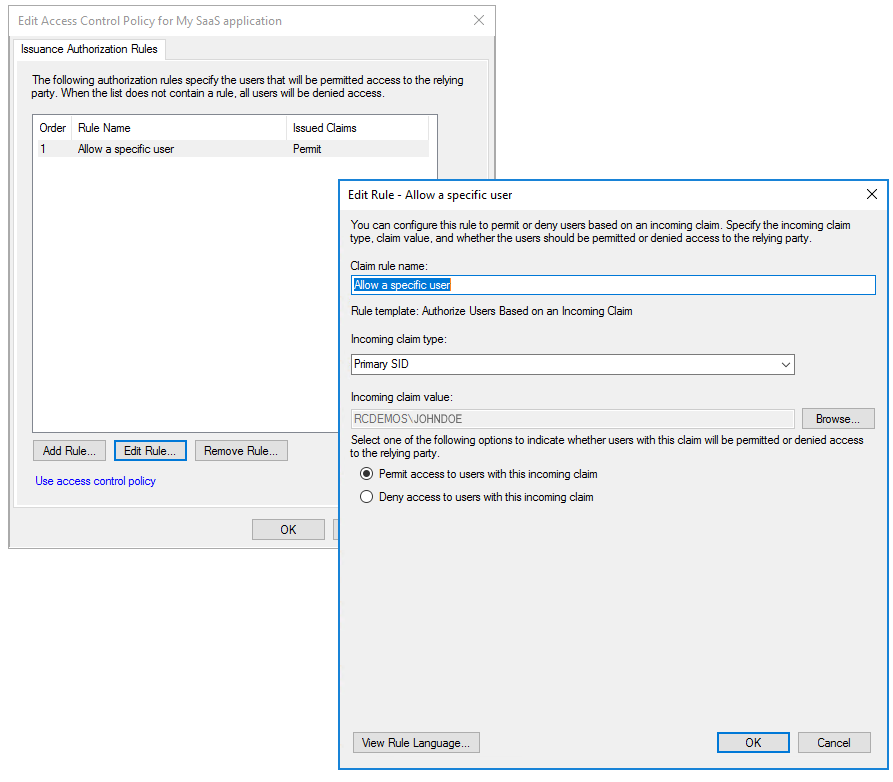

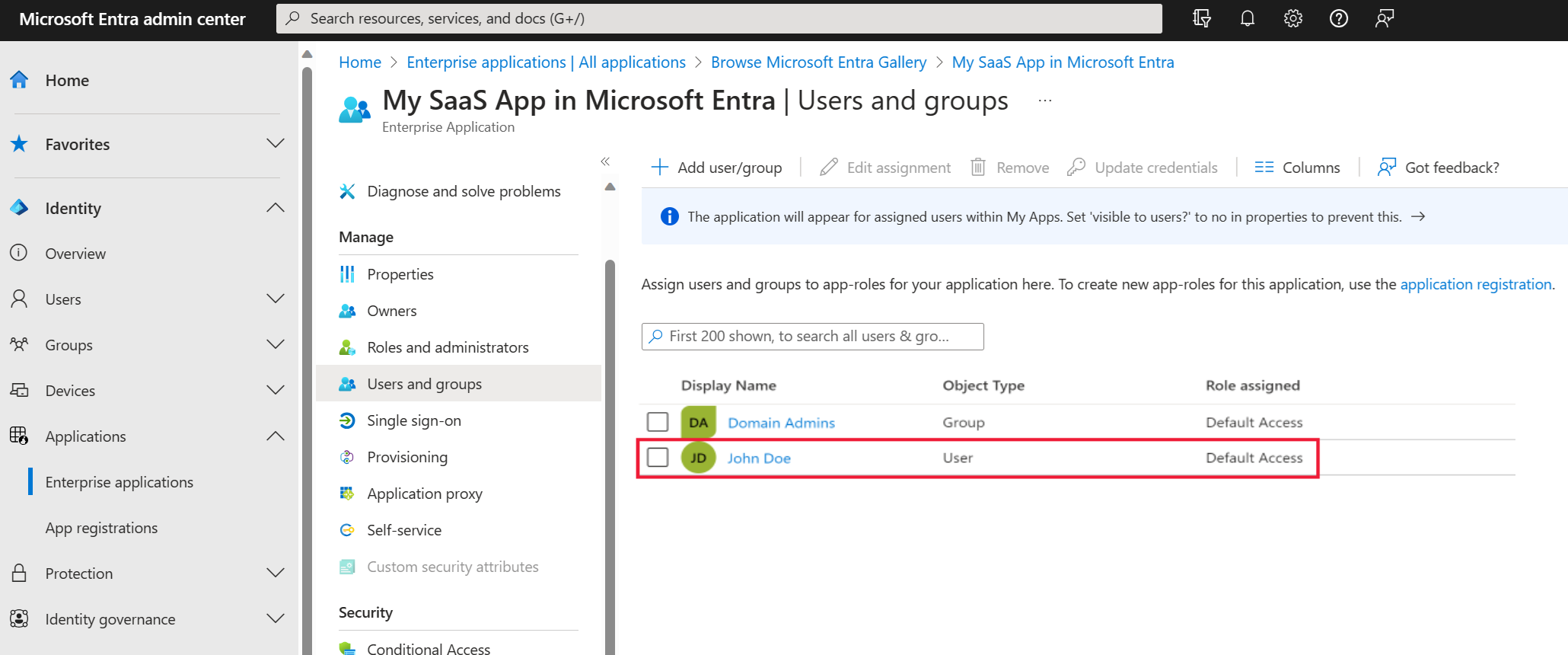

Пример 3. Авторизация конкретного пользователя

Явная авторизация пользователя в AD FS:

Чтобы сопоставить это правило с идентификатором Microsoft Entra, выполните следующие действия.

В Центре администрирования Microsoft Entra добавьте пользователя в приложение с помощью вкладки "Добавление назначения" приложения, как показано ниже:

Сопоставление правил многофакторной проверки подлинности

Локальное развертывание многофакторной проверки подлинности (MFA) и AD FS по-прежнему работает после миграции, так как вы федеративны с AD FS. Однако рекомендуется перенести встроенные возможности MFA Azure, связанные с политиками условного доступа Microsoft Entra.

Ниже приведены примеры типов правил MFA в AD FS и их сопоставление с идентификатором Microsoft Entra на основе различных условий.

Параметры правил MFA в AD FS:

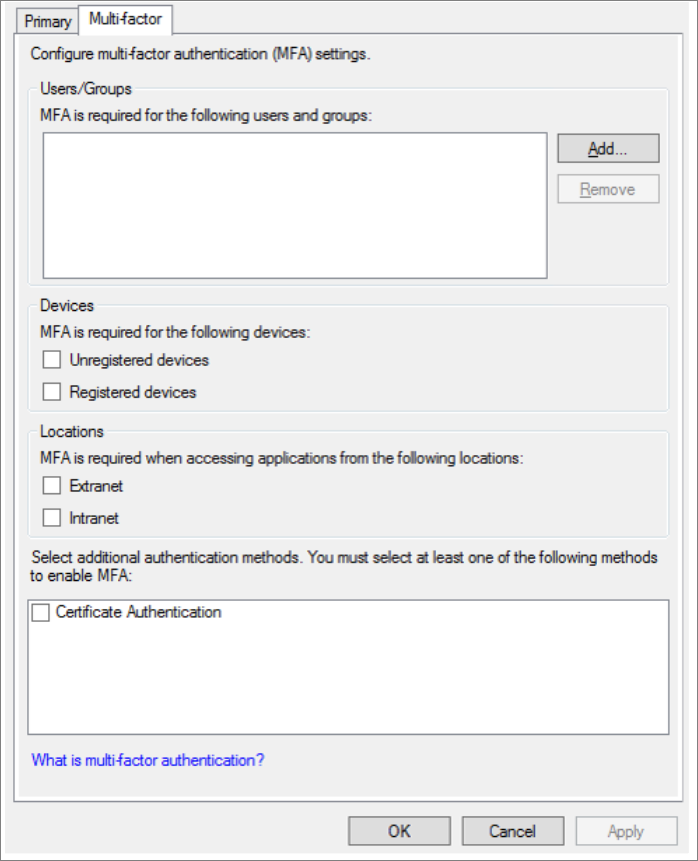

Пример 1. Применение MFA на основе пользователей и групп

Селектор пользователей и групп — это правило, которое позволяет применять MFA по группам (SID группы) или по пользователям (первичного SID). Помимо назначений пользователей и групп, все остальные флажки в функции пользовательского интерфейса конфигурации AD FS MFA в качестве дополнительных правил, которые оцениваются после применения правила пользователей или групп.

Общая политика условного доступа: требуется MFA для всех пользователей

Пример 2. Применение MFA для незарегистрированных устройств

Укажите правила MFA для незарегистрированных устройств в Microsoft Entra:

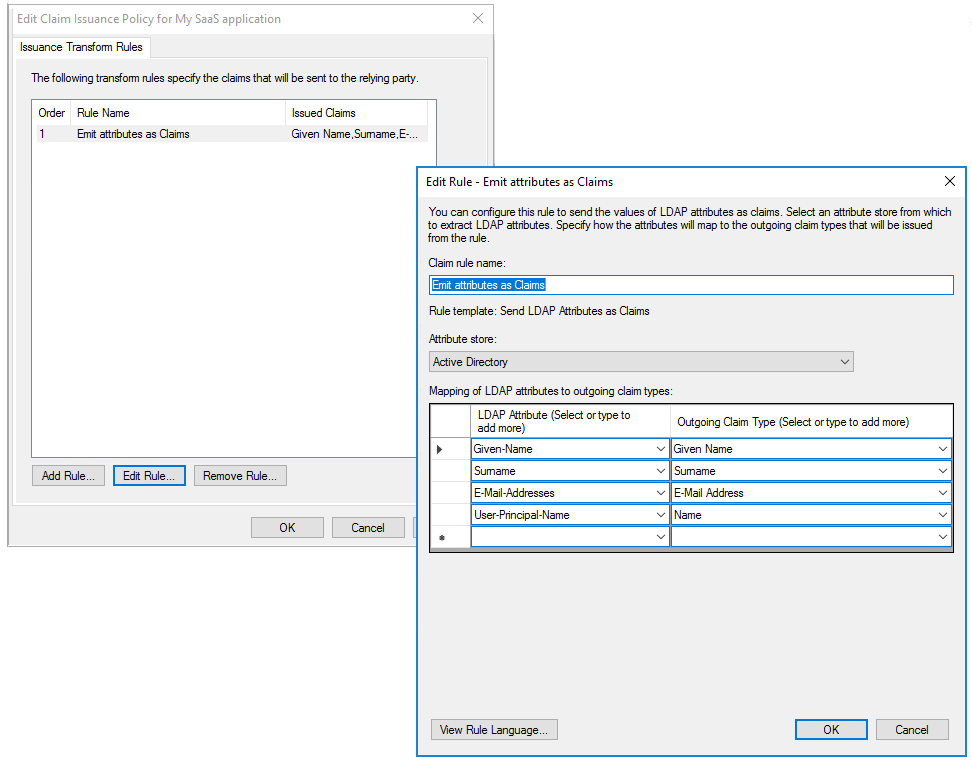

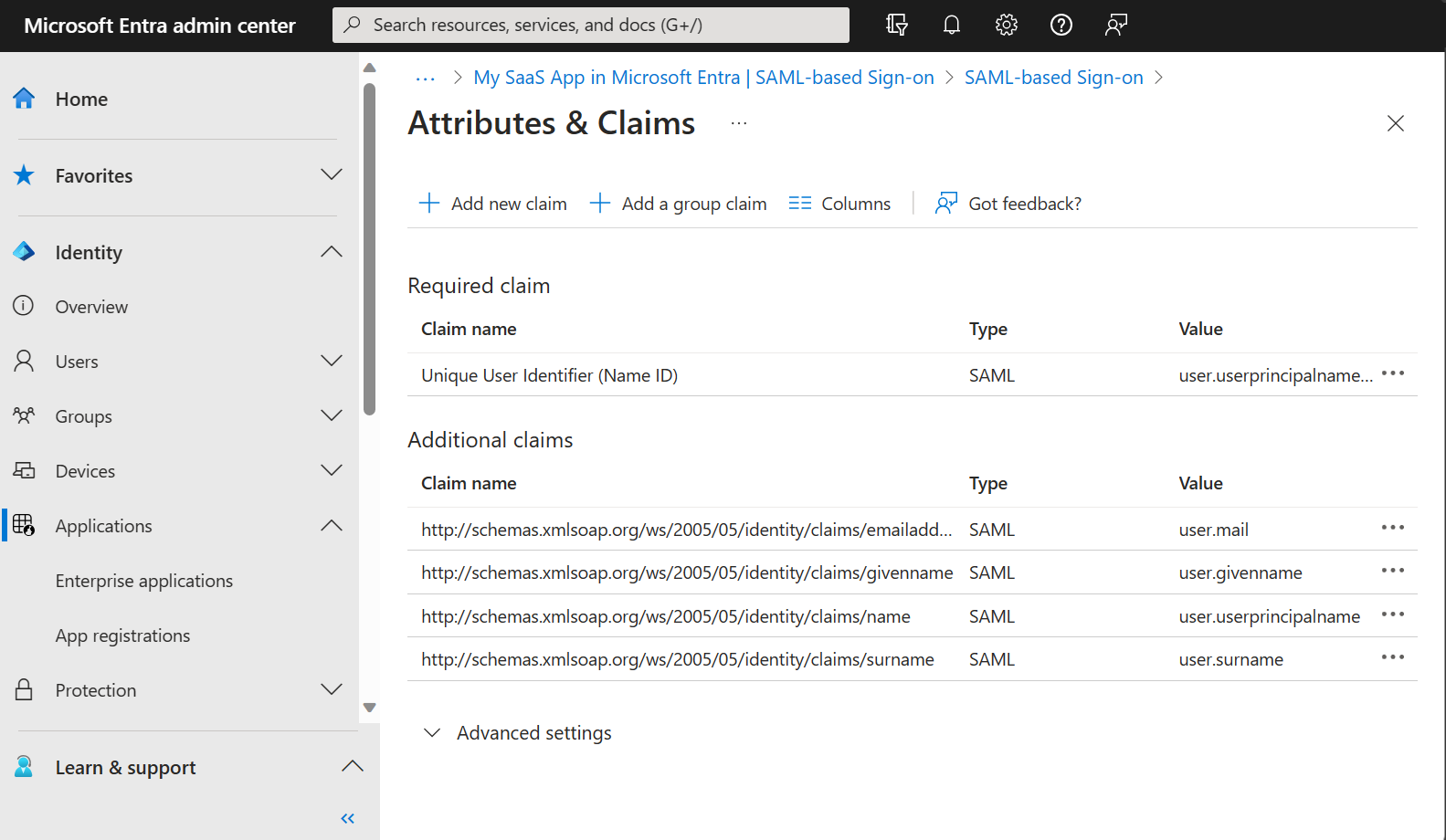

Сопоставление атрибутов выпуска в виде правила утверждений

Атрибуты выпуска в виде правила утверждений в AD FS:

Чтобы сопоставить правило с идентификатором Microsoft Entra, выполните следующие действия.

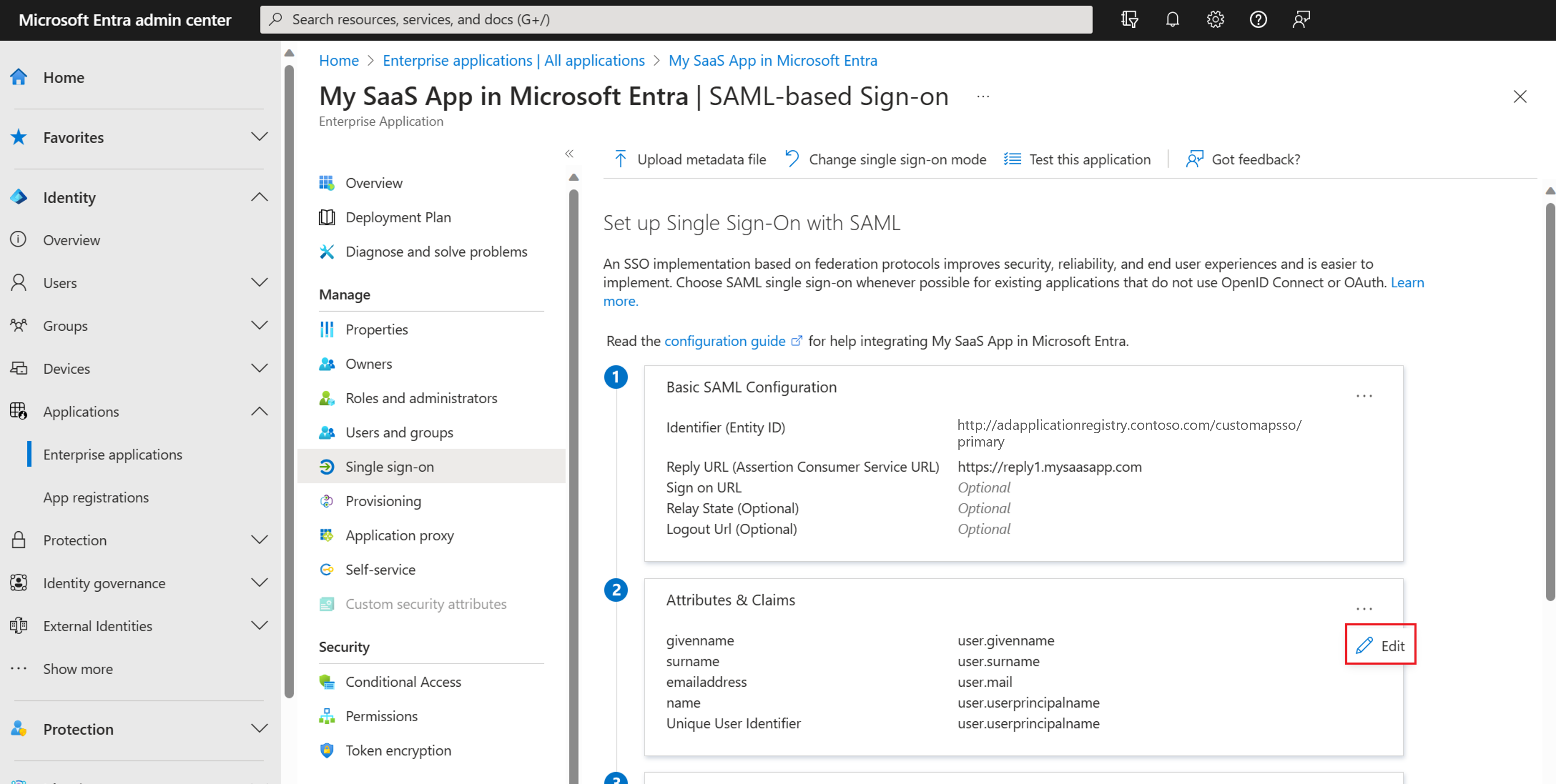

В Центре администрирования Microsoft Entra выберите Корпоративные приложения, а затем единый вход, чтобы просмотреть конфигурацию входа на основе SAML:

Нажмите кнопку Изменить (выделено), чтобы изменить атрибуты.

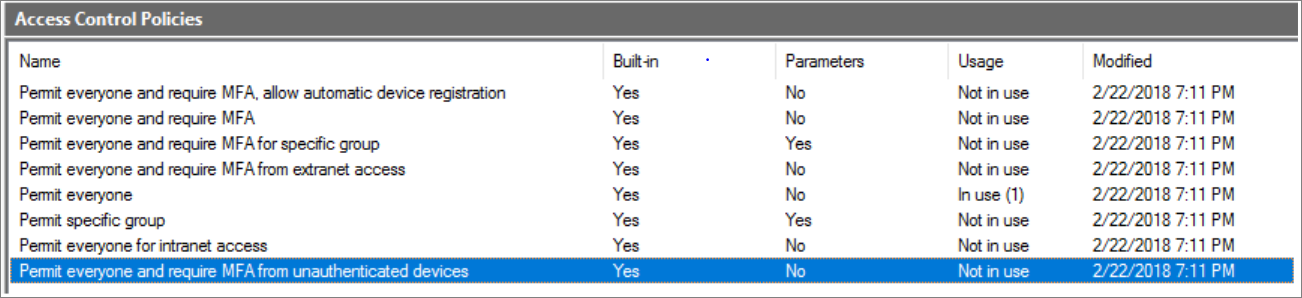

Сопоставление встроенных политик управления доступом

Встроенные политики управления доступом в AD FS 2016:

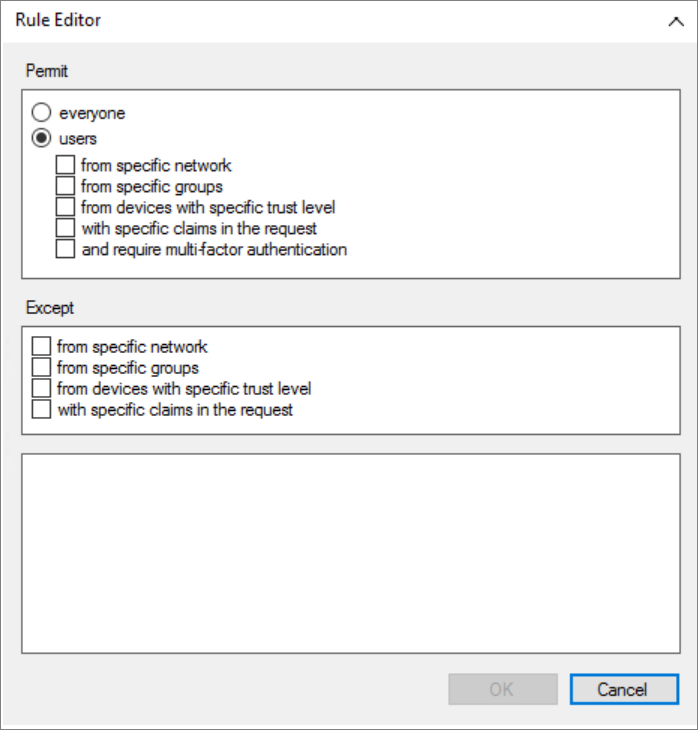

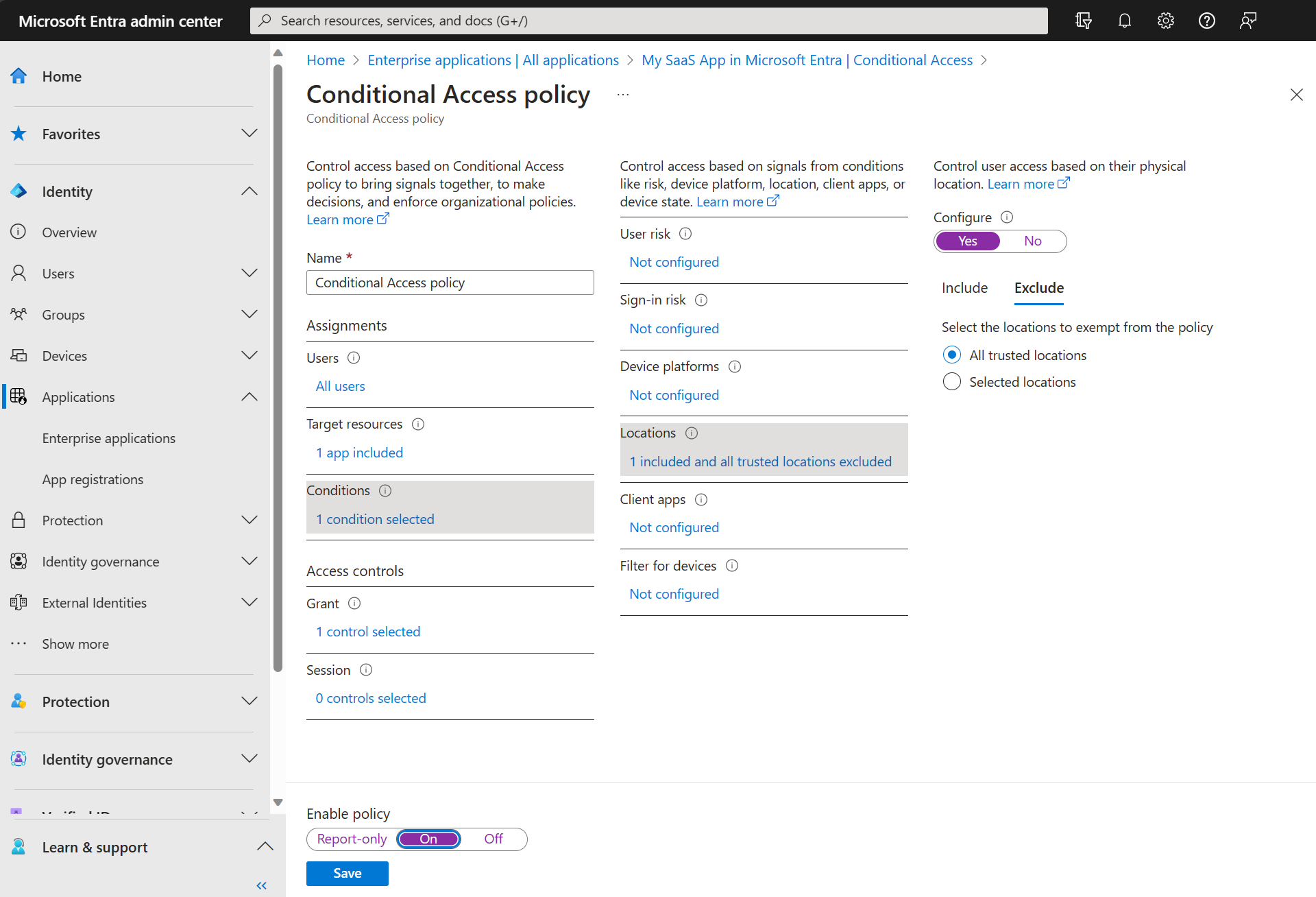

Чтобы реализовать встроенные политики в идентификаторе Microsoft Entra, используйте новую политику условного доступа и настройте элементы управления доступом или используйте пользовательский конструктор политик в AD FS 2016 для настройки политик управления доступом. Редактор правил имеет исчерпывающий список параметров разрешений и исключений, которые помогут составить любые необходимые виды комбинаций.

В этой таблице мы перечислили некоторые полезные параметры разрешения и кроме того, как они сопоставляются с идентификатором Microsoft Entra.

| Вариант | Как настроить параметр "Разрешение" в идентификаторе Microsoft Entra? | Как настроить параметр "Кроме" в идентификаторе Microsoft Entra? |

|---|---|---|

| Из определенной сети | Карты с именованным расположением в Microsoft Entra | Используйте параметр Исключить для надежных расположений |

| Из определенных групп | Задайте назначения для пользователей или групп | Используйте параметр Исключить для пользователей или групп |

| С устройств с указанным уровнем доверия | Установите с помощью элемента управления Состояние устройства в разделе "Назначения" > "Условия" | Используйте параметр Исключить в разделе "Условие состояния устройства" и включите все устройства |

| С определенными утверждениями в запросе | Этот параметр нельзя перенести | Этот параметр нельзя перенести |

Ниже приведен пример настройки параметра "Исключить" для надежных расположений в Центре администрирования Microsoft Entra:

Переход пользователей из AD FS в идентификатор Microsoft Entra

Синхронизация групп AD FS в идентификаторе Microsoft Entra

При сопоставлении правил авторизации приложения, которые проходят проверку подлинности с помощью AD FS, могут использовать группы Active Directory для предоставления разрешений. В таком случае используйте Microsoft Entra Connect для синхронизации этих групп с идентификатором Microsoft Entra ID перед переносом приложений. Прежде чем выполнять миграцию, обязательно проверьте эти группы и членство в них, чтобы предоставить доступ тем же пользователям после миграции приложения.

Дополнительные сведения см. в разделе Необходимые условия для использования атрибутов групп, синхронизированных из Active Directory.

Настройка самостоятельной подготовки пользователей

Некоторые приложения SaaS поддерживают возможность JIT-подготовки пользователей при первом входе в приложение. В идентификаторе Microsoft Entra подготовка приложений ссылается на автоматическое создание удостоверений пользователей и ролей в облачных приложениях SaaS, к которым пользователям требуется доступ. У перенесенных пользователей уже есть учетная запись в приложении SaaS. Все новые пользователи, добавленные после миграции, должны быть подготовлены. Протестируйте подготовку приложения SaaS после переноса приложения.

Синхронизация внешних пользователей с идентификатором Microsoft Entra

Существующих внешних пользователей можно настроить в AD FS двумя способами.

- Внешние пользователи с локальной учетной записью в организации. Вы продолжаете использовать эти учетные записи так же, как и внутренние учетные записи пользователей. Такие учетные записи внешних пользователей имеют имя участника в организации, хотя электронная почта учетной записи может указывать вовне.

По мере выполнения миграции вы можете воспользоваться преимуществами, предоставляемыми Microsoft Entra B2B , путем миграции этих пользователей на использование собственного корпоративного удостоверения при наличии такого удостоверения. Это упрощает процесс входа для этих пользователей, так как они часто вошли с помощью собственного корпоративного входа. Администрирование организации упрощается и не требует управления учетными записями для внешних пользователей.

-

Федеративные внешние удостоверения. Если вы в настоящее время федеративны с внешней организацией, у вас есть несколько подходов:

- Добавьте пользователей совместной работы Microsoft Entra B2B в Центр администрирования Microsoft Entra. Вы можете заранее отправить приглашения на совместную работу B2B с портала администрирования Microsoft Entra в партнерскую организацию для продолжения использования приложений и ресурсов, которыми они используются.

- Создание рабочего процесса регистрации для самостоятельной B2B-регистрации, который создает запрос для отдельных пользователей в партнерской организации с помощью API приглашения B2B.

Независимо от того, как настроены существующие внешние пользователи, они, скорее всего, имеют разрешения, связанные с их учетной записью: членство в группе или определенные разрешения. Оцените, необходимо перенести эти разрешения или очистить.

Учетные записи в организации, представляющие внешних пользователей, необходимо отключить после миграции пользователя на внешнее удостоверение. Процесс миграции следует обсудить с бизнес-партнерами, так как они могут на определенное время потерять возможность подключаться к вашим ресурсам.

Следующие шаги

- Чтение проверки подлинности приложения на идентификатор Microsoft Entra.

- Настройте Условный доступ и Многофакторную проверку подлинности.

- Попробуйте пример пошагового кода:AD FS в сборник схем миграции приложений Microsoft Entra для разработчиков.