Развертывание F5 BIG-IP Virtual Edition виртуальной машины в Azure

В этом руководстве описано, как развернуть BIG-IP Virtual Edition (VE) в инфраструктуре Azure как услуга (IaaS). В конце руководства вы получите следующие сведения:

- Подготовленная виртуальная машина BIG-IP для моделирования в качестве доказательства концепции безопасного гибридного доступа (SHA)

- Промежуточный экземпляр для тестирования новых обновлений и исправлений системы BIG-IP

Дополнительные сведения: SHA: защита устаревших приложений с помощью идентификатора Microsoft Entra

Предварительные условия

Опыт работы или знания о F5 BIG-IP не требуются. Тем не менее, мы рекомендуем просмотреть стандартную терминологию отрасли в Глоссарии F5.

Для развертывания BIG-IP в Azure для SHA требуется:

- Платная подписка Azure

- Если у вас нет пробной версии Azure, вы можете получить бесплатную пробную версию Azure.

- Любой из следующих номеров SKU лицензии F5 BIG-IP:

- Пакет F5 BIG-IP® Best

- Лицензия на самостоятельное использование F5 BIG-IP Access Policy Manager™ (APM).

- Лицензия на надстройку F5 BIG-IP Access Policy Manager™ (APM) на BIG-IP F5 BIG-IP® Локальном диспетчере трафика ™ (LTM)

- 90-дневная лицензия на полную пробную версию BIG-IP.

- Подстановочный знак или сертификат альтернативного имени субъекта (SAN) для публикации веб-приложений по протоколу SSL

- Перейдите к letsencrypt.org, чтобы просмотреть предложения. Выберите Начать.

- SSL-сертификат для защиты интерфейса управления BIG-IP. Сертификат можно использовать для публикации веб-приложений, если его тема соответствует полному доменному имени BIG-IP (FQDN). Например, можно использовать подстановочный сертификат с объектом

*.contoso.comдляhttps://big-ip-vm.contoso.com:8443.

Развертывание виртуальных машин и базовые конфигурации системы занимают около 30 минут, после чего BIG-IP реализует сценарии SHA в рамках интеграции F5 BIG-IP с Microsoft Entra ID.

Сценарии проверки

При тестировании сценариев в этом руководстве предполагается:

- Big-IP развертывается в группе ресурсов Azure с средой Active Directory (AD)

- Среда состоит из контроллера домена (DC) и виртуальных машин веб-узла служб Интернета (IIS)

- Серверы не в тех же расположениях, что и виртуальная машина BIG-IP, допустимы, если big-IP видит роли, необходимые для поддержки сценария.

- Виртуальная машина BIG-IP, подключенная к другой среде через VPN-подключение, поддерживается

Если у вас нет предыдущих элементов для тестирования, вы можете развернуть доменную среду AD в Azure с помощью скрипта в Cloud Identity Lab. Вы можете программно развернуть примеры тестовых приложений на веб-узле IIS с помощью скриптовой автоматизации в Demo Suite.

Примечание.

Некоторые действия в этом руководстве могут отличаться от макета в Центре администрирования Microsoft Entra.

Развертывание Azure

Вы можете развернуть BIG-IP в разных топологиях. В этом руководстве основное внимание уделяется развертыванию сетевой интерфейсной карты. Однако если для развертывания BIG-IP требуется несколько сетевых интерфейсов для обеспечения высокой доступности, разделения сети или более 1 ГБ пропускной способности, рассмотрите возможность использования предварительно скомпилированных шаблонов Azure Resource Manager (ARM).

Развертывание BIG-IP VE из Azure Marketplace.

Войдите в Центр администрирования Microsoft Entra с учетной записью с разрешениями на создание виртуальных машин, таких как администратор приложений.

В верхнем поле поиска ленты введите Marketplace

Выберите ВВОД.

Введите F5 в фильтр Marketplace.

Выберите Enter.

На верхней ленте нажмите кнопку +Добавить.

Для фильтра Marketplace введите F5.

Выберите Enter.

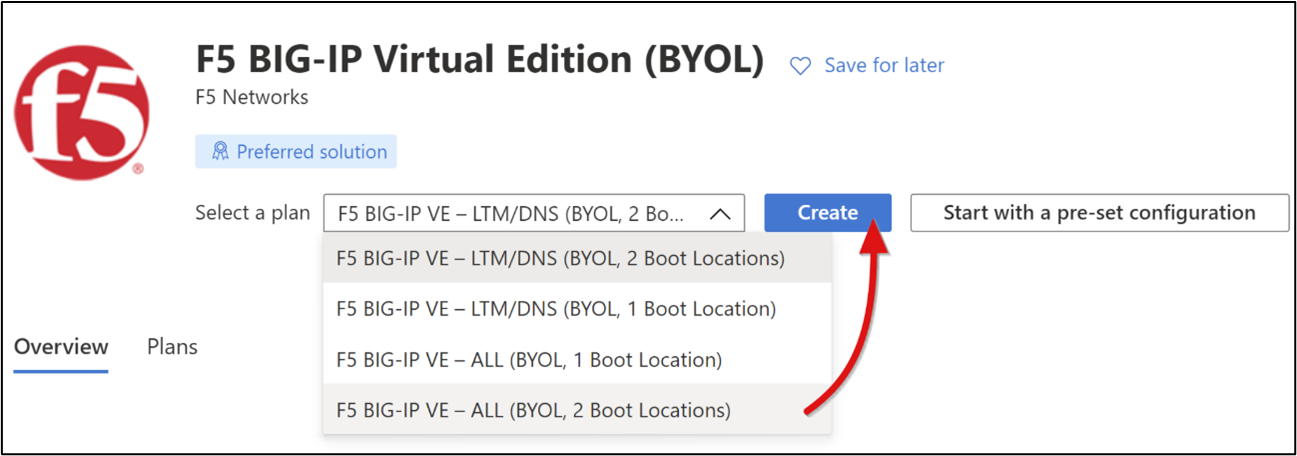

Выберите

F5 BIG-IP Virtual Edition (BYOL) Выберите план программного обеспечения F5 BIG-IP VE — ALL (BYOL, 2 мест загрузки). Нажмите кнопку создания.

Основные сведения:

- Подписка: целевая подписка для развертывания виртуальной машины BIG-IP

- Группа ресурсов: Группа Azure RG, в которую будет развернута виртуальная машина BIG-IP, или будет создана новая. Это группа ресурсов виртуальных машин контроллера домена и IIS

- Сведения о экземпляре:

- Пример имени виртуальной машины BIG-IP-VM

- Регион: целевой регион Azure для BIG-IP-VM

- Включение параметров доступности при использовании виртуальной машины в рабочей среде

- Изображение: F5 BIG-IP VE - ALL (BYOL, 2 места загрузки)

- Экземпляр Azure Spot: нет, но включите его при необходимости.

- Размер: минимальные спецификации : 2 виртуальных ЦП и 8 ГБ памяти

- Для учетной записи администратора:

- Тип проверки подлинности: выберите пароль и переключитесь на пару ключей позже

- Имя пользователя: идентификатор, который будет создан как локальная учетная запись BIG-IP для доступа к интерфейсам его управления. Имя пользователя чувствительно к регистру.

- Пароль: безопасный доступ администратора с помощью надежного пароля

- Правила входящего порта: общедоступные входящие порты, Нет.

- Нажмите кнопку "Далее" — диски. Оставьте значения по умолчанию.

- Выберите Далее: сеть.

- Для сети:

- Виртуальная сеть: виртуальная сеть Azure, используемая виртуальными машинами контроллера домена и IIS, или создайте ее.

- Подсеть: та же внутренняя подсеть Azure, что и виртуальные машины DC и IIS, или создайте ее.

- Общедоступный IP-адрес: нет

- Группа безопасности сети адаптера: выберите Нет, если выбранная подсеть Azure связана с группой безопасности сети (NSG); в противном случае выберите Базовый

- Ускорение работы сети: выключение

- Для балансировки нагрузки: виртуальная машина балансировки нагрузки, нет.

- Нажмите кнопку "Далее". Управление и завершение параметров:

- Подробный мониторинг: отключен

- Диагностика загрузки Включить с использованием пользовательского учетного счета хранения. Эта функция позволяет подключиться к интерфейсу безопасной командной оболочки BIG-IP (SSH) через опцию последовательной консоли в Центре администрирования Microsoft Entra. Выберите доступную учетную запись хранения Azure.

- Для удостоверения:

- Управляемое удостоверение, назначенное системой: Отключено

- Идентификатор Microsoft Entra ID: BIG-IP не поддерживает этот параметр

- Для автозавершения: активируйте его или, в случае тестирования, можно настроить виртуальную машину BIG-IP на ежедневное завершение работы.

- Нажмите кнопку Далее: Дополнительно; оставьте значения по умолчанию.

- Нажмите кнопку "Далее": теги.

- Чтобы просмотреть конфигурацию BIG-IP-VM, нажмите кнопку "Далее: проверка и создание".

- Нажмите кнопку создания. Время развертывания виртуальной машины BIG-IP обычно составляет 5 минут.

- По завершении разверните меню Центра администрирования Microsoft Entra слева.

- Выберите группы ресурсов и перейдите к виртуальной машине BIG-IP-.

Примечание.

Если создание виртуальной машины завершается сбоем, нажмите кнопку Назад и Далее.

Сетевая конфигурация

При запуске виртуальной машины BIG-IP, её сетевой адаптер получает первичный частный IP-адрес, выданный службой DHCP подсети Azure, к которой он подключён. Операционная система управления трафиком BIG-IP (TMOS) использует IP-адрес для обмена данными:

- Хосты и сервисы

- Внешний доступ к общедоступному Интернету

- Входящий доступ к веб-конфигурации BIG-IP и интерфейсам управления SSH

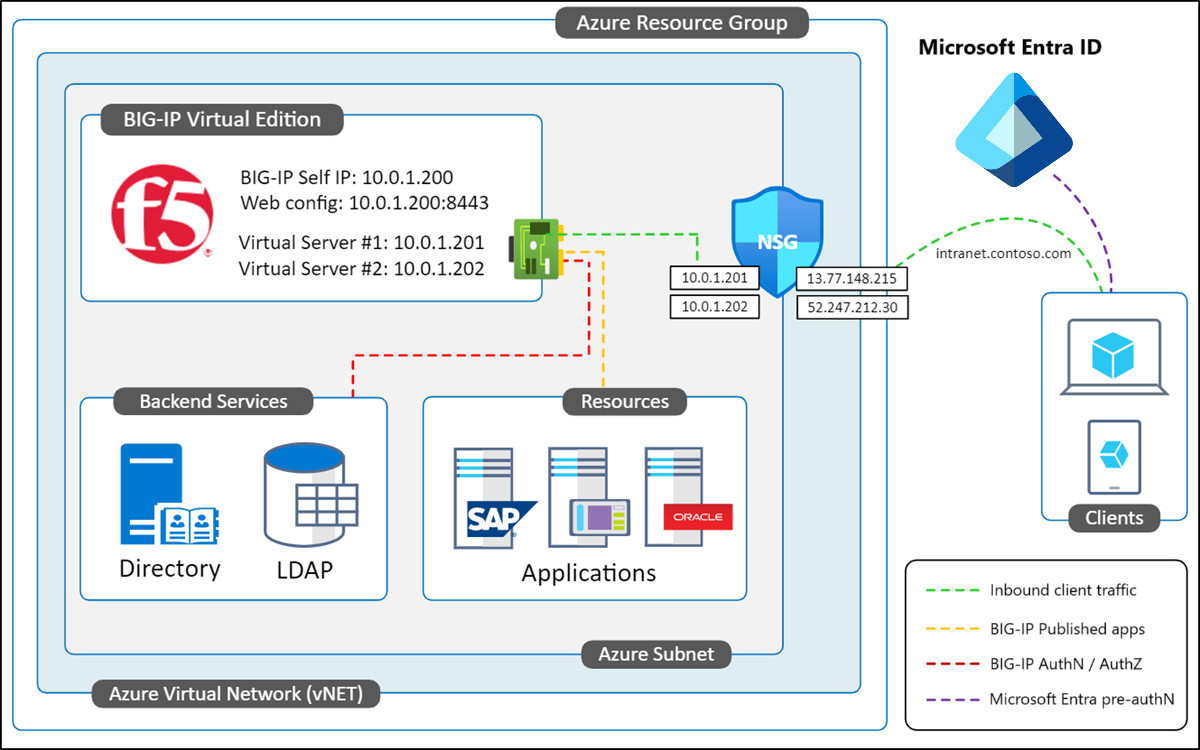

Предоставление интерфейсов управления интернету увеличивает область атак BIG-IP. Этот риск заключается в том, что основной IP-адрес BIG-IP не был назначен публичным IP-адресом во время развертывания. Вместо этого для публикации выделяется вторичный внутренний IP-адрес и связанный с ним общедоступный IP-адрес. Это сопоставление между общедоступным IP-адресом виртуальной машины и частным IP-адресом позволяет внешнему трафику обращаться к виртуальной машине. Однако для разрешения трафика, аналогичного брандмауэру, требуется правило NSG Azure.

На следующей схеме показано развертывание сетевой интерфейсной карты BIG-IP VE в Azure, настроенное с использованием основного IP-адреса для выполнения общих операций и управления. Существует отдельный IP-адрес виртуального сервера для служб публикации. Правило NSG позволяет удаленному трафику, направленному на intranet.contoso.com, маршрутизироваться на публичный IP-адрес опубликованной службы, прежде чем он будет перенаправлен на виртуальный сервер BIG-IP.

По умолчанию частные и общедоступные IP-адреса, выданные виртуальным машинам Azure, являются динамическими, поэтому могут изменяться при перезапуске виртуальной машины. Избегайте проблем с подключением, изменив IP-адрес управления BIG-IP на статический. Выполните то же действие для вторичных IP-адресов для служб публикации.

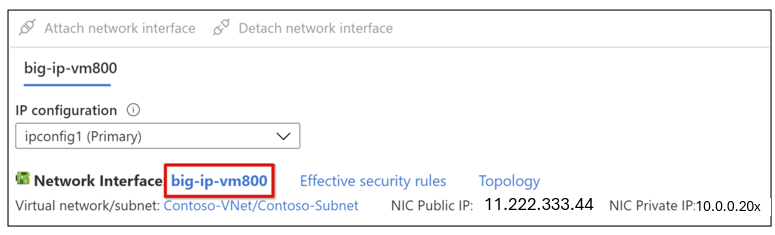

В меню виртуальной машины BIG-IP перейдите в раздел "Параметры>сети".

В представлении сети выберите ссылку справа от сетевого интерфейса.

Примечание.

Имена виртуальных машин создаются случайным образом во время развертывания.

- В области слева выберите IP-конфигурации.

- Выберите строку ipconfig1.

- Задайте для параметра "Назначение IP-адресов" значение Static. При необходимости измените основной IP-адрес виртуальной машины BIG-IP.

- Выберите Сохранить.

- Закройте меню ipconfig1.

Примечание.

Используйте основной IP-адрес для подключения и управления виртуальной машиной BIG-IP.

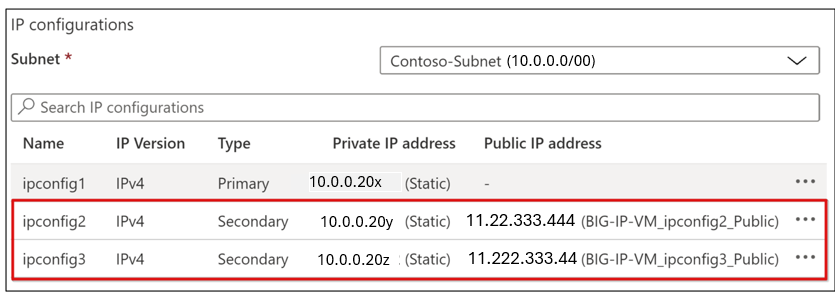

- На верхней ленте нажмите кнопку +Добавить.

- Укажите дополнительное частное IP-имя, например ipconfig2.

- Для параметра частного IP-адреса установите значение Выделение на Статический. Предоставление следующего или нижнего IP-адреса помогает сохранить упорядоченность.

- Задайте для общедоступного IP-адреса значение "Связать".

- Нажмите кнопку создания.

- Для нового общедоступного IP-адреса укажите имя, например BIG-IP-VM_ipconfig2_Public.

- Если появится запрос, задайте для SKU значение Стандарт.

- Если появится запрос, установите Уровень на Глобальный.

- Задайте для параметра "Назначение" значение Static.

- Нажмите дважды кнопку ОК.

Виртуальная машина BIG-IP готова для:

-

Первичный частный IP-адрес: предназначен для управления виртуальными машинами BIG-IP с помощью служебной программы веб-конфигурации и SSH. Она используется системой BIG-IP в качестве собственного IP-адреса для подключения к опубликованным внутренним службам. Он подключается к внешним службам:

- Протокол сетевого времени (NTP)

- Active Directory (AD)

- Протокол легкого доступа к каталогу (LDAP)

- Вторичный частный IP-адрес: используйте для создания виртуального сервера BIG-IP APM для прослушивания входящего запроса на опубликованные службы.

- Общедоступный IP-адрес: он связан с вторичным частным IP-адресом; он позволяет трафику клиента из общедоступного Интернета связаться с виртуальным сервером BIG-IP для опубликованных служб.

В примере показана связь "один к одному" между общедоступными и частными IP-адресами виртуальной машины. Сетевой адаптер виртуальной машины Azure имеет один первичный IP-адрес, а другие IP-адреса являются вторичными.

Примечание.

Для публикации служб BIG-IP требуется дополнительное сопоставление IP-адресов.

Чтобы реализовать SHA с помощью интерактивной конфигурации доступа BIG-IP, повторите шаги, чтобы создать более частные и общедоступные пары IP-адресов для служб, которые вы публикуете через APM BIG-IP. Используйте тот же подход для служб публикации с помощью расширенной конфигурации BIG-IP. Однако избегайте избыточного использования общедоступных IP-адресов с помощью конфигурации индикатора имени сервера (SNI): виртуальный сервер BIG-IP принимает клиентский трафик и отправляет его по адресу назначения.

DNS configuration (Настройка DNS)

Чтобы сопоставить опубликованные службы SHA с общедоступными IP-адресами BIG-IP-VM, настройте DNS для клиентов. В следующих шагах предполагается, что зона DNS общедоступного домена для служб SHA управляется в Azure. Примените принципы DNS для создания указателя независимо от того, где управляется зона DNS.

Разверните левое боковое меню портала.

С помощью параметра «Группы ресурсов» перейдите к виртуальной машине BIG-IP-VM.

В меню виртуальной машины BIG-IP перейдите в раздел "Параметры>сети".

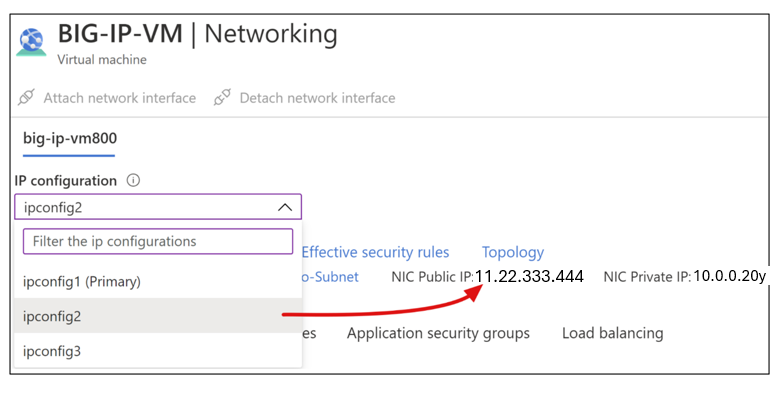

В представлении сети BIG-IP-VMs в раскрывающемся списке конфигурации IP-адресов выберите первый вторичный IP-адрес.

Выберите ссылку NIC Public IP.

В области слева под разделом "Параметры " выберите "Конфигурация".

Откроется меню свойств общедоступного IP-адреса и DNS.

Выберите и создайте запись псевдонима.

В раскрывающемся меню выберите зону DNS. Если нет зоны DNS, ее можно управлять за пределами Azure или создать ее для суффикса домена для проверки в идентификаторе Microsoft Entra.

Чтобы создать первую запись псевдонима DNS:

- Подписка: та же подписка, что и для BIG-IP VM

- Зона DNS: DNS-зона, авторитетная для проверенного доменного суффикса, используемого вашими опубликованными веб-сайтами, например, www.contoso.com

- Имя: указанное имя узла резолвится в общедоступный IP-адрес, который связан с выбранным вторичным IP-адресом. Определите сопоставление DNS и IP-адресов. Например, intranet.contoso.com до 11.22.333.444

- TTL: 1

- Единицы TTL: Часы

Нажмите кнопку создания.

Оставьте метку DNS-имени (необязательно).

Выберите Сохранить.

Закройте меню "Общедоступный IP-адрес".

Примечание.

Чтобы создать дополнительные записи DNS для служб, которые вы будете публиковать с помощью интерактивной конфигурации BIG-IP, повторите шаги 1–6.

С помощью записей DNS можно использовать такие средства, как средство проверки DNS для проверки созданной записи, распространяемой на глобальных общедоступных DNS-серверах. Если вы управляете пространством доменных имен DNS с помощью внешнего поставщика, например GoDaddy, создайте записи с помощью своего средства управления DNS.

Примечание.

При тестировании и частом переключении записей DNS можно использовать файл локального узла компьютера: выберите Win + R. В поле "Запуск" введите драйверы. Запись локального узла предоставляет разрешение DNS для локального компьютера, а не для других клиентов.

Клиентский трафик

По умолчанию виртуальные сети Azure и связанные подсети являются частными сетями, которые не могут получать интернет-трафик. Подключите сетевой адаптер BIG-IP-VM к NSG, указанному во время развертывания. Чтобы внешний веб-трафик мог достигнуть виртуальной машины BIG-IP-VM, определите правило входящего NSG, разрешающее порты 443 (HTTPS) и 80 (HTTP) из публичного интернета.

- В главном меню обзора виртуальной машины BIG-IP выберите "Сеть".

- Выберите Добавить правило для входящего трафика.

- Введите свойства правила NSG:

- Источник: Любой

- Диапазоны исходных портов: *|

- IP-адреса назначения: разделенный запятыми список вторичных частных IP-адресов BIG-IP-VM

- Порты назначения: 80, 443

- Протокол: TCP

- Действие: Разрешить

- Приоритет: наименьшее доступное значение от 100 до 4096

-

Имя: описательное имя, например:

BIG-IP-VM_Web_Services_80_443

- Выберите Добавить.

- Закройте меню "Сеть".

Трафик HTTP и HTTPS может достигать дополнительных интерфейсов BIG-IP-VMs. Разрешение порта 80 позволяет BIG-IP APM автоматически перенаправлять пользователей из HTTP в HTTPS. Измените это правило, чтобы добавить или удалить IP-адреса назначения.

Управление BIG-IP

Система BIG-IP управляется с помощью пользовательского интерфейса веб-конфигурации. Доступ к пользовательскому интерфейсу из:

- Компьютер во внутренней сети BIG-IP

- VPN-клиент, подключенный к внутренней сети BIG-IP-VM

- Опубликовано через прокси приложения Microsoft Entra

Примечание.

Выберите один из трех предыдущих методов перед продолжением оставшихся конфигураций. При необходимости подключитесь непосредственно к веб-конфигурации из Интернета, настроив первичный IP-адрес BIG-IP с общедоступным IP-адресом. Затем добавьте правило NSG, чтобы разрешить трафик 8443 в этот первичный IP-адрес. Ограничьте источник собственным доверенным IP-адресом, в противном случае любой пользователь может подключиться.

Подтверждение подключения

Убедитесь, что вы можете подключиться к веб-конфигурации виртуальной машины BIG-IP и войти с учетными данными, указанными во время развертывания виртуальной машины:

- При подключении из виртуальной машины во внутренней сети или через VPN подключитесь к основному IP-адресу BIG-IP и порту веб-конфигурации. Например,

https://<BIG-IP-VM_Primary_IP:8443. Запрос браузера может показать, что подключение небезопасно. Пропускать подсказку до тех пор, пока не будет настроен BIG-IP. Если браузер блокирует доступ, очистите кэш и повторите попытку. - Если вы опубликовали веб-конфигурацию с помощью прокси приложения, используйте URL-адрес, определенный для доступа к веб-конфигурации внешне. Не добавляйте порт, например

https://big-ip-vm.contoso.com. Определите внутренний URL-адрес с помощью порта веб-конфигурации, напримерhttps://big-ip-vm.contoso.com:8443.

Примечание.

Вы можете управлять системой BIG-IP с помощью среды SSH, обычно используемой для задач командной строки (CLI) и доступа на корневом уровне.

Чтобы подключиться к интерфейсу командной строки, выполните следующие действия.

- Azure Bastion: подключение к виртуальным машинам в виртуальной сети из любого места

- Клиент SSH, например PowerShell с подходом JIT

- Последовательная консоль. На портале в меню "Виртуальная машина" раздел "Поддержка и устранение неполадок". Передача файлов не поддерживается.

- В контексте настройки сети через Интернет: настройте основной IP-адрес BIG-IP, используя общедоступный IP-адрес. Добавьте правило NSG, чтобы разрешить трафик SSH. Ограничьте надежный IP-источник.

Лицензия BIG-IP

Прежде чем его можно настроить для служб публикации и SHA, активируйте и подготовьте систему BIG-IP с помощью модуля APM.

- Войдите в веб-конфигурацию.

- На странице "Общие свойства" выберите "Активировать".

- В поле "Базовый ключ регистрации" введите ключ с учетом регистра, предоставленный F5.

- Оставьте метод активации автоматическим.

- Выберите Далее.

- BIG-IP проверяет лицензию и отображает лицензионное соглашение конечного пользователя (EULA).

- Нажмите кнопку "Принять" и дождитесь завершения активации.

- Выберите Продолжить.

- В нижней части страницы сводки лицензий войдите в систему.

- Выберите Далее.

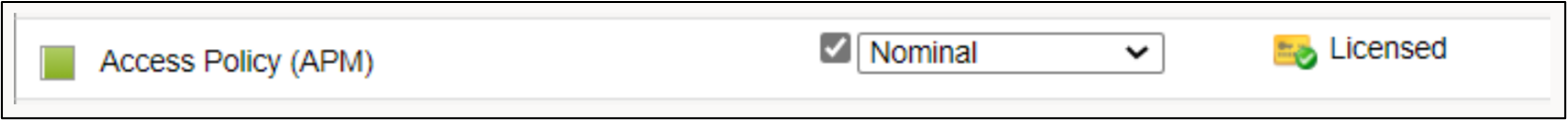

- Появится список модулей, необходимых для SHA.

Примечание.

Если список не отображается, на основной вкладке откройте Система>Подготовка ресурсов. Проверьте столбец конфигурирования для Политики Доступа (APM)

- Выберите Отправить.

- Примите предупреждение.

- Дождитесь завершения инициализации.

- Выберите Продолжить.

- На вкладке "Сведения" выберите "Запустить программу установки".

Внимание

Лицензия F5 предназначена для одного экземпляра BIG-IP VE. Чтобы перенести лицензию с одного экземпляра на другой, см. статью AskF5 K41458656: повторное использование лицензии BIG-IP VE в другой системе BIG-IP VE. Отмените лицензию пробной версии на активном экземпляре перед его выводом из эксплуатации, в противном случае лицензия будет окончательно потеряна.

Развертывание BIG-IP

Важно обеспечить безопасность трафика управления в веб-конфигурацию BIG-IP и из нее. Чтобы защитить канал веб-конфигурации от компрометации, настройте сертификат управления устройствами.

На панели навигации слева перейдите к Система>Управление сертификатами>Управление трафиком сертификатов>Список SSL-сертификатов>Импорт.

В раскрывающемся списке "Тип импорта" выберите PKCS 12(IIS) и выберите файл.

Найдите SSL-веб-сертификат с именем субъекта или SAN, охватывающим полное доменное имя, которое назначается виртуальной машине BIG-IP позже.

Укажите пароль сертификата.

Выберите Импорт.

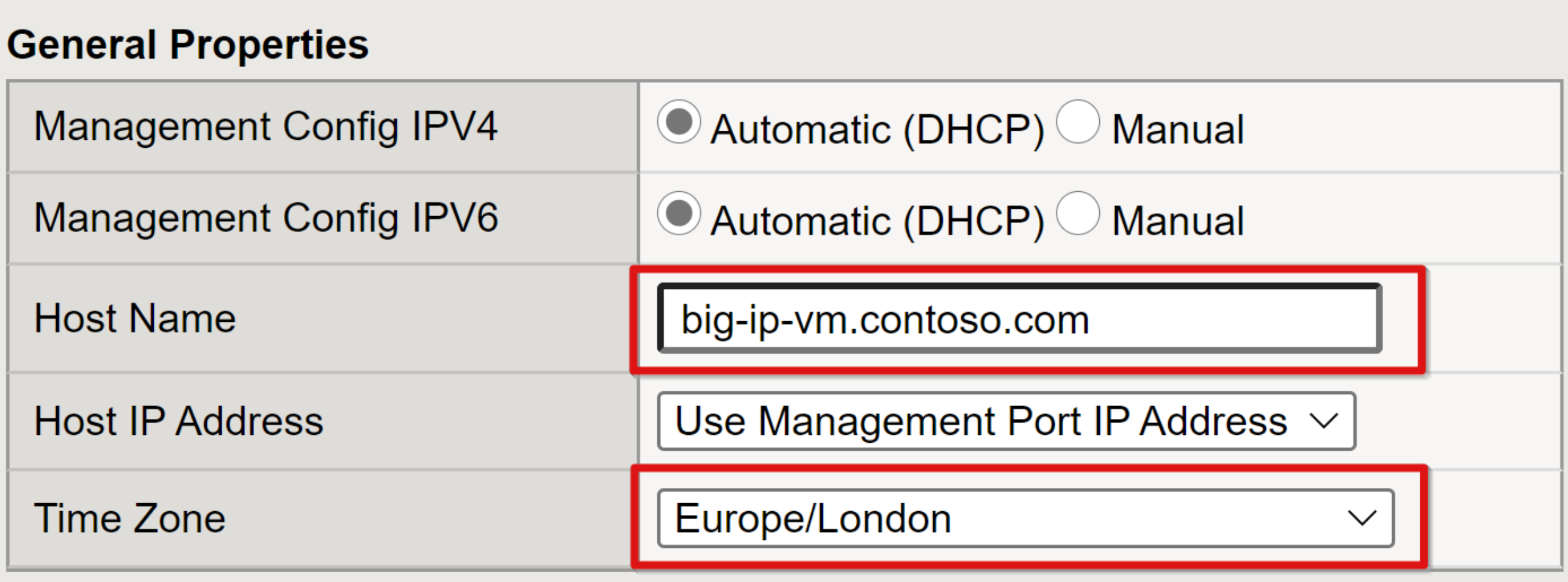

На панели навигации слева перейдите в Система>Платформа.

В разделе "Общие свойства" введите корректное имя хоста и установите часовой пояс среды.

Выберите Обновить.

На панели навигации слева перейдите в Система>Конфигурация>Устройство>NTP.

Укажите источник NTP.

Выберите Добавить.

Выберите Обновить. Например:

time.windows.com

Для разрешения полного доменного имени BIG-IP на его основной частный IP-адрес, который вы указали на предыдущих шагах, требуется запись DNS. Добавьте запись во внутреннюю DNS вашей среды или в файл localhost вашего компьютера для подключения к веб-интерфейсу конфигурации BIG-IP. После подключения к веб-интерфейсу предупреждение браузера больше не отображается, в отличие от ситуации с прокси приложения или любым другим обратным прокси-сервером.

Профиль SSL

В качестве обратного прокси-сервера система BIG-IP — это служба пересылки, которая называется прозрачным прокси-сервером или полным прокси-сервером, участвующим в обмене между клиентами и серверами. Полноценный прокси создает два подключения: фронтальное подключение TCP-клиента и тыловое подключение TCP-сервера с небольшим зазором в середине. Клиенты подключаются к прослушивателю прокси-сервера, который действует как виртуальный сервер, а прокси устанавливает отдельное, независимое подключение к внутреннему серверу. Эта конфигурация является двунаправленной на обеих сторонах. В этом полном режиме прокси-сервера система F5 BIG-IP может проверять трафик и взаимодействовать с запросами и ответами. Такие функции, как балансировка нагрузки и оптимизация веб-производительности, а также расширенные службы управления трафиком (безопасность на уровне приложений, веб-ускорение, маршрутизация страниц и безопасный удаленный доступ) используют эту функцию. При публикации служб, основанных на SSL, профили SSL BIG-IP управляют процессами расшифровки и шифрования трафика между клиентами и внутренними службами.

Существует два типа профилей:

- SSL клиента. Создание этого профиля является наиболее распространенным способом настройки системы BIG-IP для публикации внутренних служб с помощью SSL. С помощью профиля SSL клиента система BIG-IP расшифровывает входящие клиентские запросы, прежде чем отправлять их в нисходящую службу. Он шифрует исходящие внутренние ответы, а затем отправляет их клиентам.

- Серверный SSL: для фоновых служб, настроенных для HTTPS, можно настроить BIG-IP для использования серверного SSL профиля. С помощью этого профиля BIG-IP повторно шифрует запрос клиента, а затем отправляет его в целевую серверную службу. Когда сервер возвращает зашифрованный ответ, система BIG-IP расшифровывает и повторно шифрует ответ, а затем отправляет его клиенту через настроенный профиль SSL клиента.

Чтобы big-IP был предварительно настроен и готов к сценариям SHA, подготовьте профили SSL клиента и сервера.

Из левого меню навигации перейдите в Система>Управление сертификатами>Управление сертификатами трафика>Список SSL-сертификатов>Импорт.

В раскрывающемся списке "Тип импорта" выберите PKCS 12 (IIS).

Для импортированного сертификата введите имя, например

ContosoWildcardCert.Выберите Выбрать файл.

Перейдите к SSL-сертификату с именем субъекта, соответствующим суффиксу домена для опубликованных служб.

Для импортированного сертификата укажите пароль.

Выберите Импорт.

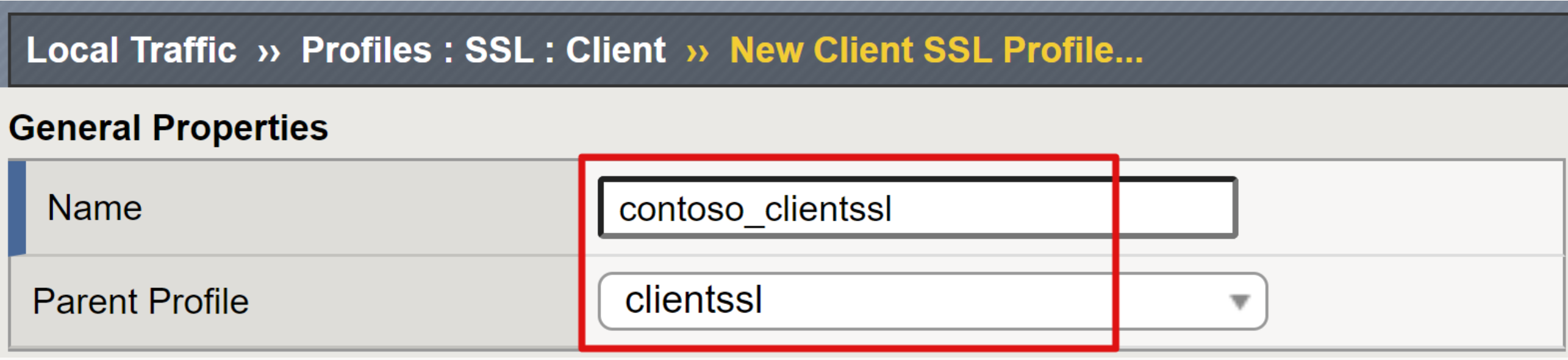

В левой панели навигации перейдите в Локальный трафик>Профили>SSL>Клиент.

Нажмите кнопку создания.

На странице "Новый профиль SSL клиента" введите уникальное понятное имя.

Убедитесь, что для основного профиля задано значение clientssl.

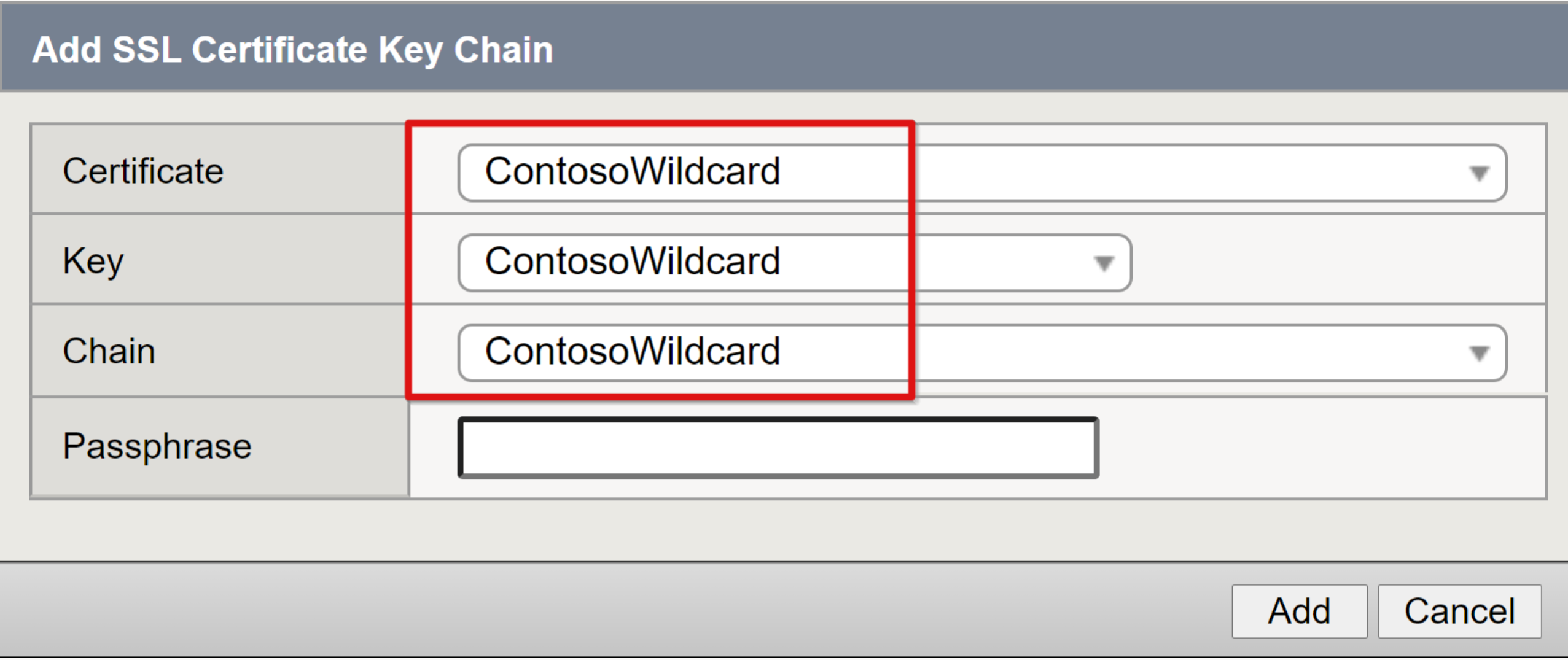

В строке Цепочка ключей сертификата установите самый правый флажок.

Выберите Добавить.

В раскрывающихся списках сертификатов, ключей и цепочки выберите подстановочный сертификат, импортированный без парольной фразы.

Выберите Добавить.

Щелкните Готово.

Повторите шаги, чтобы создать профиль сертификата SSL-сервера.

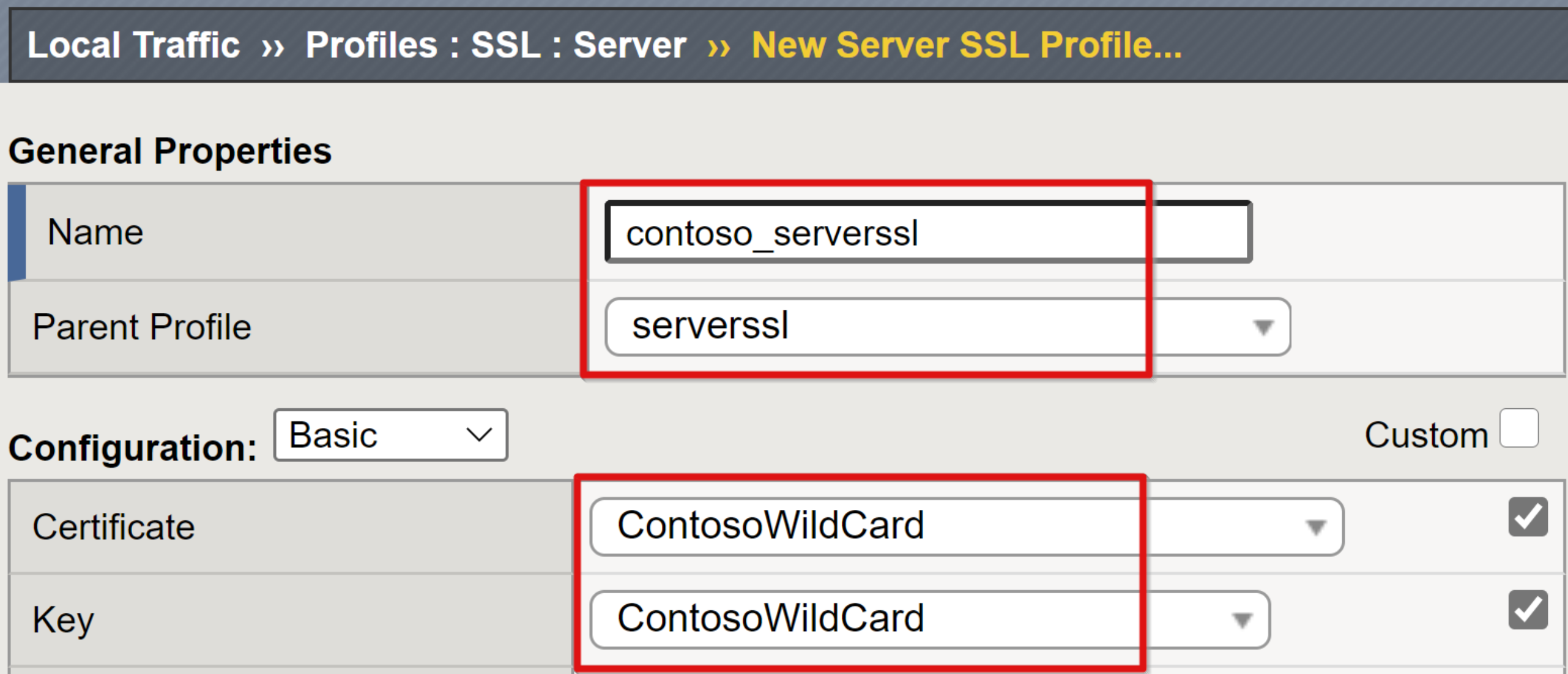

Вверху на ленте выберите SSL>Сервер>Создать.

На странице профиль SSL нового сервера введите уникальное дружественное имя.

Убедитесь, что родительский профиль установлен как serverssl.

Установите флажок в крайнем правом столбце для строк сертификата и ключа

В раскрывающихся списках сертификатов и ключей выберите импортированный сертификат.

Щелкните Готово.

Примечание.

Если вы не можете получить SSL-сертификат, используйте интегрированный самозаверяющий СЕРВЕР BIG-IP и SSL-сертификаты клиента. В браузере появится ошибка сертификата.

Поиск ресурса

Чтобы подготовить BIG-IP для SHA, найдите публикуемые им ресурсы и службу каталогов, на которую он полагается для SSO. BIG-IP имеет два источника разрешения имён, начиная с файла local/.../hosts. Если запись не найдена, система BIG-IP использует службу DNS, с помощью которую она была настроена. Метод hosts-файла не применяется к узлам и пулам APM, использующим полное доменное имя.

- В веб-конфигурации перейдите в систему>конфигурацию>устройства>DNS.

- В списке серверов поиска DNS введите IP-адрес DNS-сервера вашей среды.

- Выберите Добавить.

- Выберите Обновить.

Необязательный шаг — это конфигурация LDAP с целью проверки подлинности системных администраторов BIG-IP в Active Directory вместо управления локальными учетными записями BIG-IP.

Обновление BIG-IP

Ознакомьтесь со следующим списком рекомендаций по обновлению. Следуйте инструкциям по обновлению.

- Чтобы проверить версию операционной системы управления трафиком (TMOS):

- В левой верхней части главной страницы наведите указатель мыши на имя узла BIG-IP

- Запустите версию 15.x и выше. См. загрузка F5. Требуется авторизация.

- Сведения об обновлении основного TMOS см. в статье F5 K34745165: Управление образами программного обеспечения в системе BIG-IP.

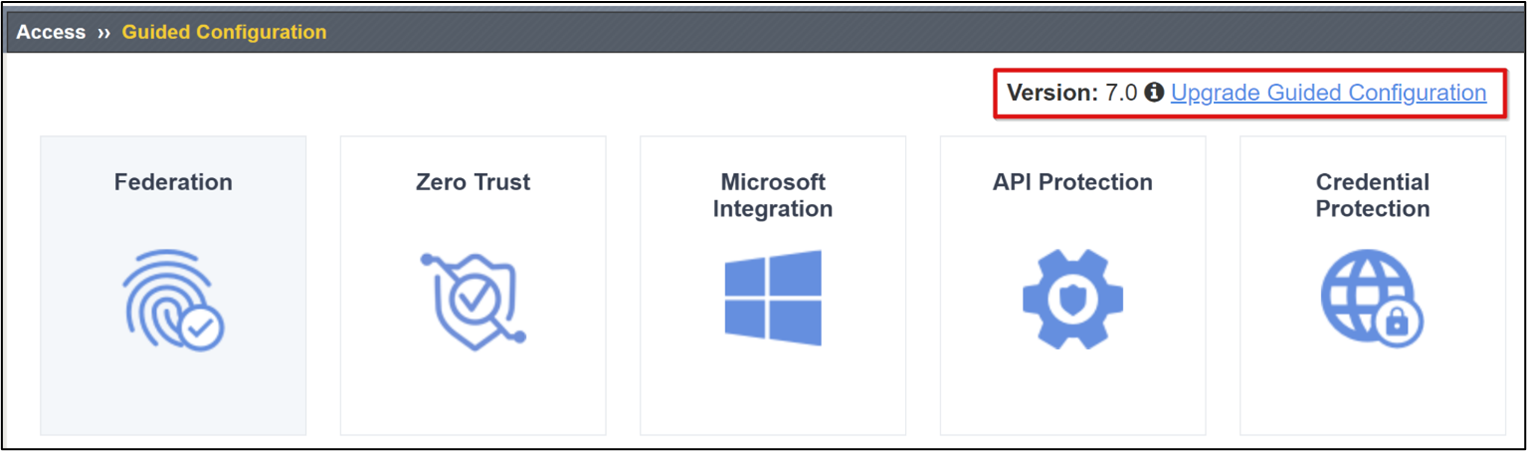

- Если вы не можете обновить основной TMOS, можно обновить пошаговую конфигурацию. Для этого выполните следующие действия:

- См. также руководство по сценариям

В веб-конфигурации BIG-IP на главной вкладке перейдите в раздел Доступ>Руководимая конфигурация.

На странице "Интерактивная конфигурация" выберите "Обновить интерактивную конфигурацию".

В диалоговом окне "Руководство по обновлению конфигурации" выберите "Выбрать файл".

Выберите " Отправить и установить".

Дождитесь завершения обновления.

Выберите Продолжить.

Резервное копирование BIG-IP

При подготовке системы BIG-IP к работе рекомендуется создать полную резервную копию конфигурации.

- Перейдите к Система>Архивы>Создать.

- Укажите уникальное имя файла.

- Включите шифрование с помощью парольной фразы.

- Задайте параметр "Закрытые ключи" для включения резервного копирования устройств и SSL-сертификатов.

- Щелкните Готово.

- Дождитесь завершения процесса.

- Появится сообщение с результатами.

- Нажмите ОК.

- Выберите ссылку резервного копирования.

- Сохраните архив набора конфигураций пользователя (UCS) локально.

- Выберите Скачать.

Вы можете создать резервную копию всего системного диска с помощью моментальных снимков Azure. Это средство обеспечивает возможность тестирования между версиями TMOS или восстановления начальной системы.

# Install modules

Install-module Az

Install-module AzureVMSnapshots

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Create Snapshot

New-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>'

#List Snapshots

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>'

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot -RemoveOriginalDisk

Восстановление BIG-IP

Восстановление BIG-IP аналогично процессу резервного копирования и может использоваться для переноса конфигураций между виртуальными машинами BIG-IP. Перед импортом резервного копирования убедитесь, что поддерживаются пути обновления.

- Перейдите в системные>архивы.

- Выберите резервную ссылку или

- Выберите "Загрузить" и найдите сохранённый архив UCS, которого нет в списке.

- Укажите парольную фразу резервного копирования.

- Выберите " Восстановить"

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Restore Snapshot

Get-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot

Примечание.

В настоящее время командлет AzVmSnapshot может восстановить последний моментальный снимок на основе даты. Моментальные снимки хранятся в корневом каталоге группы ресурсов виртуальной машины. Восстановление моментальных снимков перезапускает виртуальную машину Azure, поэтому выберите оптимальное время для этой задачи.

Ресурсы

- Сброс пароля BIG-IP VE в Azure

- Сброс пароля без использования портала

- Изменение сетевого адаптера, используемого для управления BIG-IP VE

- О маршрутах в конфигурации с одним сетевым адаптером

- Microsoft Azure: Waagent

Следующие шаги

Выберите сценарий развертывания и начните внедрение.