Синхронизация объектов и учетных данных в управляемом домене доменных служб Microsoft Entra

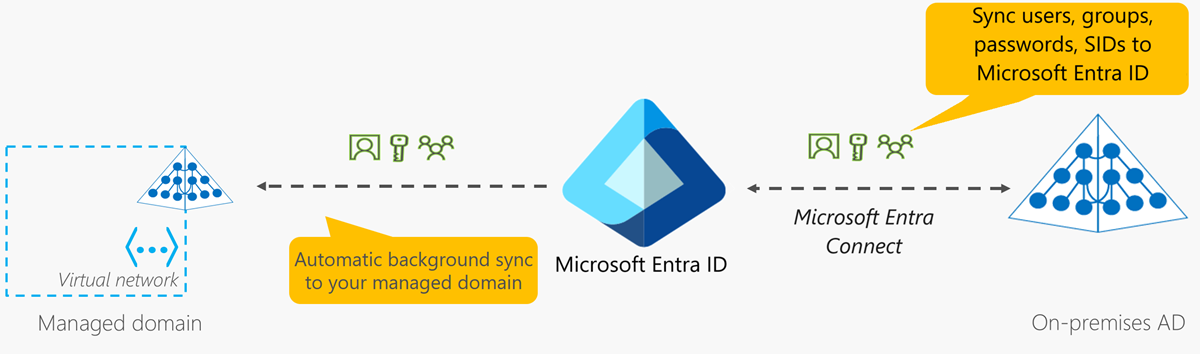

Объекты и учетные данные в управляемом домене доменных служб Microsoft Entra могут быть созданы локально в домене или синхронизированы из клиента Microsoft Entra. При первом развертывании доменных служб настраивается и запускается автоматическая односторонняя синхронизация для репликации объектов из Microsoft Entra ID. Эта односторонняя синхронизация продолжает выполняться в фоновом режиме, чтобы сохранить управляемый домен доменных служб up-to-date с любыми изменениями из идентификатора Microsoft Entra. Синхронизация не выполняется из доменных служб обратно с идентификатором Microsoft Entra.

В гибридной среде объекты и учетные данные из локального домена AD DS можно синхронизировать с идентификатором Microsoft Entra Connect с помощью Microsoft Entra Connect. После успешной синхронизации этих объектов с идентификатором Microsoft Entra автоматическая фоновая синхронизация делает эти объекты и учетные данные доступными для приложений с помощью управляемого домена.

На следующей схеме показано, как работает синхронизация между доменными службами, идентификатором Microsoft Entra ID и необязательной локальной средой AD DS:

Обзор синхронизации  домена доменных служб Microsoft Entra

домена доменных служб Microsoft Entra

Синхронизация из Microsoft Entra ID в доменные службы

Учетные записи пользователей, членство в группах и хэши учетных данных синхронизируются одним из способов с идентификатора Microsoft Entra в доменные службы. Этот процесс синхронизации выполняется автоматически. Вам не нужно настраивать, отслеживать или управлять этим процессом синхронизации. Начальная синхронизация может занять несколько часов до нескольких дней в зависимости от количества объектов в каталоге Microsoft Entra. После завершения начальной синхронизации изменения, внесенные в идентификатор Microsoft Entra, такие как изменения пароля или атрибута, автоматически синхронизируются с доменными службами.

Когда пользователь создается в идентификаторе Microsoft Entra, он не синхронизируется с доменными службами, пока не измените пароль в идентификаторе Microsoft Entra. Этот процесс изменения пароля приводит к созданию и хранению хэшей паролей для проверки подлинности Kerberos и NTLM в идентификаторе Microsoft Entra. Хэши паролей необходимы для успешной проверки подлинности пользователя в доменных службах.

Процесс синхронизации является односторонним по замыслу. Нет обратной синхронизации изменений из доменных служб обратно в Microsoft Entra ID. Управляемый домен в основном доступен только для чтения, за исключением пользовательских организационных единиц (OU), которые можно создать. Нельзя вносить изменения в атрибуты пользователя, пароли пользователей или членство в группах в управляемом домене.

Синхронизация с областью действия и фильтр групп

Синхронизацию можно ограничить только учетными записями пользователей, которые были созданы в облаке. В этой области синхронизации можно фильтровать для определенных групп или пользователей. Вы можете выбрать только облачные группы, локальные группы или оба. Дополнительные сведения о настройке синхронизации с областью действия см. в разделе Настройкасинхронизации с областью действия.

Синхронизация атрибутов и сопоставление с доменными службами

В следующей таблице перечислены некоторые распространенные атрибуты и их синхронизация с доменными службами.

| Атрибут в доменных службах | Источник | Примечания |

|---|---|---|

| Уникальное имя пользователя | Атрибут Основного имени пользователя для пользователя в клиенте Microsoft Entra | Атрибут UPN из арендатора Microsoft Entra синхронизируется as-is с доменными службами. Самый надежный способ входа в управляемый домен — использовать имя UPN (Уникальное имя пользователя). |

| Идентификатор учетной записи SAM | Атрибут mailNickname пользователя в клиенте Microsoft Entra или автоматически создан | Атрибут SAMAccountName берется из атрибута mailNickname в клиенте Microsoft Entra. Если несколько учетных записей пользователей имеют одинаковый атрибут mailNickname, SAMAccountName создается автоматически. Если mailNickname пользователя или префикс основного имени пользователя UPN длиннее 20 символов, SAMAccountName автоматически создается таким образом, чтобы соответствовать ограничению в 20 символов на атрибуты SAMAccountName. |

| Пароли | Пароль пользователя из клиента Microsoft Entra | Устаревшие хэши паролей, необходимые для проверки подлинности NTLM или Kerberos, синхронизируются из клиента Microsoft Entra. Если клиент Microsoft Entra настроен для гибридной синхронизации с помощью Microsoft Entra Connect, эти хэши паролей создаются из локальной среды AD DS. |

| Идентификатор безопасности основного пользователя или группы | Автоматическое создание | Основной идентификатор безопасности учетных записей пользователей или групп автоматически создается в доменных службах. Этот атрибут не соответствует основному идентификатору безопасности пользователя или группы объекта в локальной среде AD DS. Это несоответствие связано с тем, что управляемый домен имеет другое пространство имен SID, отличное от локального домена AD DS. |

| История SID для пользователей и групп | Локальный основной пользователь и идентификатор безопасности группы | Атрибут SidHistory для пользователей и групп в доменных службах соответствует соответствующему основному пользователю или идентификатору безопасности группы в локальной среде AD DS. Эта функция помогает упростить перемещение локальных приложений в доменные службы, так как вам не нужно повторно использовать ресурсы ACL. |

Совет

Выполните вход в управляемый домен, используя формат UPN Атрибут SAMAccountName, например AADDSCONTOSO\driley, может быть автоматически сгенерирован для некоторых учетных записей пользователей в управляемом домене. Автоматически созданные для пользователей SAMAccountName могут отличаться от префикса UPN, поэтому не всегда являются надежным способом входа.

Например, если несколько пользователей имеют один и тот же атрибут mailNickname или пользователи имеют слишком длинные префиксы UPN, то SAMAccountName для этих пользователей может быть автоматически создан. Используйте формат UPN, например, driley@aaddscontoso.com, для надежного входа в управляемый домен.

Сопоставление атрибутов для учетных записей пользователей

В следующей таблице показано, как определенные атрибуты для пользовательских объектов в идентификаторе Microsoft Entra синхронизируются с соответствующими атрибутами в доменных службах.

| Атрибут пользователя в идентификаторе Microsoft Entra | Атрибут пользователя в доменных службах |

|---|---|

| учетная запись активирована | userAccountControl (устанавливает или очищает бит ACCOUNT_DISABLED) |

| город | l |

| название компании | companyName |

| страна | со |

| отдел | отдел |

| Отображаемое имя | отображаемоеИмя |

| идентификатор сотрудника | идентификатор сотрудника |

| номер телефона по факсу | Номер факса |

| givenName | Имя |

| должность | заголовок |

| почта | почта |

| мейлНикнейм | msDS-AzureADMailNickname |

| почтовый псевдоним | SAMAccountName (иногда может быть автоматически сформирован) |

| управляющий | управляющий |

| мобильный | мобильный |

| objectid | msDS-aadObjectId |

| идентификатор безопасности на месте | История SID |

| политики паролей | userAccountControl (задает или очищает бит DONT_EXPIRE_PASSWORD) |

| physicalDeliveryOfficeName | НазваниеФизическогоОфисаДоставки |

| почтовый код | почтовый код |

| предпочтительный язык | предпочтительный язык |

| проксидреса | Прокси-адреса |

| государство | ул |

| адрес улицы | адрес |

| фамилия | sn |

| номер телефона | номер телефона |

| Имя пользователя | основное имя пользователя |

Сопоставление атрибутов для групп

В следующей таблице показано, как определенные атрибуты для объектов группы в идентификаторе Microsoft Entra синхронизируются с соответствующими атрибутами в доменных службах.

| Атрибут группы в идентификаторе Microsoft Entra | Атрибут группы в доменных службах |

|---|---|

| отображаемое имя | Отображаемое имя |

| displayName | SAMAccountName (иногда может быть автоматически сформирован) |

| почта | почта |

| mailNickname | msDS-AzureADMailNickname |

| objectid | msDS-AzureADObjectId |

| идентификатор безопасности локальной сети (onPremiseSecurityIdentifier) | историяSID |

| proxyAddresses | proxy-адреса |

| безопасностьВключена | ТипГруппы |

Синхронизация из локальной службы AD DS с идентификатором и доменными службами Майкрософт

Microsoft Entra Connect используется для синхронизации учетных записей пользователей, членства в группах и хэшей учетных данных из локальной среды AD DS с идентификатором Microsoft Entra. Атрибуты учетных записей пользователей, таких как имя участника-пользователя и локальный идентификатор безопасности (SID), синхронизируются. Для входа с помощью доменных служб устаревшие хэши паролей, необходимые для проверки подлинности NTLM и Kerberos, также синхронизируются с идентификатором Microsoft Entra.

Важный

Microsoft Entra Connect следует установить и настроить только для синхронизации с локальными средами AD DS. Не поддерживается установка Microsoft Entra Connect в управляемом домене для синхронизации объектов обратно с идентификатором Microsoft Entra.

При настройке обратной записи изменения из идентификатора Microsoft Entra синхронизируются с локальной средой AD DS. Например, если пользователь изменяет пароль с помощью самостоятельного управления паролями Microsoft Entra, пароль обновляется в локальной среде AD DS.

Заметка

Всегда используйте последнюю версию Microsoft Entra Connect, чтобы гарантировать наличие исправлений для всех известных ошибок.

Синхронизация в локальной среде с множественными лесами

Многие организации имеют довольно сложную локальную среду AD DS, включающую несколько лесов. Microsoft Entra Connect поддерживает синхронизацию пользователей, групп и хэшей учетных данных из многолесовых сред с идентификатором Microsoft Entra ID.

Microsoft Entra ID имеет гораздо более простое и плоское пространство имен. Для того, чтобы пользователи могли надежно получать доступ к приложениям, защищенным идентификатором Microsoft Entra ID, разрешать конфликты UPN (имени пользователя) между учетными записями пользователей в разных доменных лесах. Управляемые домены используют плоскую структуру OU, аналогичную системе идентификаторов Microsoft Entra ID. Все учетные записи пользователей и группы хранятся в контейнере пользователей AADDC, несмотря на синхронизацию из разных локальных доменов или лесов, даже если вы настроили иерархическую структуру подразделения в локальной среде. Управляемый домен упрощает любые иерархические структуры организационных единиц.

Как описано ранее, синхронизация из доменных служб обратно в идентификатор Microsoft Entra не выполняется. Вы можете создать настраиваемую организационную единицу (OU) в доменных службах, а затем создать пользователей, группы или учетные записи служб в этих настраиваемых организационных единицах. Ни один из объектов, созданных в пользовательских организационных единицах, не синхронизируется обратно с Microsoft Entra ID. Эти объекты доступны только в управляемом домене и не отображаются с помощью командлетов Microsoft Graph PowerShell, API Microsoft Graph или центра администрирования Microsoft Entra.

Что не синхронизировано с доменными службами

Следующие объекты или атрибуты не синхронизируются из локальной среды AD DS с идентификатором Microsoft Entra или доменными службами:

- Исключенные атрибуты: Вы можете исключить определенные атрибуты из синхронизации с Microsoft Entra ID в локальной среде AD DS с помощью Microsoft Entra Connect. Эти исключенные атрибуты затем недоступны в доменных службах.

- Групповые Политики: Групповые Политики, настроенные в локальной среде AD DS, не синхронизируются с Доменными Службами.

- папка Sysvol: Содержимое папки sysvol sysvol в локальной среде AD DS не синхронизируется с доменными службами.

- объекты компьютеров: объекты компьютера для компьютеров, присоединенных к локальной среде AD DS, не синхронизируются с доменными службами. Эти компьютеры не имеют отношения доверия с управляемым доменом и принадлежат только локальной среде AD DS. В доменных службах отображаются только компьютерные объекты для компьютеров, которые явно присоединены к управляемому домену.

- атрибуты SidHistory для пользователей и групп: SID основного пользователя и основной группы из локальной среды AD DS синхронизируются со службами домена. Однако существующие атрибуты SidHistory для пользователей и групп не синхронизируются из локальной среды AD DS с доменными службами.

- Структуры единиц организации (OU) : Организационные единицы, определенные в локальной среде AD DS, не синхронизируются с Доменными службами. В службах доменов (Domain Services) есть два встроенных организационных подразделения (ОП) — одно для пользователей и одно для компьютеров. Управляемый домен имеет плоскую структуру организационной единицы. Вы можете создать настраиваемое подразделение в управляемом домене.

Вопросы синхронизации хэша паролей и безопасности

При включении доменных служб требуются устаревшие хэши паролей для проверки подлинности NTLM и Kerberos. Идентификатор Microsoft Entra не хранит пароли с четким текстом, поэтому эти хэши не могут быть автоматически созданы для существующих учетных записей пользователей. Хэши паролей, совместимые с NTLM и Kerberos, всегда хранятся в зашифрованном виде в идентификаторе Microsoft Entra.

Ключи шифрования уникальны для каждого клиента Microsoft Entra. Эти хэши шифруются таким образом, что только доменные службы имеют доступ к ключам расшифровки. Никакие другие службы или компоненты в идентификаторе Microsoft Entra не имеют доступа к ключам расшифровки.

Затем хэши паролей устаревшего формата синхронизируются из Microsoft Entra ID в контроллеры домена для управляемого домена. Диски для этих управляемых контроллеров домена в Службах доменов шифруются в состоянии покоя. Эти хэши паролей хранятся и защищены на этих контроллерах домена, аналогично тому, как пароли хранятся и защищены в локальной среде AD DS.

Для облачных сред Microsoft Entra пользователи должны сбросить или изменить пароль, чтобы необходимые хэши паролей были созданы и сохранены в Microsoft Entra ID. Для любой облачной учетной записи пользователя, созданной в идентификаторе Microsoft Entra, после включения доменных служб Microsoft Entra хэши паролей создаются и хранятся в форматах, совместимых с NTLM и Kerberos. Все учетные записи пользователей облака должны изменить пароль перед синхронизацией с доменными службами.

Для гибридных учетных записей пользователей, синхронизированных из локальной среды AD DS с помощью Microsoft Entra Connect, необходимо настроить Microsoft Entra Connect для синхронизации хэшей паролей в совместимых форматах NTLM и Kerberos.

Дальнейшие действия

Дополнительные сведения о специфике синхронизации паролей см. в статье Как синхронизация хэша паролей работает с Microsoft Entra Connect.

Чтобы начать работу с доменными службами, создайте управляемый домен.