Использование журналов аудита для устранения неполадок с изменениями политики условного доступа

Журнал аудита Microsoft Entra является ценным источником информации при поиске причин возникновения неполадок и анализе изменений политик условного доступа в вашей среде.

Данные журнала аудита по умолчанию хранятся только 30 дней, что может быть недостаточным для определенных организаций. Организации могут хранить данные в течение более длительных периодов, изменяя параметры диагностики в идентификаторе Microsoft Entra на:

- Отправка данных в рабочую область Log Analytics

- архивирование данных в учетную запись хранения;

- Передача данных в Центры событий

- Передать данные в партнерское решение.

Найдите эти параметры в разделах Идентификация>Мониторинг и работоспособность>Параметры диагностики>Изменить параметры. Если у вас нет параметра диагностики, следуйте инструкциям в статье Создание параметров диагностики для отправки журналов и метрик платформы в различные места назначения, чтобы их создать.

Использование журнала аудита

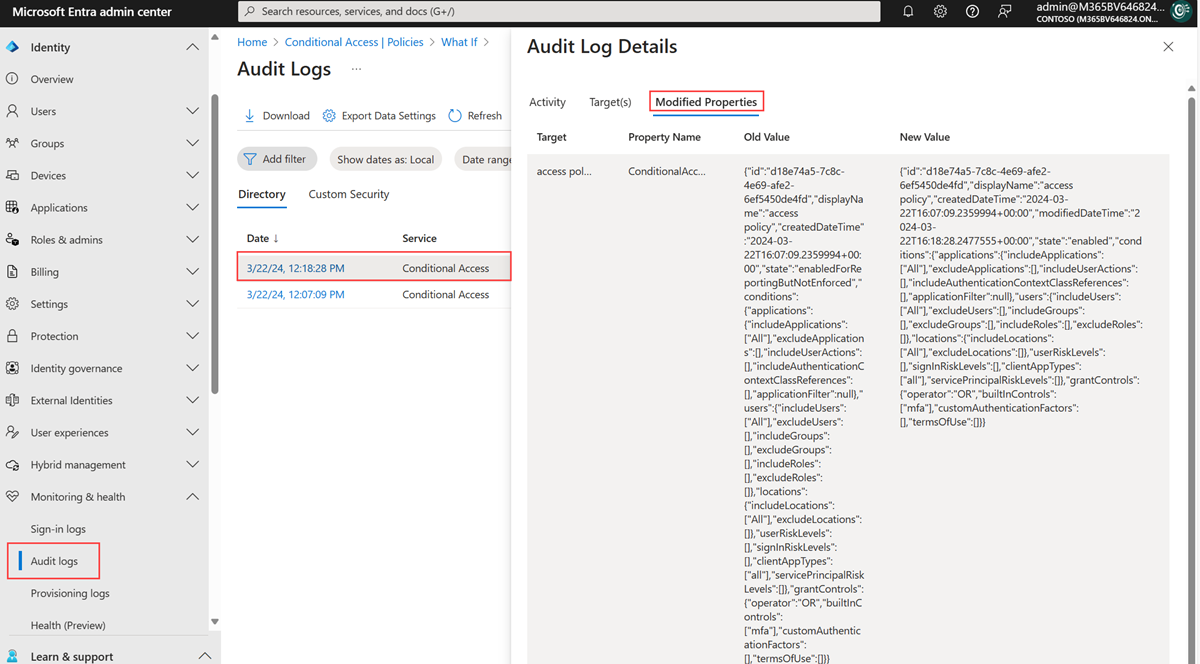

Войдите в Центр администрирования Microsoft Entra как минимум в роли читателя отчетов.

Перейдите к разделу Идентификация>Мониторинг и работоспособность>Журналы аудита.

Выберите диапазон дат, который требуется запросить.

В фильтре службы выберите условный доступ и нажмите кнопку "Применить ".

Журналы аудита отображают все действия по умолчанию. Откройте фильтр действий, чтобы сузить действия. Полный список действий журнала аудита для условного доступа см. в действиях журнала аудита.

Чтобы просмотреть сведения, выберите строку. На вкладке "Измененные свойства" перечислены измененные значения JSON для выбранного действия аудита.

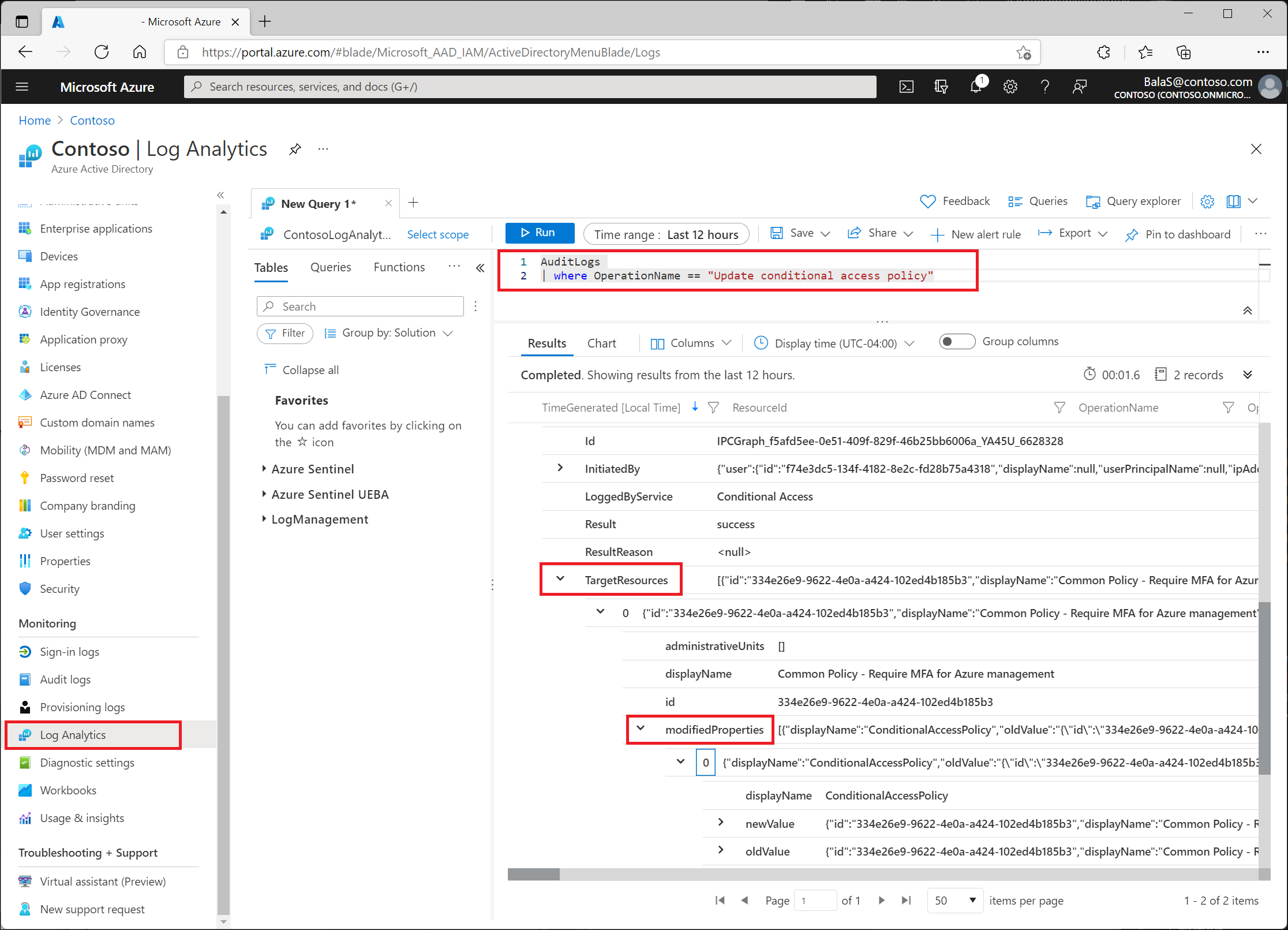

Используйте Log Analytics

Анализ журналов позволяет организациям запрашивать данные с помощью встроенных запросов или пользовательских запросов Kusto. Дополнительные сведения см. в статье Начало работы с запросами журнала в Azure Monitor.

После включения вы можете найти доступ к Log Analytics в разделе Идентификации>, Мониторинг и работоспособность>, Log Analytics. Таблица с наибольшим интересом для администраторов условного доступа — это AuditLogs.

AuditLogs

| where OperationName == "Update Conditional Access policy"

Изменения можно найти выбрав TargetResources>modifiedProperties.

Чтение значений

Старые и новые значения из журнала аудита и Log Analytics представлены в формате JSON. Сравните эти значения, чтобы увидеть изменения в политике.

Пример старой политики:

{

"conditions": {

"applications": {

"applicationFilter": null,

"excludeApplications": [

],

"includeApplications": [

"797f4846-ba00-4fd7-ba43-dac1f8f63013"

],

"includeAuthenticationContextClassReferences": [

],

"includeUserActions": [

]

},

"clientAppTypes": [

"browser",

"mobileAppsAndDesktopClients"

],

"servicePrincipalRiskLevels": [

],

"signInRiskLevels": [

],

"userRiskLevels": [

],

"users": {

"excludeGroups": [

"eedad040-3722-4bcb-bde5-bc7c857f4983"

],

"excludeRoles": [

],

"excludeUsers": [

],

"includeGroups": [

],

"includeRoles": [

],

"includeUsers": [

"All"

]

}

},

"displayName": "Common Policy - Require MFA for Azure management",

"grantControls": {

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [

],

"operator": "OR",

"termsOfUse": [

"a0d3eb5b-6cbe-472b-a960-0baacbd02b51"

]

},

"id": "334e26e9-9622-4e0a-a424-102ed4b185b3",

"modifiedDateTime": "2021-08-09T17:52:40.781994+00:00",

"state": "enabled"

}

Пример обновленной политики:

{

"conditions": {

"applications": {

"applicationFilter": null,

"excludeApplications": [

],

"includeApplications": [

"797f4846-ba00-4fd7-ba43-dac1f8f63013"

],

"includeAuthenticationContextClassReferences": [

],

"includeUserActions": [

]

},

"clientAppTypes": [

"browser",

"mobileAppsAndDesktopClients"

],

"servicePrincipalRiskLevels": [

],

"signInRiskLevels": [

],

"userRiskLevels": [

],

"users": {

"excludeGroups": [

"eedad040-3722-4bcb-bde5-bc7c857f4983"

],

"excludeRoles": [

],

"excludeUsers": [

],

"includeGroups": [

],

"includeRoles": [

],

"includeUsers": [

"All"

]

}

},

"displayName": "Common Policy - Require MFA for Azure management",

"grantControls": {

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [

],

"operator": "OR",

"termsOfUse": [

]

},

"id": "334e26e9-9622-4e0a-a424-102ed4b185b3",

"modifiedDateTime": "2021-08-09T17:52:54.9739405+00:00",

"state": "enabled"

}

В предыдущем примере обновлённая политика не включает условия использования в контроль доступа.