Блокировка доступа для пользователей с помощью предварительного риска

Большинство пользователей имеют обычное поведение, которое можно отследить, а когда оно выходит за пределы этой нормы, может быть рискованно позволять им войти в систему. Возможно, вы хотите заблокировать этого пользователя или попросить их просмотреть определенные условия использования. Microsoft Purview может предоставить сигнал предварительного риска условному доступу для уточнения решений по контролю доступа. Управление внутренними рисками входит в состав Microsoft Purview. Прежде чем использовать сигнал в условном доступе, необходимо включить его.

Пользовательские исключения

Политики условного доступа являются мощными средствами, мы рекомендуем исключить следующие учетные записи из политик:

- Аварийный доступ или учетные записи с разрывом, чтобы предотвратить блокировку из-за неправильной настройки политики. В маловероятном сценарии, когда все администраторы заблокированы, ваша учетная запись администратора для аварийного доступа может использоваться для входа и выполнения действий по восстановлению доступа.

- Дополнительные сведения см. в статье об управлении учетными записями аварийного доступа в идентификаторе Microsoft Entra.

- Учетные записи служб и субъекты-службы, такие как учетная запись синхронизации Microsoft Entra Connect. Учетные записи служб представляют собой автономные учетные записи, которые не привязаны к какому-либо конкретному пользователю. Они обычно используются службами сервера для предоставления программного доступа к приложениям, но также могут применяться для входа в системы в целях администрирования. Вызовы, сделанные субъектами-службами, не будут блокироваться политиками условного доступа, применяемыми к пользователям. Используйте условный доступ для удостоверений рабочей нагрузки, чтобы определить политики, нацеленные на субъекты-службы.

- Если в вашей организации эти учетные записи используются в сценариях или в коде, попробуйте заменить их управляемыми удостоверениями.

Развертывание шаблона

Организации могут развернуть эту политику с помощью описанных ниже шагов или шаблонов условного доступа.

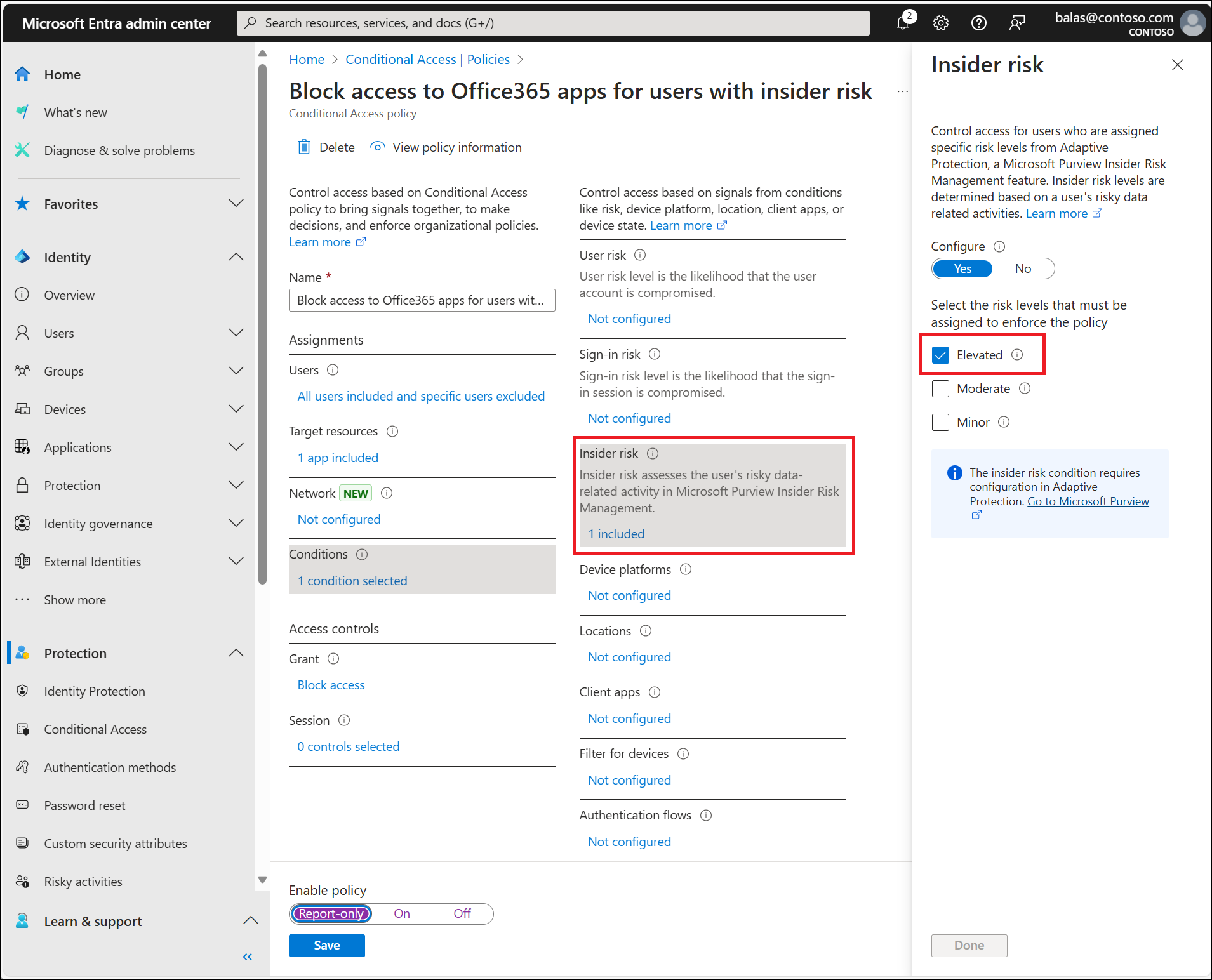

Блокировка доступа с помощью политики условного доступа

Совет

Настройте адаптивную защиту перед созданием следующей политики.

- Войдите в Центр администрирования Microsoft Entra в качестве администратора условного доступа.

- Перейдите к политикам условного доступа>защиты>.

- Выберите Новая политика.

- Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

- В разделе Назначения выберите Идентификаторы пользователей или рабочих нагрузок.

- В разделе Включить выберите Все пользователи.

- В разделе " Исключить":

- Выберите Пользователи и группы, а затем выберите корпоративные учетные записи для аварийного доступа (или для обхода стандартной системы контроля).

- Выберите гостевых или внешних пользователей и выберите следующее:

- Пользователи прямого подключения B2B.

- Пользователи поставщика услуг.

- Другие внешние пользователи.

- В разделе "Целевые ресурсы>" (ранее облачные приложения)>Включите все ресурсы (ранее — "Все облачные приложения").

- В разделе "Риск предварительной оценки условий>" задайте для параметра "Да".

- В разделе "Выбор уровней риска", которые должны быть назначены для принудительного применения политики.

- Выберите "Повышенные привилегии".

- Нажмите кнопку Готово.

- В разделе "Выбор уровней риска", которые должны быть назначены для принудительного применения политики.

- В разделе Управление доступом>Предоставить разрешение выберите Блокировать доступ и нажмите Выбрать.

- Подтвердите параметры и задайте для параметра Включить политику значение Только отчет.

- Нажмите Создать, чтобы создать и включить политику.

После подтверждения параметров в режиме "только отчет" администратор может перевести переключатель Включить политику из положения Только отчет в положение Вкл.

Некоторые администраторы могут создавать другие политики условного доступа, использующие другие элементы управления доступом, например условия использования на более низких уровнях риска для предварительной оценки.