Приступая к работе с сервером Многофакторной идентификации Azure

На этой странице рассматривается процедура установки сервера и его настройка в локальной службе Active Directory. Если сервер MFA уже установлен и вам нужно его обновить, см. сведения в статье Обновление сервера Многофакторной идентификации Azure до последней версии. Сведения об установке только веб-службы см. в статье Включение проверки подлинности мобильных приложений с помощью сервера Многофакторной идентификации Azure.

Внимание

В сентябре 2022 года корпорация Майкрософт объявила об отмене использования сервера Многофакторной идентификации Azure. Начиная с 30 сентября 2024 г. развертывания сервера Многофакторной идентификации Azure больше не будут обслуживать многофакторные запросы проверки подлинности, что может привести к сбою проверки подлинности для вашей организации. Чтобы обеспечить непрерывную проверку подлинности и оставаться в поддерживаемом состоянии, организации должны перенести данные проверки подлинности пользователей в облачную службу многофакторной проверки подлинности Microsoft Entra с помощью последней служебной программы миграции, включенной в последнее обновление сервера Многофакторной идентификации Azure. Дополнительные сведения см. в статье "Миграция сервера Многофакторной идентификации Azure".

Сведения о начале работы с облачной многофакторной идентификацией см. в руководстве по обеспечению безопасности событий входа пользователей с помощью многофакторной проверки подлинности Azure.

Планирование развертывания

Прежде чем скачивать сервер Многофакторной идентификации Azure, определите требования к нагрузке и высокому уровню доступности. Используйте эти сведения, чтобы выбрать способ и расположение развертывания.

Хорошее руководство по объему необходимой памяти — это количество пользователей, которые вы ожидаете регулярно проходить проверку подлинности.

| Пользователи | ОЗУ |

|---|---|

| 1–10 000 | 4 ГБ |

| 10 001–50 000 | 8 ГБ |

| 50 001–100 000 | 12 ГБ |

| 100 000–200 001 | 16 ГБ |

| 200 001+ | 32 Гб |

Следует ли настроить несколько серверов для обеспечения высокого уровня доступности или балансировки нагрузки? Существует множество способов настройки этой конфигурации с помощью сервера Многофакторной идентификации Azure. При установке первого сервера Многофакторной идентификации Azure он становится главным. Все остальные серверы становятся подчиненными, а также автоматически синхронизируют пользователей и конфигурацию с главной службой. Позже вы можете настроить один сервер-источник, а остальные использовать в качестве серверов резервного копирования или же настроить балансировку нагрузки между серверами.

Когда главный сервер Многофакторной идентификации Azure переходит в автономный режим, подчиненные серверы по-прежнему могут обрабатывать двухфакторные запросы на проверку подлинности. Но вы не сможете добавить новых пользователей, как и существующие пользователи не смогут обновить свои параметры, пока главный сервер снова не подключится к сети или уровень подчиненного сервера не будет повышен.

Подготовка среды

Убедитесь, что сервер, который вы используете для многофакторной проверки подлинности Azure, соответствует следующим требованиям.

| Требования к серверу Многофакторной идентификации Azure | Description |

|---|---|

| Оборудование | |

| Программное обеспечение. | |

| Разрешения | Учетная запись администратора домена или администратора предприятия для регистрации в Active Directory |

1Если сервер Многофакторной идентификации Azure не может активироваться на виртуальной машине Azure, работающей под управлением Windows Server 2019 или более поздней, попробуйте использовать более раннюю версию Windows Server.

Компоненты сервера Многофакторной идентификации Azure

Существует три веб-компонента, составляющие сервер Многофакторной идентификации Azure:

- Пакет SDK для веб-службы. Включает взаимодействие с другими компонентами и устанавливается на сервере приложений сервера многофакторной идентификации Azure.

- Пользовательский портал — веб-сайт службы IIS (IIS), позволяющий пользователям регистрироваться в многофакторной проверке подлинности Microsoft Entra и поддерживать свои учетные записи.

- Веб-служба мобильного приложения — позволяет использовать мобильное приложение, например Microsoft Authenticator, для двухфакторной проверки подлинности.

Все три компонента можно установить на одном сервере, если он поддерживает выход в Интернет. При разрыве компонентов пакет SDK веб-службы устанавливается на сервере приложений многофакторной проверки подлинности Microsoft Entra, а портал пользователя и веб-служба мобильных приложений устанавливаются на сервере с подключением к Интернету.

Требования к брандмауэру сервера Многофакторной идентификации Azure

На каждом сервере MFA порт 443 должен быть открыт для передачи данных на следующие адреса:

Если в брандмауэре на порту 443 есть ограничения для исходящего трафика, откройте следующие диапазоны IP-адресов:

| IP-подсеть | Маска сети | Диапазон IP-адресов |

|---|---|---|

| 134.170.116.0/25 | 255.255.255.128 | 134.170.116.1–134.170.116.126 |

| 134.170.165.0/25 | 255.255.255.128 | 134.170.165.1–134.170.165.126 |

| 70.37.154.128/25 | 255.255.255.128 | 70.37.154.129–70.37.154.254 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48–52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160–52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 –52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16–52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176–52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96–52.250.85.111 |

Если вы не используете функции подтверждения событий и пользователи не проходят проверку подлинности при помощи мобильных приложений с устройств в корпоративной сети, вам необходимо использовать следующие диапазоны:

| IP-подсеть | Маска сети | Диапазон IP-адресов |

|---|---|---|

| 134.170.116.72/29 | 255.255.255.248 | 134.170.116.72–134.170.116.79 |

| 134.170.165.72/29 | 255.255.255.248 | 134.170.165.72–134.170.165.79 |

| 70.37.154.200/29 | 255.255.255.248 | 70.37.154.201–70.37.154.206 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48–52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160–52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 –52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16–52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176–52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96–52.250.85.111 |

Скачивание сервера Многофакторной идентификации

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

Выполните следующие действия, чтобы скачать сервер Многофакторной идентификации Azure:

Внимание

В сентябре 2022 года корпорация Майкрософт объявила об отмене использования сервера Многофакторной идентификации Azure. Начиная с 30 сентября 2024 г. развертывания сервера Многофакторной идентификации Azure больше не будут обслуживать многофакторные запросы проверки подлинности, что может привести к сбою проверки подлинности для вашей организации. Чтобы обеспечить непрерывную проверку подлинности и оставаться в поддерживаемом состоянии, организации должны перенести данные проверки подлинности пользователей в облачную службу многофакторной проверки подлинности Microsoft Entra с помощью последней служебной программы миграции, включенной в последнее обновление сервера Многофакторной идентификации Azure. Дополнительные сведения см. в статье "Миграция сервера Многофакторной идентификации Azure".

Сведения о начале работы с облачной многофакторной идентификацией см. в руководстве по обеспечению безопасности событий входа пользователей с помощью многофакторной проверки подлинности Azure.

Существующие клиенты, которые активировали "Сервер MFA" до 1 июля 2019 г., могут скачивать последнюю версию и последующие обновления, а также генерировать учетные данные для активации как обычно. Следующие действия возможны, только если вы являетесь существующим клиентом сервера MFA.

-

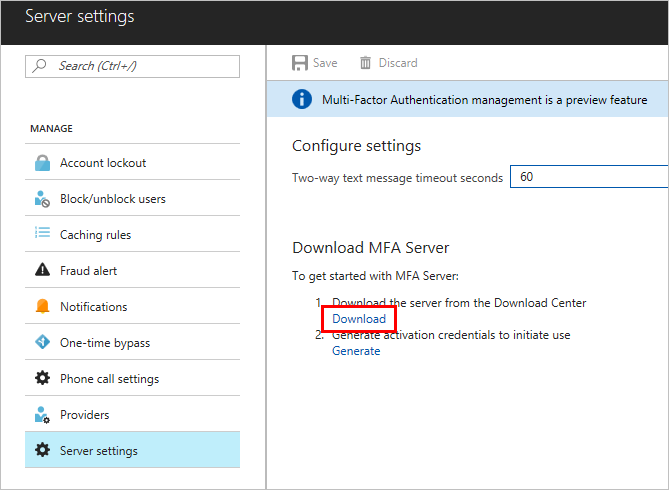

Войдите в Центр администрирования Microsoft Entra в качестве глобального администратора.

Перейдите к параметрам сервера многофакторной проверки подлинности> защиты.>

Выберите Загрузить и следуйте инструкциям на странице скачивания, чтобы сохранить установщик.

Оставьте эту страницу открытой, так как мы будем ссылаться на нее после запуска установщика.

Установка и настройка сервера Многофакторной идентификации

Загрузив сервер, установите и настройте его. Убедитесь, что сервер, устанавливаемый на него, соответствует требованиям, указанным в разделе планирования.

- Дважды щелкните исполняемый файл.

- На экране "Выбор папки для установки" убедитесь, что выбрана правильная папка, и нажмите кнопку Далее. Установлены следующие библиотеки:

- После завершения установки нажмите кнопку Готово. Запускается мастер настройки.

- На странице, с которой вы скачали сервер, нажмите кнопку Создать учетные данные для активации. Скопируйте эти сведения на сервер Многофакторной идентификации Azure в указанных полях и нажмите кнопку "Активировать".

Примечание.

Для управления этой функцией требуется глобальный администратор .

Отправка электронного письма пользователям

Чтобы упростить развертывание, разрешите серверу MFA взаимодействовать с пользователями. С сервера MFA отправьте пользователям сообщение о том, что они зарегистрированы для прохождения двухфакторной проверки подлинности.

Содержимое отправленного сообщения зависит от настройки двухфакторной проверки подлинности для пользователей. Например, если вы можете импортировать номера телефонов из каталога компании, электронная почта должна содержать номера телефонов по умолчанию, чтобы пользователи знали, что ожидать. Если вы не импортируете номера телефонов или пользователи будут использовать мобильное приложение, отправьте им сообщение электронной почты, которое направляет их для завершения регистрации учетной записи. Добавьте гиперссылку на портал пользователя многофакторной проверки подлинности Azure в сообщение электронной почты.

Содержимое электронного письма также будет различным в зависимости от метода проверки подлинности, установленного для пользователя (телефонный звонок, SMS или мобильное приложение). Например, если пользователь должен использовать ПИН-код при проверке подлинности, в электронном письме будет указано начальное значение ПИН-кода. ПИН-код требуется изменить при первой проверке подлинности.

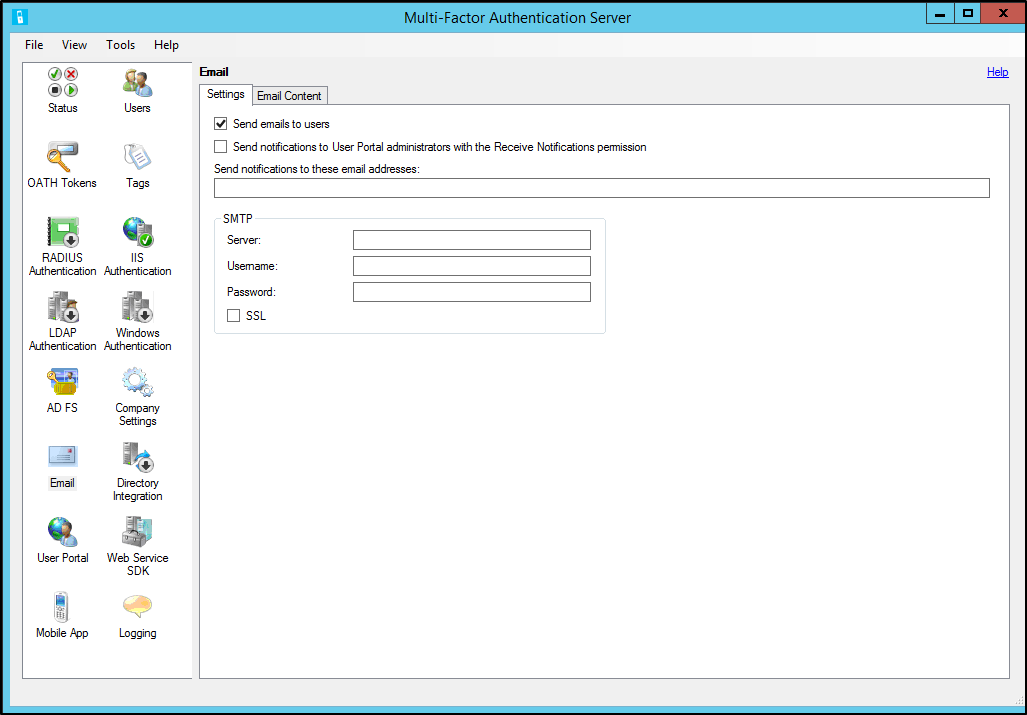

Настройка электронной почты и шаблонов электронной почты

Щелкните значок электронной почты в левой части окна, чтобы настроить параметры отправки этих сообщений. На этой странице можно ввести сведения о простом протоколе передачи почты (SMTP) почтового сервера и отправить сообщение электронной почты, установив флажок "Отправить сообщения электронной почты пользователям ".

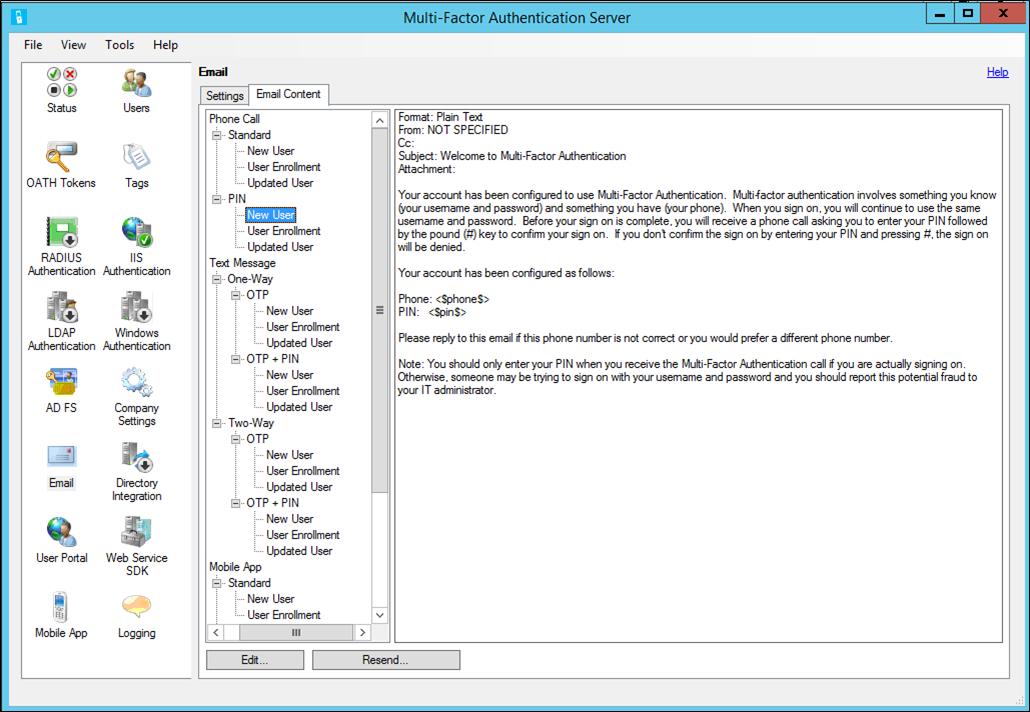

На вкладке Email Content (Содержимое электронного письма) отображаются различные шаблоны электронной почты. В зависимости от настроек многофакторной проверки подлинности можно выбрать тот шаблон, который максимально вам подходит.

Импорт пользователей из Active Directory

Теперь, когда сервер установлен, необходимо добавить пользователей. Вы можете создать их вручную, импортировать из Active Directory или настроить автоматическую синхронизацию с Active Directory.

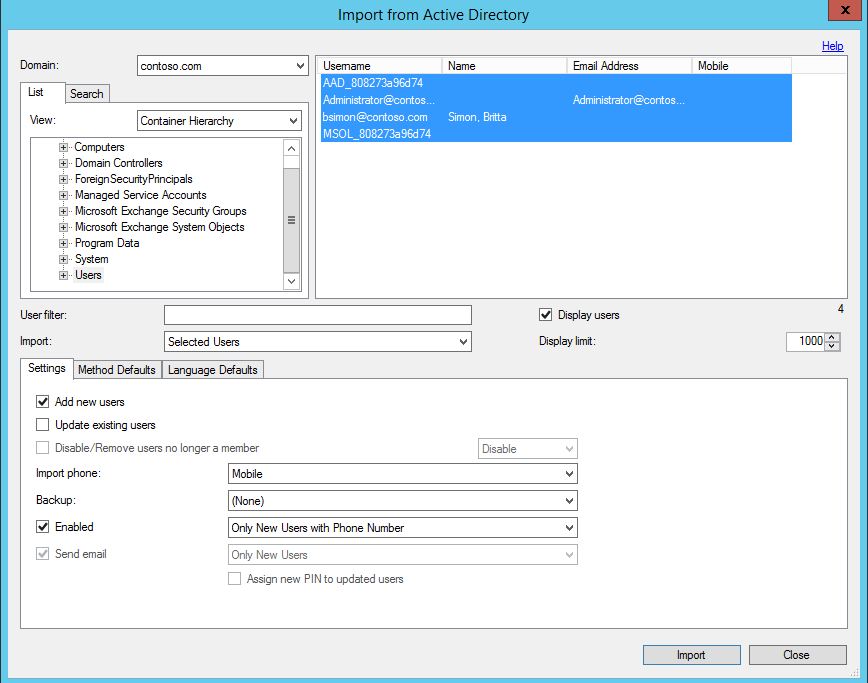

Импорт из Active Directory вручную

В сервере Многофакторной идентификации Azure слева выберите "Пользователи".

Внизу выберите команду Импортировать из Active Directory.

Теперь вы можете выполнить поиск отдельных пользователей или выполнить поиск в Windows Server Active Directory для подразделений (OUS) с пользователями. В этом случае будет указано подразделение, к которому принадлежит пользователь.

Выделите всех пользователей справа и нажмите кнопку Импортировать. Должно появиться всплывающее окно с сообщением о том, что импорт выполнен успешно. Закройте окно импорта.

Автоматическая синхронизация с Active Directory

- В сервере Многофакторной идентификации Azure слева выберите "Интеграция каталогов".

- Перейдите на вкладку Синхронизация.

- В нижней части окна нажмите кнопку Добавить.

- В открывшемся окне Добавление объекта синхронизации задайте домен, подразделение или группу безопасности, параметры, настройки метода по умолчанию и языковые настройки по умолчанию для этой задачи синхронизации, а затем нажмите кнопку Добавить.

- Установите флажок Включить синхронизацию с Active Directory и укажите интервал синхронизации от одной минуты до 24 часов.

Как сервер Многофакторной идентификации Azure обрабатывает данные пользователя?

При использовании локального сервера Многофакторной идентификации данные пользователя хранятся на локальных серверах. В облаке данные пользователя постоянно не хранятся. Когда пользователь выполняет двухфакторную проверку подлинности, сервер MFA отправляет данные в облачную службу многофакторной проверки подлинности Microsoft Entra для выполнения проверки. Когда эти запросы проверки подлинности отправляются в облачную службу, следующие поля отправляются в запросах и журналах, чтобы они были доступны в отчетах о проверке подлинности и использовании клиента. Некоторые поля являются необязательными и могут включаться и выключаться на сервере Многофакторной идентификации. Взаимодействие сервера MFA сервера с облачной службой многофакторной проверки подлинности осуществляется по протоколу SSL/TLS через порт 443 для исходящих подключений. В число этих полей входят следующие.

- Уникальный идентификатор: имя пользователя или внутренний идентификатор сервера MFA

- Имя и фамилия (необязательно).

- Адрес электронной почты (необязательно).

- Номер телефона (при выполнении голосовых вызовов или проверке подлинности по SMS).

- Маркер устройства: при выполнении проверки подлинности мобильного приложения

- Режим проверки подлинности

- Результат проверки подлинности.

- Имя сервера MFA.

- IP-адрес сервера MFA

- IP-адрес клиента: если он доступен

Кроме указанных выше полей, результат проверки подлинности (пройдена или получен отказ) и причины отказов также хранятся с данными проверки подлинности и могут быть получены из отчетов о проверке подлинности или использовании.

Внимание

Начиная с марта 2019 года параметры телефонного звонка не будут доступны пользователям сервера MFA в клиентах Microsoft Entra бесплатно или пробной версии. Это изменение не влияет на отправку текстовых сообщений. Телефонный звонок будет по-прежнему доступен пользователям в платных клиентах Microsoft Entra. Это изменение влияет только на бесплатные или пробные клиенты Microsoft Entra.

Резервное копирование и восстановление сервера Многофакторной идентификации Azure

Обеспечение надежного резервного копирования является важным шагом при работе с любой системой.

Чтобы создать резервную копию сервера Многофакторной идентификации Azure, убедитесь, что у вас есть копия папки C:\Program Files\Multi-Factor Authentication Server\Data , включая файл PhoneFactor.pfdata .

Если потребуется восстановить сервер, сделайте следующее:

- Переустановите сервер Многофакторной идентификации Azure на новом сервере.

- Активируйте новый сервер Многофакторной идентификации Azure.

- Остановите службу MultiFactorAuth.

- Перезапишите файл PhoneFactor.pfdata его резервной копией.

- Запустите службу MultiFactorAuth.

Теперь новый сервер запущен и работает с исходной конфигурацией и данными пользователя из резервной копии.

Управление протоколами TLS и SSL, а также комплектами шифров

После обновления до или установки сервера MFA версии 8.x или более поздней рекомендуется отключить или удалить более старые и слабые наборы шифров, если не требуется вашей организации. Сведения о том, как выполнить эту задачу, см. в статье об управлении протоколами SSL/TLS и наборами шифров для службы федерации Active Directory (AD FS) (AD FS).

Следующие шаги

- Настройте и настройте портал пользователя для самостоятельного обслуживания пользователей.

- Настройте и настройте сервер Многофакторной идентификации Azure с помощью службы федерации Active Directory, проверки подлинности RADIUS или протокола LDAP.

- Установка и настройка шлюза удаленных рабочих столов и сервера Многофакторной идентификации Azure, использующих проверку подлинности RADIUS.

- Развертывание веб-службы мобильных приложений сервера Многофакторной идентификации Azure.

- Расширенные сценарии с многофакторной проверкой подлинности Azure и сторонними виртуальными сетями.