Рекомендации по использованию определенных лиц в развертывании без пароля без фишинга в идентификаторе Microsoft Entra

Каждый человек имеет свои собственные проблемы и рекомендации, которые обычно возникают во время фишинговых развертываний без пароля. При определении того, какие лица необходимо разместить, следует учитывать эти факторы в планировании проекта развертывания. В следующих разделах приведены конкретные рекомендации для каждого человека.

Информационные работники

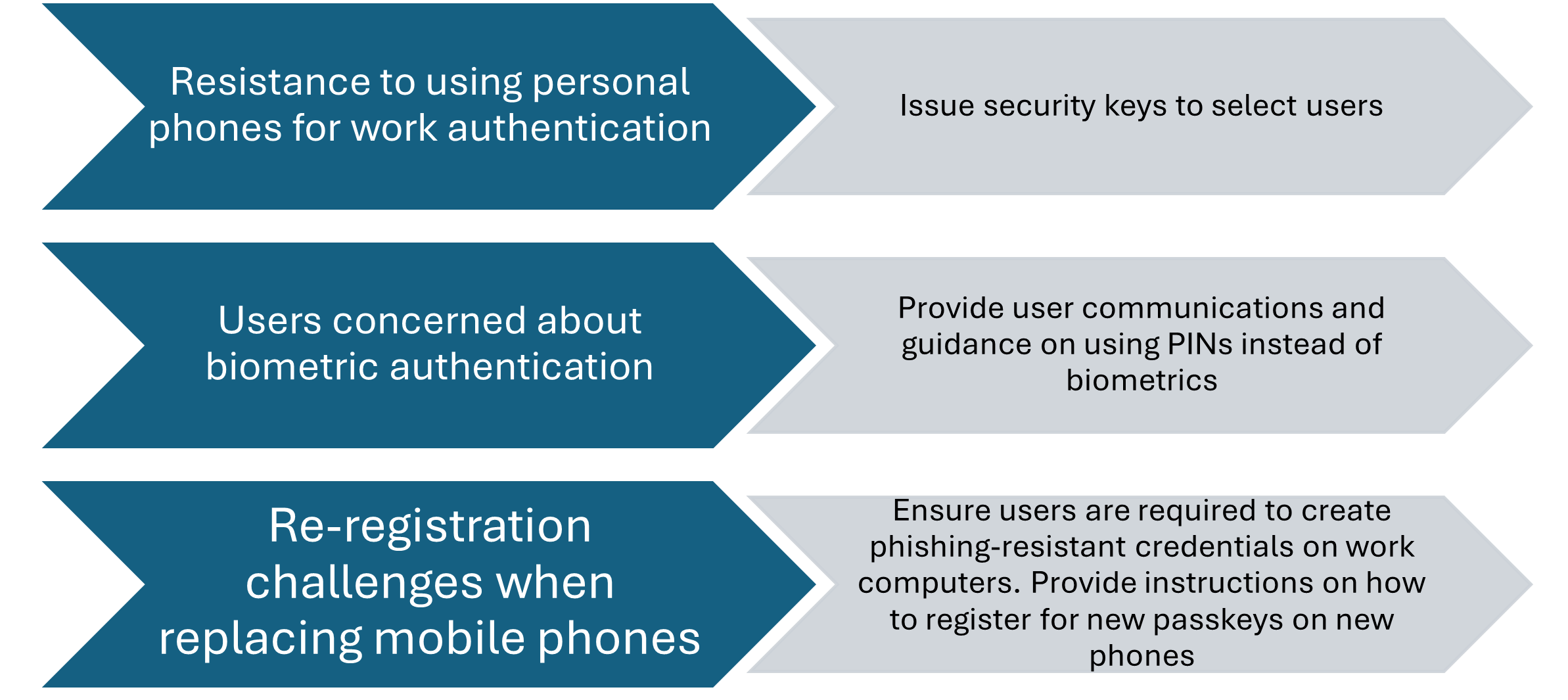

Информационные работники обычно имеют самые простые требования и являются самыми простыми, чтобы начать фишинго-устойчивое развертывание без пароля. Однако при развертывании этих пользователей часто возникают некоторые проблемы. Распространенные примеры:

Развертывания информационных рабочих ролей, как и любой другой пользователь, требуют надлежащей связи и поддержки. Это обычно включает в себя убедительные пользователи для установки определенных приложений на своих телефонах, распространения ключей безопасности, где пользователи не будут использовать приложения, устраняя проблемы с биометрическими данными и разрабатывая процессы, помогающие пользователям восстановиться после частичной или полной потери учетных данных.

При работе с проблемами биометрических данных убедитесь, что вы понимаете, как технологии, такие как Windows Hello для бизнеса обрабатывать биометрические данные. Биометрические данные хранятся только локально на устройстве и не могут быть преобразованы обратно в необработанные биометрические данные, даже если украдены:

Поток развертывания информационных рабочих ролей

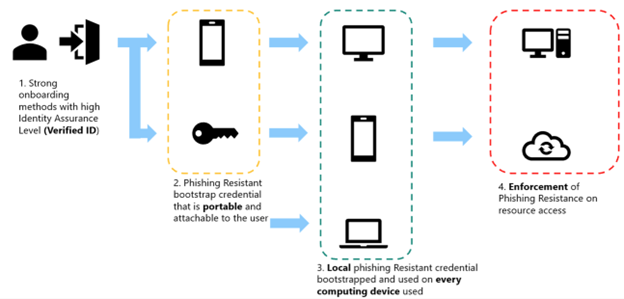

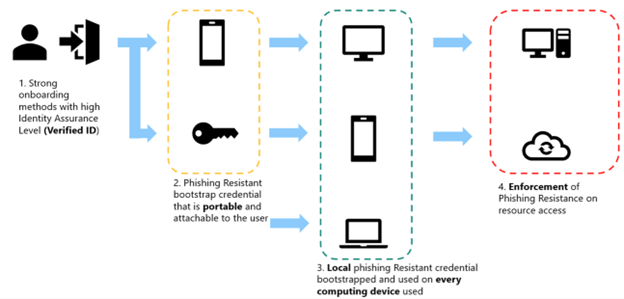

Этапы 1–3 потока развертывания для информационных работников обычно должны соответствовать стандартному потоку развертывания, как показано на следующем рисунке. Настройте методы, используемые на каждом шаге по мере необходимости в вашей среде:

- Этап 1. Подключение

- Проверенные учетные данные Microsoft Entra служба, используемая для получения временного прохода доступа

- Этап 2. Переносимая регистрация учетных данных

- Секретный ключ приложения Microsoft Authenticator (предпочтительный)

- Ключ безопасности FIDO2

- Этап 3. Регистрация локальных учетных данных

- Windows Hello для бизнеса

- Ключ безопасного анклава для платформы

Фронтовые работники

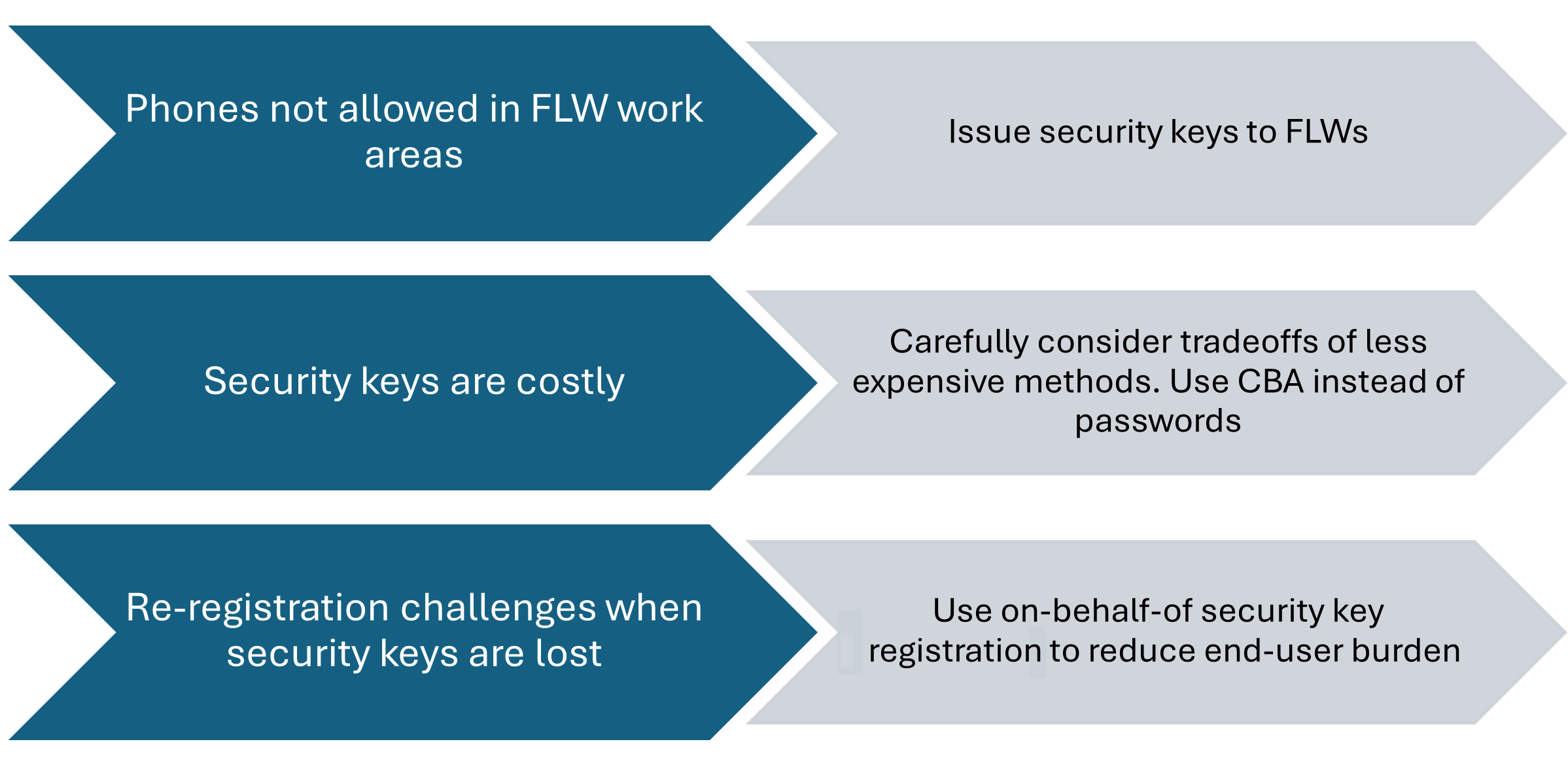

Фронтовые работники часто имеют более сложные требования из-за увеличения потребностей в переносимости своих учетных данных и ограничений, на которых устройства, которые они могут носить в розничных или производственных параметрах. Ключи безопасности являются отличным вариантом для работников передней линии, но должны учитываться затраты. Чтобы обеспечить сопротивление фишингу, обязательно сбалансируйте затраты ключей безопасности на фоне дополнительного бремени развертывания смарт-карт и проверки подлинности на основе сертификатов. Рассмотрите, могут ли в вашей среде быть разные лица пользователей передней линии. Возможно, ключи безопасности лучше для некоторых сотрудников передней линии, где смарт-карты лучше для других.

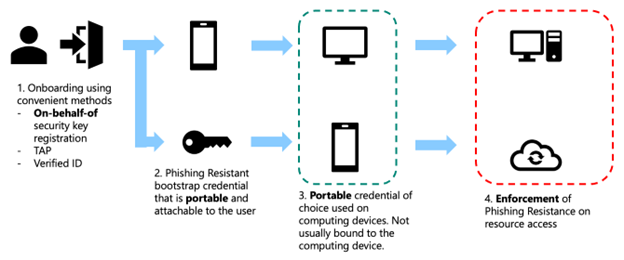

Поток развертывания рабочей роли frontline

Этапы 1-3 потока развертывания для сотрудников передней линии обычно должны соответствовать измененным потоку, который подчеркивает переносимые учетные данные. Многие сотрудники передней линии могут не иметь постоянного вычислительного устройства, и они никогда не нуждаются в локальных учетных данных на рабочей станции Windows или Mac. Вместо этого они в значительной степени полагаются на переносимые учетные данные, которые они могут принимать с собой с устройства на устройство. Настройте методы, используемые на каждом шаге по мере необходимости в вашей среде:

- Этап 1. Подключение

- Ключ безопасности FIDO2 от имени регистрации (предпочтительный)

- Проверенные учетные данные Microsoft Entra служба, используемая для получения временного прохода доступа

- Этап 2. Переносимая регистрация учетных данных

- Ключ безопасности FIDO2 (предпочтительный)

- Смарт-карта

- Секретный ключ приложения Microsoft Authenticator

- Этап 3 (необязательно): регистрация локальных учетных данных

- Необязательно: Windows Hello для бизнеса

- Необязательно. Ключ безопасного анклава для платформы

ИТ-специалисты/сотрудники DevOps

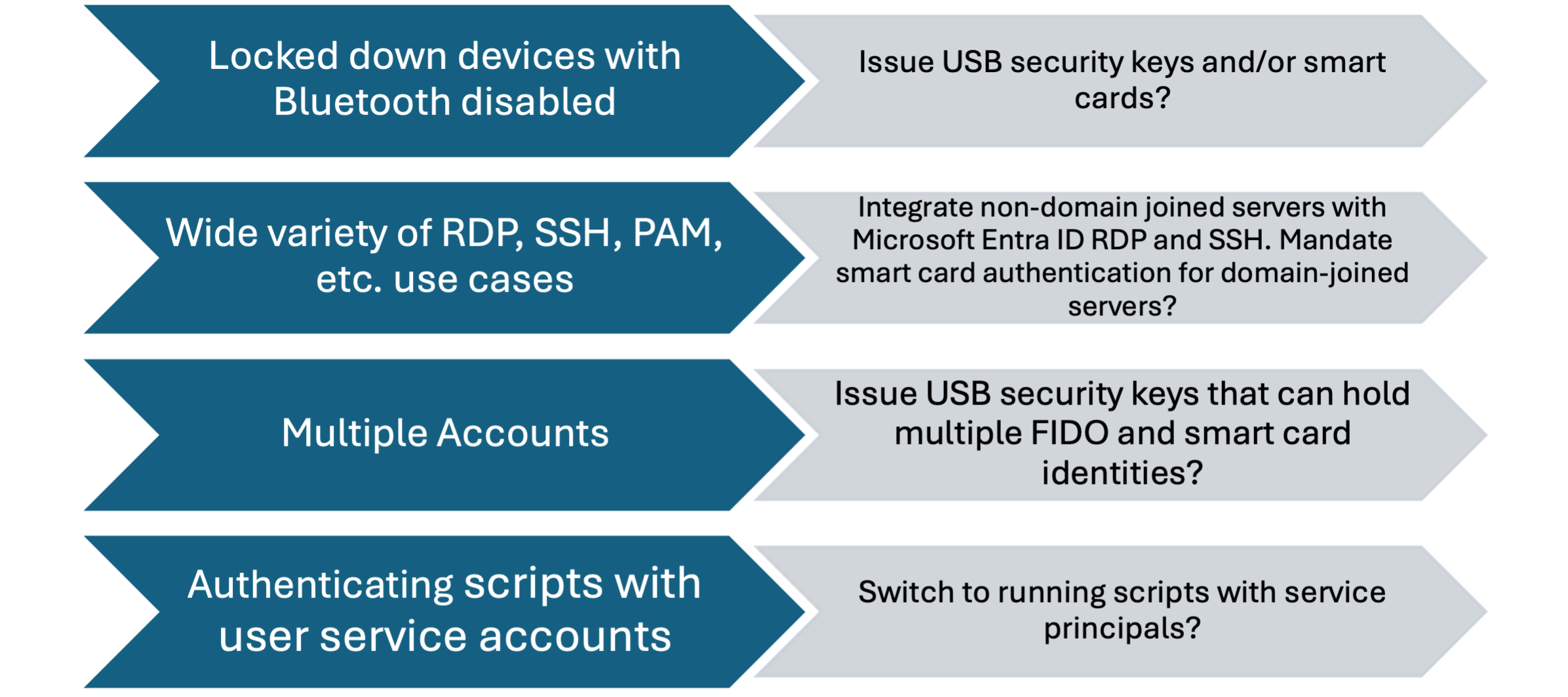

ИТ-специалисты и сотрудники DevOps особенно зависят от удаленного доступа и нескольких учетных записей пользователей, поэтому они считаются разными от информационных работников. Многие из проблем, связанных с фишингом без пароля для ИТ-специалистов, вызваны их повышенной потребностью в удаленном доступе к системам и возможности запуска автоматизации.

Ознакомьтесь с поддерживаемыми параметрами фишинга с поддержкой RDP, особенно для этого человека.

Не забудьте понять, где пользователи используют скрипты, которые выполняются в контексте пользователя и поэтому не используют MFA сегодня. Укажите ИТ-специалисты правильного способа запуска автоматизации с помощью субъектов-служб и управляемых удостоверений. Кроме того, следует учитывать процессы, позволяющие ИТ-специалистам и другим специалистам запрашивать новые субъекты-службы и получать соответствующие разрешения, назначенные им.

Поток развертывания ит-специалистов и рабочих ролей DevOps

Этапы 1–3 потока развертывания для ИТ-специалистов и работников DevOps обычно должны соответствовать стандартному потоку развертывания, как показано ранее для основной учетной записи пользователя. ИТ-специалисты и сотрудники DevOps часто имеют вторичные учетные записи, требующие различных соображений. Настройте методы, используемые на каждом шаге при необходимости в вашей среде для основных учетных записей:

- Этап 1. Подключение

- Проверенные учетные данные Microsoft Entra служба, используемая для получения временного прохода доступа

- Этап 2. Переносимая регистрация учетных данных

- Секретный ключ приложения Microsoft Authenticator (предпочтительный)

- Ключ безопасности FIDO2

- Этап 3. Регистрация локальных учетных данных

- Windows Hello для бизнеса

- Ключ безопасного анклава для платформы

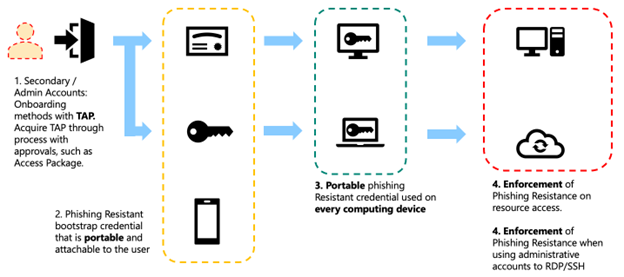

Если у ит-специалистов и работников DevOps есть дополнительные учетные записи, возможно, потребуется по-другому обрабатывать эти учетные записи. Например, для дополнительных учетных записей можно использовать альтернативные переносные учетные данные и локальные учетные данные forego на вычислительных устройствах полностью:

- Этап 1. Подключение

- Проверенные учетные данные Microsoft Entra служба, используемая для получения временного прохода доступа (предпочтительнее)

- Альтернативный процесс предоставления IP-адресов для дополнительных учетных записей ит-специалисту или рабочей роли DevOps

- Этап 2. Переносимая регистрация учетных данных

- Секретный ключ приложения Microsoft Authenticator (предпочтительный)

- Ключ безопасности FIDO2

- Смарт-карта

- Этап 3. Переносимые учетные данные, используемые вместо локальных учетных данных

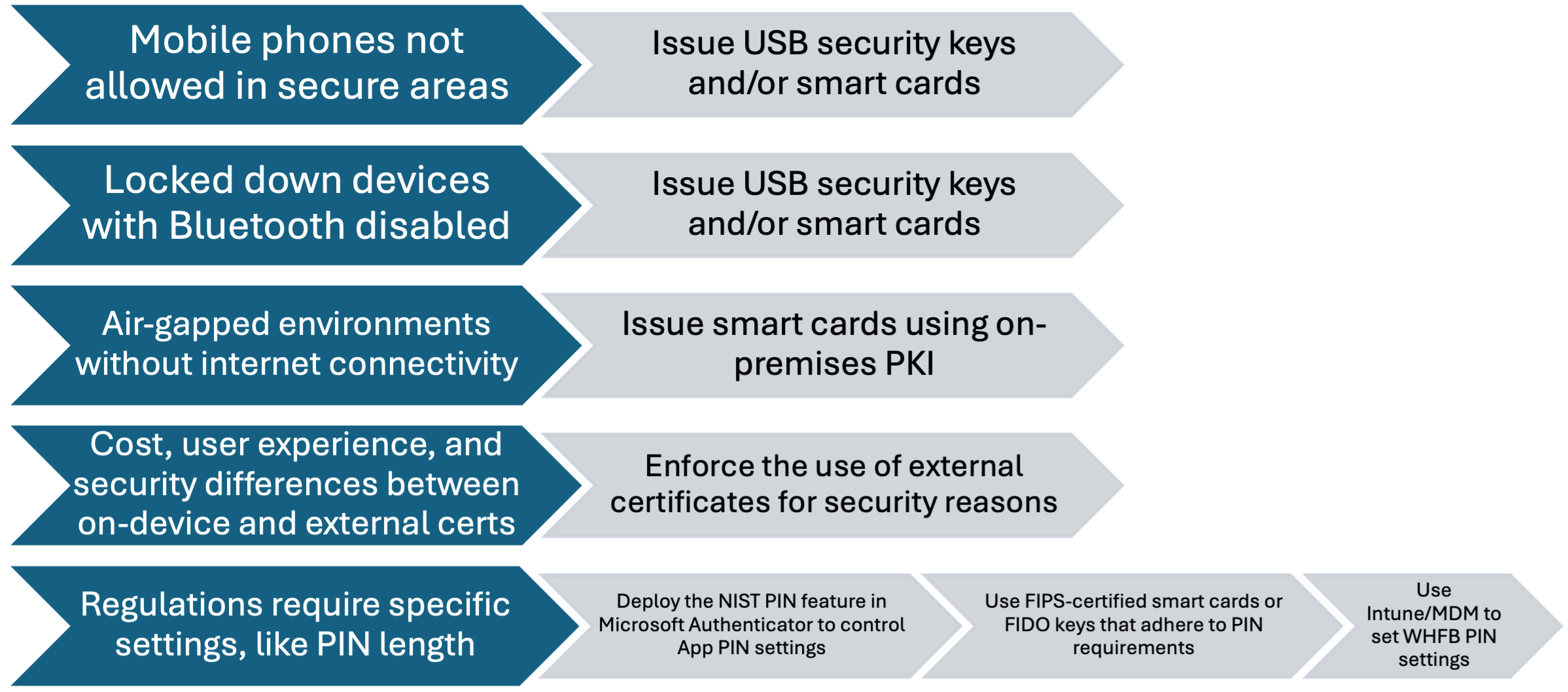

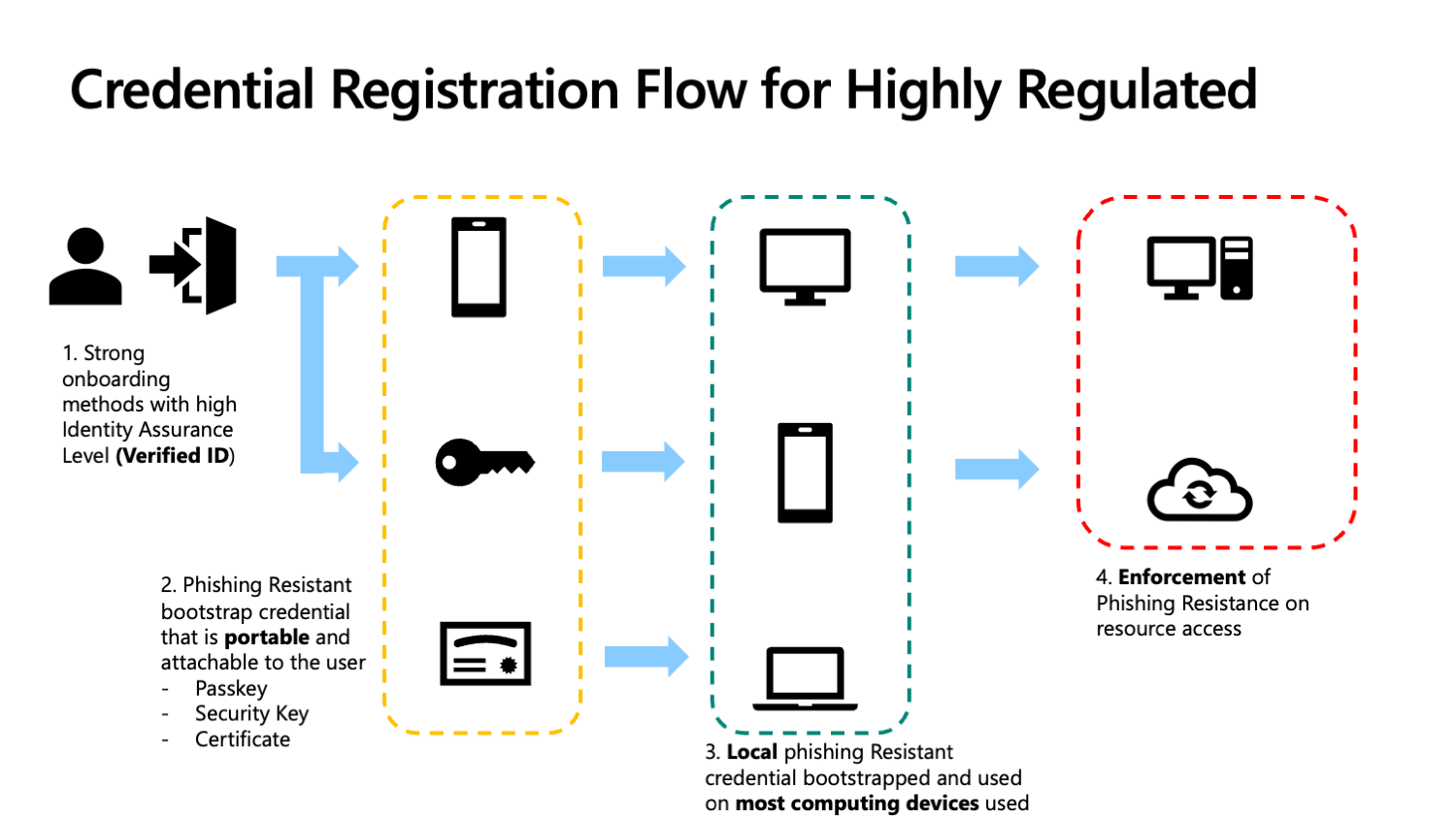

Строго регулируемые работники

Строго регулируемые работники представляют больше проблем, чем средний информационный работник, потому что они могут работать на заблокированных устройствах, работать в заблокированных средах или иметь особые нормативные требования, которые они должны удовлетворять.

Строго регулируемые работники часто используют смарт-карты из-за регулируемых сред, уже имеющих высокую степень внедрения PKI и инфраструктуры смарт-карт. Однако следует учитывать, когда смарт-карты желательны и необходимы, а также когда они могут быть сбалансированы с более удобными вариантами, такими как Windows Hello для бизнеса.

Поток развертывания рабочей роли с высоким уровнем регулирования без PKI

Если вы не планируете использовать сертификаты, смарт-карты и PKI, то высокоупорядоченное развертывание рабочей роли внимательно отражает развертывание информационной рабочей роли. Дополнительные сведения см. в разделе "Информационные работники".

Поток развертывания рабочих ролей с высоким уровнем регулирования с помощью PKI

Если вы планируете использовать сертификаты, смарт-карты и PKI, то поток развертывания для строго регулируемых работников обычно отличается от потока настройки рабочей роли информации в ключевых местах. Существует повышенная потребность в определении того, являются ли локальные методы проверки подлинности жизнеспособными для некоторых пользователей. Аналогичным образом необходимо определить, есть ли некоторые пользователи, которым нужны переносимые учетные данные, такие как смарт-карты, которые могут работать без подключения к Интернету. В зависимости от ваших потребностей вы можете изменить поток развертывания дальше и настроить его для различных пользователей, определенных в вашей среде. Настройте методы, используемые на каждом шаге по мере необходимости в вашей среде:

- Этап 1. Подключение

- Проверенные учетные данные Microsoft Entra служба, используемая для получения временного прохода доступа (предпочтительнее)

- Регистрация смарт-карты от имени пользователя после процесса проверки подлинности удостоверения

- Этап 2. Переносимая регистрация учетных данных

- Смарт-карта (предпочтительнее)

- Ключ безопасности FIDO2

- Секретный ключ приложения Microsoft Authenticator

- Этап 3 (необязательно): регистрация локальных учетных данных

- Необязательно: Windows Hello для бизнеса

- Необязательно. Ключ безопасного анклава для платформы

Примечание.

Всегда рекомендуется, чтобы пользователи зарегистрировали по крайней мере два учетных данных. Это гарантирует, что у пользователя есть учетные данные резервного копирования, если что-то произойдет с другими учетными данными. Для высокоупорядоченных рабочих ролей рекомендуется развертывать ключи доступа или Windows Hello для бизнеса помимо всех развернутых смарт-карт.

Следующие шаги

Развертывание фишинго-устойчивой проверки подлинности без пароля в идентификаторе Microsoft Entra