Устранение неправильных паролей с помощью защиты паролей Microsoft Entra

Как правило, рекомендации по безопасности рекомендуют не использовать один и тот же пароль в нескольких местах, чтобы сделать его сложным, и чтобы избежать простых паролей, таких как Password123. Вы можете предоставить пользователям рекомендации по выбору паролей, но даже в этом случае они часто используют слабые или небезопасные пароли. Microsoft Entra Password Protection обнаруживает и блокирует известные слабые пароли и их варианты, а также может блокировать другие слабые термины, относящиеся к вашей организации.

При защите паролей Microsoft Entra глобальные списки запрещенных паролей по умолчанию автоматически применяются ко всем пользователям в клиенте Microsoft Entra. Для обеспечения безопасности своего бизнеса можно добавлять в этот список заблокированных паролей собственные записи. Когда пользователь изменяет или сбрасывает пароль, такой пароль проверяется по этим спискам, чтобы принудительно использовать надежные пароли.

Следует использовать другие функции, такие как многофакторная проверка подлинности Microsoft Entra, а не только на основе надежных паролей, применяемых службой защиты паролей Microsoft Entra. Дополнительные сведения об использовании нескольких уровней безопасности для событий входа в систему см. в статье Ваш пароль не имеет значения.

Внимание

В этой концептуальной статье объясняется, как работает защита паролей Microsoft Entra. Если вы обычный пользователь, для вас разрешен самостоятельный сброс пароля и вы хотите восстановить доступ к учетной записи, перейдите на страницу https://aka.ms/sspr.

Если ИТ-команда не включила возможность сброса пароля, обратитесь в службу технической поддержки.

Список глобально запрещенных паролей

Команда Защита идентификации Microsoft Entra постоянно анализирует данные телеметрии безопасности Microsoft Entra, которые часто используют слабые или скомпрометированные пароли. В частности, анализ ищет базовые термины, которые часто используются в качестве основы для ненадежных паролей. При обнаружении слабых терминов они добавляются в глобальный список заблокированных паролей. Содержимое глобального списка запрещенных паролей не основано на любом внешнем источнике данных, а на результатах телеметрии и анализа безопасности Microsoft Entra.

При изменении или сбросе пароля для любого пользователя в клиенте Microsoft Entra текущая версия глобального запрещенного списка паролей используется для проверки надежности пароля. Эта проверка приводит к более строгим паролям для всех клиентов Microsoft Entra.

Глобальный список запрещенных паролей автоматически применяется ко всем пользователям в клиенте Microsoft Entra. В нем нет ничего, что можно включить или настроить, и его нельзя отключить. Этот глобальный список запрещенных паролей применяется к пользователям при изменении или сбросе собственного пароля с помощью идентификатора Microsoft Entra.

Примечание.

Кибер-преступники также используют аналогичные стратегии в своих атаках, чтобы обнаружить распространенные ненадежные пароли и их вариации. Для повышения безопасности корпорация Майкрософт не публикует содержимое списка глобальных заблокированных паролей.

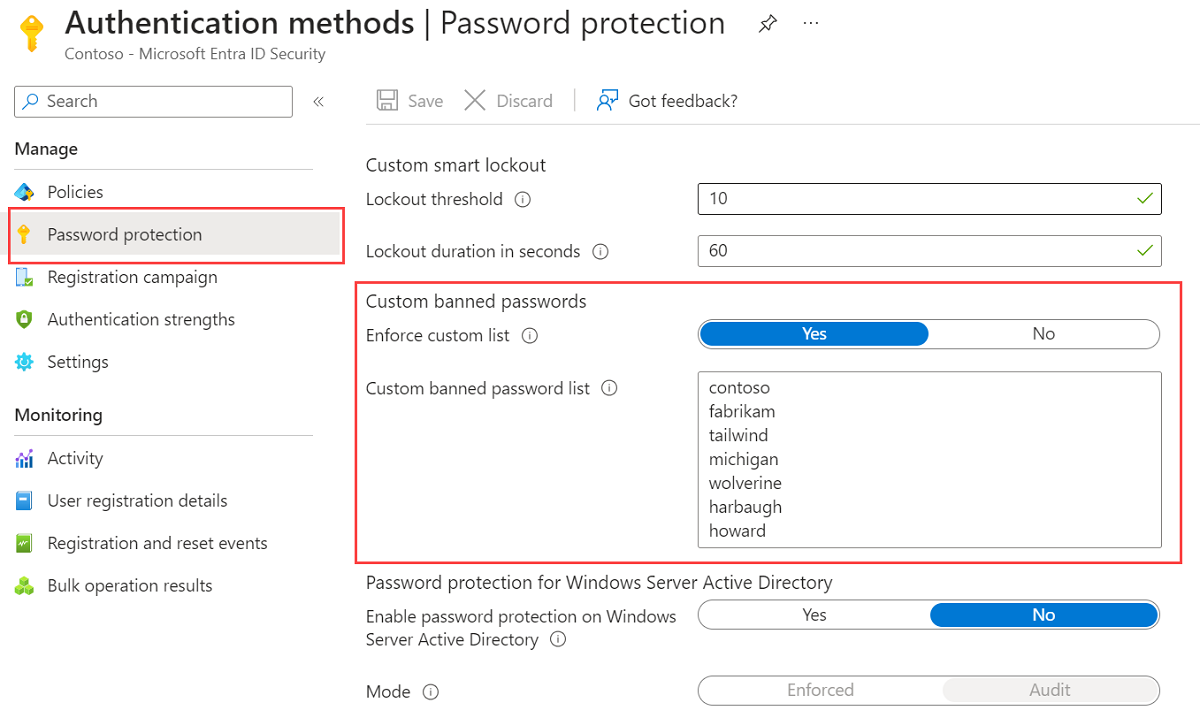

Настраиваемый список заблокированных паролей

Некоторые организации хотят улучшить свою систему безопасности и добавить собственные настройки поверх глобального списка заблокированных паролей. Чтобы добавить собственные записи, можно использовать пользовательский список заблокированных паролей. Термины, добавленные в пользовательский список заблокированных паролей, должны быть связаны с терминами, относящимися к самой организации, например:

- Названия торговых марок

- Названия продуктов

- расположения подразделений компании, например штаб-квартиры;

- характерные для организации слова внутреннего употребления;

- аббревиатуры, имеющие важное значение для конкретной организации.

Когда термины добавляются в пользовательский список заблокированных паролей, они объединяются с терминами в глобальном списке заблокированных паролей. Затем события изменения или сброса пароля проверяются по объединенному набору правил из списков заблокированных паролей.

Примечание.

Настраиваемый список запрещенных паролей ограничен не более 1000 терминами. Он не предназначен для блокировки чрезвычайно больших списков паролей.

Чтобы полностью применить преимущества настраиваемого списка запрещенных паролей, сначала поймите, как оцениваются пароли, прежде чем добавить термины в пользовательский список запрещенных. Такой подход позволяет эффективно обнаруживать и блокировать большое количество ненадежных паролей и их разновидностей.

Давайте предположим, что у нас есть клиент с фамилией Contoso. Компания работает в Лондоне и выпускает продукт под названием Widget. В этом примере клиент будет расточительным и менее безопасным, чтобы попытаться заблокировать конкретные варианты этих терминов:

- "Contoso!1"

- "Contoso@London"

- "ContosoWidget"

- "!Contoso"

- "LondonHQ"

Вместо этого гораздо эффективнее и безопасно блокировать только основные термины, например следующие.

- "Contoso"

- "Лондон"

- "Widget"

Затем алгоритм проверки пароля автоматически блокирует ненадежные варианты и сочетания.

Чтобы начать работу с пользовательским списком заблокированных паролей, выполните следующие действия.

Атаки для распыления паролей и списки сторонних скомпрометированных паролей

Защита паролей Microsoft Entra помогает защититься от атак спрея паролей. Большинство атак типа "распыление паролей" не пытаются атаковать какую-либо отдельную учетную запись несколько раз. Такое поведение может повысить вероятность обнаружения с помощью блокировки учетной записи или других средств.

Вместо этого большинство атак с распыления паролем передают только несколько известных самых слабых паролей для каждой учетной записи в организации. Такой подход позволяет злоумышленнику быстро найти скомпрометированную учетную запись и избежать возможных пороговых значений обнаружения.

Защита паролей Microsoft Entra эффективно блокирует все известные слабые пароли, вероятно, будут использоваться в атаках с распыления паролем. Эта защита основана на данных телеметрии безопасности реального мира из идентификатора Microsoft Entra для создания глобального списка запрещенных паролей.

Существуют некоторые сторонние веб-сайты, на которых перечислены миллионы паролей, которые были скомпрометированы при предыдущих нарушениях безопасности. Обычно продукты для проверки паролей от сторонних производителей основаны на сравнении вашего пароля с этим списком. Однако такой подход не является лучшим подходом к увеличению общей надежности паролей с учетом типичных стратегий, используемых злоумышленниками.

Примечание.

Глобальный список заблокированных паролей не опирается на источники данных сторонних производителей, включая скомпрометированные списки паролей.

Несмотря на то что глобальный список меньше по сравнению с некоторыми групповыми списками, в нем собраны данные от реальной телеметрии безопасности на основе фактических паролей. Такой подход повышает общую безопасность и эффективность, а алгоритм проверки пароля также использует интеллектуальные методы нечеткого соответствия. В результате Microsoft Entra Password Protection эффективно обнаруживает и блокирует миллионы наиболее распространенных слабых паролей от использования в вашей организации.

Локальные гибридные сценарии

Во многих организациях используется гибридная модель идентификации, которая включает локальные среды доменных служб Active Directory (AD DS). Чтобы расширить преимущества защиты паролей Microsoft Entra в среде AD DS, можно установить компоненты на локальных серверах. Эти агенты требуют, чтобы события изменения пароля в локальной среде AD DS соответствовали той же политике паролей, что и в идентификаторе Microsoft Entra.

Дополнительные сведения см. в статье "Принудительное применение защиты паролей Microsoft Entra для AD DS".

Оценка паролей

Когда пользователь изменяет или сбрасывает пароль, новый пароль проверяется на надежность и сложность путем его проверки по объединенному списку терминов из глобального и пользовательского списков заблокированных паролей.

Даже если пароль пользователя содержит заблокированный пароль, он может быть принят, если в целом он достаточно надежен. Недавно настроенный пароль выполняет следующие действия, чтобы оценить ее общую силу, чтобы определить, следует ли принимать или отклонять пароль.

Примечание.

Защита паролей в идентификаторе Microsoft Entra не коррелирует с защитой паролей для локальных пользователей. Проверки в защите паролей не согласованы для пользователей в двух службах. Убедитесь, что пользователи в клиенте соответствуют необходимым параметрам пароля для соответствующей службы при первоначальном настройке пароля или завершении SSPR.

Шаг 1. Нормализация

Новый пароль сначала проходит через процесс нормализации. Этот метод позволяет сопоставить небольшой набор заблокированных паролей с гораздо большим набором потенциально слабых паролей.

Нормализация состоит из двух следующих частей.

Все прописные буквы меняются на нижний регистр.

Затем выполняются подстановки общих символов, как в следующем примере.

Исходный символ Замененный символ 0 o 1 l $ s @ a

Рассмотрим следующий пример:

- Пароль "blank" заблокирован.

- Пользователь пытается изменить пароль на "Bl@nK".

- Несмотря на то что пароль "Bl@nK" не заблокирован, процесс нормализации преобразует его в "blank".

- Этот пароль будет отклонен.

Этап 2. Проверка того, является ли пароль заблокированным

После этого пароль проверяется на его соответствие поведению, и ему дается оценка. По результатам этой оценки запрос на изменение пароля принимается или отклоняется.

Режим работы нечеткого соответствия

Нечеткое сопоставление используется для нормализованного пароля, чтобы определить, содержит ли он пароль, найденный либо в глобальном, либо в пользовательском списках запрещенных паролей. Процесс сопоставления основан на расстоянии редактирования одного (1) сравнения.

Рассмотрим следующий пример:

Пароль abcdef является заблокированным.

Пользователь пытается изменить свой пароль на один из следующих.

- "abcdeg" — последний символ изменен с "f" на "g"

- "abcdeg" — в конце добавлен символ "g"

- "abcd" — удален последний символ "f"

Каждый из вышеперечисленных паролей не полностью соответствует заблокированному паролю "abcdef".

Однако, поскольку каждый пример находится на расстоянии редактирования от 1 запрещенного токена "abcdef", все они рассматриваются как совпадение с "abcdef".

Эти пароли будут отклонены.

Совпадение строк (на определенных условиях)

Сопоставление подстроки используется для нормализованного пароля для проверки имени и фамилии пользователя, а также имени клиента. Совпадение строк клиента не проводится при проверке паролей в контроллере домена AD DS для локальных гибридных сценариев.

Внимание

Совпадение строк используется только для имен и других терминов, которые имеют длину не менее четырех символов.

Рассмотрим следующий пример:

- Пользователь с именем "Poll" хочет изменить пароль на "p0LL23fb".

- После нормализации этот пароль станет "poll23fb".

- Совпадение строк обнаруживает, что пароль содержит имя пользователя "Poll".

- Несмотря на то что "poll23fb" нет в списке заблокированных паролей, эта строка, соответствующая условиям, поскольку в пароле обнаружено сочетание "poll".

- Этот пароль будет отклонен.

Оценки безопасности

Следующим шагом является идентификация всех экземпляров запрещенных паролей в новом нормализованном пароле пользователя. Баллы назначаются с учетом следующих критериев.

- Каждый запрещенный пароль, найденный в пароле пользователя, имеет одну точку.

- Каждый оставшийся символ, который не является частью запрещенного пароля, получает одну точку.

- Чтобы быть принятым, пароль должен набрать не менее 5 баллов.

В следующих двух примерах в компании Contoso используется защита паролей Microsoft Entra и в списке запрещенных паролей contoso есть contoso. Предположим также, что "blank" находится в глобальном списке.

В следующем примере сценария пользователь меняет свой пароль на "C0ntos0Blank12":

После нормализации этот пароль будет выглядеть как "contosoblank12".

Процесс сопоставления определяет, что этот пароль содержит заблокированные пароли: "contoso" и "blank".

Этот пароль получает следующую оценку:

[contoso] + [blank] + [1] + [2] = 4 балла

Так как этот пароль набрал менее пяти (5) баллов, он будет отклонен.

Давайте рассмотрим немного другой пример, чтобы показать, насколько сложность пароля может создавать требуемое количество точек для принятия. В следующем примере сценария пользователь меняет свой пароль на "ContoS0Bl@nkf9!":

После нормализации этот пароль будет выглядеть как "contosoblankf9!".

Процесс сопоставления определяет, что этот пароль содержит заблокированные пароли: "contoso" и "blank".

Этот пароль получает следующую оценку:

[contoso] + [blank] + [f] + [9] + [!] = 5 балла

Так как этот пароль набрал пять (5) баллов, он принимается.

Внимание

Алгоритм заблокированных паролей, а также глобальный список заблокированных паролей можно в любое время изменить в Azure на основе текущего анализа безопасности и исследований.

Для локальной службы агента контроллера домена обновленные алгоритмы вступят в силу только после переустановки программного обеспечения агента.

Что видят пользователи?

Когда пользователь попытается сбросить или сменить пароль на такой, который может быть заблокированным, появится следующее сообщение об ошибке:

"Пароль содержит слово, фразу или шаблон, которые легко угадать. Повторите попытку, указав другой пароль".

Этот пароль слишком часто использовался. Выберите что-нибудь, что сложнее угадать".

Выберите пароль, который будет непросто подобрать или угадать.

Требования к лицензиям

| Пользователи | Защита паролей Microsoft Entra с глобальным списком запрещенных паролей | Защита паролей Microsoft Entra с настраиваемым списком запрещенных паролей |

|---|---|---|

| Только пользователи облака | Microsoft Entra ID, уровень «Бесплатный» | Microsoft Entra ID P1 или P2 |

| Пользователи, синхронизированные из локальных доменных служб Active Directory | Microsoft Entra ID P1 или P2 | Microsoft Entra ID P1 или P2 |

Примечание.

Локальные пользователи AD DS, которые не синхронизированы с идентификатором Microsoft Entra ID, также получают выгоду от защиты паролей Microsoft Entra на основе существующего лицензирования для синхронизированных пользователей.

Дополнительные сведения о лицензировании см . на сайте ценообразования Microsoft Entra.

Следующие шаги

Чтобы начать работу с пользовательским списком заблокированных паролей, выполните следующие действия.

Вы также можете включить локальную защиту паролей Microsoft Entra.