Практическое руководство: экспорт данных о рисках

Идентификатор Microsoft Entra хранит отчеты и сигналы безопасности в течение определенного периода времени. Когда дело доходит до информации о рисках, этот период может быть недостаточно длинным.

| Отчет/сигнал | Microsoft Entra ID Бесплатный | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|

| Журналы аудита | 7 дней | 30 дней | 30 дней |

| Вход в систему | 7 дней | 30 дней | 30 дней |

| Использование многофакторной проверки подлинности Microsoft Entra | 30 дней | 30 дней | 30 дней |

| Рискованные входы | 7 дней | 30 дней | 30 дней |

В этой статье описываются доступные методы экспорта данных о рисках из Microsoft Entra ID Protection для долгосрочного хранения и анализа.

Предварительные условия

Чтобы экспортировать данные риска для хранения и анализа, вам потребуется:

- Подписка Azure для создания рабочей области Log Analytics, концентратора событий Azure или учетной записи хранения Azure. Если у вас нет подписки Azure, можно зарегистрироваться и получить бесплатную пробную версию.

- Доступ администратора безопасности для создания общих параметров диагностики для клиента Microsoft Entra.

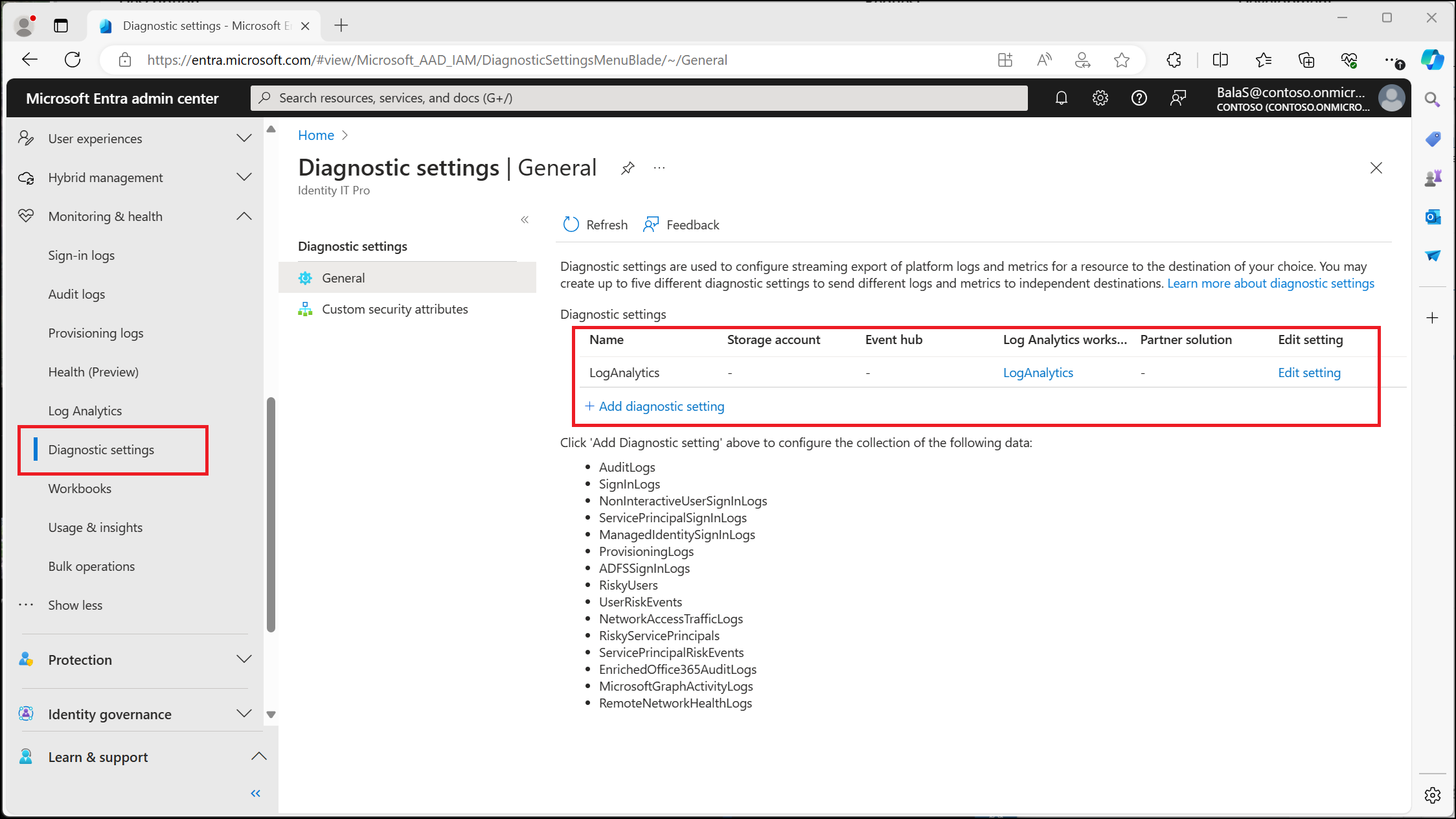

Параметры диагностики

Организации могут хранить или экспортировать данные RiskyUsers, UserRiskEvents, RiskyServicePrincipals и ServicePrincipalRiskEvents, настраивая параметры диагностики в идентификаторе Microsoft Entra для экспорта данных. Данные можно интегрировать с рабочей областью Log Analytics, архивировать данные в учетную запись хранения, передавать данные в концентратор событий или отправлять данные в партнерское решение.

Конечная точка, выбранная для экспорта журналов, должна быть настроена перед настройкой параметров диагностики. Краткий обзор методов, доступных для хранения журналов и анализа, см. в разделе "Как получить доступ к журналам действий" в идентификаторе Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra в роли как минимум Администратора безопасности.

Перейдите к удостоверению>мониторингу и работоспособности>параметрам диагностики.

Щелкните команду + Добавить параметр диагностики.

Введите имя параметра диагностики, выберите категории журналов, которые хотите транслировать, выберите ранее настроенное назначение и выберите Сохранить.

Возможно, потребуется ждать около 15 минут, чтобы данные начали появляться в выбранном месте назначения. Дополнительные сведения см. в разделе "Настройка параметров диагностики Microsoft Entra".

Служба Log Analytics

Интеграция данных риска с Log Analytics обеспечивает надежные возможности анализа и визуализации данных. Высокоуровневый процесс анализа данных риска с помощью Log Analytics выглядит следующим образом:

- Создание рабочей области Log Analytics.

- Настройте параметры диагностики Microsoft Entra для экспорта данных.

- Запрос данных в Log Analytics.

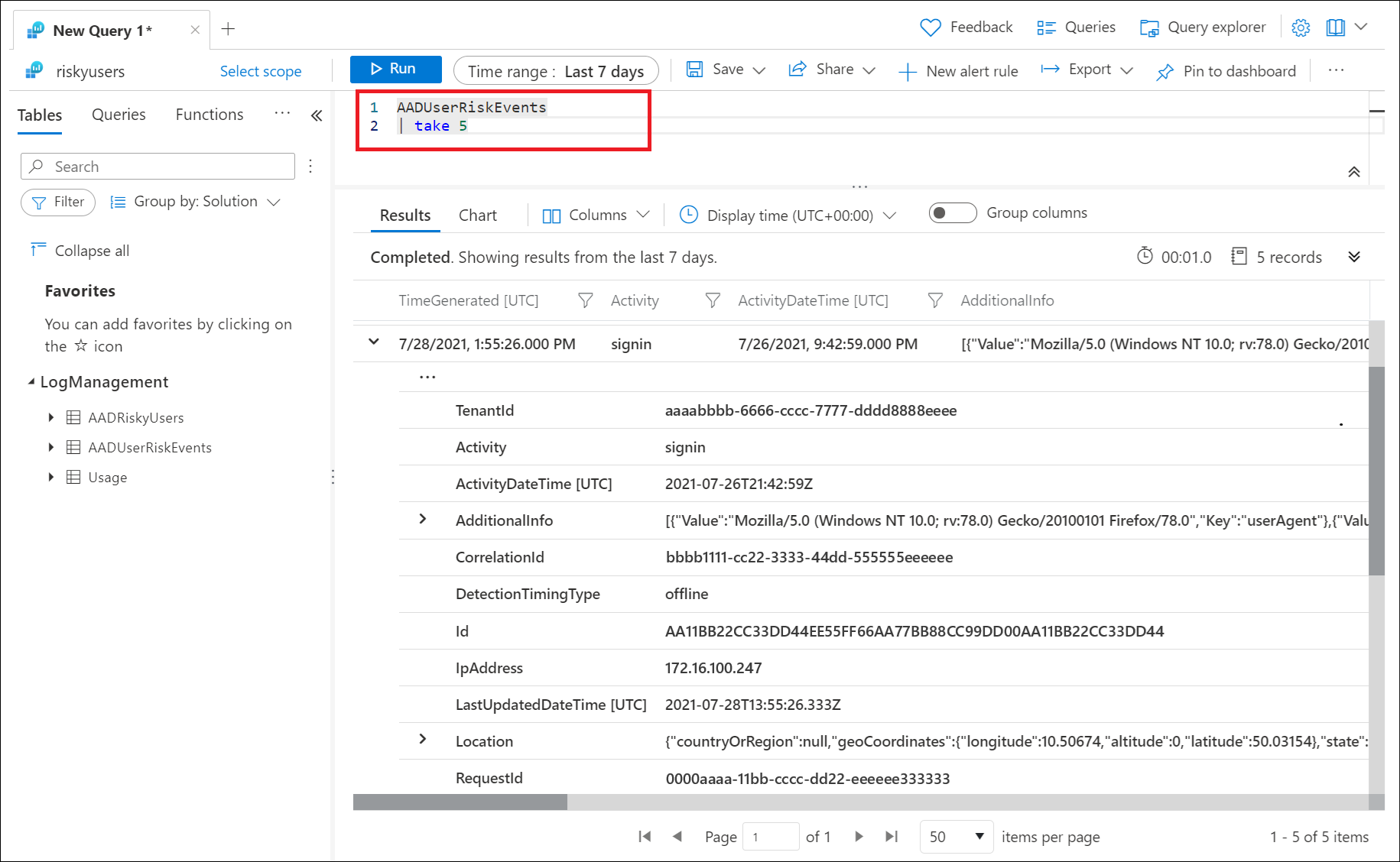

Перед экспортом и запросом данных необходимо настроить рабочую область Log Analytics. После настройки рабочей области Log Analytics и экспорта данных с параметрами диагностики перейдите в Центр администрирования Microsoft Entra>Identity>Мониторинг и состояние>Log Analytics. Затем с помощью Log Analytics можно запрашивать данные с помощью встроенных или пользовательских запросов Kusto.

Следующие таблицы наиболее интересны для администраторов Microsoft Entra Защиты управления идентификацией.

- RiskyUsers — предоставляет данные, такие как отчет о рискованных пользователях .

- UserRiskEvents — предоставляет такие данные, как отчет об обнаружении рисков.

- RiskyServicePrincipals — предоставляет данные, такие как отчет о Risky workload identities.

- ServicePrincipalRiskEvents — предоставляет такие данные, как отчет об обнаружении удостоверений рабочей нагрузки .

Примечание.

Система аналитики логов имеет доступ только к данным в процессе их потоковой передачи. События до включения отправки событий из идентификатора Microsoft Entra не отображаются.

Примеры запросов

На предыдущем изображении выполняется следующий запрос, чтобы отобразить последние пять обнаруженных рисков.

AADUserRiskEvents

| take 5

Другой вариант — выполнить запрос к таблице AADRiskyUsers, чтобы посмотреть всех пользователей, совершающих рискованные действия.

AADRiskyUsers

Просмотрите количество пользователей с высоким риском по дням:

AADUserRiskEvents

| where TimeGenerated > ago(30d)

| where RiskLevel has "high"

| summarize count() by bin (TimeGenerated, 1d)

Просмотрите полезные сведения о расследовании, например строку агента пользователя, для обнаружений, которые представляют высокий риск и не устраняются или не отклоняются.

AADUserRiskEvents

| where RiskLevel has "high"

| where RiskState has "atRisk"

| mv-expand ParsedFields = parse_json(AdditionalInfo)

| where ParsedFields has "userAgent"

| extend UserAgent = ParsedFields.Value

| project TimeGenerated, UserDisplayName, Activity, RiskLevel, RiskState, RiskEventType, UserAgent,RequestId

Получите доступ к дополнительным запросам и визуальной аналитике на основе журналов AADUserRiskEvents и AADRisky Users в рабочей книге "Анализ воздействия политики доступа на основе рисков".

учетная запись хранилища

Путем маршрутизации журналов в учетную запись хранения Azure данные можно хранить дольше, чем срок хранения по умолчанию.

- Создание учетной записи хранения Azure.

- Архивируйте журналы Microsoft Entra в учетную запись хранения.

Центры событий Azure

Центры событий Azure могут просматривать входящие данные из источников, таких как Защита идентификации Microsoft Entra, и предоставлять анализ и корреляцию в режиме реального времени.

Microsoft Sentinel

Организации могут подключать данные Microsoft Entra к Microsoft Sentinel для управления информационной безопасностью и событиями (SIEM) и оркестрации безопасности, автоматизации и ответа (SOAR).

- Создание рабочей области Log Analytics.

- Настройте параметры диагностики Microsoft Entra для экспорта данных.

- Подключите источники данных к Microsoft Sentinel.