Назначение ролей Microsoft Entra (предварительная версия)

Управление правами поддерживает жизненный цикл доступа для различных типов ресурсов, таких как приложения, сайты SharePoint, группы и Teams. Иногда пользователям требуются дополнительные разрешения для использования этих ресурсов определенными способами. Например, пользователю может потребоваться доступ к панелям мониторинга Power BI вашей организации, но потребуется роль администратора Power BI для просмотра метрик на уровне организации. Хотя другие функции Microsoft Entra ID, такие как группы с возможностью назначения ролей, могут поддерживать эти назначения ролей Microsoft Entra, доступ, предоставленный с помощью этих методов, менее очевиден. Например, вы будете управлять членством в группе, а не управлять назначениями ролей пользователей напрямую.

Назначив роли Microsoft Entra сотрудникам и гостям с помощью управления правами, вы можете быстро определить, какие роли назначены пользователю. При включении роли Microsoft Entra в качестве ресурса в пакет доступа можно также указать, является ли назначение роли "допустимым" или "активным".

Назначение ролей Microsoft Entra через пакеты доступа помогает эффективно управлять назначениями ролей в масштабе и улучшает жизненный цикл назначения ролей.

Сценарии назначения ролей Microsoft Entra с помощью пакетов доступа

Предположим, что ваша организация недавно наняла 50 новых сотрудников для группы поддержки, и что вы хотите предоставить этим новым сотрудникам доступ к нужным ресурсам. Эти сотрудники должны получить доступ к группе поддержки и определенным приложениям, связанным с поддержкой. Для выполнения своих заданий им также требуются три роли Microsoft Entra, включая роль администратора службы технической поддержки. Вместо индивидуального назначения каждому из 50 сотрудников всем ресурсам и ролям можно настроить пакет доступа, содержащий сайт SharePoint, группу и определенные роли Microsoft Entra. Затем вы можете настроить пакет доступа для менеджеров в качестве утверждающих и предоставить ссылку группе поддержки.

Теперь новые члены, присоединенные к группе поддержки, могут запросить доступ к этому пакету доступа в My Access и получить доступ ко всем, что им нужно, как только их менеджер утверждает запрос. Это экономит время и энергию, так как группа поддержки планирует расширяться глобально, нанимать около 1000 новых сотрудников, но вам больше не нужно вручную назначать каждого человека пакету доступа.

Примечание о доступе PIM:

Примечание.

Мы рекомендуем использовать Управление привилегированными идентификациями, чтобы предоставить пользователю доступ по мере необходимости (JIT) для выполнения задачи, требующей повышенных разрешений. Эти разрешения предоставляются с помощью ролей Microsoft Entra, помеченных как привилегированные, в нашей документации: Встроенные роли Microsoft Entra. Управление правами доступа лучше подходит для назначения пользователям пакета ресурсов, которые могут включать роль Microsoft Entra, необходимую для выполнения работы. Пользователи, назначенные пакетам доступа, как правило, имеют более длительный доступ к ресурсам. Хотя мы рекомендуем управлять ролями с высокими привилегиями с помощью управления привилегированными идентификациями, вы можете настроить право на эти роли с помощью пакетов доступа в управлении доступом.

Предпосылки

Для использования этой функции требуются лицензии Управление идентификацией Microsoft Entra или Microsoft Entra Suite. Чтобы найти подходящую лицензию для ваших требований, см. основы лицензирования в Microsoft Entra Управление идентификацией.

Добавление роли Microsoft Entra в качестве ресурса в пакет доступа

Выполните следующие действия, чтобы изменить список несовместимых групп или других пакетов доступа для существующего пакета доступа.

Войдите в Центр администрирования Microsoft Entra в качестве глобального администратора.

Перейдите к управлению удостоверениями>управлению правами>пакетам доступа.

На странице пакетов Access откройте пакет доступа, к которому нужно добавить роли ресурсов, и выберите роли ресурсов.

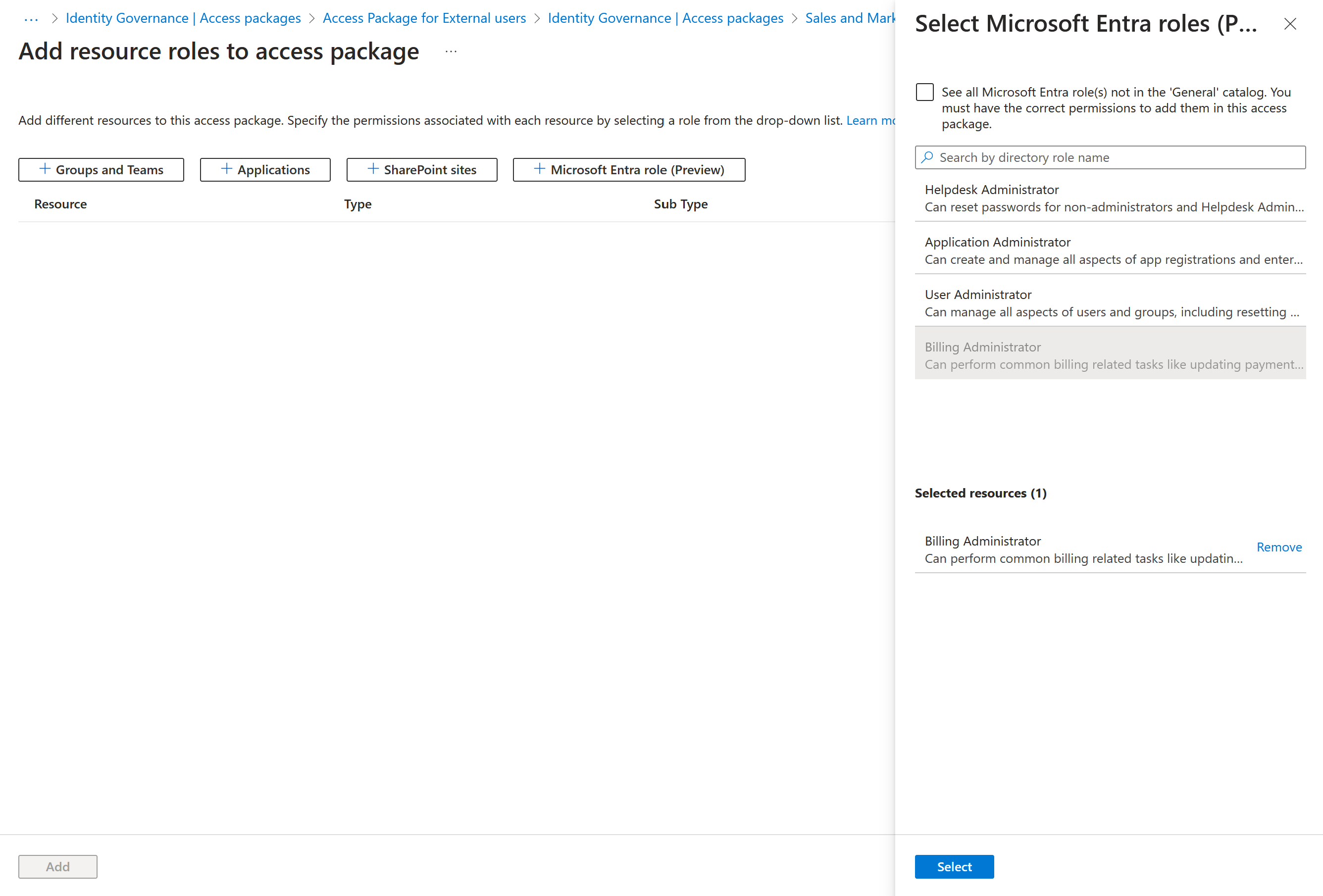

На странице Добавление ролей ресурсов для доступа к пакету выберите роли Microsoft Entra (предварительная версия), чтобы открыть панель "Выбор ролей Microsoft Entra".

Выберите роли Microsoft Entra, которые необходимо включить в пакет доступа.

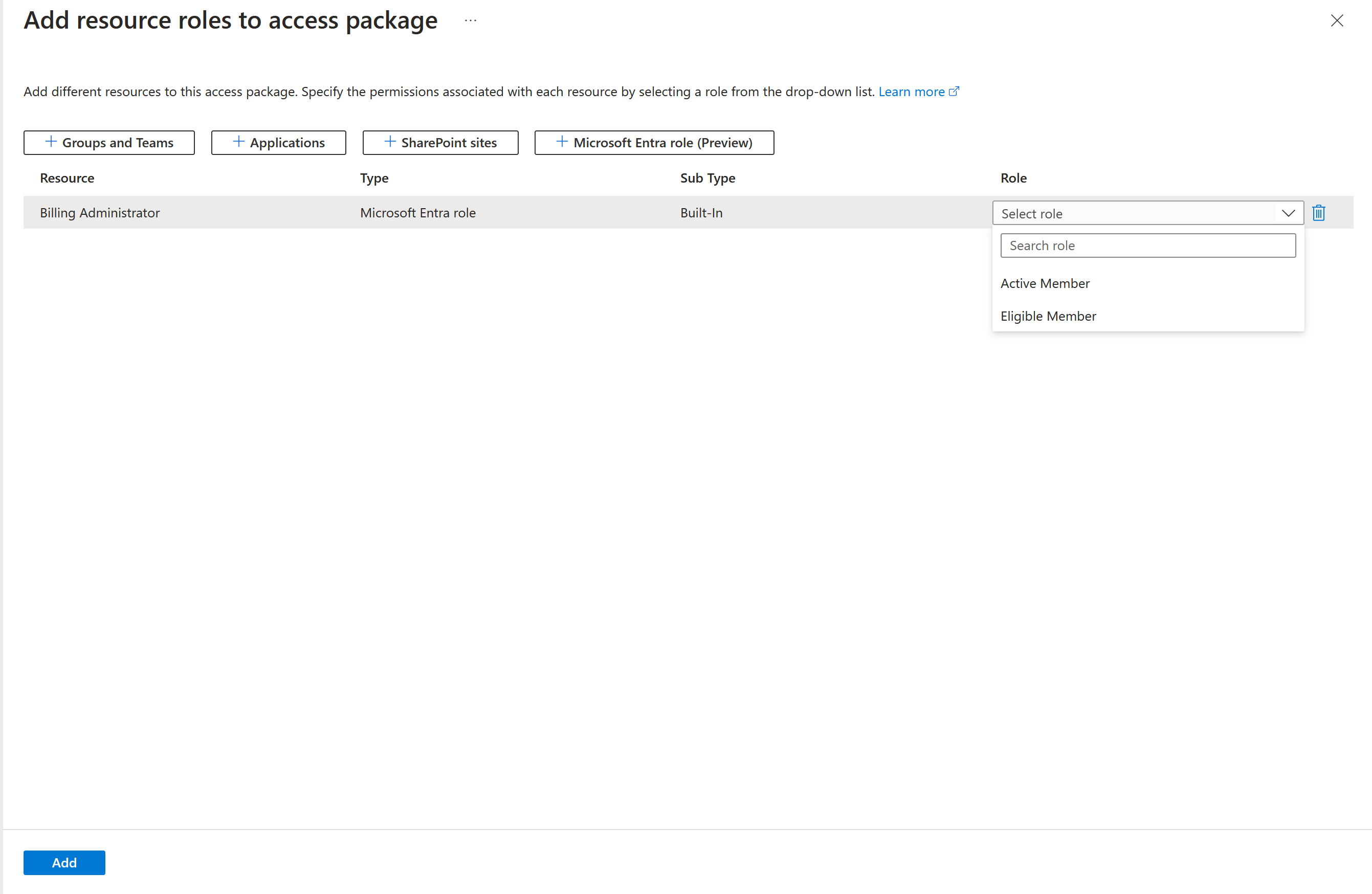

В списке ролей выберите подходящий член или активный участник.

Выберите Добавить.

Примечание.

Если выбрано Право на назначение, пользователи получат право на эту роль и могут активировать назначение через Управление привилегированными учетными данными в Центре администрирования Microsoft Entra. Если выбрать "Активный", пользователи будут иметь активное назначение ролей, пока они больше не имеют доступа к пакету доступа. Для ролей Entra, помеченных как привилегированные, вы сможете выбрать только подходящие роли. Здесь можно найти список привилегированных ролей: встроенные роли Microsoft Entra.

Добавление роли Microsoft Entra в качестве ресурса в пакет доступа программным способом

Чтобы добавить роль Microsoft Entra программным способом, используйте следующий код:

"role": {

"originId": "Eligible",

"displayName": "Eligible Member",

"originSystem": "DirectoryRole",

"resource": {

"id": "ea036095-57a6-4c90-a640-013edf151eb1"

}

},

"scope": {

"description": "Root Scope",

"displayName": "Root",

"isRootScope": true,

"originSystem": "DirectoryRole",

"originId": "c4e39bd9-1100-46d3-8c65-fb160da0071f"

}

}

Добавление роли Microsoft Entra в качестве ресурса в пакет доступа с помощью Graph

Роли Microsoft Entra можно добавить в качестве ресурсов в пакете доступа с помощью Microsoft Graph. Пользователь в соответствующей роли с приложением с делегированным EntitlementManagement.ReadWrite.All permission или с приложением, имеющим EntitlementManagement.ReadWrite.All разрешение, может вызвать API, чтобы создать пакет доступа, содержащий роли Microsoft Entra и назначить пользователей этому пакету доступа.

Добавление роли Microsoft Entra в качестве ресурса в пакет доступа с помощью PowerShell

Вы также можете добавить роли Microsoft Entra в качестве ресурсов в пакеты доступа в PowerShell, используя PowerShell командлеты Microsoft Graph для управления удостоверениями версии 1.16.0 или более поздней.

Следующий скрипт иллюстрирует добавление роли Microsoft Entra в качестве ресурса в пакет доступа:

Сначала получите идентификатор каталога, а также ресурс в этом каталоге и его области и роли, которые необходимо включить в пакет доступа. Используйте сценарий, аналогичный следующему примеру. Предполагается, что в каталоге есть ресурс роли Microsoft Entra.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$catalog = Get-MgEntitlementManagementCatalog -Filter "displayName eq 'Entra Admins'" -All

if ($catalog -eq $null) { throw "catalog not found" }

$rsc = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter "originSystem eq 'DirectoryRole'" -ExpandProperty scopes

if ($rsc -eq $null) { throw "resource not found" }

$filt = "(id eq '" + $rsc.Id + "')"

$rrs = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter $filt -ExpandProperty roles,scopes

Затем присвойте роль Microsoft Entra из этого ресурса пакету доступа. Например, если вы хотите включить первую роль ресурса, возвращенного ранее, как роль в пакете доступа, вы можете использовать сценарий, аналогичный приведенному ниже.

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$rparams = @{

role = @{

id = $rrs.Roles[0].Id

displayName = $rrs.Roles[0].DisplayName

description = $rrs.Roles[0].Description

originSystem = $rrs.Roles[0].OriginSystem

originId = $rrs.Roles[0].OriginId

resource = @{

id = $rrs.Id

originId = $rrs.OriginId

originSystem = $rrs.OriginSystem

}

}

scope = @{

id = $rsc.Scopes[0].Id

originId = $rsc.Scopes[0].OriginId

originSystem = $rsc.Scopes[0].OriginSystem

}

}

New-MgEntitlementManagementAccessPackageResourceRoleScope -AccessPackageId $apid -BodyParameter $rparams