Создание удаленной сети с помощью глобального безопасного доступа

Удаленные сети — это удаленные расположения, такие как филиал или сети, требующие подключения к Интернету. Настройка удаленных сетей подключает пользователей в удаленных расположениях к глобальному безопасному доступу. После настройки удаленной сети можно назначить профиль пересылки трафика для управления корпоративным сетевым трафиком. Глобальный безопасный доступ обеспечивает удаленное сетевое подключение, чтобы применить политики безопасности сети к исходящему трафику.

Существует несколько способов подключения удаленных сетей к глобальному безопасному доступу. В кратком фрагменте вы создаете туннель безопасности протокола Интернета (IPSec) между основным маршрутизатором, известным как локальное оборудование клиента (CPE), в удаленной сети и ближайшей конечной точке глобального безопасного доступа. Весь трафик, связанный с Интернетом, направляется через основной маршрутизатор удаленной сети для оценки политики безопасности в облаке. Установка клиента не требуется на отдельных устройствах.

В этой статье объясняется, как создать удаленную сеть для глобального безопасного доступа.

Необходимые компоненты

Чтобы настроить удаленные сети, необходимо:

- Роль глобального администратора безопасного доступа в идентификаторе Microsoft Entra.

- Продукту требуется лицензирование. Дополнительные сведения см. в разделе лицензирования "Что такое глобальный безопасный доступ". При необходимости вы можете приобрести лицензии или получить пробные лицензии.

- Локальное оборудование клиента (CPE) должно поддерживать следующие протоколы:

- Протокол IPSec

- GCMEAES128, GCMAES 192 или GCMAES256 алгоритмы для согласования 2 этапа обмена ключами Интернета (IKE)

- Обмен ключами Интернета версии 2 (IKEv2)

- Протокол BGP

- Проверьте допустимые конфигурации для настройки удаленных сетей.

- Решение для удаленного сетевого подключения использует конфигурацию VPN RouteBased с подстановочными знаками (или селекторами трафика 0.0.0.0/0). Убедитесь, что CPE имеет правильный набор селектора трафика.

- Решение для удаленного сетевого подключения использует режимы реагирования . Ваш CPE должен инициировать подключение.

Известные ограничения

Эта функция имеет одно или несколько известных ограничений. Дополнительные сведения об известных проблемах и ограничениях этой функции см. в разделе "Известные ограничения для глобального безопасного доступа".

Пошаговые действия

Вы можете создать удаленную сеть в Центре администрирования Microsoft Entra или через API Microsoft Graph.

На высоком уровне существует пять шагов по созданию удаленной сети и настройке активного туннеля IPsec:

Основы. Введите основные сведения, такие как имя и регион удаленной сети. Регион указывает, где требуется другой конец туннеля IPsec. Другой конец туннеля — маршрутизатор или CPE.

Подключение: добавьте канал устройства (или туннель IPsec) в удаленную сеть. На этом шаге вы вводите сведения о маршрутизаторе в Центре администрирования Microsoft Entra, который сообщает Майкрософт, откуда следует ожидать, что переговоры IKE будут поступать.

Профиль пересылки трафика: свяжите профиль пересылки трафика с удаленной сетью, которая указывает, какой трафик необходимо получить через туннель IPsec. Мы используем динамическую маршрутизацию через BGP.

Просмотр конфигурации подключения CPE: получение сведений о туннеле IPsec конца туннеля Майкрософт. На шаге подключения вы предоставили сведения о маршрутизаторе корпорации Майкрософт. На этом шаге вы получите сторону Майкрософт конфигурации подключения.

Настройте CPE: выполните настройку подключения Майкрософт на предыдущем шаге и введите ее в консоль управления маршрутизатора или CPE. Этот шаг не используется в Центре администрирования Microsoft Entra.

Удаленные сети настраиваются на трех вкладках. Необходимо выполнить каждую вкладку в порядке. После завершения вкладки выберите следующую вкладку в верхней части страницы или нажмите кнопку "Далее " в нижней части страницы.

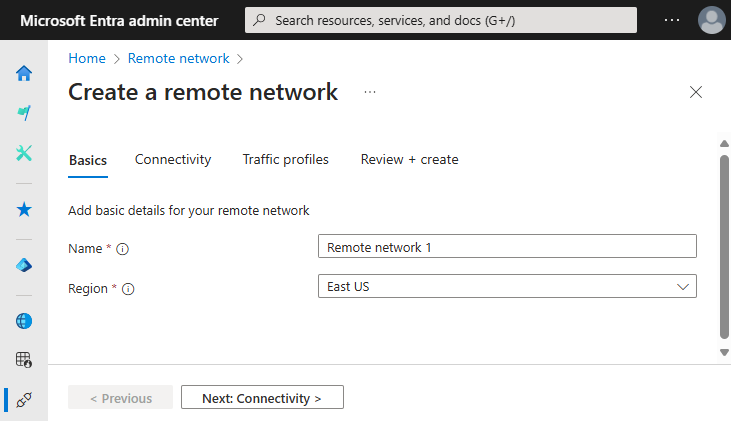

Основные сведения

Первым шагом является указание имени и расположения удаленной сети. Для завершения этой вкладки требуется.

- Войдите в Центр администрирования Microsoft Entra в качестве глобального администратора безопасного доступа.

- Перейдите к удаленным сетям Global Secure Access>Connect>.

- Нажмите кнопку "Создать удаленную сеть " и укажите сведения.

- Имя

- Регион

Подключение

Вкладка "Подключение" — это вкладка "Подключение", в которой вы добавляете ссылки на устройство для удаленной сети. После создания удаленной сети можно добавить ссылки на устройства. Необходимо указать тип устройства, общедоступный IP-адрес CPE, адрес протокола BGP и номер автономной системы (ASN) для каждой связи устройства.

Сведения, необходимые для завершения вкладки "Подключение" , могут быть сложными. Дополнительные сведения см. в разделе "Управление ссылками удаленного сетевого устройства".

Профили пересылки трафика

При создании удаленной сети можно назначить удаленную сеть профилю пересылки трафика. Вы также можете назначить удаленную сеть позже. Дополнительные сведения см. в разделе "Профили пересылки трафика".

- Нажмите кнопку "Далее" или перейдите на вкладку "Профили трафика".

- Выберите соответствующий профиль пересылки трафика.

- Нажмите кнопку Просмотреть и создать.

Последняя вкладка процесса — просмотреть все предоставленные параметры. Просмотрите сведения, указанные здесь, и нажмите кнопку "Создать удаленную сеть ".

Просмотр конфигурации подключения CPE

На странице удаленной сети отображаются все удаленные сети. Выберите ссылку "Просмотр конфигурации" в столбце сведений о подключении, чтобы просмотреть сведения о конфигурации.

Эти сведения содержат сведения о подключении со стороны Корпорации Майкрософт двунаправленного канала связи, используемого для настройки CPE.

Этот процесс подробно описан в разделе " Как настроить локальное оборудование клиента".

Настройка CPE

Этот шаг выполняется в консоль управления CPE, а не в Центре администрирования Microsoft Entra. Пока вы не завершите этот шаг, IPsec не настроен. IPsec — это двунаправленное взаимодействие. Переговоры IKE происходят между двумя сторонами до успешной настройки туннеля. Поэтому не пропустите этот шаг.

Проверка конфигураций удаленной сети

При создании удаленных сетей следует учитывать и проверять их. Возможно, потребуется дважды проверить некоторые параметры.

Проверьте профиль шифрования IKE: профиль шифрования (алгоритмы IKE 1 и 2), заданный для ссылки на устройство, должен соответствовать заданному в CPE. Если выбрана политика IKE по умолчанию, убедитесь, что CPE настроен с помощью профиля шифрования, указанного в справочной статье по конфигурациям удаленной сети.

Проверьте предварительный общий ключ: сравните предварительно общий ключ (PSK), указанный при создании ссылки устройства в Microsoft Global Secure Access, с помощью PSK, указанной в CPE. Эта информация добавляется на вкладке "Безопасность " во время процесса добавления ссылки . Дополнительные сведения см. в разделе "Управление ссылками на удаленное сетевое устройство".

Проверьте локальные и одноранговые IP-адреса BGP: общедоступный IP-адрес и адрес BGP, используемые для настройки CPE, должен соответствовать тому, что вы используете при создании ссылки на устройство в Microsoft Global Secure Access.

- Ознакомьтесь со списком допустимых адресов BGP для зарезервированных значений , которые нельзя использовать.

- Локальные и одноранговые адреса BGP обратные между CPE и введенными в global Secure Access.

- CPE: локальный IP-адрес BGP = IP1, одноранговый IP-адрес BGP = IP2

- Глобальный безопасный доступ: локальный IP-адрес BGP = IP2, одноранговый IP-адрес BGP = IP1

- Выберите IP-адрес для глобального безопасного доступа, который не перекрывается с локальной сетью.

Проверьте ASN: Глобальный безопасный доступ использует BGP для объявления маршрутов между двумя автономными системами: вашей сетью и корпорацией Майкрософт. Эти автономные системы должны иметь разные номера автономной системы (ASN).

- Ознакомьтесь со списком допустимых значений ASN для зарезервированных значений, которые нельзя использовать.

- При создании удаленной сети в Центре администрирования Microsoft Entra используйте ASN вашей сети.

- При настройке CPE используйте ASN Корпорации Майкрософт. Перейдите к удаленным сетям глобальных>безопасного доступа.> Выберите ссылки и подтвердите значение в столбце Link ASN .

Проверьте общедоступный IP-адрес. В тестовой среде или настройке лаборатории общедоступный IP-адрес CPE может неожиданно измениться. Это изменение может привести к сбою переговоров IKE, даже если все остается неизменным.

- Если вы столкнулись с этим сценарием, выполните следующие действия.

- Обновите общедоступный IP-адрес в профиле шифрования CPE.

- Перейдите к удаленным сетям глобальных>безопасного доступа.>

- Выберите соответствующую удаленную сеть, удалите старый туннель и создайте новый туннель с обновленным общедоступным IP-адресом.

- Если вы столкнулись с этим сценарием, выполните следующие действия.

Проверьте общедоступный IP-адрес Корпорации Майкрософт: при удалении ссылки на устройство и (или) создайте новую, вы можете получить другую общедоступную конечную точку IP-адреса этой ссылки в конфигурации представления для этой удаленной сети. Это изменение может привести к сбою согласования IKE. Если вы столкнулись с этим сценарием, обновите общедоступный IP-адрес в профиле шифрования CPE.

Проверьте параметры подключения BGP в CPE: предположим, что вы создаете ссылку устройства для удаленной сети. Корпорация Майкрософт предоставляет общедоступный IP-адрес, например PIP1 и BGP-адрес, например BGP1, своего шлюза. Эти сведения о подключении доступны

localConfigurationsв большом двоичном объекте jSON, который отображается при выборе параметра "Просмотр конфигурации " для этой удаленной сети. В CPE убедитесь, что у вас есть статический маршрут, предназначенный для BGP1, отправленный через интерфейс туннеля, созданный с помощью PIP1. Маршрут необходим, чтобы CPE смог узнать маршруты BGP, которые мы публикуем через туннель IPsec, созданный корпорацией Майкрософт.Проверьте правила брандмауэра: разрешить порт 500 и 4500 и TCP-порт 179 для туннеля IPsec и подключения BGP в брандмауэре.

Перенаправление портов. В некоторых ситуациях маршрутизатор поставщика услуг Интернета (ISP) также является устройством преобразования сетевых адресов (NAT). NAT преобразует частные IP-адреса домашних устройств в общедоступное интернет-routable устройство.

- Как правило, устройство NAT изменяет IP-адрес и порт. Это изменение порта является корнем проблемы.

- Для работы туннелей IPsec глобальный безопасный доступ использует порт 500. Этот порт связан с согласованием IKE.

- Если маршрутизатор ISP изменяет этот порт на другой, глобальный безопасный доступ не может определить этот трафик и согласование завершается ошибкой.

- В результате завершается сбой этапа 1 согласования IKE, и туннель не установлен.

- Чтобы устранить эту ошибку, завершите перенаправление портов на устройстве, которое сообщает маршрутизатору ISP не изменять порт и перенаправлять его как есть.

Следующие шаги

Следующим шагом для начала работы с Интернет-доступ Microsoft Entra является назначение профиля трафика Майкрософт с помощью политики условного доступа.

Дополнительные сведения о удаленных сетях см. в следующих статьях: