Создание удаленной сети с настраиваемой политикой IKE для глобального безопасного доступа

Туннель IPSec — это двунаправленная связь. В этой статье приведены действия по настройке канала связи в Центре администрирования Microsoft Entra и API Microsoft Graph. Другая сторона связи настроена на локальном оборудовании клиента (CPE).

Необходимые компоненты

Чтобы создать удаленную сеть с помощью настраиваемой политики обмена ключами Интернета (IKE), необходимо:

- Роль глобального администратора безопасного доступа в идентификаторе Microsoft Entra.

- Получена информация о подключении из подключения глобального безопасного доступа.

- Продукту требуется лицензирование. Дополнительные сведения см. в разделе лицензирования "Что такое глобальный безопасный доступ". При необходимости вы можете приобрести лицензии или получить пробные лицензии.

Создание удаленной сети с помощью настраиваемой политики IKE

Если вы предпочитаете добавлять пользовательские сведения о политике IKE в удаленную сеть, вы можете сделать это при добавлении ссылки устройства в удаленную сеть. Этот шаг можно выполнить в Центре администрирования Microsoft Entra или с помощью API Microsoft Graph.

Чтобы создать удаленную сеть с настраиваемой политикой IKE в Центре администрирования Microsoft Entra:

Войдите в Центр администрирования Microsoft Entra в качестве глобального администратора безопасного доступа.

Перейдите к удаленным сетям Global Secure Access>Connect>.

Выберите "Создать удаленную сеть".

Укажите имя и регион для удаленной сети и нажмите кнопку "Далее: подключение".

Нажмите кнопку +Добавить ссылку , чтобы добавить сведения о подключении для CPE.

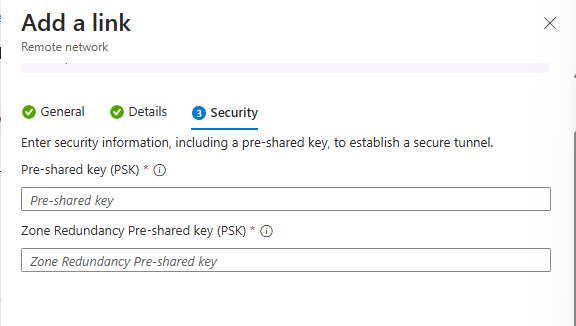

Добавление ссылки — вкладка "Общие"

На вкладке "Общие" можно ввести несколько сведений. Обратите внимание на адреса однорангового и локального пограничного шлюза (BGP). Одноранговые и локальные сведения будут изменены в зависимости от того, где будет завершена конфигурация.

Введите следующие сведения:

- Имя ссылки: имя CPE.

- Тип устройства: выберите вариант устройства из раскрывающегося списка.

- IP-адрес устройства: общедоступный IP-адрес устройства.

- Адрес BGP устройства: введите IP-адрес BGP вашего CPE.

- Этот адрес вводится в качестве локального IP-адреса BGP в CPE.

- AsN устройства: укажите номер автономной системы (ASN) CPE.

- Для подключения с поддержкой BGP между двумя сетевыми шлюзами требуется, чтобы они имели разные ASN.

- Ознакомьтесь со списком допустимых значений ASN для зарезервированных значений, которые нельзя использовать.

- Избыточность. Выберите избыточность или избыточность зоны для туннеля IPSec.

- Локальный адрес BGP для зоны избыточности. Это необязательное поле отображается только при выборе избыточности зоны.

- Введите IP-адрес BGP, который не входит в локальную сеть, где находится CPE, и отличается от локального BGP-адреса.

- Емкость пропускной способности (Мбит/с):укажите пропускную способность туннеля. Доступные варианты: 250, 500, 750 и 1000 Мбит/с.

- Локальный адрес BGP: введите IP-адрес BGP, который не является частью локальной сети, в которой находится CPE.

- Например, если локальная сеть имеет значение 10.1.0.0/16, вы можете использовать 10.2.0.4 в качестве локального адреса BGP.

- Этот адрес вводится в качестве ОДНОрангового IP-адреса BGP в CPE.

- Ознакомьтесь со списком допустимых адресов BGP для зарезервированных значений , которые нельзя использовать.

Нажмите кнопку "Далее".

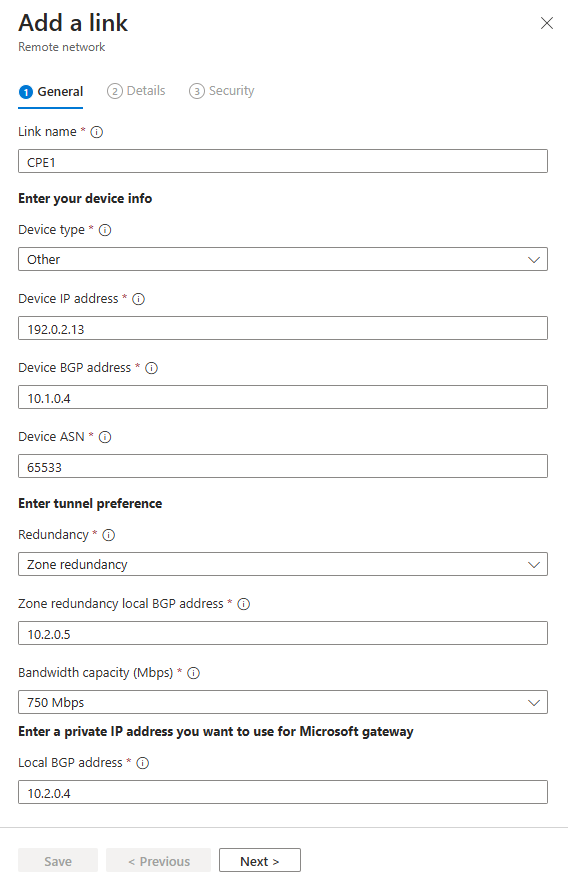

Добавление ссылки — вкладка "Сведения"

Внимание

Необходимо указать сочетание этапов 1 и 2 в CPE.

По умолчанию выбран IKEv2 . В настоящее время поддерживается только IKEv2.

Измените политику IPSec/IKE на Custom.

Выберите сведения о сочетании этапов 1 для шифрования, целостности IKEv2 и DHGroup.

- Сочетание сведений, которые вы выбрали, должно соответствовать доступным параметрам, перечисленным в справочной статье о допустимых конфигурациях удаленной сети.

Выберите сочетания этапов 2 для шифрования IPsec, целостности IPsec, группы PFS и времени существования SA (в секундах).

- Сочетание сведений, которые вы выбрали, должно соответствовать доступным параметрам, перечисленным в справочной статье о допустимых конфигурациях удаленной сети.

Независимо от того, выбрана ли политика по умолчанию или настраиваемая, политика IPSec/IKE должна соответствовать политике шифрования в CPE.

Выберите Далее.

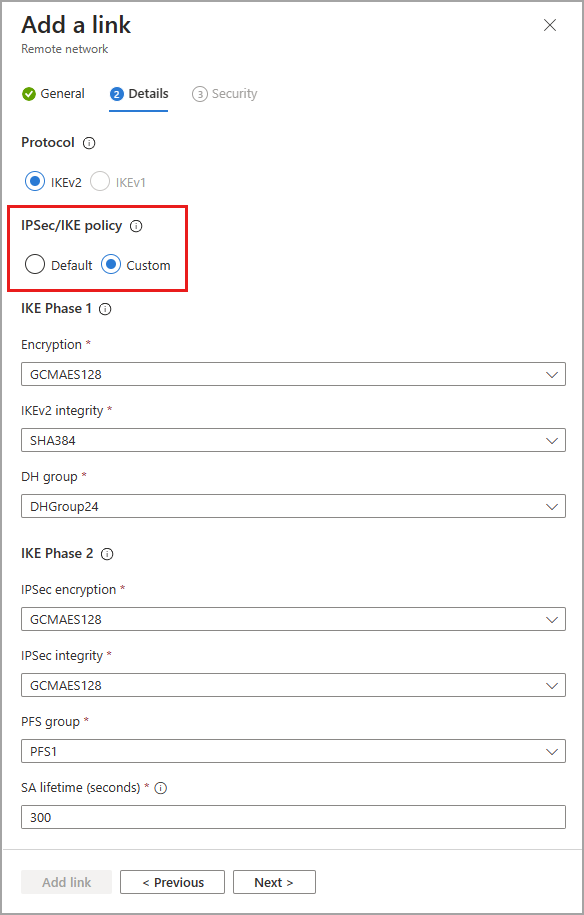

Добавление вкладки "Безопасность ссылки"

- Введите общий ключ (PSK) и общий ключ зоны (PSK). Тот же секретный ключ должен использоваться в соответствующем CPE. Поле "Избыточность зоны" отображается только в том случае, если избыточность задана на первой странице при создании ссылки.

- Выберите Сохранить.