Настройка фильтрации веб-содержимого global Secure Access

Фильтрация веб-содержимого позволяет реализовать детализированные элементы управления доступом к Интернету для вашей организации на основе классификации веб-сайтов.

Интернет-доступ Microsoft Entra первые функции безопасного веб-шлюза (SWG) включают фильтрацию веб-содержимого на основе доменных имен. Корпорация Майкрософт интегрирует детализированные политики фильтрации с идентификатором Microsoft Entra ИД и условным доступом Microsoft Entra, что приводит к фильтрации политик, которые знают пользователем, знают контекст и легко управляются.

Функция веб-фильтрации в настоящее время ограничена полной фильтрацией веб-категорий на основе пользователей и контекстом с учетом полного доменного имени (FQDN) и фильтрации полного доменного имени.

Необходимые компоненты

Администраторы, взаимодействующие с функциями глобального безопасного доступа , должны иметь одно или несколько следующих назначений ролей в зависимости от выполняемых задач.

- Роль глобального администратора безопасного доступа для управления функциями глобального безопасного доступа.

- Администратор условного доступа для создания и взаимодействия с политиками условного доступа.

Выполните инструкцию по началу работы с руководством по глобальному безопасному доступу.

Установите клиент Global Secure Access на устройствах конечных пользователей.

Для туннелирования сетевого трафика необходимо отключить систему доменных имен (DNS) по протоколу HTTPS (Secure DNS). Используйте правила полных доменных имен (FQDN) в профиле пересылки трафика. Дополнительные сведения см. в разделе "Настройка DNS-клиента для поддержки DoH".

Отключите встроенный DNS-клиент в Chrome и Microsoft Edge.

Трафик IPv6 не приобретается клиентом и поэтому передается непосредственно в сеть. Чтобы включить туннелирование всего соответствующего трафика, задайте для свойств сетевого адаптера значение IPv4.

Трафик протокола UDP (UDP) (то есть QUIC) не поддерживается в текущей предварительной версии Доступа к Интернету. Большинство веб-сайтов поддерживают резервный вариант протокола управления передачей (TCP), если не удается установить QUIC. Для улучшения пользовательского интерфейса можно развернуть правило брандмауэра Windows, которое блокирует исходящий UDP 443:

@New-NetFirewallRule -DisplayName "Block QUIC" -Direction Outbound -Action Block -Protocol UDP -RemotePort 443Ознакомьтесь с концепциями фильтрации веб-содержимого. Дополнительные сведения см. в разделе "Фильтрация веб-содержимого".

Шаги высокого уровня

Существует несколько шагов по настройке фильтрации веб-содержимого. Запишите, где необходимо настроить политику условного доступа.

- Включите переадресацию трафика в Интернете.

- Создайте политику фильтрации веб-содержимого.

- Создайте профиль безопасности.

- Свяжите профиль безопасности с политикой условного доступа.

- Назначьте пользователей или группы профилю пересылки трафика.

Включение перенаправления трафика в Интернет

Первым шагом является включение профиля пересылки трафика через Интернет. Дополнительные сведения о профиле и его включении см. в статье "Управление профилем пересылки трафика через Интернет".

Создание политики фильтрации веб-содержимого

- Перейдите к политике фильтрации веб-содержимого Global Secure Access Secure>Access.>

- ВыберитеCreate policy (Создать политику).

- Введите имя и описание политики и нажмите кнопку "Далее".

- Выберите Добавить правило.

- Введите имя, выберите веб-категорию или допустимое полное доменное имя, а затем нажмите кнопку "Добавить".

- Допустимые полные доменные имена в этой функции также могут включать подстановочные знаки с помощью символа звездочки *.

- Нажмите кнопку "Рядом ", чтобы просмотреть политику, а затем нажмите кнопку "Создать политику".

Внимание

Для развертывания изменений в фильтрации веб-содержимого может потребоваться до одного часа.

Создание профиля безопасности

Профили безопасности — это группа политик фильтрации. Вы можете назначить профили безопасности или связать их с политиками условного доступа Microsoft Entra. Один профиль безопасности может содержать несколько политик фильтрации. И один профиль безопасности может быть связан с несколькими политиками условного доступа.

На этом шаге вы создадите профиль безопасности для группирования политик фильтрации. Затем вы назначаете профили безопасности с политикой условного доступа или связываете их с учетом пользователя или контекста.

Примечание.

Дополнительные сведения о политиках условного доступа Microsoft Entra см. в статье "Создание политики условного доступа".

- Перейдите к профилям безопасности secure Access>Secure>Security.

- Выберите " Создать профиль".

- Введите имя и описание политики и нажмите кнопку "Далее".

- Выберите "Связать политику" и выберите "Существующая политика".

- Выберите уже созданную политику фильтрации веб-содержимого и нажмите кнопку "Добавить".

- Нажмите кнопку "Рядом ", чтобы просмотреть профиль безопасности и связанную политику.

- Выберите " Создать профиль".

- Выберите "Обновить" , чтобы обновить страницу профилей и просмотреть новый профиль.

Создание и связывание политики условного доступа

Создайте политику условного доступа для конечных пользователей или групп и доставьте профиль безопасности с помощью элементов управления сеансом условного доступа. Условный доступ — это механизм доставки для осведомленности пользователей и контекста для политик доступа к Интернету. Дополнительные сведения об элементах управления сеансами см. в разделе "Условный доступ: сеанс".

- Перейдите к условному доступу защиты> идентификации.>

- Выберите команду Создать политику.

- Введите имя и назначьте пользователя или группу.

- Выберите Целевые ресурсы и Все интернет-ресурсы сглобального безопасного доступа.

- >профиль безопасности глобального безопасного доступа и выберите профиль безопасности.

- Выберите Выбрать.

- В разделе "Включить политику" убедитесь, что выбран параметр On.

- Нажмите кнопку создания.

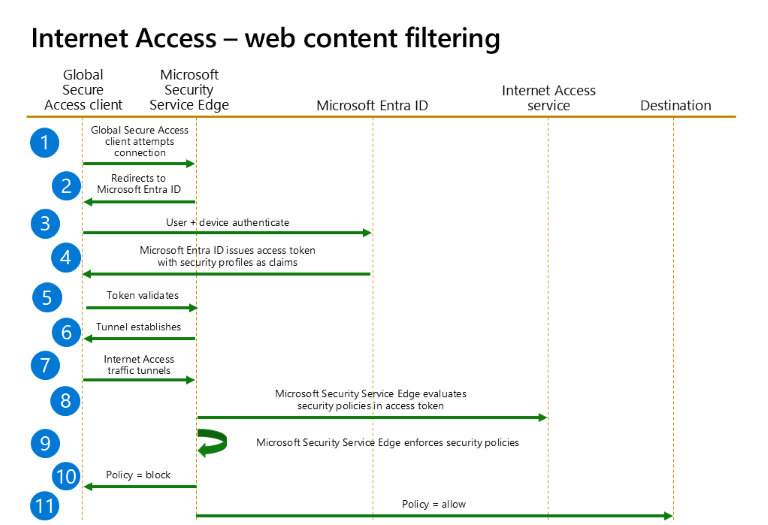

Схема потока доступа к Интернету

В этом примере демонстрируется поток Интернет-доступ Microsoft Entra трафика при применении политик фильтрации веб-содержимого.

На следующей схеме потоков показана блокировка политик фильтрации веб-содержимого или разрешение доступа к интернет-ресурсам.

| Этап | Описание: |

|---|---|

| 1 | Клиент Глобального безопасного доступа пытается подключиться к решению Microsoft Security Service Edge. |

| 2 | Клиент перенаправляется на идентификатор Microsoft Entra для проверки подлинности и авторизации. |

| 3 | Проверка подлинности пользователя и устройства. Проверка подлинности выполняется легко, если у пользователя есть действительный первичный маркер обновления (PRT). |

| 4 | После проверки подлинности пользователя и устройства условный доступ соответствует правилам ЦС Доступа к Интернету и добавляет применимые профили безопасности к маркеру. Он применяет применимые политики авторизации. |

| 5 | Идентификатор Microsoft Entra представляет маркер Microsoft Security Service Edge для проверки. |

| 6 | Туннель устанавливается между клиентом Глобального безопасного доступа и Microsoft Security Service Edge. |

| 7 | Трафик начинает приобретаться и туннели через туннель доступа к Интернету. |

| 8 | Microsoft Security Service Edge оценивает политики безопасности в маркере доступа в порядке приоритета. После того как он соответствует правилу фильтрации веб-содержимого, оценка политики фильтрации веб-содержимого останавливается. |

| 9 | Microsoft Security Service Edge применяет политики безопасности. |

| 10 | Политика = блокировка приводит к ошибке для HTTP-трафика или исключения сброса соединения для трафика HTTPS. |

| 11 | Политика = разрешить результаты перенаправления трафика в место назначения. |

Примечание.

Применение нового профиля безопасности может занять до 60–90 минут из-за применения профилей безопасности с маркерами доступа. Пользователь должен получить новый маркер доступа с новым идентификатором профиля безопасности в качестве утверждения, прежде чем он вступит в силу. Изменения существующих профилей безопасности начинают применяться гораздо быстрее.

Назначения пользователей и групп

Профиль Доступа к Интернету можно ограничить определенными пользователями и группами. Дополнительные сведения о назначении пользователей и групп см. в статье "Назначение пользователей и групп" и управление ими с помощью профилей пересылки трафика.

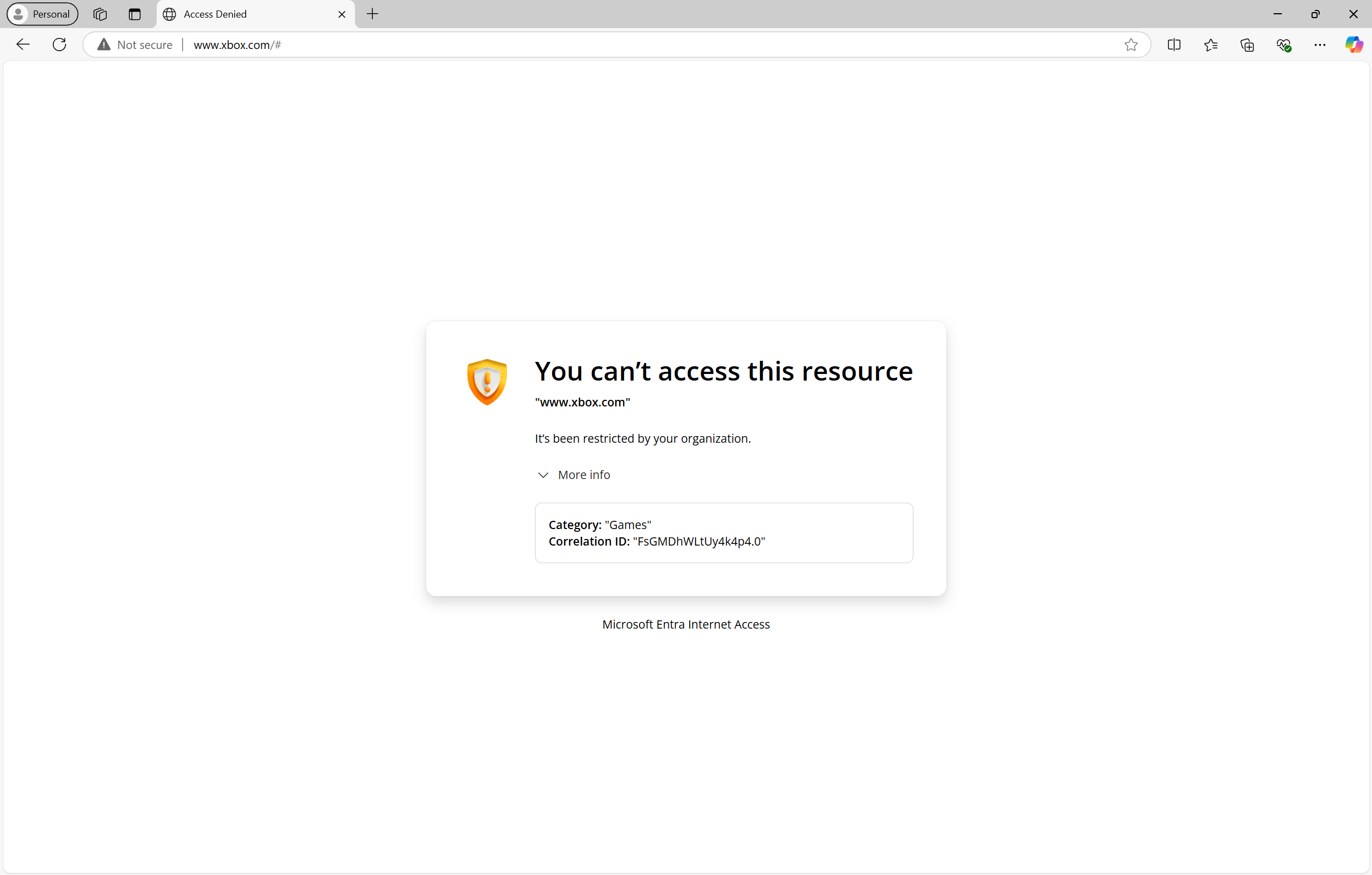

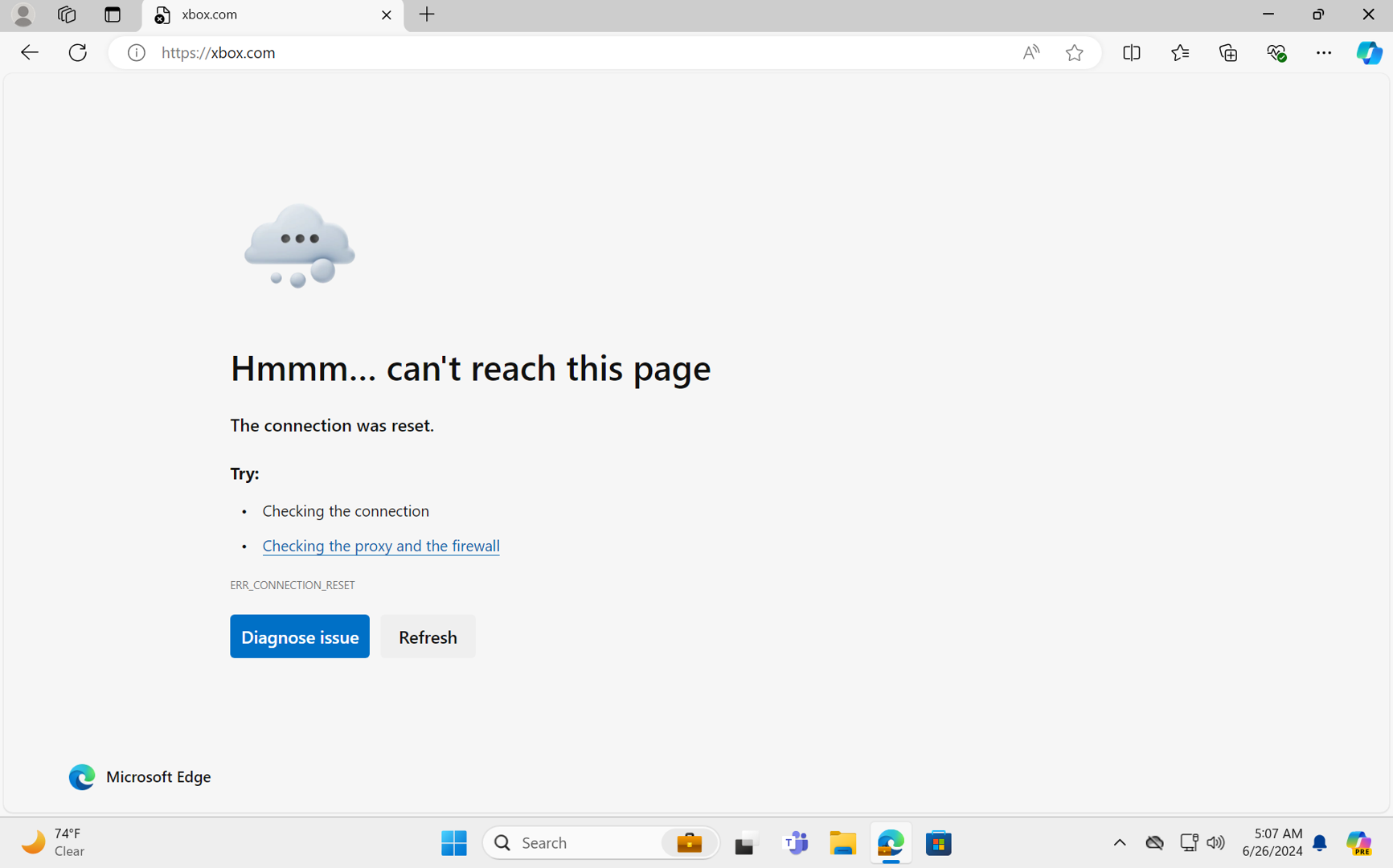

Проверка применения политики конечных пользователей

Когда трафик достигает microsoft Secure Service Edge, Интернет-доступ Microsoft Entra выполняет элементы управления безопасностью двумя способами. Для незашифрованного HTTP-трафика используется универсальный указатель ресурсов (URL-адрес). Для трафика HTTPS, зашифрованного с помощью протокола TLS, используется указание имени сервера (SNI).

Используйте устройство Windows с установленным клиентом глобального безопасного доступа. Войдите в систему как пользователь, которому назначен профиль приобретения трафика Интернета. Убедитесь, что переход на веб-сайты разрешен или ограничен должным образом.

Щелкните правой кнопкой мыши значок клиента Глобального безопасного доступа в области диспетчера задач и откройте >. Убедитесь, что существуют правила приобретения доступа к Интернету. Кроме того, проверьте, приобретается ли при просмотре получение и потоки имени узла для интернет-трафика пользователей.

Перейдите к разрешенным и заблокированным сайтам и проверьте, правильно ли они работают. Перейдите к журналам трафика глобального монитора>безопасного доступа>, чтобы убедиться, что трафик заблокирован или разрешен соответствующим образом.

Текущая блокировка для всех браузеров включает ошибку браузера обычного текста для HTTP-трафика и ошибку браузера "Сброс подключения" для трафика HTTPS.

Примечание.

Изменения конфигурации в интерфейсе глобального безопасного доступа, связанные с фильтрацией веб-содержимого, обычно вступают в силу менее чем за 5 минут. Изменения конфигурации в условном доступе, связанные с фильтрацией веб-содержимого, вступили в силу примерно через час.