Использование Kerberos для единого входа в ресурсы с Частный доступ Microsoft Entra

Укажите единый вход для локальных ресурсов, опубликованных через Частный доступ Microsoft Entra. Частный доступ Microsoft Entra использует Kerberos для поддержки этих ресурсов. При необходимости используйте Windows Hello для бизнеса доверия Cloud Kerberos, чтобы разрешить единый вход для пользователей.

Необходимые компоненты

Прежде чем приступить к работе с единым входом, убедитесь, что ваша среда готова.

- Лес Active Directory. В руководстве используется доменное имя леса, которое можно разрешить публично. Однако общедоступный домен не является обязательным.

- Вы включили профиль пересылки Частный доступ Microsoft Entra.

- Последняя версия соединителя Частный доступ Microsoft Entra устанавливается на сервере Windows с доступом к контроллерам домена.

- Последняя версия клиента Глобального безопасного доступа. Дополнительные сведения о клиенте см. в разделе "Глобальный безопасный доступ".

Публикация ресурсов для использования с единым входом

Чтобы проверить единый вход, создайте новое корпоративное приложение, которое публикует общую папку. Использование корпоративного приложения для публикации общей папки позволяет назначать политику условного доступа ресурсу и применять дополнительные элементы управления безопасностью, такие как многофакторная проверка подлинности.

- Войдите в Microsoft Entra по крайней мере администратора приложений.

- Перейдите к корпоративным приложениям> глобального безопасного доступа.>

- Выбор Новое приложение.

- Добавьте новый сегмент приложения с IP-адресом файлового сервера с помощью порта

445/TCPи нажмите кнопку "Сохранить". Протокол SMB использует порт. - Откройте созданное корпоративное приложение и выберите "Пользователи и группы ", чтобы назначить доступ к ресурсу.

Присоединенные устройства с идентификатором Microsoft Entra — единый вход на основе паролей

Дополнительная конфигурация за пределами этого руководства не требуется, если пользователи используют пароли для входа в Windows.

Устройства, присоединенные к идентификатору Microsoft Entra, зависят от домена Active Directory и сведений о пользователе, синхронизированных с помощью Microsoft Entra ID Connect. Указатель контроллера домена Windows находит контроллеры домена из-за синхронизации. Имя участника-пользователя (UPN) и пароль пользователя используются для запроса билета на предоставление билета Kerberos (TGT). Дополнительные сведения об этом потоке см. в статье о том, как единый вход в локальные ресурсы работает на устройствах, присоединенных к Microsoft Entra.

Присоединенный идентификатор Microsoft Entra ID и гибридные устройства, присоединенные к Microsoft Entra ID, — Windows Hello для бизнеса единый вход

Дополнительная конфигурация за пределами этого руководства необходима для Windows Hello для бизнеса.

Рекомендуется развертывание гибридного облака Kerberos Trust с помощью идентификатора Microsoft Entra. Устройства с использованием доверия Cloud Kerberos получают билет TGT, используемый для единого входа. Дополнительные сведения о доверии cloud Kerberos см. в статье "Включение входа ключа безопасности без пароля" в локальные ресурсы с помощью идентификатора Microsoft Entra.

Чтобы развернуть Windows Hello для бизнеса доверия cloud Kerberos с локальной средой Active Directory.

- Создайте объект сервера Kerberos идентификатора Microsoft Entra. Сведения о создании объекта см. в разделе "Установка модуля AzureADHybridAuthenticationManagement".

- Включите WHfB Cloud Trust на устройствах с помощью Intune или групповых политик. Сведения о включении WHfB см . в руководстве по развертыванию доверия Cloud Kerberos.

Публикация контроллеров домена

Контроллеры домена должны быть опубликованы для клиентов, чтобы получить билеты Kerberos. Билеты необходимы для единого входа в локальные ресурсы.

Как минимум, опубликуйте все контроллеры домена, настроенные на сайте Active Directory, где установлены соединители частного доступа. Например, если соединители частного доступа находятся в центре обработки данных Brisbane, опубликуйте все контроллеры домена в центре обработки данных Брисбен.

Порты контроллера домена необходимы для включения единого входа в локальные ресурсы.

| Порт | Протокол | Характер использования |

|---|---|---|

| 88 | Протокол пользовательской диаграммы данных (UDP) / Протокол управления передачей (TCP) | Kerberos |

| 389 | UDP | Указатель контроллера домена |

| 464 | UDP и TCP | Запрос на изменение пароля |

| 123 | UDP | Синхронизация времени |

Примечание.

Руководство посвящено включению единого входа в локальные ресурсы и исключает конфигурацию, необходимую для клиентов, присоединенных к домену Windows, для выполнения операций с доменом (изменение пароля, групповая политика и т. д.).

- Войдите в Microsoft Entra с учетной записью как минимум администратора приложений.

- Перейдите к корпоративным приложениям> глобального безопасного доступа.>

- Выберите новое приложение, чтобы создать новое приложение для публикации контроллеров домена.

- Выберите " Добавить сегмент приложения", а затем добавьте все IP-адреса контроллеров домена или полные доменные имена (FQDN) и порты в таблице. Следует опубликовать только контроллеры домена на сайте Active Directory, где находятся соединители приватного доступа.

Примечание.

Убедитесь, что для публикации контроллеров домена не используются полные доменные имена подстановочных знаков, вместо этого добавьте их определенные IP-адреса или полные доменные имена.

После создания корпоративного приложения перейдите к приложению и выберите "Пользователи и группы". Добавьте всех пользователей, синхронизированных из Active Directory.

Публикация DNS-суффиксов

Настройте частный DNS, чтобы клиенты глобального безопасного доступа могли разрешать частные DNS-имена. Частная зона DNS имена требуются для единого входа. Клиенты используют их для доступа к опубликованным локальным ресурсам. Дополнительные сведения о Частная зона DNS с помощью быстрого доступа см. в статье "How-to-configure-quick-access.md#add-private-dns-suffixes".

- Перейдите к быстрому доступу к приложениям>

- Перейдите на вкладку Частная зона DNS и нажмите кнопку "Включить Частная зона DNS".

- Выберите " Добавить DNS суффикс". По крайней мере добавьте суффиксы верхнего уровня лесов Active Directory, на которые размещаются пользователи, синхронизированные с идентификатором Microsoft Entra.

- Выберите Сохранить.

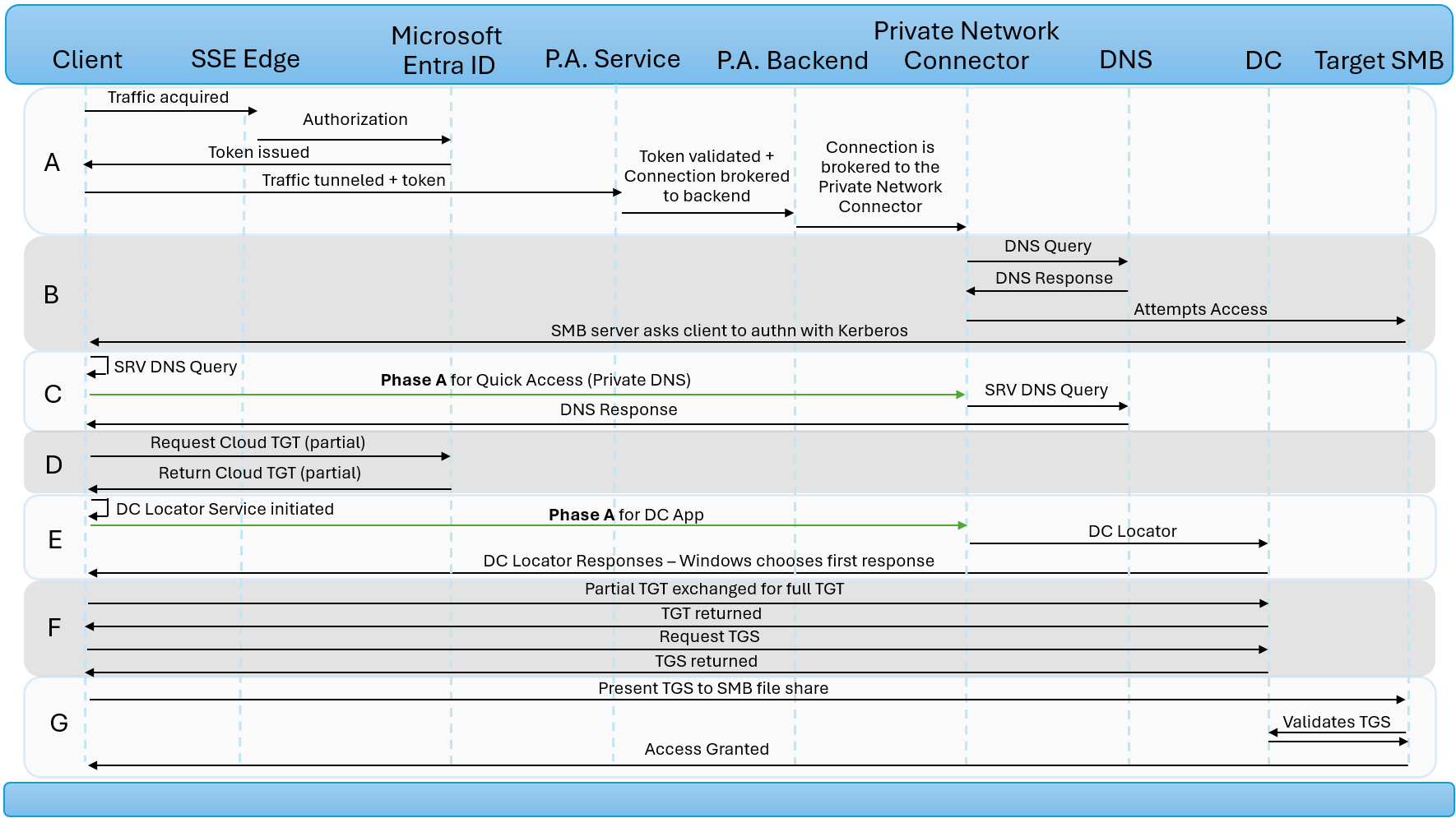

Как использовать единый вход Kerberos для доступа к общей папке SMB

На этой схеме показано, как работает Частный доступ Microsoft Entra при попытке доступа к общей папке SMB с устройства Windows, настроенного с помощью Windows Hello для бизнеса + Cloud Trust. В этом примере администратор настроил Частная зона DNS быстрого доступа и два корпоративных приложения — один для контроллеров домена и один для общей папки SMB.

| Этап | Description |

|---|---|

| а | Пользователь пытается получить доступ к общей папке SMB с помощью полного доменного имени. Клиент GSA перехватывает трафик и туннелирует его на пограничный сервер SSE. Политики авторизации в идентификаторе Microsoft Entra оцениваются и применяются, например, назначается ли пользователь приложению и условному доступу. После того как пользователь будет авторизован, идентификатор Microsoft Entra выдает маркер для корпоративного приложения SMB. Трафик освобождается для продолжения работы службы приватного доступа вместе с маркером доступа приложения. Служба приватного доступа проверяет маркер доступа, а подключение выполняется брокером к серверной службе приватного доступа. Затем подключение будет брокером к соединителю частной сети. |

| Б | Соединитель частной сети выполняет DNS-запрос для идентификации IP-адреса целевого сервера. Служба DNS в частной сети отправляет ответ. Соединитель частной сети пытается получить доступ к целевому общей папке SMB, которая затем запрашивает проверку подлинности Kerberos. |

| C | Клиент создает DNS-запрос SRV для поиска контроллеров домена. Этап A повторяется, перехват dns-запроса и авторизация пользователя для приложения быстрого доступа. Соединитель частной сети отправляет DNS-запрос SRV в частную сеть. Служба DNS отправляет dns-ответ клиенту через соединитель частной сети. |

| D | Устройство Windows запрашивает частичный TGT (также называемый Cloud TGT) из идентификатора Microsoft Entra ID (если он еще не имеет). Идентификатор Microsoft Entra выдает частичный TGT. |

| E | Windows инициирует подключение контроллера домена через порт UDP 389 с каждым контроллером домена, перечисленным в ответе DNS на этапе C. Этап A повторяется, перехват трафика указателя контроллера домена и авторизация пользователя для корпоративного приложения, публикующего локальные контроллеры домена. Соединитель частной сети отправляет указатель контроллера домена каждому контроллеру домена. Ответы передаются клиенту обратно. Windows выбирает и кэширует контроллер домена с самым быстрым ответом. |

| F | Клиент обменивается частичным TGT на полный TGT. Затем полный TGT используется для запроса и получения TGS для общей папки SMB. |

| G | Клиент представляет TGS в общую папку SMB. Общий файловый ресурс SMB проверяет TGS. Предоставляется доступ к общей папке. |

Устранение неполадок

Идентификатор Microsoft Entra, присоединенные к устройствам с использованием проверки подлинности паролей, зависят от атрибутов, синхронизированных с помощью Microsoft Entra ID Connect. Убедитесь, что атрибуты onPremisesDomainNameи onPremisesUserPrincipalNameonPremisesSamAccountNameимеют правильные значения. Используйте Обозреватель Graph и PowerShell для проверки значений.

Если эти значения отсутствуют, проверьте параметры синхронизации Microsoft Entra ID Connect и убедитесь, что эти атрибуты синхронизируются. Дополнительные сведения о синхронизации атрибутов см. в статье Microsoft Entra Connect Sync: атрибуты, синхронизированные с идентификатором Microsoft Entra.

Если для входа используется Windows Hello для бизнеса, выполните команды из командной строки с нетлевированной.

dsregcmd /status

Убедитесь, что атрибуты имеют значения YES .

PRT должно присутствовать. Дополнительные сведения см. в PRTразделе "Устранение проблем с основными маркерами обновления" на устройствах Windows.

OnPremTgt : ДА указывает, что Запись Kerberos настроена правильно, и пользователь был выдан частичный TGT для единого входа в локальные ресурсы. Дополнительные сведения о настройке доверия Kerberos в облаке см. в статье о входе без пароля в локальные ресурсы.

Выполните команду klist.

klist cloud_debug

Убедитесь, что Cloud Primary (Hybrid logon) TGT available: поле имеет значение 1.

Выполните команду nltest.

nltest /dsgetdc:contoso /keylist /kdc

Убедитесь, что указатель контроллера домена возвращает контроллер домена, который является участником облачных операций доверия Kerberos. Возвращаемый контроллер домена должен иметь klist флаг.

Как избежать отрицательного кэширования Kerberos на компьютерах Windows

Kerberos — это предпочтительный метод проверки подлинности для служб в Windows, которые проверяют удостоверения пользователей или узлов. Отрицательное кэширование Kerberos приводит к задержке в билетах Kerberos.

Отрицательное кэширование Kerberos происходит на устройствах Windows с установленным клиентом глобального безопасного доступа. Клиент GSA пытается подключиться к ближайшему контроллеру домена для билета Kerberos, но запрос завершается ошибкой, так как клиент GSA по-прежнему не подключен, или контроллер домена недоступен в этот момент. После сбоя запроса клиент не пытается снова подключиться к контроллеру домена, так как время по умолчанию FarKdcTimeout в реестре равно 10 минут. Несмотря на то, что клиент GSA может быть подключен до этого времени по умолчанию 10 минут, клиент GSA удерживается на отрицательной записи кэша и считает, что процесс обнаружения контроллера домена является сбоем. После завершения времени по умолчанию 10 минут клиент GSA запрашивает контроллер домена с билетом Kerberos и подключение успешно.

Чтобы устранить эту проблему, можно изменить время по умолчанию FarKdcTimeout в реестре или вручную мгновенно очистить кэш Kerberos при каждом перезапуске клиента GSA.

Вариант 1. Изменение времени ожидания FarKdcTimeout по умолчанию в реестре

Если вы работаете под управлением Windows, можно изменить параметры Kerberos, чтобы устранить неполадки с проверкой подлинности Kerberos или проверить протокол Kerberos.

Важно!

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому убедитесь, что вы внимательно выполните следующие действия. Для дополнительной защиты создайте резервную копию реестра перед его изменением. Так вы сможете восстановить реестр, если возникнет проблема. Для получения дополнительной информации о том, как создать резервную копию и восстановить реестр, см. статью Сведения о резервном копировании и восстановлении реестра Windows.

Записи и значения реестра в разделе "Параметры"

Записи реестра, перечисленные в этом разделе, должны быть добавлены в следующий подраздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters

Примечание.

Parameters Если ключ не указан в разделе Kerberos, необходимо создать его.

Измените следующую FarKdcTimeout запись реестра

- Вход:

FarKdcTimeout - Тип:

REG_DWORD - Значение по умолчанию:

0 (minutes)

Это значение времени ожидания, которое используется для недопустимого контроллера домена из другого сайта в кэше контроллера домена.

Вариант 2. Очистка кэша Kerberos вручную

Если вы решили вручную очистить кэш Kerberos, этот шаг придется выполнять каждый раз, когда клиент GSA перезапускается.

Откройте командную строку от имени администратора и выполните следующую команду: KLIST PURGE_BIND