Включить проверку сетей на соответствие с помощью условного доступа

Организации, использующие условный доступ вместе с глобальным безопасным доступом, могут предотвратить вредоносный доступ к приложениям Майкрософт, сторонним приложениям SaaS и частным бизнес-приложениям (LoB), используя несколько условий для обеспечения защиты. Эти условия могут включать соответствие устройств, расположение и многое другое, чтобы обеспечить защиту от кражи удостоверений пользователей или маркеров. Глобальный безопасный доступ вводит концепцию сети, соответствующей стандартам, в условном доступе Microsoft Entra ID. Эта проверка сети обеспечивает подключение пользователей через службу глобального безопасного доступа для конкретного клиента и соответствует политикам безопасности, применяемым администраторами.

Клиент глобального безопасного доступа, установленный на устройствах или пользователях за настроенными удаленными сетями, позволяет администраторам защищать ресурсы за соответствующей сетью с расширенными элементами управления условным доступом. Эта сетевая функция упрощает управление политиками доступа администраторами без необходимости поддерживать список IP-адресов исходящего трафика. Это удаляет требование к закреплению трафика через VPN организации.

Принудительное выполнение проверки сети на соответствие.

Применение сетевых механизмов, соответствующих требованиям, снижает риск кражи токенов и атак повторного воспроизведения. Соблюдение требований к сети выполняется на плоскости проверки подлинности (общедоступная версия) и на плоскости данных (предварительная версия). Принудительное применение контроля доступа осуществляется Microsoft Entra ID во время аутентификации пользователя. Если злоумышленник украл токен сеанса и пытается воспроизвести его с устройства, которое не подключено к совместимой сети вашей организации (например, запрашивая токен доступа с украденным токеном обновления), Entra ID немедленно отклонит запрос, и дальнейший доступ будет заблокирован. Применение управляющей плоскости данных работает со службами, поддерживающими Непрерывную оценку доступа (CAE) — в настоящее время это только SharePoint Online. С приложениями, поддерживающими CAE, украденные маркеры доступа, которые воспроизводящиеся за пределами соответствующей сети арендатора, будут отклонены приложением почти в режиме реального времени. Без ЦС украденный токен доступа будет действителен в течение всего срока действия (по умолчанию 60–90 минут).

Эта проверка соответствия сети специфична для каждого арендатора.

- С помощью этой проверки можно убедиться, что другие организации, использующие службы Глобального безопасного доступа Майкрософт, не могут получить доступ к вашим ресурсам.

- Например, Компания Contoso может защитить свои службы, такие как Exchange Online и SharePoint Online, после проверки соответствующих сетей, чтобы обеспечить доступ только к этим ресурсам пользователям Contoso.

- Если другая организация, например Fabrikam, использовала соответствующую проверку сети, она не пройдет проверку сети, совместимой с Contoso.

Соответствующая сеть отличается от IPv4, IPv6 или географических расположений , которые можно настроить в Microsoft Entra. Администраторы не требуют проверки и поддержания совместимых сетевых IP-адресов и диапазонов, укрепления состояния безопасности и минимизации текущих административных расходов.

Предпосылки

- Администраторы, взаимодействующие с функциями глобального безопасного доступа , должны иметь одно или несколько следующих назначений ролей в зависимости от выполняемых задач.

- Роль глобального администратора безопасного доступа для управления функциями глобального безопасного доступа.

- Администратор политик условного доступа для создания и управления политиками условного доступа и заранее определенными расположениями.

- Продукту требуется лицензирование. Дополнительные сведения см. в разделе лицензирования "Что такое глобальный безопасный доступ". При необходимости вы можете приобрести лицензии или получить пробные лицензии.

Известные ограничения

Эта функция имеет одно или несколько известных ограничений. Для более подробной информации об известных проблемах и ограничениях этой функции см. раздел "Известные ограничения для глобального безопасного доступа".

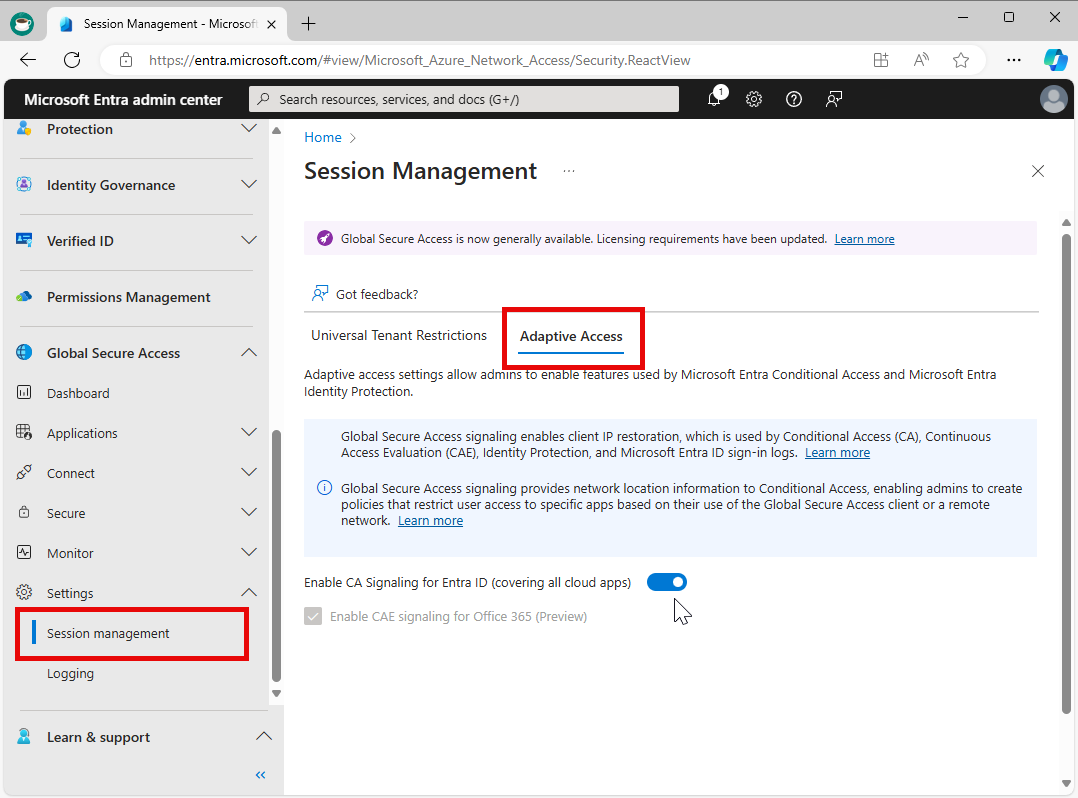

Включение глобальной безопасной сигнализации доступа для условного доступа

Чтобы включить необходимый параметр, разрешающий проверку соответствующей сети, администратору необходимо выполнить следующие действия.

- Войдите в Центр администрирования Microsoft Entra в качестве глобального администратора безопасного доступа.

- Перейдите к

Глобальный безопасный доступ Настройки Управление сеансами Адаптивный доступ . - Выберите переключатель, чтобы включить сигнализацию CA для Entra ID (охватывающую все облачные приложения). Это позволит автоматически включить сигнал CAE для Office 365 (предварительная версия).

- Перейдите к Защита>Условный доступ>Именованные расположения.

- Убедитесь, что у вас есть расположение с именем Все соответствующие требованиям сети и типом Сетевой доступ. При необходимости организации могут пометить это расположение как доверенное.

Внимание

Если у вашей организации есть активные политики условного доступа на основе соответствующей проверки сети, и вы отключите сигнал глобального безопасного доступа в условном доступе, вы можете непреднамеренно блокировать доступ конечных пользователей к ресурсам. Если эту функцию необходимо отключить, сначала удалите все соответствующие политики условного доступа.

Защитите ваши ресурсы за сетью, соответствующей требованиям.

Соответствующая политика условного доступа сети может использоваться для защиты приложений Майкрософт и сторонних производителей. Типичная политика будет иметь грант «Блокировка» для всех сетевых расположений, кроме соответствующей сети. В следующем примере показано, как настроить этот тип политики:

- Войдите в Центр администрирования Microsoft Entra как минимум в роли администратора условного доступа.

- Перейдите к Защита>Условный доступ.

- Выберите команду Создать политику.

- Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

- В разделе Назначения выберите Идентификаторы пользователей или рабочих нагрузок.

- В разделе Включить выберите Все пользователи.

- В разделе Исключить выберите Пользователи и группы, а затем выберите учетные записи для аварийного доступа или для обхода стандартной системы контроля доступа, которые использует ваша организация.

- В разделе "Целевые ресурсы>включить" и выберите "Все ресурсы" (прежнее название — "Все облачные приложения").

- Если ваша организация регистрирует устройства в Microsoft Intune, рекомендуется исключить приложения Microsoft Intune Enrollment и Microsoft Intune из политики условного доступа, чтобы избежать циклической зависимости.

- В разделе "Сеть".

- Задайте для параметра Настроить значение Да.

- В разделе Включить выберите Любое место.

- Выберите пункт Исключить, а затем место Все соответствующие сетевые локации.

- В разделе "Элементы управления доступом":

- Предоставьте, выберите "Блокировать доступ" и нажмите кнопку "Выбрать".

- Подтвердите параметры и задайте для параметра Включить политику значение Включить.

- Нажмите кнопку "Создать", чтобы создать и включить вашу политику.

Примечание.

Используйте глобальный безопасный доступ вместе с политиками условного доступа, для которых требуется соответствующая сеть для всех ресурсов.

Ресурсы глобального безопасного доступа автоматически исключаются из политики условного доступа, если в политике включена соответствующая сеть . Явное исключение каких-либо ресурсов не требуется. Эти автоматические исключения необходимы, чтобы обеспечить, что клиент Global Secure Access не блокируется от доступа к необходимым ресурсам. Ниже перечислены потребности глобального безопасного доступа:

- Профили трафика глобального безопасного доступа

- Глобальная служба политики безопасного доступа (внутренняя служба)

События входа для проверки подлинности исключенных ресурсов глобального безопасного доступа отображаются в журналах входа в систему Microsoft Entra ID следующим образом:

- Интернет-ресурсы с глобальным безопасным доступом

- Приложения Майкрософт с глобальным безопасным доступом

- Все частные ресурсы с глобальным безопасным доступом

- Служба политики ZTNA

Пользовательские исключения

Политики условного доступа являются мощными средствами, мы рекомендуем исключить следующие учетные записи из политик:

-

Аварийный доступ или учетные записи аварийного доступа для предотвращения блокировки из-за некорректной настройки политики. В маловероятном сценарии, когда все администраторы заблокированы, ваша учетная запись администратора для аварийного доступа может использоваться для входа и выполнения действий по восстановлению доступа.

- Дополнительные сведения см. в статье об управлении учетными записями аварийного доступа в идентификаторе Microsoft Entra.

-

Учётные записи служб и субъекты-службы, такие как учётная запись синхронизации Microsoft Entra Connect. Учетные записи служб представляют собой автономные учетные записи, которые не привязаны к какому-либо конкретному пользователю. Они обычно используются службами сервера для предоставления программного доступа к приложениям, но также могут применяться для входа в системы в целях администрирования. Вызовы, сделанные служебными субъектами, не будут блокироваться политиками условного доступа, применяемыми к пользователям. Используйте условный доступ для идентификаций рабочих нагрузок, чтобы определить политики, нацеленные на сервисные принципалы.

- Если в вашей организации эти учетные записи используются в сценариях или в коде, попробуйте заменить их управляемыми удостоверениями.

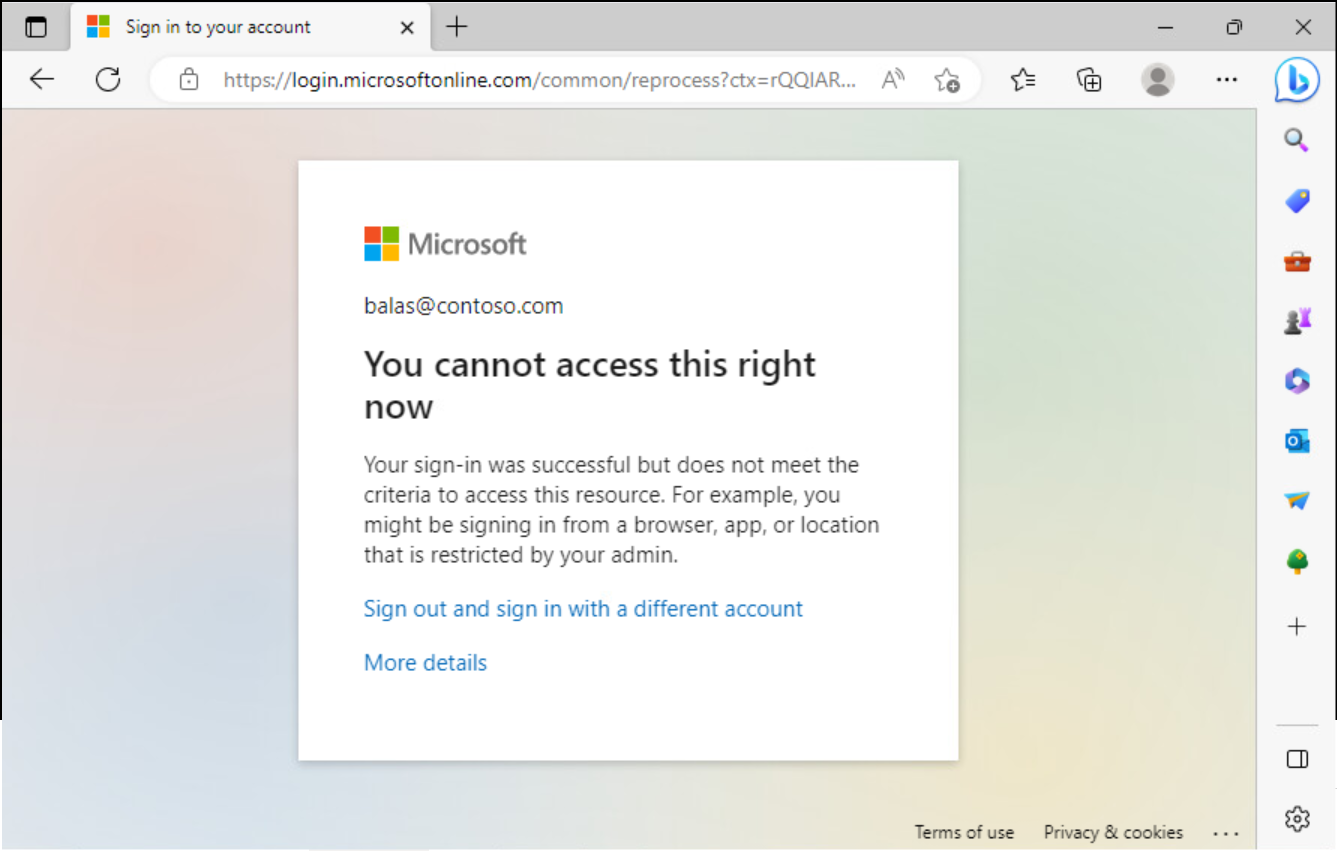

Попробуйте соответствующую политику сети

- На устройстве конечного пользователя с установленным и запущенным клиентом Global Secure Access просмотрите страницы https://outlook.office.com/mail/ или

https://yourcompanyname.sharepoint.com/для доступа к ресурсам. - Приостановить клиент глобального безопасного доступа можно, щелкнув правой кнопкой мыши на приложении в области уведомлений Windows и выбрав "Приостановить".

- Перейдите по адресу https://outlook.office.com/mail/ или

https://yourcompanyname.sharepoint.com/, но вам будет отказано в доступе к ресурсам с сообщением об ошибке: вы не можете получить доступ к этому прямо сейчас.

Устранение неполадок

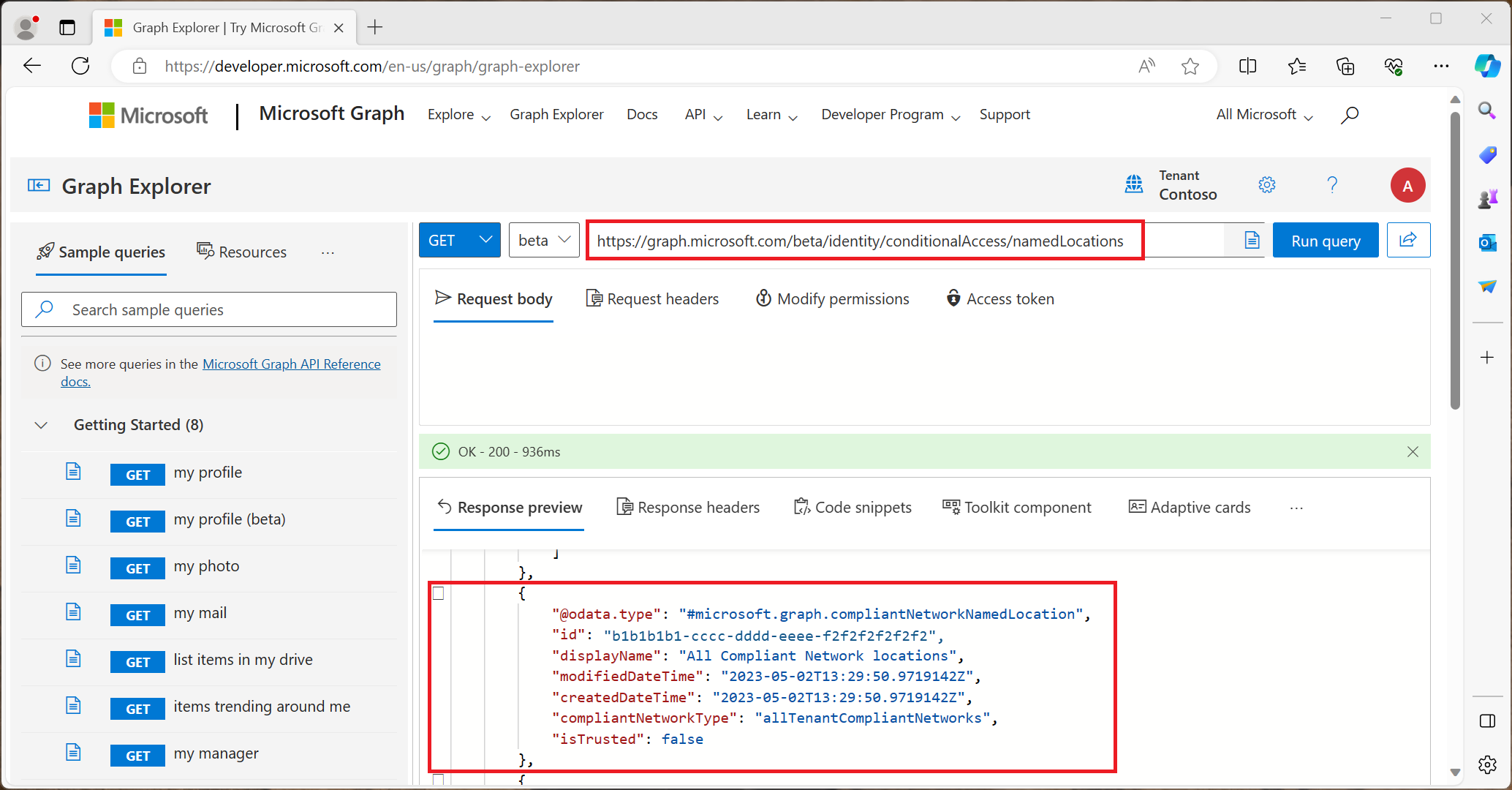

Убедитесь, что новое именованное расположение было автоматически создано с помощью Microsoft Graph.

GET https://graph.microsoft.com/beta/identity/conditionalAccess/namedLocations