Руководство по операциям Управление идентификацией Microsoft Entra

В этом разделе руководства по операциям Microsoft Entra описаны проверки и действия, которые необходимо предпринять для оценки и проверки доступа, предоставленных непривилегированных и привилегированных удостоверений, аудита и контроля изменений в среде.

Примечание.

Эти рекомендации актуальны на дату публикации, но со временем могут измениться. Организации должны постоянно оценивать свои методы управления, так как продукты и службы Майкрософт постоянно развиваются.

Ключевые операционные процессы

Назначьте владельцев на ключевые задачи

Для управления идентификатором Записи Майкрософт требуется непрерывное выполнение ключевых операционных задач и процессов, которые могут не быть частью проекта развертывания. Эти задачи по-прежнему важны для оптимизации среды. Ключевые задачи и их рекомендуемые владельцы включают в себя следующее:

| Задача | Ответственный |

|---|---|

| Архивация журналов аудита Microsoft Entra в системе SIEM | Команда по информационной безопасности операций |

| Обнаружение приложений, управление которыми не соответствует требованиям | Операционная группа управления IAM |

| Регулярная проверка доступа к приложениям | Команда по архитектуре информационной безопасности |

| Регулярная проверка доступа к внешним удостоверениям | Команда по архитектуре информационной безопасности |

| Регулярная проверка списка пользователей с привилегированными ролями | Команда по архитектуре информационной безопасности |

| Определение шлюзов безопасности для активации привилегированных ролей | Команда по архитектуре информационной безопасности |

| Регулярная проверка предоставленных согласий | Команда по архитектуре информационной безопасности |

| Разработка каталогов и пакетов для доступа для приложений и ресурсов для сотрудников организации | Владельцы приложений |

| Определение политик безопасности для назначения пользователей пакетам для доступа | Команда по информационной безопасности операций + владельцы приложений |

| При наличии в политиках рабочих процессов утверждения — регулярная проверка утверждений рабочих процессов. | Владельцы приложений |

| Просмотр исключений в политиках безопасности, таких как политики условного доступа, с помощью проверок доступа | Команда по информационной безопасности операций |

При просмотре списка вам может потребоваться назначить владельца для задач, которые отсутствуют владельцу или настроить владение для задач с владельцами, которые не соответствуют предоставленным рекомендациям.

Рекомендуемые материалы для владельцев

Тестирование изменений конфигурации

Тестировании некоторых изменений требует особого подхода: от применения простых методов, таких как развертывание для определенного подмножества пользователей, до развертывания изменения в параллельном тестовом арендаторе. Если вы еще не выполнили стратегию тестирования, следует определить подход к тестированию на основе рекомендаций в таблице:

| Сценарий | Рекомендация |

|---|---|

| Изменение типа проверки подлинности с федеративного на PHS/PTA или наоборот | Используйте поэтапное развертывание , чтобы проверить влияние изменения типа проверки подлинности. |

| Развертывание новой политики условного доступа | Создайте новую политику условного доступа и назначьте ее тестовым пользователям. |

| Подключение тестовой среды приложения | Добавьте приложение в рабочую среду, скройте его с панели "Мои приложения" и назначьте тестовым пользователям на этапе контроля качества (QA). |

| Изменение правил синхронизации | Выполните изменения в тестовом microsoft Entra Connect с той же конфигурацией, которая в настоящее время находится в рабочей среде, также называемой промежуточным режимом, и анализируйте результаты экспорта. Если результаты вас устроят, примените изменения к рабочей среде. |

| Изменение фирменной символики | Проведите тестирование в отдельном тестовом арендаторе. |

| Развертывание новой возможности | Если функция поддерживает развертывание в целевом наборе пользователей, определите пилотных пользователей и выполните сборку. Например, самостоятельный сброс пароля и многофакторная проверка подлинности могут нацелены на определенных пользователей или групп. |

| Переход к приложению из локального поставщика удостоверений (IdP), например Active Directory, в идентификатор Microsoft Entra | Если приложение поддерживает несколько конфигураций поставщика удостоверений, например Salesforce, настройте и проверьте идентификатор Microsoft Entra во время окна изменения (если приложение вводит страницу). Если приложение не поддерживает несколько поставщиков удостоверений, запланируйте тестирование во время окна управления изменениями и простоя программы. |

| Обновление правил для динамических групп членства | Создайте параллельную динамическую группу с новым правилом. Сравните результаты с расчетными (например, запустите PowerShell с теми же параметрами). Если проверка будет завершена успешно, проведите замену в местах, где использовалась старая группа (если это возможно). |

| Перенос лицензий на продукт | См. раздел "Изменение лицензии для одного пользователя в лицензированной группе в идентификаторе Microsoft Entra ID". |

| Изменение правил AD FS, таких как авторизация, выдача, MFA | Выберите целевую группу пользователей для применения утверждения группы. |

| Изменение процесса проверки подлинности AD FS или аналогичные изменения на уровне всей фермы | Создайте параллельную ферму с таким же именем узла, реализуйте изменения конфигурации, протестируйте их с клиентов с использованием файла HOSTS, правил маршрутизации NLB или аналогичных средств маршрутизации. Если целевая платформа не поддерживает файлы HOSTS (например, мобильные устройства), измените управление. |

Проверки доступа

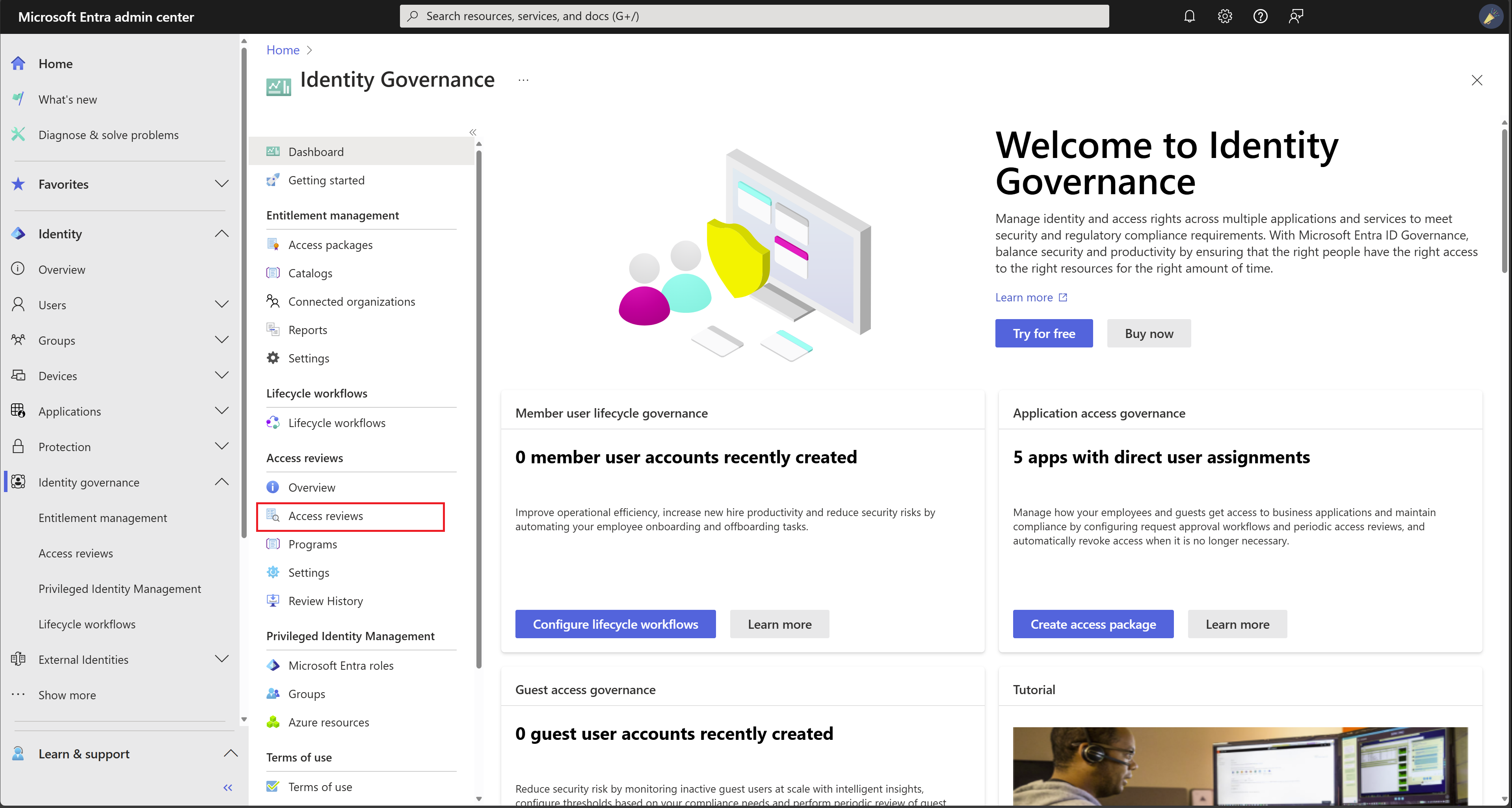

Проверки доступа к приложениям

С течением времени пользователи могут накапливать доступ к ресурсам по мере перемещения по разным командам и позициям. Важно, чтобы владельцы ресурсов регулярно проверяли доступ к приложениям. Этот процесс проверки может включать удаление привилегий, которые больше не требуются на протяжении всего жизненного цикла пользователей. Проверки доступа Microsoft Entra позволяют организациям эффективно управлять членством в группах, доступом к корпоративным приложениям и назначениям ролей. Владельцы ресурсов должны регулярно просматривать доступ пользователей, чтобы убедиться, что только правильные пользователи продолжают иметь доступ. В идеале следует рассмотреть возможность использования проверок доступа Microsoft Entra для этой задачи.

Примечание.

Каждый пользователь, взаимодействующий с проверками доступа, должен иметь платную лицензию Microsoft Entra ID P2.

Проверка доступа к внешним удостоверениям

Важно сохранить доступ к внешним удостоверениям, ограниченным только необходимым ресурсам в течение необходимого времени. Создайте обычный процесс проверки автоматического доступа для всех внешних удостоверений и доступа к приложениям с помощью проверок доступа Microsoft Entra. Если процесс уже существует в локальной среде, рассмотрите возможность использования проверок доступа Microsoft Entra. Когда приложение удаляется или больше не используется, удалите все внешние удостоверения, у которых есть к нему доступ.

Примечание.

Каждый пользователь, взаимодействующий с проверками доступа, должен иметь платную лицензию Microsoft Entra ID P2.

Управление привилегированными учетными записями

Использование привилегированных учетных записей

Злоумышленники часто совершают атаки на учетные записи администраторов и другие объекты привилегированного доступа, чтобы получить доступ к конфиденциальным данным и системам. Так как пользователи с привилегированными ролями, как правило, накапливаются с течением времени, важно регулярно просматривать и управлять доступом администраторов и предоставлять jit-доступ к идентификатору Microsoft Entra и ресурсам Azure.

Если в организации нет процесса для управления привилегированными учетными записями или у вас есть администраторы, которые используют свои обычные учетные записи пользователей для управления службами и ресурсами, следует немедленно начать использовать отдельные учетные записи. Например, одна для обычных повседневных действий, а другая — для привилегированного доступа и настройки с помощью MFA. Еще лучше, если у вашей организации есть подписка Microsoft Entra ID P2, необходимо немедленно развернуть Microsoft Entra управление привилегированными пользователями (PIM). Также следует проверить такие привилегированные учетные записи в том же маркере и, если это применимо, назначить их обладателям менее привилегированные роли.

Еще один аспект управления привилегированными учетными записями, который следует реализовать, — развертывание для соответствующих учетных записей проверок доступа вручную или автоматически с помощью PIM.

Рекомендуемые материалы, касающиеся управления привилегированными учетными записями

Учетные записи для аварийного доступа

Корпорация Майкрософт рекомендует организациям постоянно назначать роль глобального администратора двум учетным записям доступа только в облаке. Такие учетные записи имеют высокий уровень привилегий и не назначаются конкретным лицам. Учетные записи ограничены сценариями аварийного реагирования или "разбиения", когда обычные учетные записи не могут использоваться или все другие администраторы случайно заблокированы. Эти учетные записи должны быть созданы после рекомендаций учетной записи аварийного доступа.

Привилегированный доступ к порталу Azure EA

Портал Azure Соглашение Enterprise (Azure EA) позволяет создавать подписки Azure для основной Соглашение Enterprise, которая является мощной ролью в организации. Обычно создается этот портал, прежде чем даже получить идентификатор Microsoft Entra. В этом случае необходимо использовать удостоверения Microsoft Entra для блокировки, удаления личная учетная запись с портала, обеспечения правильного делегирования и снижения риска блокировки.

Чтобы быть понятным, если уровень авторизации портала EA в настоящее время имеет значение "смешанный режим", необходимо удалить все учетные записи Майкрософт из всех привилегированных доступа на портале EA и настроить портал EA только для использования учетных записей Microsoft Entra. Если делегированные роли портала EA не настроены, необходимо также найти и реализовать делегированные роли для отделов и учетных записей.

Рекомендуемые материалы, касающиеся привилегированного доступа

Управление правами

Управление правами (EM) позволяет владельцам приложений объединять ресурсы в пакеты и назначать их отдельным пользователям в организации (как внутренним, так и внешним). EM позволяет самостоятельно зарегистрироваться и делегирование владельцам бизнеса, сохраняя политики управления для предоставления доступа, задания длительности доступа и разрешения рабочих процессов утверждения.

Примечание.

Для управления правами Microsoft Entra требуется лицензия Microsoft Entra ID P2.

Итоги

Безопасность системы управления удостоверениями включает восемь аспектов. Этот список помогает определить действия, которые необходимо предпринять для оценки и проверки доступа, предоставленного непривилегированных и привилегированных удостоверений, аудита и контроля изменений в среде.

- Назначьте владельцев на ключевые задачи.

- Реализуйте стратегию тестирования.

- Используйте проверки доступа Microsoft Entra для эффективного управления членством в группах, доступом к корпоративным приложениям и назначениям ролей.

- Разверните процесс регулярной автоматической проверки доступа для всех типов внешних удостоверений и доступа к приложениям.

- Установите процесс проверки доступа для регулярного просмотра и управления доступом администратора и предоставления привилегированного доступа к идентификатору Microsoft Entra и ресурсам Azure.

- Подготовка учетных записей аварийного реагирования для управления идентификатором Microsoft Entra для непредвиденных сбоев.

- Заблокируйте доступ к порталу Azure EA.

- Реализуйте управление правами для обеспечения управляемого доступа к коллекции ресурсов.

Следующие шаги

Начало работы с операционными проверками и действиями Microsoft Entra.