Управление учетными записями службы Microsoft Entra

Существует три типа учетных записей служб в идентификаторе Microsoft Entra: управляемые удостоверения, субъекты-службы и учетные записи пользователей, используемые в качестве учетных записей служб. При создании учетных записей служб для автоматического использования они получают разрешения на доступ к ресурсам в Azure и идентификаторе Microsoft Entra. К ресурсам могут относиться службы Microsoft 365, программное обеспечение как услуга (SaaS), пользовательские приложения, базы данных, системы отдела кадров и т. д. Управление учетной записью службы Microsoft Entra управляет созданием, разрешениями и жизненным циклом для обеспечения безопасности и непрерывности.

Подробнее:

Примечание.

Мы не рекомендуем учетные записи пользователей в качестве учетных записей служб, так как они менее безопасны. Сюда входят локальные учетные записи служб, синхронизированные с идентификатором Microsoft Entra, так как они не преобразуются в субъекты-службы. Вместо этого рекомендуется использовать управляемые удостоверения или субъекты-службы, а также использовать условный доступ.

Дополнительные сведения: Что такое условный доступ?

Планирование учетной записи службы

Перед созданием учетной записи службы или регистрацией приложения задокументируйте сведения о ключе учетной записи службы. Используйте сведения для мониторинга и управления учетной записью. Мы рекомендуем собирать следующие данные и отслеживать их в централизованной базе данных управления конфигурацией (CMDB).

| Data | Description | Сведения |

|---|---|---|

| Ответственный | Учетная запись пользователя или группы для управления учетной записью службы и мониторинга | Предоставьте владельцу разрешения для мониторинга учетной записи и реализации способа устранения проблем. Устранение проблем выполняется владельцем или запросом к ИТ-команде. |

| Характер использования | Использование учетной записи | Сопоставление учетной записи службы со службой, приложением или скриптом. Избегайте создания учетных записей служб с несколькими использованием. |

| Разрешения (области) | Ожидаемый набор разрешений | Документируйте ресурсы, к ним доступ и разрешения для этих ресурсов |

| Ссылка CMDB | Ссылка на доступ к ресурсам и скриптам, в которых используется учетная запись службы | Задокументируйте владельцев ресурсов и скриптов, чтобы сообщить о последствиях изменения |

| Оценка угроз для безопасности | Риск и бизнес-эффект, если учетная запись скомпрометирована | Используйте сведения, чтобы сузить область разрешений и определить доступ к информации |

| Период проверки | Частота проверок учетной записи службы, владельцем | Просмотрите сообщения и отзывы. Документируйте, что происходит, если проверка выполняется после запланированного периода проверки. |

| Время существования | Ожидаемое максимальное время существования учетной записи | Используйте это измерение для планирования связи с владельцем, отключением и удалением учетных записей. Задайте дату окончания срока действия учетных данных, которые препятствуют автоматическому переключении учетных данных. |

| Имя. | Стандартизированное имя учетной записи | Создание соглашения об именовании учетных записей служб для поиска, сортировки и фильтрации их |

Принцип наименьших привилегий

Предоставьте разрешения учетной записи службы, необходимые для выполнения задач, и больше нет. Если для учетной записи службы требуются высокоуровневые разрешения, оцените, почему и попробуйте уменьшить разрешения.

Ниже приведены наши рекомендации в отношении предоставления прав учетным записям служб.

Разрешения

- Не назначать встроенные роли учетным записям служб

- Субъект-служба назначает привилегированную роль

- Не включать учетные записи служб в качестве членов групп с повышенными разрешениями

- См. get-MgDirectoryRoleMember:

Get-MgDirectoryRoleMember, а также фильтр для objectType "Субъект-служба" или использованиеGet-MgServicePrincipal | % { Get-MgServicePrincipalAppRoleAssignment -ObjectId $_ }

- См. общие сведения о разрешениях и согласии на ограничение функциональности учетной записи службы, к ней можно получить доступ к ресурсу.

- Субъекты-службы и управляемые удостоверения могут использовать области Open Authorization (OAuth) 2.0 в делегированном контексте олицетворения пользователя, выполнившего вход, или как учетную запись службы в контексте приложения. В контексте приложения никто не вошел в систему.

- Подтверждение запроса учетных записей служб областей для ресурсов

- Если учетная запись запрашивает Files.ReadWrite.All, оцените, требуется ли она File.Read.All

- Справочник по разрешениям Microsoft Graph

- Убедитесь, что вы доверяете разработчику приложений или API с запрошенным доступом

Duration

- Ограничение учетных данных учетной записи службы (секрет клиента, сертификат) до ожидаемого периода использования

- Планирование периодических проверок использования и назначения учетной записи службы

- Убедитесь, что проверки выполняются до истечения срока действия учетной записи

После понимания цели, области и разрешений создайте учетную запись службы, используйте инструкции в следующих статьях.

- Использование управляемых удостоверений в Службе приложений и Функциях Azure

- Создание приложения Microsoft Entra и субъекта-службы, который может получить доступ к ресурсам

По возможности используйте управляемое удостоверение. Если вы не можете использовать управляемое удостоверение, используйте субъект-службу. Если вы не можете использовать субъект-службу, используйте учетную запись пользователя Microsoft Entra.

Создание процесса жизненного цикла

Жизненный цикл учетной записи службы начинается с планирования и заканчивается постоянным удалением. В следующих разделах описано, как отслеживать, просматривать разрешения, определять постоянное использование учетной записи и в конечном итоге отменять учетную запись.

Мониторинг учетных записей служб

Отслеживайте учетные записи службы, чтобы убедиться, что шаблоны использования верны, и используется ли учетная запись службы.

Сбор и мониторинг входа в учетную запись службы

Используйте один из следующих методов мониторинга:

- Журналы входа Microsoft Entra в портал Azure

- Экспорт журналов входа Microsoft Entra в

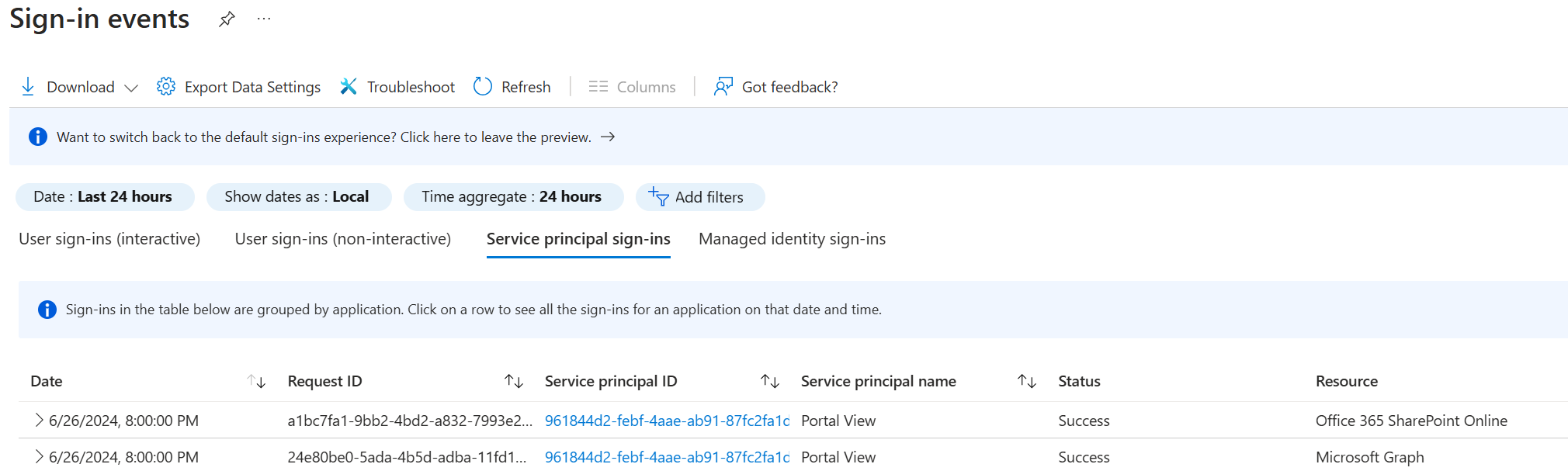

Используйте следующий снимок экрана, чтобы просмотреть вход субъекта-службы.

Сведения о журнале входа

Найдите следующие сведения в журналах входа.

- Учетные записи служб не вошли в клиент

- Изменения в шаблонах учетной записи службы входа

Мы рекомендуем экспортировать журналы входа Microsoft Entra, а затем импортировать их в средство управления безопасностью и событиями (SIEM), например Microsoft Sentinel. Используйте средство SIEM для создания оповещений и панелей мониторинга.

Проверка разрешений учетной записи службы

Регулярно просматривайте разрешения учетной записи службы и области доступа, чтобы узнать, могут ли они быть сокращены или исключены.

- См. get-MgServicePrincipalOauth2PermissionGrant

- Просмотр и

AzureADAssessmentподтверждение действительности - Не устанавливайте учетные данные субъекта-службы для истечения срока действия

- Использование сертификатов или учетных данных, хранящихся в Azure Key Vault, по возможности

Повторная сертификация использования учетной записи службы

Создайте регулярный процесс проверки, чтобы учетные записи служб регулярно проверялись владельцами, командой безопасности или ИТ-командой.

Процесс состоит из следующих шагов.

- Определение цикла проверки учетной записи службы и его документирование в CMDB

- Обмен данными с владельцем, командой безопасности, ИТ-командой перед проверкой

- Определите сообщения об предупреждениях и их время, если проверка пропущена

- Инструкции, если владельцы не могут просматривать или отвечать

- Отключите, но не удаляйте учетную запись, пока проверка не завершится

- Инструкции по определению зависимостей. Уведомление владельцев ресурсов о эффектах

Проверка включает владельца и ИТ-партнера, и они сертифицируют:

- Учетная запись необходима

- Разрешения для учетной записи являются достаточными и необходимыми, или запрашивается изменение.

- Управление доступом к учетной записи и его учетным данным

- Учетные данные являются точными: тип учетных данных и время существования

- Оценка риска учетной записи не изменилась с момента предыдущей повторной сертификации

- Обновление ожидаемого времени существования учетной записи и следующей даты повторной сертификации

Отмена предоставления учетных записей служб

Отзовите учетные записи служб в следующих случаях:

- Сценарий учетной записи или приложение прекращены

- Скрипт учетной записи или функция приложения прекращена. Например, доступ к ресурсу.

- Учетная запись службы заменена другой учетной записью службы

- Срок действия учетных данных истек или учетная запись не работает, и нет жалоб.

Отмена подготовки включает следующие задачи:

После отзыва связанного приложения или скрипта:

-

Журналы входа в идентификатор Microsoft Entra и доступ к ресурсам учетной записи службы

- Если учетная запись активна, определите, как она используется перед продолжением.

- Для управляемого удостоверения службы отключите вход учетной записи службы, но не удаляйте ее из каталога.

- Отмена назначений ролей учетной записи службы и предоставление согласия OAuth2

- После определенного периода и предупреждения владельцам удалите учетную запись службы из каталога.