Общие сведения о безопасности

Microsoft eCDN — это служба, совместимая с M365. Это означает, что он соответствует тем же стандартам безопасности, которые поддерживаются любой другой службой M365.

В этом документе рассматриваются несколько статей, относящихся к безопасности, так как она относится к доставке потоковой передачи видео.

Microsoft eCDN — это гибридное решение, которое означает, что eCDN Майкрософт используется в сочетании с традиционным HTTP-сервером, при этом используется уже существующая инфраструктура безопасности (маркеры, ключи, файлы cookie и т. д.).

Что касается коммуникации, существует два main каналов связи:

Между одноранговых узлов; Одноранговые узлы соединены друг с другом через канал данных WebRTC, который представляет собой безопасный туннель, использующий протокол SCTP через шифрование DTLS.

Между каждым средством просмотра и серверной частью Microsoft eCDN через безопасное подключение WebSocket, использующее шифрование TLS.

Оба канала используют стандартные отраслевые протоколы сетевой безопасности, поэтому ни данные, отправляемые между двумя средствами просмотра, ни метаданные, отправляемые между каждым средством просмотра и серверной частью службы, не могут быть скомпрометированы.

В дополнение к описанному выше, служба имеет дополнительные функции безопасности, которые можно включить на основе отдельных требований, которые описаны ниже.

Проверка подлинности средства просмотра

Обычно любое средство просмотра может подключиться к серверной части eCDN Майкрософт и участвовать в сети P2P. Это допустимо в большинстве случаев использования, но некоторые клиенты могут предпочесть ограничить, какие средства просмотра могут подключаться к службе.

В таких случаях серверная часть может выполнять проверку подлинности зрителей напрямую в дополнение к любым механизмам проверки подлинности, которые уже могут существовать на стороне поставщика содержимого. Механизмы проверки подлинности, имеющиеся в microsoft eCDN, предотвращают несанкционированный доступ к содержимому и любым метаданным, которые существуют в одноранговой сети.

Список разрешенных доменов

Самый быстрый и простой способ заблокировать участие большинства нежелательных зрителей в пиринге — явно разрешить список определенных доменов, из которых средства просмотра могут подключаться к серверной части службы. Это означает, что пользователи, которые пытаются подключиться к службе из других доменов, не включаемых в список разрешенных, блокируются.

Пошаговое руководство.

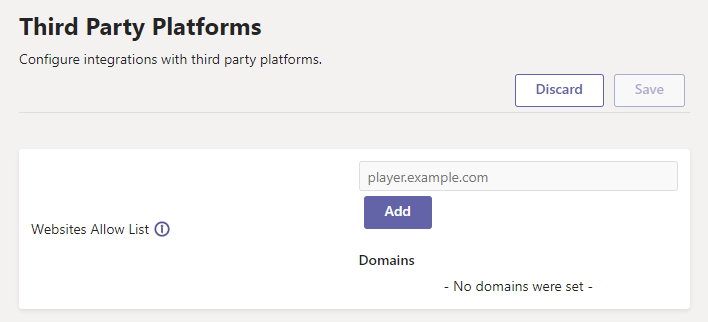

Перейдите на страницу конфигурации сторонних платформ в консоль управления.

Добавьте домены (те, где загружаются скрипты службы) в поле "Список разрешенных веб-сайтов", как показано ниже.

Вот и все! Любое средство просмотра, которое пытается подключиться к службе с идентификатором клиента из домена, не указанного в списке, будет заблокировано.

Список разрешенных ip-адресов конечных пользователей

Другим способом, с помощью которого администраторы могут блокировать участие нежелательных зрителей в пиринге, является разрешение доступа к службе только из предопределенного списка общедоступных IP-адресов. Это похоже на функцию "разрешенный список доменов" выше, но на этот раз мы разрешаем список общедоступных IP-адресов зрителей.

Пошаговое руководство.

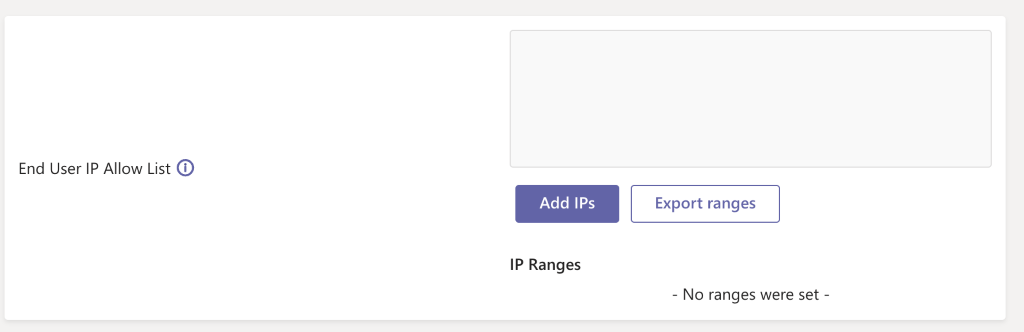

Перейдите на страницу Настройка безопасности в консоль управления.

Добавьте нужные общедоступные IP-адреса или диапазоны IP-адресов в поле "Список разрешенных IP-адресов конечных пользователей" в одном из поддерживаемых форматов, как показано ниже.

Вот и все! Любое средство просмотра, которое пытается подключиться к службе с помощью идентификатора клиента с недопустимым IP-адресом, блокируется.

Поддерживаемые форматы:

Один IP-адрес . Введите каждый IP-адрес в новой строке или добавьте их по одному, нажав кнопку "Добавить IP-адреса" после каждого из них. Пример: 1.1.1.1

CIDR — введите CIDR, который представляет диапазон IP-адресов, который вы хотите разрешить. Пример: 1.1.1.1/24

Все форматы, кроме JSON (который необходимо добавить отдельно), можно смешать и сопоставить, разделив их новой строкой.

Защита содержимого

Большинство платформ имеют несколько способов защиты потоков, предотвращая доступ к нежелательным зрителям. Microsoft eCDN распознает это и, следовательно, не изменяет существующие механизмы защиты содержимого.

Как и без eCDN Майкрософт, каждый пользователь должен пройти проверку подлинности на сервере, и только в случае успешной проверки подлинности сервер отправит файл манифеста в средство просмотра, которое, в свою очередь, начинает запрашивать сегменты для воспроизведения потока.

Ниже приведен список наиболее распространенных схем защиты:

Проверка подлинности при запуске сеанса

В этом случае каждый сеанс начинается с того, что сервер запрашивает у средства просмотра свои учетные данные. Если эти учетные данные действительны, сервер отправляет файл манифеста средству просмотра, а видеопроигрыватель начинает запрашивать сегменты и дополнительные манифесты с HTTP-сервера. Microsoft eCDN не вставляется в этот процесс проверки, и средство просмотра должно пройти через одни и те же шлюзы проверки подлинности независимо от того, развернуто ли eCDN Майкрософт. Только те зрители, которым разрешено watch определенный поток, могут участвовать в совместном доступе P2P для этого потока, и они предоставляют общий доступ только во время реального просмотра потока.

Токенизация URI манифеста

Microsoft eCDN также соответствует всем существующим механизмам токенизации URI, которые существуют на уровне манифеста.

При использовании eCDN Майкрософт все запросы манифеста отправляются непосредственно на HTTP-сервер, поэтому проверка выполняется с серверной частью платформы таким же образом.

Повременная токенизация URI

В этом случае URL-адрес манифеста содержит дополнительный маркер, который кодирует сведения об агенте пользователя средства просмотра (IP-адрес, срок действия и т. д.). Злоумышленник может распространять URL-адрес манифеста неавторизованным пользователям, но эти средства просмотра не смогут получить доступ к потоку, так как URL-адрес манифеста токенизирован, а HTTP-сервер отклоняет любые попытки проверки — из-за IP-адреса или других несоответствий агента пользователя или из-за истечения времени. При использовании eCDN Майкрософт все запросы манифеста отправляются непосредственно на HTTP-сервер, поэтому проверка не может быть скомпрометирована.

Шифрование

При шифровании содержимого пользователям необходимо пройти существующую проверку подлинности на месте и получить доступ к ключу расшифровки. Microsoft eCDN не имеет доступа к ключу расшифровки и не изменяет способ его распространения и защиты. Microsoft eCDN не зависит от различных схем защиты содержимого и стандартов поддержки, таких как AES-128.

Например, учитывая поток HLS, защищенный шифрованием AES-128, несанкционированные зрители не смогут watch поток, так как у них не будет доступа к ключу расшифровки.

Ключ можно отправить конечному пользователю разными способами: например, через манифест, упаковать вместе со страницей или даже динамически запрашивать с помощью пользовательского кода.

Microsoft eCDN не вставляется в этот процесс, и ключ доставляется в видеопроигрыватель с помощью того же механизма независимо от того, развернуто ли eCDN Майкрософт.

DRM

Вариант использования DRM похож на вариант использования шифрования. Единственное отличие заключается в том, что лицензия и ключи распространяются механизмом DRM, а не вещателем. Здесь также eCDN Майкрософт не мешает распространению лицензии или ключей и, следовательно, не компрометируют их.