Определение и прерывание загрузок потенциально опасных файлов

Компонент политик типов файлов Microsoft Edge классифицирует файлы по уровню их "опасности" для управления скачиванием файлов. Безвредный файл (например, .txt файл) можно скачать бесплатно, в то время как потенциально опасный .dll файл, такой как , подвергается более высокой степени проверки. Это обеспечивает более безопасное взаимодействие с пользователем.

Как Microsoft Edge определяет уровень опасности для типа файла

Microsoft Edge наследует большую часть своих политик типов файлов от браузера вышестоящий Chromium с некоторыми изменениями по соображениям безопасности или совместимости. Политики Chromium для типов файлов и их классификации можно просмотреть в файле download_file_types.asciipb. В этом файле вы увидите, что каждый тип имеет danger_level, который является одним из трех значений: DANGEROUS, NOT_DANGEROUSили ALLOW_ON_USER_GESTURE.

Следующие две классификации просты:

- NOT_DANGEROUS означает, что файл безопасен для скачивания, даже если запрос на скачивание был случайным.

- DANGEROUS означает, что браузер всегда должен предупреждать пользователя о том, что скачивание может нанести вред устройству.

Третий параметр, ALLOW_ON_USER_GESTURE более тонкий. Эти файлы потенциально опасны, но, скорее всего, безвредны, если пользователь запрашивает скачивание. Microsoft Edge позволит автоматически продолжить загрузку при выполнении двух условий:

- Существует жест пользователя , связанный с сетевым запросом, который начал скачивание. Например, пользователь щелкнул ссылку на скачивание.

- Там записано предварительное посещение ссылки на источник (страницу, которая ссылается на скачивание) до последней полуночи (то есть вчера или раньше). Этот записанный визит подразумевает, что пользователь имеет историю посещения сайта.

Скачивание также будет продолжаться автоматически, если пользователь явно запускает его с помощью команды сохранить ссылку как контекстное меню, вводит URL-адрес скачивания непосредственно в адресной строке браузера или если Microsoft Defender SmartScreen указывает, что файл безопасен.

Примечание.

Начиная с версии 91, Microsoft Edge прерывает скачивание, для чего не хватает необходимого жеста.

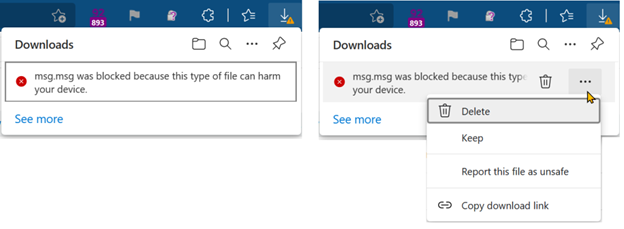

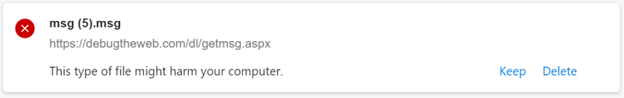

Пользовательский интерфейс для скачивания без жеста

Если скачивание для потенциально опасного типа начинается без обязательного жеста, Microsoft Edge сообщает, что скачивание "было заблокировано". Команды с именами Keep и Delete доступны в параметре ... (многоточие) в элементе скачивания, чтобы позволить пользователю продолжить или отменить скачивание.

edge://downloads На странице пользователь увидит те же параметры. На следующем снимку экрана показан пример этих параметров.

Корпоративные элементы управления для скачивания

Хотя пользователи вряд ли столкнутся с прерыванием скачивания на сайтах, которые они используют каждый день, это может произойти при законном скачивании на редко используемых сайтах. Чтобы упростить пользовательский интерфейс для предприятий, можно использовать групповую политику.

Предприятия могут использовать ExemptFileTypeDownloadWarnings для указания типов файлов, которые можно загружать с определенных сайтов без прерывания. Например, следующая политика разрешает XML скачивание файлов с contoso.com и woodgrovebank.com без прерывания, а также позволяет MSG скачивать файлы с любого сайта.

[{"file_extension":"xml","domains":["contoso.com", "woodgrovebank.com"]}, {"file_extension":"msg", "domains": ["*"]}]

Примечание.

Загрузка, созданная с URL-адресом данных , не может быть исключена из предупреждений о скачивании для определенного домена, так как она не имеет встроенного источника. Если это необходимо, вместо него следует использовать объект BLOB-объекта .

Обновление для Edge версии 132

С выпуском Edge версии 132.0.2915.0 было внесено изменение, которое влияет на обработку .crx файлов (файлы расширения Chrome). Теперь DownloadRestrictions политика блокирует скачивание файлов, если настроено для блокировки опасных .crx типов файлов (варианты 1, 2 или 3). Это изменение было внесено в Chromium и описано в Chromium проверке кода.

Чтобы устранить эту проблему, предприятия должны обновить свои политики, включив в нее ExemptFileTypeDownloadWarnings политику, чтобы разрешить .crx скачивание файлов без прерывания. Пример:

[{"file_extension": "crx", "domains": ["*"]}, {"file_extension":"xml","domains":["contoso.com", "woodgrovebank.com"]}, {"file_extension":"msg", "domains": ["*"]}]

Типы файлов, для которых требуется жест

Политики последних типов файлов Chromium публикуются в исходном коде Chromium, и Microsoft Edge наследует большинство из них с некоторыми изменениями по соображениям безопасности или совместимости. По состоянию на май 2021 г. типы файлов с типом danger_level на по крайней ALLOW_ON_USER_GESTURE мере на одной платформе ОС: crx, pl, py, pyc, pyo, pyw, rb, efi, oxt, msi, msp, mst, ade, adp, mad, maf, mag, mam, maq, mar, mas, mat, mav, maw, mda, mdb, mde, mdt, mdw, mdz, accdb, accde, accdr, accda, ocx, ops, paf, pcd, pif, plg, prf, prg, pst, cpi, partial, xrm-ms, rels, svg, xml, xsl, xsd, ps1, ps1xml, ps2, ps2xml, psc1, psc2, js, jse, vb, vbe, vbs, vbscript, ws, wsc, wsf, wsh, msh, msh1, msh2, mshxml, msh1xml, msh2xml, ad, app, application, appref-ms, asp, asx, bas, bat, chi, chm, cmd, com, cpl, crt, cer, der, eml, exe, fon, fxp, hlp, htt, inf, ins, inx, isu, isp, job, lnk, mau, mht, mhtml, mmc, msc, msg, reg, rgs, scr, sct, search-ms, settingcontent-ms, shb, shs, slk, u3p, vdx, vsx, vtx, vsdx, vssx, vstx, vsdm, vssm, vstm, vsd, vsmacros, vss, vst, vsw, xnk, cdr, dart, dc42, diskcopy42, dmg, dmgpart, dvdr, dylib, img, imgpart, ndif, service, smi, sparsebundle, sparseimage, toast, udif, action, definition, wflow, caction, as, cpgz, command, mpkg, pax, workflow, xip, mobileconfig, configprofile, internetconnect, networkconnect, pkg, deb, pet, pup, rpm, slp, out, run, bash, csh, ksh, sh, shar, tcsh, desktop, dex, apk, rdp

Уровень опасности типа файла может отличаться в зависимости от операционной системы.

Параметры типа файлов иногда различаются в зависимости от платформы клиентской ОС. Например, .exe файл не является опасным на компьютере Mac, а .applescript файл безвреден в Windows.