Использование тегов

теги Аналитика угроз Microsoft Defender (Defender TI) предоставляют быструю информацию об артефакте, полученном системой или созданным другими пользователями. Теги помогают аналитикам навести связи между текущими инцидентами, исследованиями и их историческим контекстом для улучшения анализа.

Defender TI предлагает два типа тегов: системные и настраиваемые теги.

Предварительные условия

Учетная запись Microsoft Entra ID или личная учетная запись Майкрософт. Войдите или создайте учетную запись

Лицензия Defender TI премиум.

Примечание.

Пользователи, у которых нет лицензии Defender TI премиум, по-прежнему могут использовать бесплатное предложение TI.

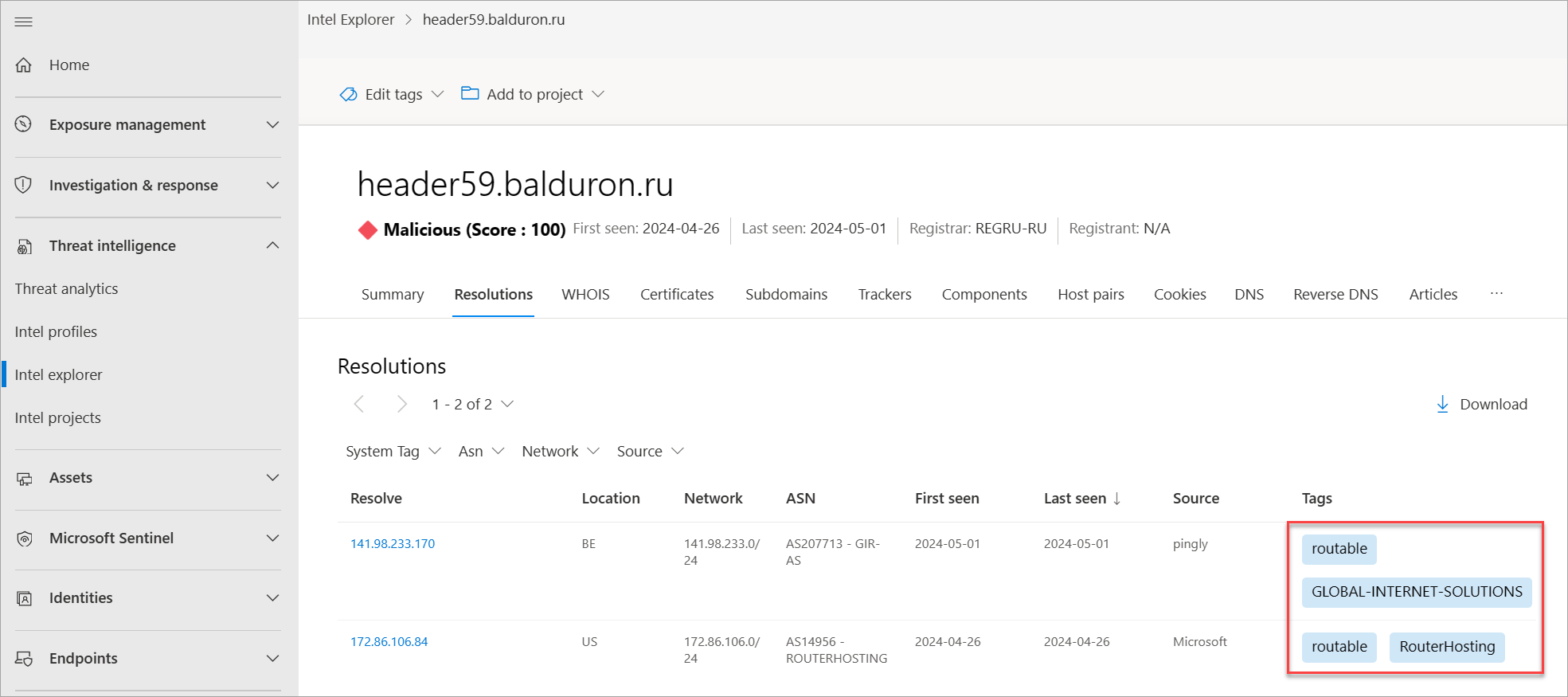

Системные теги

Defender TI автоматически создает системные теги, чтобы вы руководствоваться анализом. Эти теги не требуют ввода или усилий с вашей стороны.

Системные теги могут включать:

- Маршрутизируемый: Указывает, что артефакт доступен.

- ASN: Извлекает сокращенную часть описания номера автономной системы IP-адреса (ASN) в тег, чтобы предоставить аналитикам контекст, к которому принадлежит IP-адрес.

- Динамический: Указывает, принадлежит ли домен службе динамической системы доменных имен (DNS), например No-IP или Change IP.

- Воронка: Указывает, что IP-адрес является воронкой исследования, используемой организациями безопасности для исследования кампаний атак. Таким образом, связанные домены не связаны друг с другом напрямую.

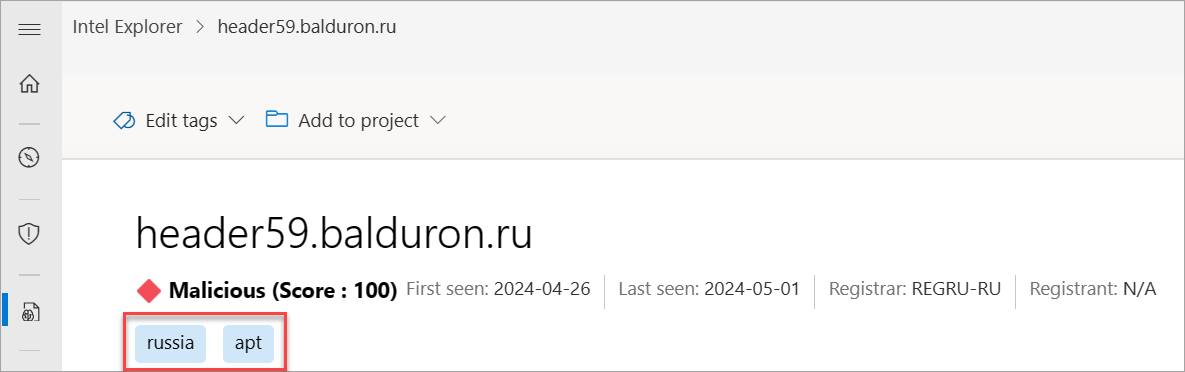

Пользовательские теги

Пользовательские теги добавляют контекст к индикаторам компрометации (IOCs) и упрощают анализ, определяя домены, которые известны как недопустимые из общедоступной отчетности или которые вы классифицировали как таковые. Эти теги создаются вручную на основе собственных исследований, и эти теги позволяют делиться ключевыми сведениями об артефакте с другими пользователями премиум-лицензии Defender TI в вашем клиенте.

Добавление, изменение и удаление пользовательских тегов

Вы можете добавить собственные настраиваемые теги в кластер тегов, введя их на панели тегов. Вы и члены команды, если ваша организация является клиентом Defender TI, можете просматривать эти теги. Теги, введенные в систему, являются частными и не предоставляются более широкому сообществу.

Вы также можете изменять или удалять теги. После добавления тега вы или другой пользователь с платной лицензией в организации сможете изменить или удалить его, что упрощает совместную работу команды безопасности.

Перейдите на портал Defender и пройдите процесс проверки подлинности Майкрософт. Подробнее о портале Defender

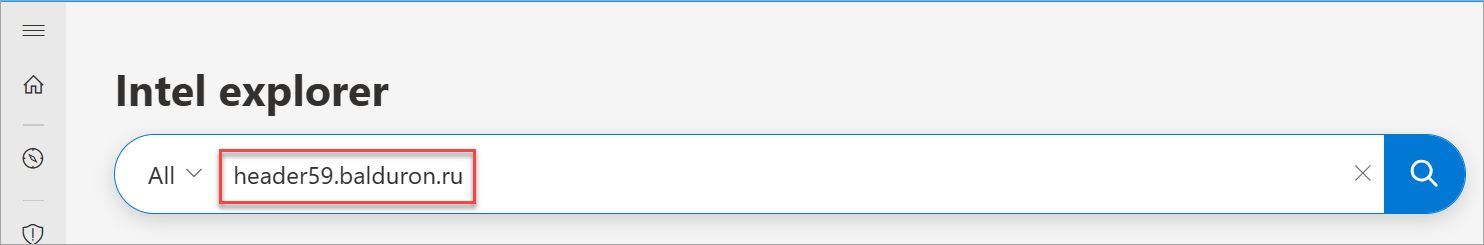

Перейдите в раздел Аналитика> угрозIntel Explorer.

Найдите индикатор, для который вы хотите добавить теги, в строке поиска Intel Explorer.

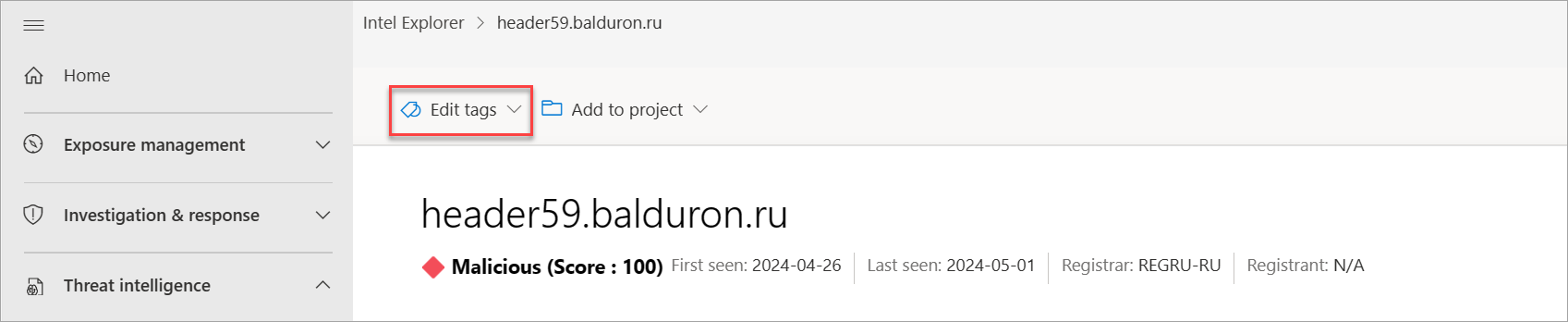

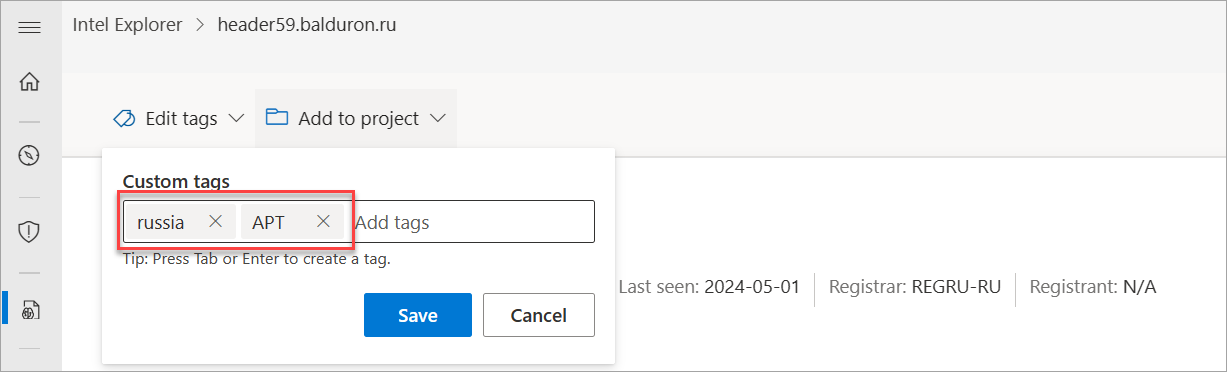

Выберите Изменить теги в верхнем левом углу страницы.

Добавьте все теги, которые вы хотите связать с этим индикатором, во всплывающем окне Настраиваемые теги . Чтобы добавить новый индикатор, нажмите клавишу TAB , чтобы добавить новый индикатор.

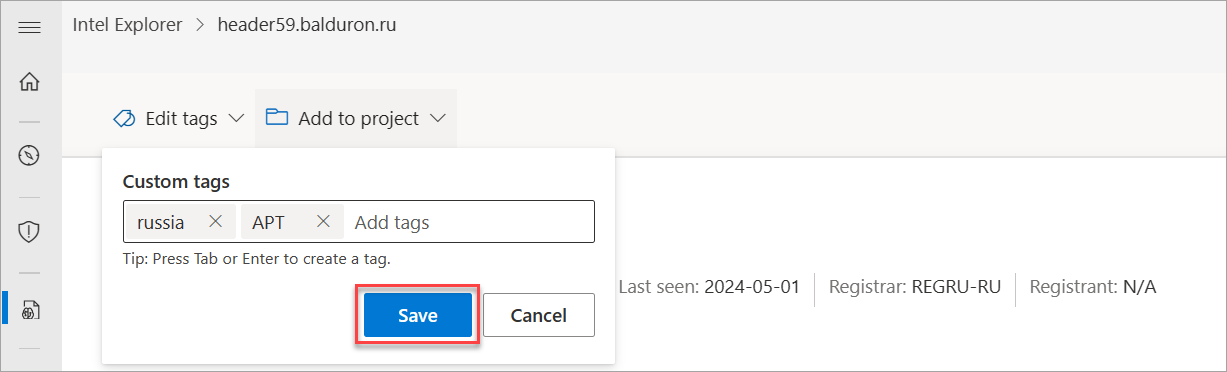

После добавления всех тегов нажмите кнопку Сохранить , чтобы сохранить изменения.

Повторите шаг 3, чтобы изменить теги. Удалите тег, выбрав X в его конце, а затем добавьте новые, повторив шаги 4–6.

Сохраните изменения.

Просмотр и поиск пользовательских тегов

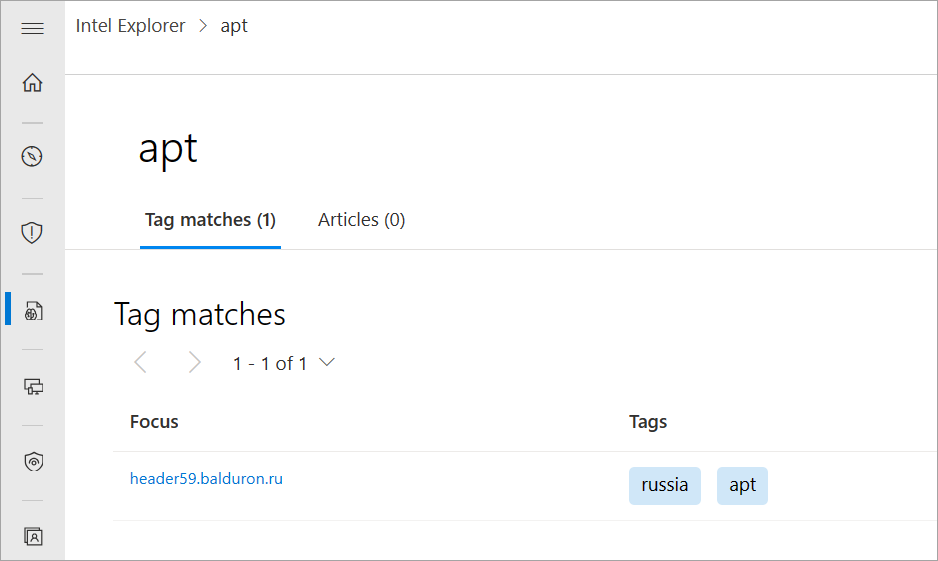

Вы можете просмотреть теги, добавленные вами или другими пользователями в клиенте, после поиска IP-адреса, домена или артефакта узла.

Перейдите на портал Defender и пройдите процесс проверки подлинности Майкрософт.

Перейдите в раздел Аналитика> угрозIntel Explorer.

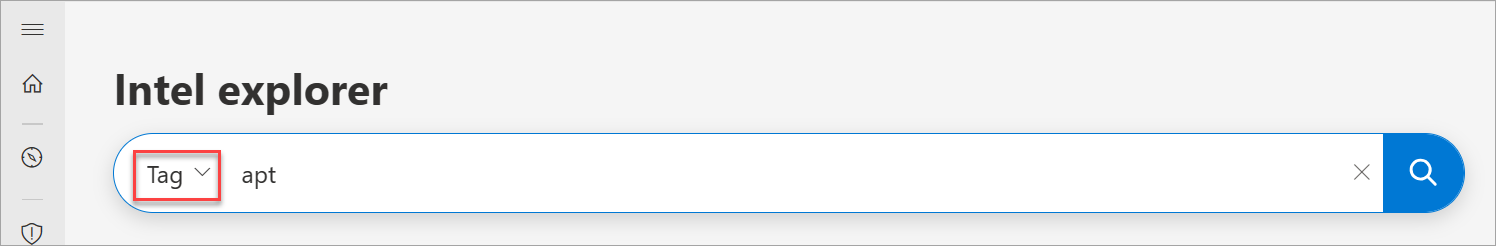

Выберите тип поиска Тег в раскрывающемся списке панели поиска Intel Explorer, а затем выполните поиск по значению тега, чтобы определить все другие индикаторы, которые используют то же значение тега.

Рабочий процесс распространенных вариантов использования тегов

Предположим, вы расследуете инцидент и обнаружите, что он связан с фишингом. Вы можете добавить phish в качестве тега в ioCs, связанные с этим инцидентом. Позже группа реагирования на инциденты и охоты на угрозы сможет дополнительно проанализировать эти ИЦО и поработать со своими коллегами по аналитике угроз, чтобы определить, какая группа субъектов несет ответственность за фишинговый инцидент. Затем они могут добавить еще один [actor name] тег в эти МВЦ или используемую инфраструктуру, которая подключила их к другим связанным ioCs, например к пользовательскому тегу [SHA-1 hash] .