Изучение угроз контейнера и реагирование на них на портале Microsoft Defender

Важно!

Некоторые сведения в этой статье относятся к предварительно выпущенном продукту, который может быть существенно изменен до его коммерческого выпуска. Корпорация Майкрософт не дает никаких гарантий, выраженных или подразумеваемых, в отношении информации, предоставленной здесь

Теперь операции безопасности могут исследовать оповещения, связанные с контейнерами, и реагировать на них практически в режиме реального времени, а также выполнять поиск связанных действий с интеграцией облачных действий реагирования и журналов исследования на портале Microsoft Defender. Доступность путей атак также может помочь аналитикам немедленно исследовать и устранять критические проблемы безопасности, чтобы предотвратить потенциальное нарушение.

Так как организации используют контейнеры и Kubernetes на таких платформах, как Служба Azure Kubernetes (AKS), Google Kubernetes Engine (GKE), ad Amazon Elastic Kubernetes Service (EKS), область атаки расширяется, что увеличивает проблемы безопасности. Контейнеры также могут быть мишенью для субъектов угроз и использоваться в злонамеренных целях.

Аналитики центра управления безопасностью (SOC) теперь могут легко отслеживать угрозы контейнера с помощью оповещений практически в реальном времени и немедленно реагировать на эти угрозы, изолируя или завершая контейнеры pod. Такая интеграция позволяет аналитикам мгновенно устранять атаки контейнера из своей среды щелчком мыши.

Затем аналитики могут исследовать полный область атаки с возможностью охоты на связанные действия в графе инцидентов. Они также могут дополнительно применять профилактические действия с доступностью потенциальных путей атаки в графе инцидентов. Использование информации из путей атаки позволяет группам безопасности проверять пути и предотвращать возможные нарушения. Кроме того, аналитикам доступны отчеты аналитики угроз, относящиеся к угрозам и атакам контейнеров, чтобы получить дополнительные сведения и применить рекомендации по реагированию на атаки контейнеров и их предотвращению.

Предварительные условия

Пользователи на платформах AKS, EKS и GKE могут воспользоваться преимуществами облачных действий реагирования, журналов исследований, связанных с облаком, и путей атак на портале Microsoft Defender со следующими лицензиями:

| Требуемая лицензия | Действия |

|---|---|

| Microsoft Defender для контейнеров | Просмотр оповещений, связанных с контейнерами. Просмотр данных, связанных с контейнером , для исследования в модуле расширенной охоты изолировать pod Terminate pod |

| Microsoft Defender для управления состоянием облачной безопасности | Просмотр путей атаки в графе инцидентов |

| Microsoft Security Copilot | Просмотр и применение интерактивных ответов для исследования и устранения угроз контейнера |

Для действий облачного реагирования на портале Microsoft Defender требуются следующие Microsoft Defender для контейнеров:

- Датчик Defender

- Доступ к API Kubernetes

Дополнительные сведения об этих компонентах см. в статье Настройка компонентов Microsoft Defender для контейнеров.

Требования к политике сети

Действие ответа изолировать pod поддерживает кластер Kubernetes версии 1.27 и более поздних. Также требуются следующие сетевые подключаемые модули:

| Сетевой подключаемый модуль | Минимальная требуемая версия |

|---|---|

| Azure-NPM | 1.5.34 |

| Ситец | 3.24.1 |

| Ресница | 1.13.1 |

| AWS-node | 1.15.1 |

Для действия ответа на изоляцию pod требуется средство принудительного применения политики сети для кластера Kubernetes. В следующей документации приведены конкретные шаги по установке и проверка сетевых политик в зависимости от платформы.

- Служба Azure Kubernetes. Защита трафика между модулями pod с помощью политик сети в AKS

- Модуль Google Kubernetes: управление обменом данными между pod и службами с помощью политик сети

- Модуль Amazon Kubernetes: ограничение трафика pod с помощью политик сети Kubernetes

Чтобы убедиться, что сетевые подключаемые модули поддерживаются, выполните действия, чтобы получить доступ к Cloud Shell вашей платформы и проверка сетевые подключаемые модули в разделе Устранение неполадок.

Действие ответа pod завершения функционирует независимо от наличия политики сети.

Разрешения

Для выполнения любого из действий ответа пользователи должны иметь следующие разрешения на Microsoft Defender для облака в Microsoft Defender XDR унифицированного управления доступом на основе ролей:

| Имя разрешения | Level |

|---|---|

| Оповещения | Управление |

| Отклик | Управление |

Дополнительные сведения об этих разрешениях см. в разделе Разрешения в Microsoft Defender XDR Единое управление доступом на основе ролей (RBAC).

Исследование угроз контейнера

Чтобы исследовать угрозы контейнера на портале Microsoft Defender, выполните следующие действия.

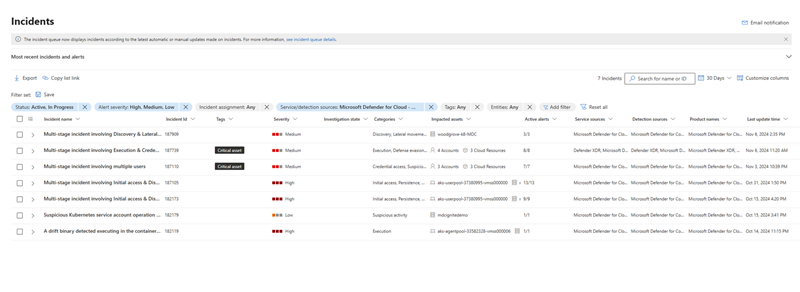

- Выберите Исследование & реагирования > Инциденты и оповещения в меню навигации слева, чтобы открыть очереди инцидентов или оповещений.

- В очереди выберите Фильтр и выберите Microsoft Defender для облачных > Microsoft Defender для контейнеров в разделе Источник службы.

- В графе инцидентов выберите сущность pod, службы или кластера, для изучения. Выберите Сведения о службе Kubernetes, сведения о pod Kubernetes, сведения о кластере Kubernetes или Сведения о реестре контейнеров , чтобы просмотреть соответствующие сведения о службе, модуле или реестре.

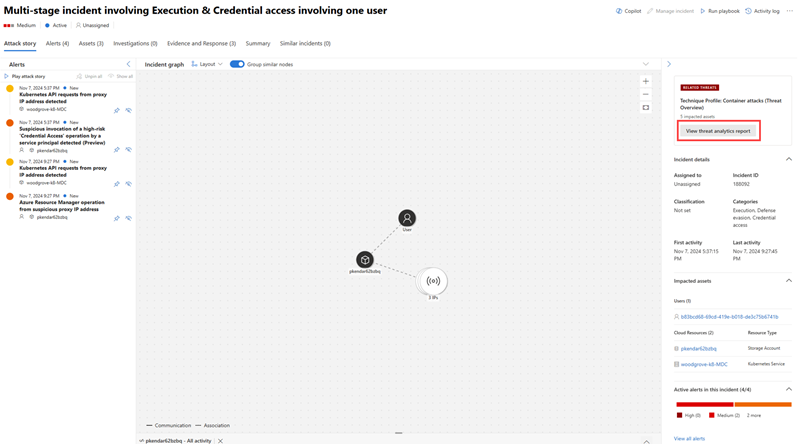

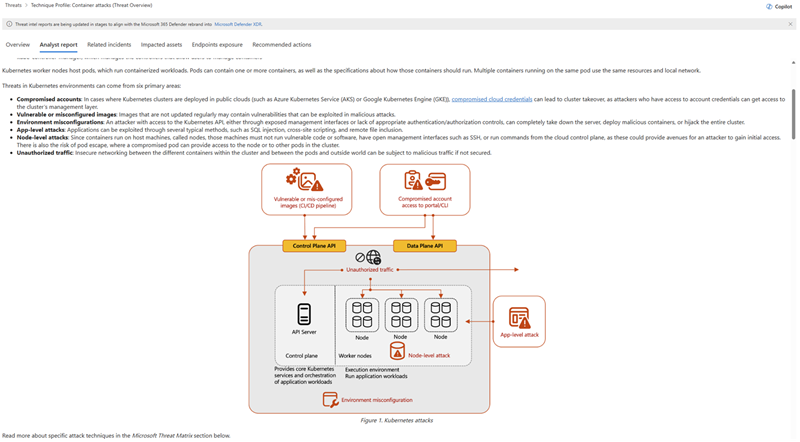

Используя отчеты аналитики угроз , аналитики могут использовать аналитику угроз от экспертных исследователей безопасности Майкрософт, чтобы узнать об активных субъектах угроз и кампаниях, эксплуатирующих контейнеры, новых методах атак, которые могут повлиять на контейнеры, и распространенных угрозах, влияющих на контейнеры.

Доступ к отчетам аналитики угроз из аналитики > угроз Аналитика угроз. Вы также можете открыть определенный отчет на странице инцидента, выбрав Просмотреть отчет аналитики угроз в разделе Связанные угрозы на боковой панели инцидента.

Отчеты аналитики угроз также содержат соответствующие методы устранения рисков, восстановления и предотвращения, которые аналитики могут оценить и применить к своей среде. Использование информации в отчетах по аналитике угроз помогает командам SOC защищать свою среду от атак на контейнеры. Ниже приведен пример отчета аналитика об атаке на контейнер.

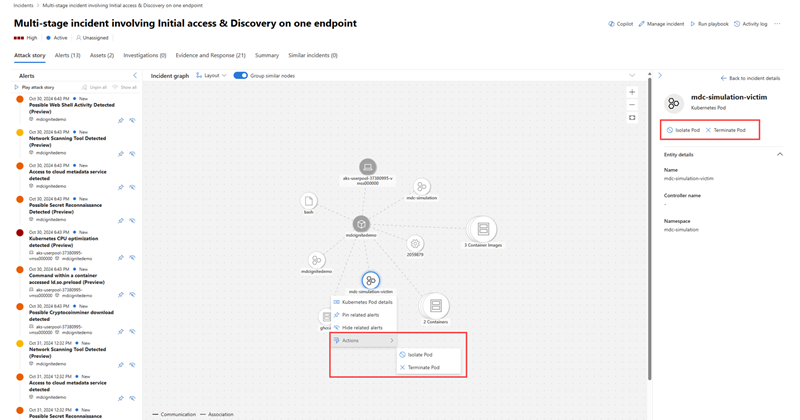

Реагирование на угрозы контейнера

Вы можете изолировать или завершить модуль pod после того, как определите, что он скомпрометирован или является вредоносным. В графе инцидентов выберите модуль pod, а затем перейдите в раздел Действия , чтобы просмотреть доступные действия реагирования. Эти действия ответа также можно найти на боковой панели сущности.

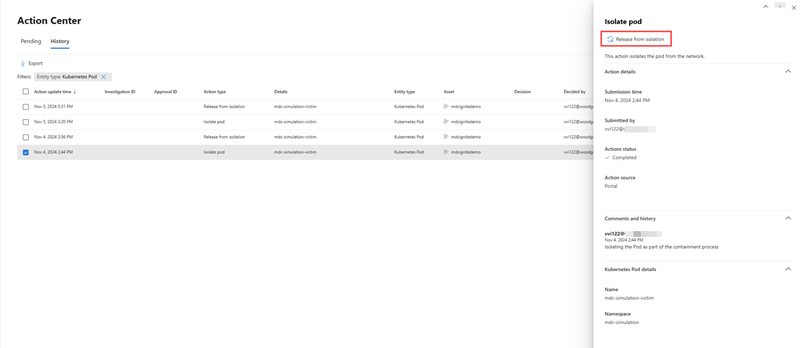

Вы можете освободить pod от изоляции с помощью действия освобождения от изоляции после завершения исследования. Этот параметр отображается на боковой панели для изолированных модулей pod.

Сведения обо всех действиях ответа можно просмотреть в центре уведомлений. На странице Центра уведомлений выберите действие ответа, которое нужно проверить, чтобы просмотреть дополнительные сведения о действии, например о сущности, с которой было выполнено действие, и просмотрите комментарии к действию. Для изолированных модулей pod действие "Освобождение от изоляции " также доступно в области сведений о центре уведомлений.

Поиск действий, связанных с контейнерами

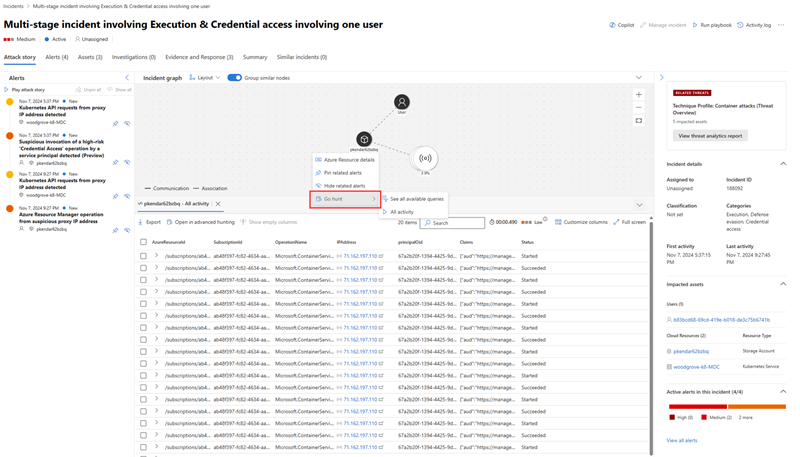

Чтобы определить полный область атаки на контейнер, можно углубить исследование с помощью действия Go hunt, доступного в графе инцидентов. Вы можете сразу просмотреть все события процесса и действия, связанные с инцидентами, связанными с контейнерами, на графе инцидентов.

На странице Расширенный поиск можно расширить поиск действий, связанных с контейнерами, с помощью таблиц CloudProcessEvents и CloudAuditEvents .

Таблица CloudProcessEvents содержит сведения о событиях процессов в многооблачных размещенных средах, таких как Служба Azure Kubernetes, Amazon Elastic Kubernetes Service и Google Kubernetes Engine.

Таблица CloudAuditEvents содержит события аудита облака с облачных платформ, защищенных Microsoft Defender для облака. Он также содержит журналы Kubeaudit, которые содержат сведения о событиях, связанных с Kubernetes.

Устранение неполадок

В следующем разделе рассматриваются проблемы, которые могут возникнуть при изучении угроз контейнера и реагировании на них.

Действие "Изолировать pod" недоступно

Если действие изолировать pod неактивно, необходимо убедиться, что у вас есть необходимые разрешения для выполнения этого действия. Чтобы проверка и убедиться, что у вас есть правильные разрешения, см. раздел Разрешения.

Дополнительные сведения см. в разделе Разрешения в Microsoft Defender XDR Единое управление доступом на основе ролей (RBAC).

Сбой действия изолировать pod

- Проверьте версию кластера Kubernetes. Действие изолировать pod поддерживает кластеры Kubernetes версии 1.27 и более поздних версий.

- Убедитесь, что вы используете необходимые сетевые подключаемые модули и что они соответствуют минимальным поддерживаемым версиям. Чтобы проверка подключаемых модулей, получите доступ к Cloud Shell на платформе и выполните команду, чтобы проверка сетевые подключаемые модули.

- Убедитесь, что целевой объект pod находится в допустимом или активном состоянии.

Узнайте, как получить доступ к Cloud Shell и проверка подключаемых модулей сети, выполнив следующие действия на основе своей платформы:

В Microsoft Azure

Войдите в портал Azure затем перейдите к кластеру.

Над основными сведениями нажмите кнопку Подключиться и следуйте инструкциям.

Cloud Shell откроется в нижней части браузера. В интерфейсе командной строки выполните следующую команду, чтобы проверка сетевые подключаемые модули:

kubectl get pods --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]' | uniq | grep-E 'azure-npm|calico-node|cilium|aws-node' | head -n 1

Результаты должны упоминание любой из указанных подключаемых модулей в требованиях политики сети. Пустая строка означает, что поддерживаемый подключаемый модуль не установлен.

На Google Cloud Platform

Перейдите по кластеру на Google Cloud Portal.

Выберите Подключиться над именем кластера. В появившемся небольшом окне скопируйте следующую команду и запустите ее в локальном терминале.

kubectl get pods --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]' | uniq | grep-E 'azure-npm|calico-node|cilium|aws-node' | head -n 1

Вы также можете выбрать Запуск в Cloud Shell, чтобы запустить сеанс оболочки, который открывается в нижней части браузера. Команду можно скопировать в интерфейсе, чтобы проверка сетевых подключаемых модулей.

Результаты должны упоминание любой из указанных подключаемых модулей в требованиях политики сети. Пустая строка означает, что поддерживаемый подключаемый модуль не установлен.

В Amazon Web Services

Перейдите к кластеру на облачном портале AWS.

Выберите CloudShell в правом верхнем углу. В нижней части браузера открывается сеанс Cloud Shell, который предоставляет интерфейс командной строки для управления ресурсами AWS.

Подключитесь к кластеру, выполнив следующую команду:

aws eks --region <cluster region update-kubeconfig> --name <имя> кластера**

Примечание.

Убедитесь, что узел aws удален или отключен для подключаемых модулей Calico и Cilium.

Не удалось завершить действие pod

Необходимо убедиться, что целевой объект pod находится в активном или допустимом состоянии. Чтобы проверка, если pod активен, выполните следующую команду в Cloud Shell:

kubectl get pod-name <>