Связывание результатов запроса с инцидентом

Область применения:

- Microsoft Defender XDR

Вы можете использовать ссылку на функцию инцидента, чтобы добавить расширенные результаты запросов охоты на новый или существующий исследуемый инцидент. Эта функция позволяет легко записывать записи из расширенных действий по охоте, что позволяет создавать более широкие временная шкала или контекст событий, касающихся инцидента.

Связывание результатов с новыми или существующими инцидентами

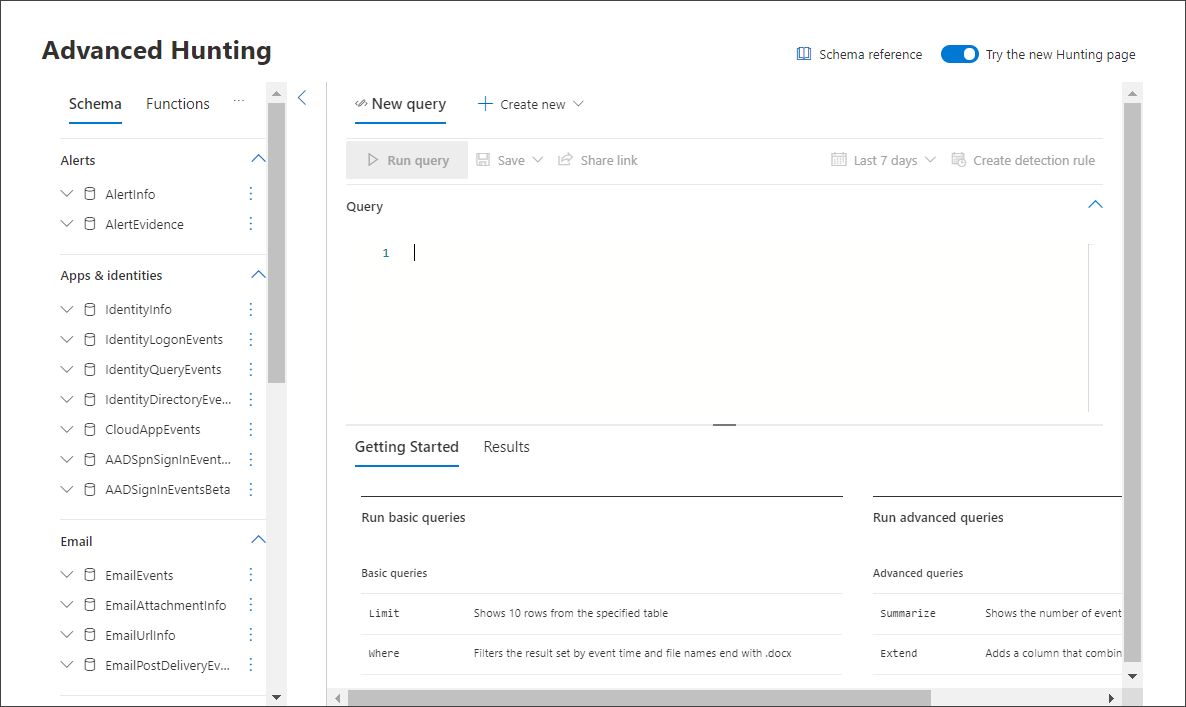

На странице расширенного запроса охоты сначала введите запрос в поле запроса, а затем выберите Выполнить запрос , чтобы получить результаты.

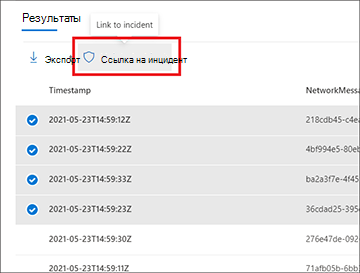

На странице Результаты выберите события или записи, связанные с новым или текущим исследованием, над которым вы работаете, а затем щелкните Связать с инцидентом.

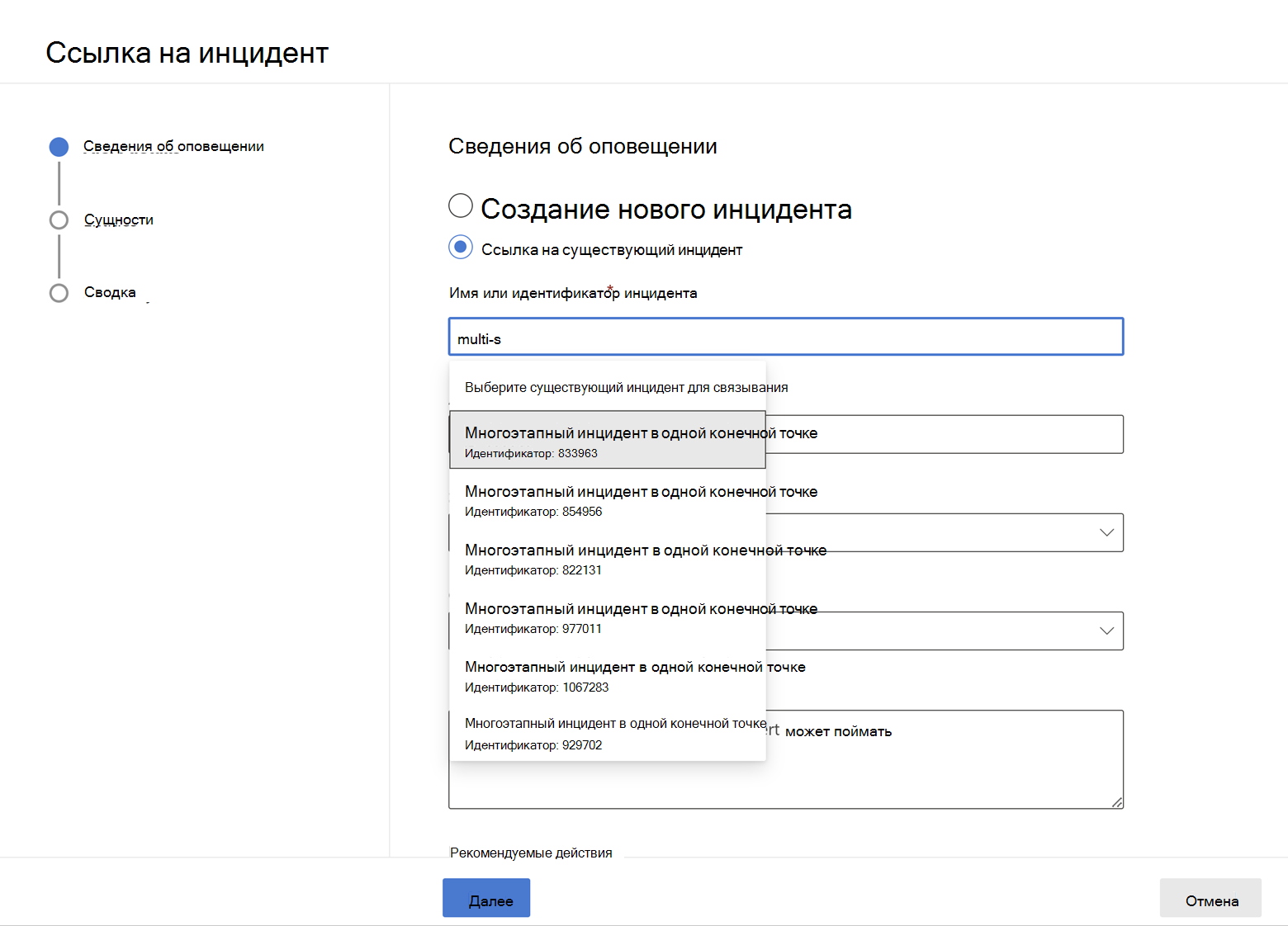

Найдите раздел Сведения об оповещении в области Ссылка на инцидент, а затем выберите Создать новый инцидент , чтобы преобразовать события в оповещения и сгруппировать их в новый инцидент:

Или выберите Ссылку на существующий инцидент , чтобы добавить выбранные записи в существующий инцидент. Выберите связанный инцидент из раскрывающегося списка существующих инцидентов. Вы также можете ввести первые несколько символов имени инцидента или идентификатора, чтобы найти существующий инцидент.

Для любого выбора укажите следующие сведения, а затем нажмите кнопку Далее:

- Заголовок оповещения . Укажите описательное название для результатов, которые могут понять ваши специалисты по реагированию на инциденты. Это описательное название становится заголовком оповещения.

- Серьезность . Выберите уровень серьезности, применимый к группе оповещений.

- Категория — выберите соответствующую категорию угроз для оповещений.

- Описание — дайте полезное описание сгруппированных оповещений.

- Рекомендуемые действия . Предоставьте действия по исправлению.

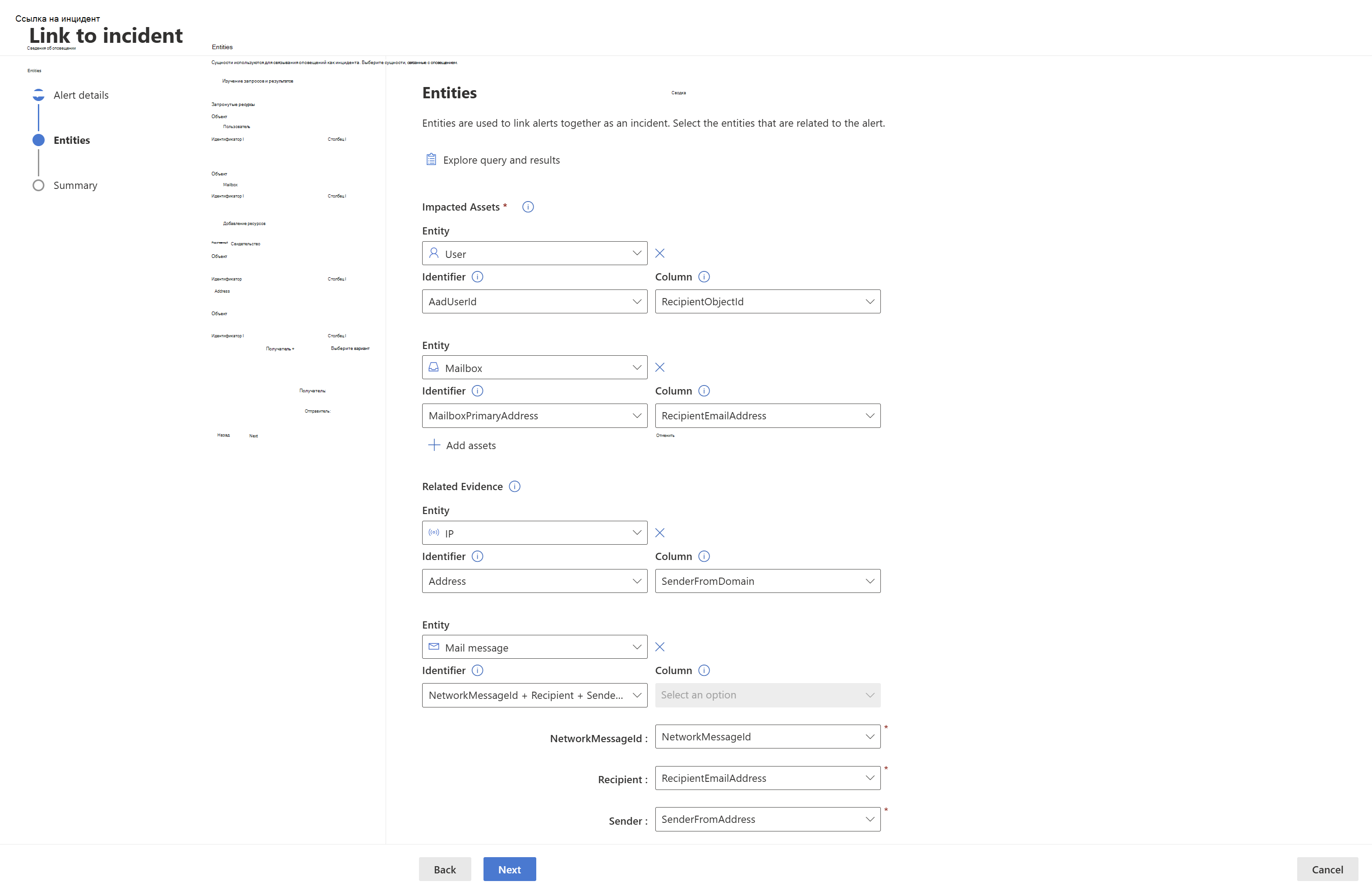

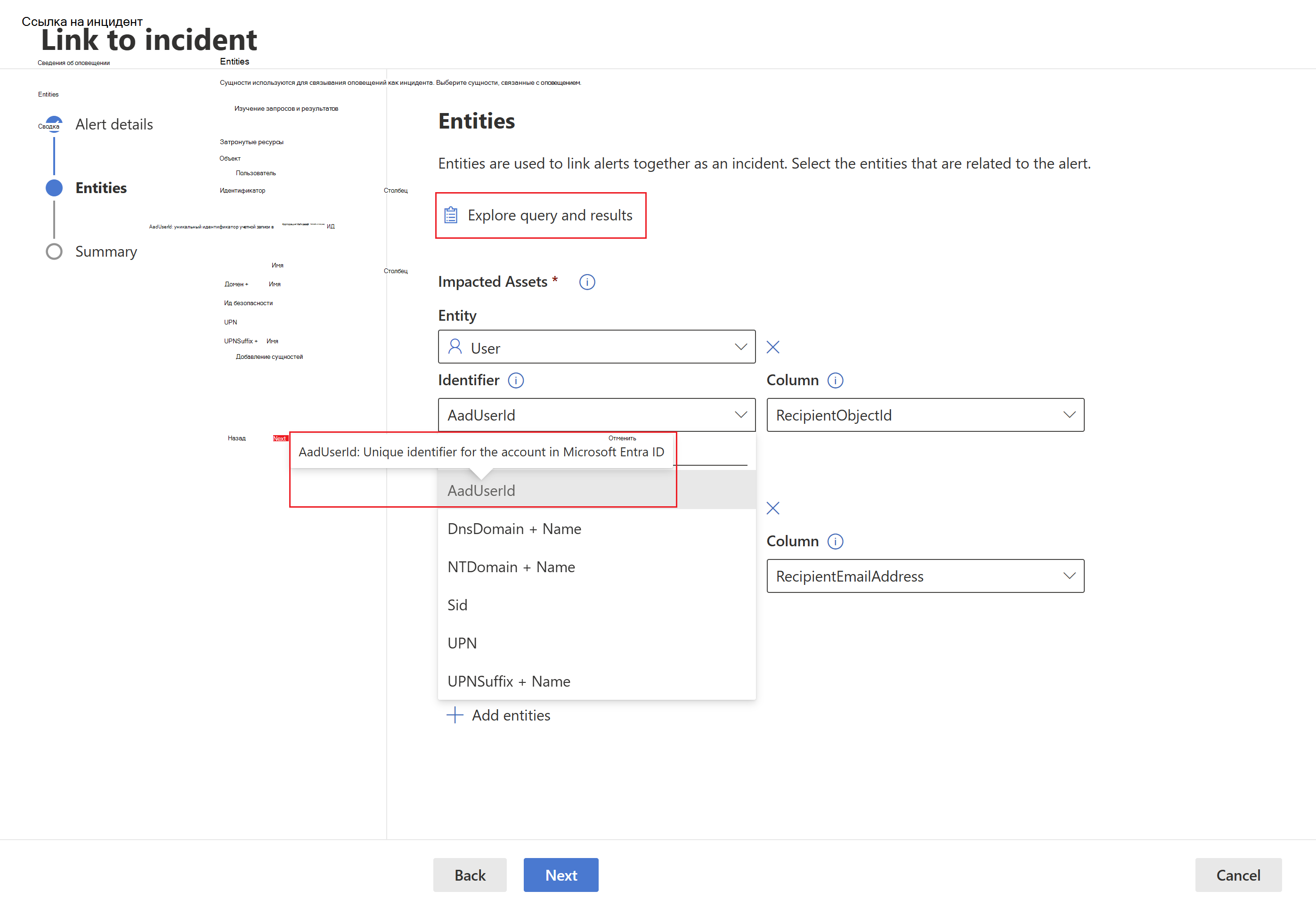

В разделе Сущности можно узнать, какие сущности используются для сопоставления других оповещений со связанным инцидентом. Они также отображаются на странице инцидента. Предварительно выбранные сущности можно просмотреть следующим образом:

А. Затронутые ресурсы . Ресурсы, на которые влияют выбранные события, могут быть следующими:

- Учетная запись

- Устройство

- Mailbox

- Облачное приложение

- Ресурс Azure

- Ресурс Amazon Web Services

- Ресурс Google Cloud Platform

Б. Связанные доказательства — неактивные ресурсы, которые отображаются в выбранных событиях. Поддерживаемые типы сущностей:

- Процесс

- File

- Значение реестра

- IP

- Приложение OAuth

- DNS

- Группа безопасности

- URL-адрес

- Почтовый кластер

- Почтовое сообщение

После выбора типа сущности выберите тип идентификатора, который существует в выбранных записях, чтобы его можно было использовать для идентификации этой сущности. Каждый тип сущности имеет список поддерживаемых идентификаторов, как можно увидеть в соответствующем раскрывающемся списке. Прочтите описание, отображаемое при наведении указателя мыши на каждый идентификатор, чтобы лучше понять его.

Выбрав идентификатор, выберите столбец из результатов запроса, содержащий выбранный идентификатор. Можно выбрать Просмотр запроса и результатов , чтобы открыть панель контекста расширенной охоты. Это позволяет изучить запрос и результаты, чтобы убедиться, что выбран правильный столбец для выбранного идентификатора.

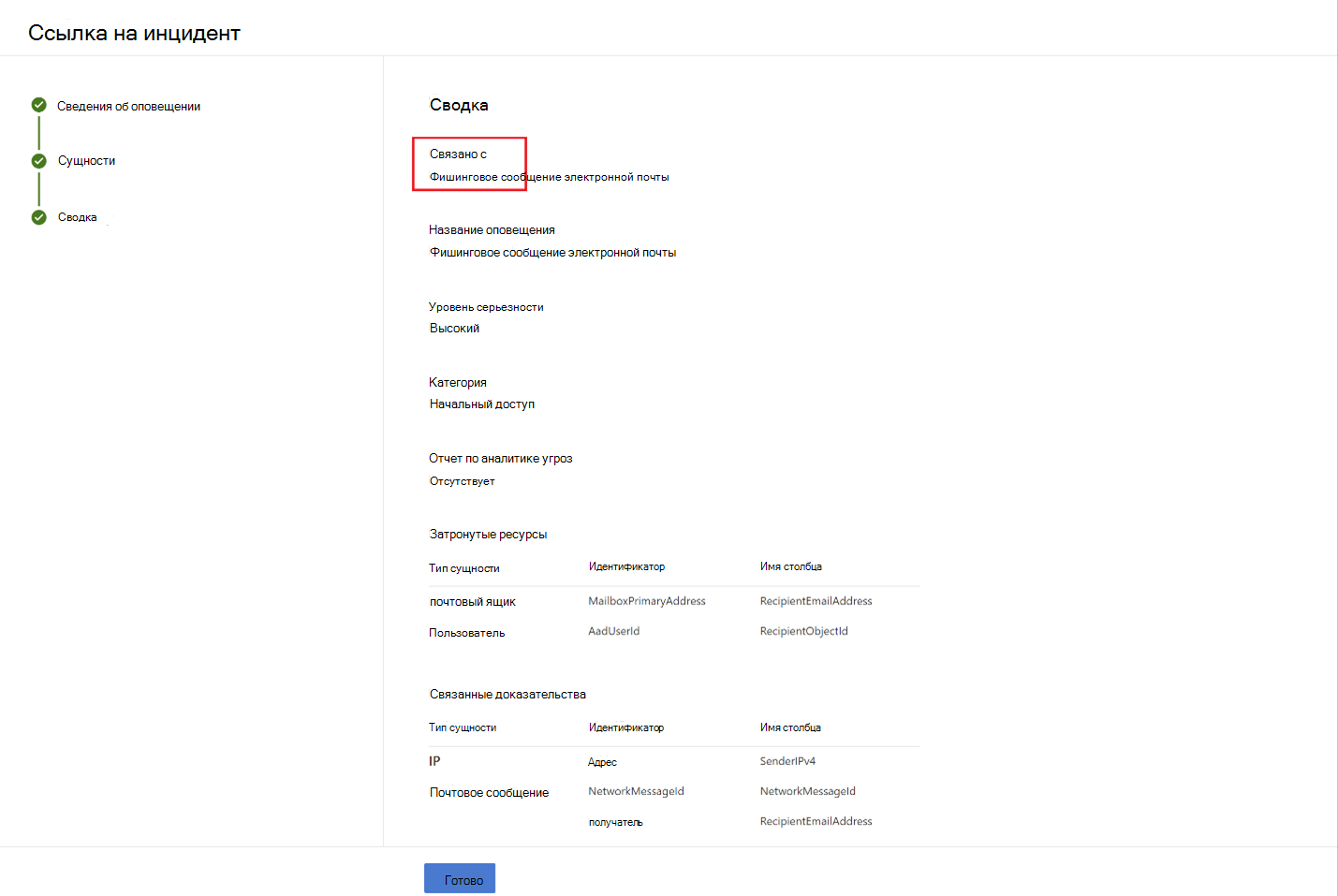

В нашем примере мы использовали запрос для поиска событий, связанных с возможным инцидентом кражи электронной почты, поэтому почтовый ящик получателя и учетная запись получателя являются затронутыми сущностями, а IP-адрес отправителя и сообщение электронной почты являются связанными доказательствами.Для каждой записи создается отдельное оповещение с уникальным сочетанием затронутых сущностей. В нашем примере, если есть три разных почтовых ящика получателя и комбинаций идентификаторов объектов получателя, то создаются три предупреждения и связываются с выбранным инцидентом.

Нажмите кнопку Далее.

Просмотрите сведения, указанные в разделе Сводка.

Нажмите кнопку Готово.

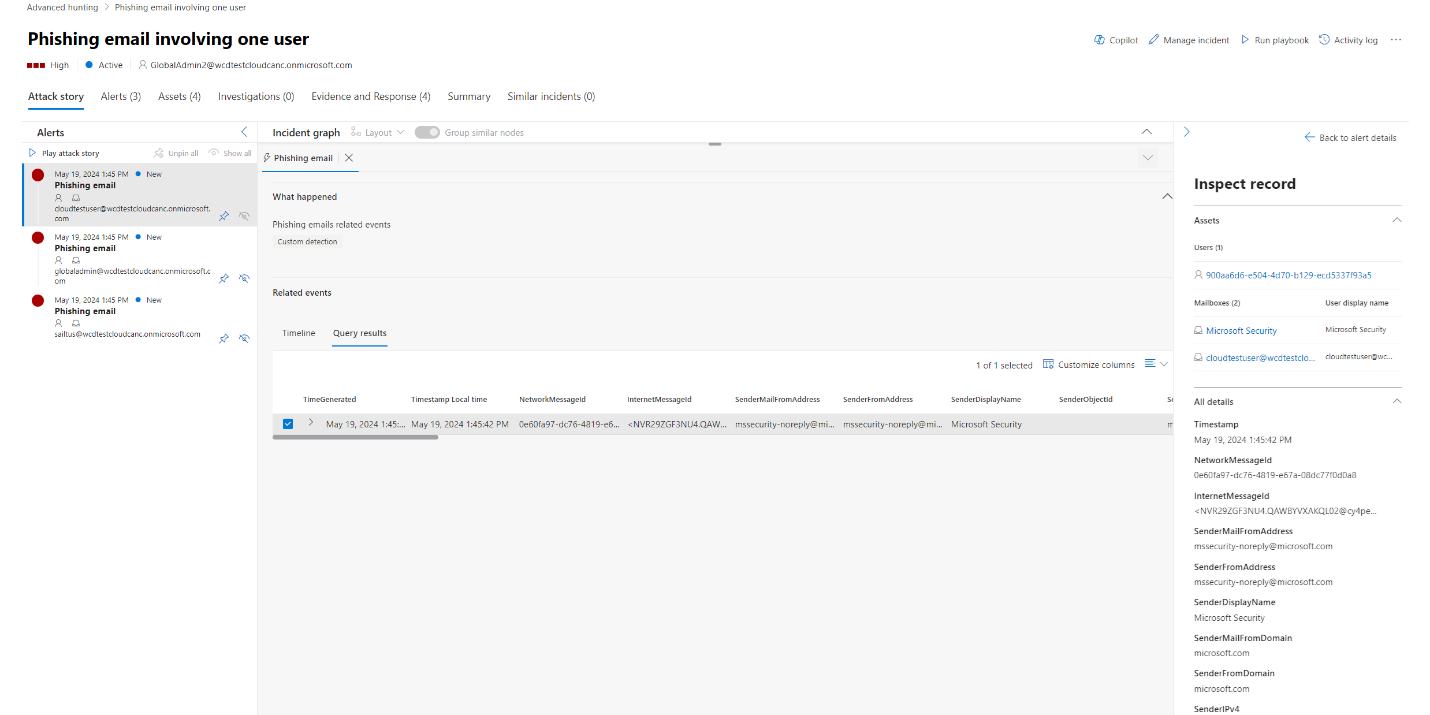

Просмотр связанных записей в инциденте

Чтобы просмотреть инцидент, с которым связаны события, можно выбрать созданную ссылку на этапе сводки мастера или выбрать имя инцидента в очереди инцидентов.

В нашем примере три оповещения, представляющие три выбранных события, успешно связаны с новым инцидентом. На каждой из страниц оповещений можно найти полную информацию о событии или событиях в представлении временная шкала (если доступно) и представлении результатов запроса.

Вы также можете выбрать событие в представлении временная шкала или в представлении результатов запроса, чтобы открыть панель Проверка записи.

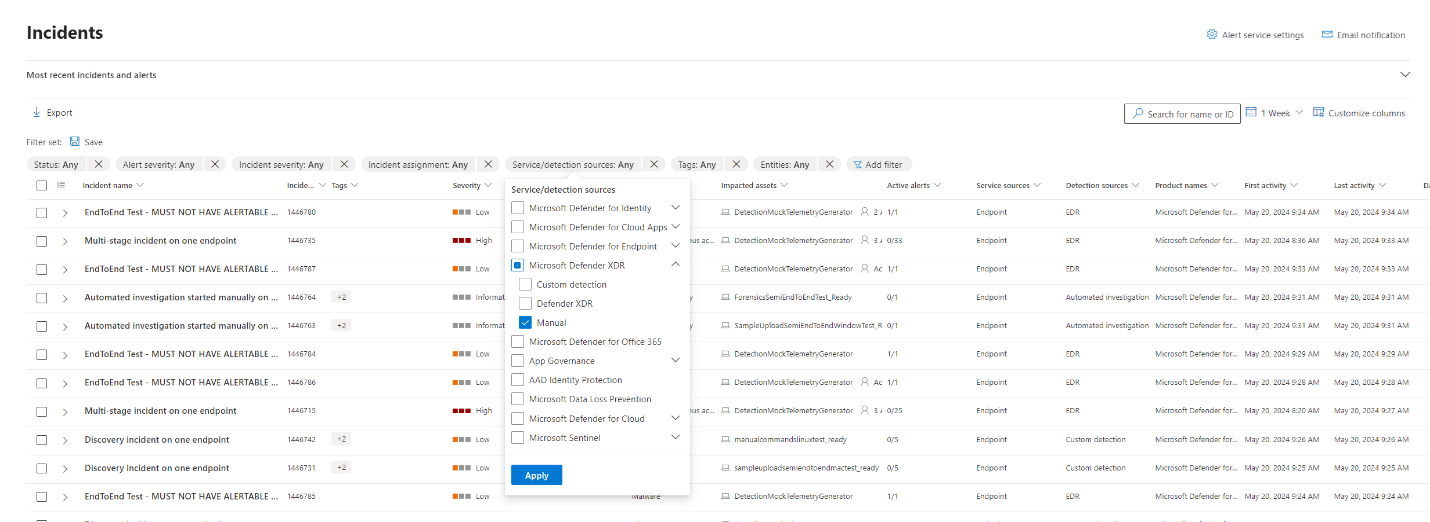

Фильтр событий, добавленных с помощью расширенной охоты

Вы можете просмотреть, какие оповещения были созданы при расширенной охоте, отфильтровав инциденты и оповещения по источнику обнаружения вручную .