Руководство пользователя пробной версии: Управление уязвимостями Microsoft Defender

Это руководство пользователя — это простой инструмент, который поможет вам настроить и максимально эффективно использовать бесплатную Управление уязвимостями Microsoft Defender пробную версию. После выполнения этих рекомендаций от группы безопасности Майкрософт вы узнаете, как управление уязвимостями может помочь защитить пользователей и данные.

Важно!

Пробное предложение для Управление уязвимостями Microsoft Defender в настоящее время недоступно для:

- Клиенты из государственных организаций США, использующие GCC High и DoD

- Microsoft Defender для бизнеса клиентов

Что такое управление уязвимостями Microsoft Defender?

Для снижения киберрисков требуется комплексная программа управления уязвимостями на основе рисков для выявления, оценки, исправления и отслеживания важных уязвимостей в наиболее важных ресурсах.

Управление уязвимостями Microsoft Defender обеспечивает видимость активов, непрерывное обнаружение и оценку уязвимостей в режиме реального времени, контекстные угрозы & определение приоритетов бизнеса и встроенные процессы исправления. Она включает в себя возможности, позволяющие вашим командам интеллектуально оценивать, определять приоритеты и легко устранять самые большие риски для вашей организации.

Просмотрите следующее видео, чтобы узнать больше о Управление уязвимостями Defender:

Приступим

Шаг 1. Настройка

Примечание.

Для выполнения этой задачи пользователям должна быть назначена соответствующая роль в Microsoft Entra ID. Дополнительные сведения см. в разделе Обязательные роли для запуска пробной версии.

Проверьте разрешения и предварительные требования.

Доступ к пробной версии Управление уязвимостями Microsoft Defender можно получить несколькими способами:

Работа с торговым посредником. Если вы еще не работаете с торговым посредником, см. статью Партнеры По безопасности Майкрософт.

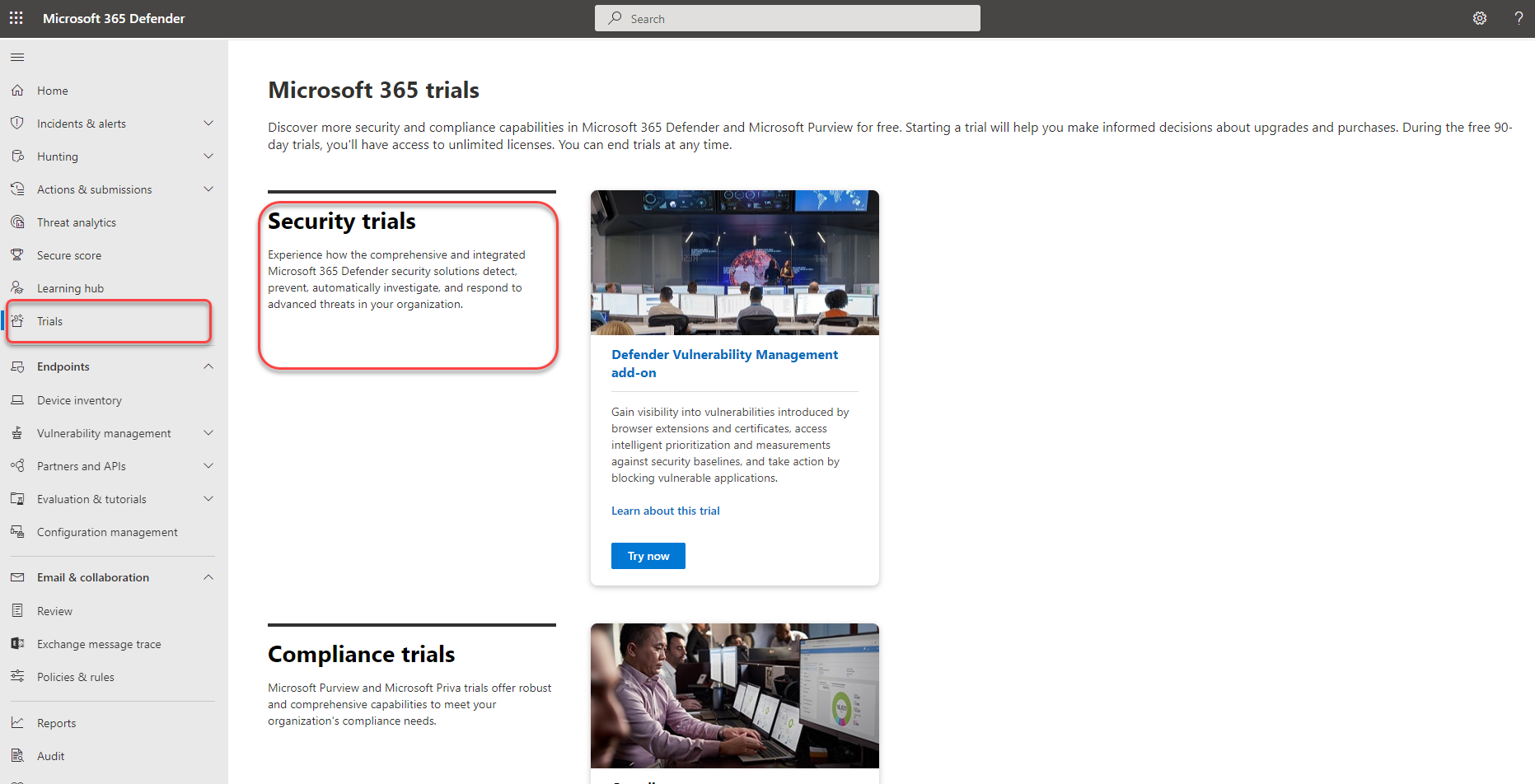

Используйте портал Microsoft Defender. На портале в области навигации выберите Пробные версии.

- Если у вас есть Defender для конечной точки плана 2, найдите надстройку Управление уязвимостями Defender карта и выберите Попробовать.

- Если вы являетесь новым клиентом или существующим клиентом Defender для конечной точки P1 или Microsoft 365 E3 клиентом, выберите карта Управление уязвимостями Defender и нажмите кнопку Попробовать.

Зарегистрируйтесь через Центр администрирования Microsoft 365.

Примечание.

Дополнительные сведения о том, как зарегистрироваться в пробной версии, см. в разделе Регистрация в Управление уязвимостями Microsoft Defender.

Просмотрите сведения о том, что входит в пробную версию, а затем выберите Начать пробную версию. После активации пробной версии новые функции становятся доступными на портале, может потребоваться до шести часов.

Пробная версия надстройки Управление уязвимостями Defender длится 90 дней.

Автономное испытание Управление уязвимостями Defender длится 90 дней.

Когда вы будете готовы приступить к работе, перейдите на портал Microsoft Defender и выберите Управление уязвимостями на панели навигации слева, чтобы начать использовать пробную версию Управление уязвимостями Defender.

Примечание.

Если вы являетесь Microsoft Defender для облачных клиентов, см. статью Возможности управления уязвимостями для серверов, чтобы узнать больше о возможностях управления уязвимостями Defender, доступных вашей организации.

Попробуйте Управление уязвимостями Defender

Шаг 1. Сведения о защите в одном представлении

Встроенные и безагентные сканеры постоянно отслеживают и обнаруживают риски, даже если устройства не подключены к корпоративной сети. Расширенное покрытие активов объединяет программные приложения, цифровые сертификаты, расширения браузера, оборудование и встроенное ПО в единое представление инвентаризации.

Инвентаризация устройств. В списке устройств отображается список устройств в сети. По умолчанию в списке отображаются устройства за последние 30 дней. С первого взгляда вы увидите такие сведения, как домены, уровни риска, платформа ОС, связанные cvEs и другие сведения, чтобы легко идентифицировать устройства, наиболее подверженные риску. Дополнительные сведения см. в разделе Инвентаризация устройств.

Обнаружение и оценка программного обеспечения организации в едином консолидированном представлении инвентаризации:

Инвентаризация приложений программного обеспечения. Инвентаризация программного обеспечения в Управление уязвимостями Defender — это список известных приложений в вашей организации. Это представление содержит аналитические сведения об уязвимостях и неправильной настройке установленного программного обеспечения с приоритетными оценками влияния и сведениями, такими как платформы ОС, поставщики, количество слабых мест, угрозы и представление на уровне сущности о предоставляемых устройствах. Дополнительные сведения см. в разделе Инвентаризация программного обеспечения.

Оценки расширений браузера. На странице расширений браузера отображается список расширений, установленных в разных браузерах в вашей организации. Для правильной работы расширений обычно требуются разные разрешения. Управление уязвимостями Defender предоставляет подробные сведения о разрешениях, запрашиваемых каждым расширением, и определяет те, с самым высоким уровнем риска, устройства с включенным расширением, установленные версии и многое другое. Дополнительные сведения см. в статье Оценка расширений браузера в Управление уязвимостями Microsoft Defender.

Инвентаризация сертификатов. Инвентаризация сертификатов позволяет обнаруживать, оценивать и управлять цифровыми сертификатами, установленными в организации, в одном представлении. Это поможет вам:

Определите сертификаты, срок действия которых истекает, чтобы их можно было обновить и предотвратить нарушение работы службы.

Обнаружение потенциальных уязвимостей из-за использования слабого алгоритма сигнатуры (например, SHA-1-RSA), короткого размера ключа (например, RSA 512 бит) или слабого хэш-алгоритма сигнатуры (например, MD5).

Обеспечение соответствия нормативным рекомендациям и политике организации.

Дополнительные сведения см. в разделе Инвентаризация сертификатов.

Оборудование и встроенное ПО. Инвентаризация оборудования и встроенного ПО содержит список известных оборудования и встроенного ПО в вашей организации. Он предоставляет отдельные инвентаризации системных моделей, процессоров и BIOS. Каждое представление содержит такие сведения, как имя поставщика, количество слабых мест, аналитические сведения об угрозах и количество предоставляемых устройств. Дополнительные сведения см. в разделе Инвентаризация сертификатов.

Проверка подлинности для Windows. С помощью проверки подлинности для Windows можно удаленно ориентироваться по диапазонам IP-адресов или именам узлов и сканировать службы Windows, предоставляя Управление уязвимостями Defender с учетными данными для удаленного доступа к устройствам. После настройки целевые неуправляемые устройства будут регулярно проверяться на наличие уязвимостей программного обеспечения. Дополнительные сведения см. в статье Проверка подлинности для Windows.

Назначение значения устройства. Определение значения устройства помогает различать приоритеты ресурсов. Значение устройства используется для включения аппетита к риску отдельного актива в вычислении оценки воздействия Управление уязвимостями Defender. Устройства, назначенные как "высокое значение", получат больший вес. Параметры значения устройства: Низкий, Обычный (по умолчанию) и Высокий. Можно также использовать API задания значения устройства. Дополнительные сведения см. в разделе Назначение значения устройства.

Шаг 2. Отслеживание и устранение последствий действий по исправлению

Запрос на исправление. Возможности управления уязвимостями устраняют разрыв между безопасностью и ИТ-администраторами с помощью рабочего процесса запроса на исправление. Администраторы безопасности могут запросить, чтобы ИТ-администратор исправит уязвимость на страницах Рекомендацийв Microsoft Intune. Дополнительные сведения см. в разделе Запрос исправления.

Просмотр действий по исправлению. При отправке запроса на исправление на странице Рекомендации по безопасности запускается действие по исправлению. Создается задача безопасности, которую можно отслеживать на странице Исправления, а запрос на исправление создается в Intune. Дополнительные сведения см. в разделе Просмотр действий по исправлению.

Блокировать уязвимые приложения. Устранение уязвимостей занимает время и может зависеть от обязанностей и ресурсов ИТ-команды. Администраторы безопасности могут временно снизить риск уязвимости, предприняв немедленные действия, чтобы заблокировать все известные в настоящее время уязвимые версии приложения или предупредить пользователей с настраиваемыми сообщениями перед открытием уязвимых версий приложений до завершения запроса на исправление. Параметр блокировать дает ИТ-командам время на исправление приложения, а администраторы безопасности не беспокоятся о том, что уязвимости будут использоваться в то же время.

Примечание.

По завершении пробной версии заблокированные приложения немедленно разблокируются. Базовые профили могут храниться немного дольше, прежде чем они будут удалены.

Используйте расширенные возможности оценки, такие как анализ общих сетевых ресурсов , для защиты уязвимых сетевых общих папок. Так как пользователи сети могут легко получить доступ к общим сетевым ресурсам, небольшие распространенные недостатки могут сделать их уязвимыми. Эти типы неправильной настройки обычно используются злоумышленниками в дикой природе для бокового перемещения, разведки, кражи данных и многого другого. Вот почему мы создали новую категорию оценок конфигурации в Управление уязвимостями Defender, которые определяют распространенные недостатки, которые предоставляют конечным точкам векторы атак в сетевых ресурсах Windows. Это поможет вам:

Запрет автономного доступа к общим папкам

Удаление общих папок из корневой папки

Удаление разрешения на запись в общих ресурсах с установленным значением "Все"

Настройка перечисления папок для общих папок

Просматривайте и отслеживайте устройства вашей организации с помощью отчета об уязвимых устройствах , в который отображаются диаграммы и линейчатые диаграммы с тенденциями уязвимых устройств и текущей статистикой. Цель состоит в том, чтобы вы понимали широту и область воздействия на устройство.

Шаг 3. Настройка оценок базовых показателей безопасности

Вместо проверки соответствия требованиям на определенный момент времени оценка базовых показателей безопасности помогает постоянно и упреждающе отслеживать соответствие организации отраслевым тестам безопасности в режиме реального времени. Базовый профиль безопасности — это настраиваемый профиль, который можно создать для оценки и мониторинга конечных точек в организации по отраслевым тестам безопасности (CIS, NIST, MS). При создании профиля базовых показателей безопасности создается шаблон, состоящий из нескольких параметров конфигурации устройства и базового теста производительности для сравнения.

Базовые показатели безопасности обеспечивают поддержку контрольных показателей Center for Internet Security (CIS) для Windows 10, Windows 11 и Windows Server 2008 R2 и более поздних версий, а также тесты технических руководств по реализации безопасности (STIG) для Windows 10 и Windows Server 2019 г.

Начало работы с оценкой базовых показателей безопасности.

Просмотрите результаты оценки профиля базовых показателей безопасности.

Примечание.

По завершении пробной версии профили базовых показателей безопасности могут храниться некоторое время, прежде чем они будут удалены.

Шаг 4. Создание значимых отчетов для получения подробных аналитических сведений с помощью API и расширенной охоты

api Управление уязвимостями Defender помогают внести ясность в вашу организацию с помощью настраиваемых представлений в состояние безопасности и автоматизацию рабочих процессов управления уязвимостями. Облегчите рабочую нагрузку команды безопасности с помощью сбора данных, анализа оценки рисков и интеграции с другими организационными процессами и решениями. Дополнительные сведения см. в разделе:

Расширенная охота обеспечивает гибкий доступ к Управление уязвимостями Defender необработанным данным, что позволяет упреждающе проверять сущности на наличие известных и потенциальных угроз. Дополнительные сведения см. в разделе Охота на открытые устройства.

Сведения о лицензировании и пробной версии

В рамках пробной версии новые лицензии пробной версии Управление уязвимостями Defender применяются к пользователям автоматически. Таким образом, назначение лицензий не требуется. Лицензии активны в течение срока действия пробной версии.

Начало работы с пробной версией

Вы можете начать использовать функции Управление уязвимостями Defender, как только увидите их на портале Microsoft Defender. Ничего не создается автоматически, и пользователи не затрагиваются. При переходе к каждому решению вам может быть предложено выбрать дополнительные параметры, чтобы начать использовать функции.

Продление пробного периода

Вы можете запросить одно продление текущей пробной версии на 30 дней в течение последних 15 дней пробного периода. По любым вопросам обратитесь к продавцу на поле.

Окончание пробной версии

Администраторы могут отключить пробную версию в любое время. На портале Microsoft Defender в области навигации выберите Пробные версии, перейдите к Управление уязвимостями Defender пробной версии карта, а затем выберите Завершить пробную версию.

Если не указано иное, пробная версия сохраняется(обычно в течение 180 дней), прежде чем она будет окончательно удалена. Вы можете продолжать получать доступ к данным, собранным во время пробной версии, до этого времени.

Дополнительные ресурсы

- Условия. См. условия использования пробных версий Microsoft 365.

- Сравнение предложений: Управление уязвимостями Microsoft Defender

- документация по Управление уязвимостями Defender

- Таблица: Управление уязвимостями Microsoft Defender. Снижение кибер-рисков с помощью непрерывного обнаружения и оценки уязвимостей, определения приоритетов на основе рисков и исправления