анализ Email в исследованиях для Microsoft Defender для Office 365

Совет

Знаете ли вы, что вы можете попробовать функции в Microsoft Defender для Office 365 план 2 бесплатно? Используйте 90-дневную пробную версию Defender для Office 365 в центре пробных версий портала Microsoft Defender. Узнайте, кто может зарегистрироваться и использовать условия пробной версии на пробной Microsoft Defender для Office 365.

Во время автоматического исследования оповещений Microsoft Defender для Office 365 анализирует исходное сообщение электронной почты на наличие угроз и выявляет другие сообщения электронной почты, связанные с исходным сообщением электронной почты и потенциально частью атаки. Этот анализ важен, так как атаки по электронной почте редко состоят из одного сообщения электронной почты.

Анализ электронной почты автоматизированного исследования определяет кластеры электронной почты с помощью атрибутов исходного сообщения электронной почты для запроса электронной почты, отправленного и полученного вашей организацией. Этот анализ аналогичен тому, как аналитик операций безопасности будет охотиться на связанные сообщения электронной почты в Обозреватель или Advanced Hunting. Несколько запросов используются для определения соответствующих сообщений электронной почты, так как злоумышленники обычно преобразовывают параметры электронной почты, чтобы избежать обнаружения безопасности. Анализ кластеризация выполняет следующие проверки, чтобы определить, как обрабатывать электронную почту, связанную с исследованием:

- Анализ электронной почты создает запросы (кластеры) электронной почты, используя атрибуты из исходного сообщения электронной почты: значения отправителя (IP-адрес, домен отправителя) и содержимое (тема, идентификатор кластера), чтобы найти сообщение электронной почты, которое может быть связано.

- Если анализ URL-адресов и файлов исходного сообщения электронной почты определяет, что некоторые из них являются вредоносными (то есть вредоносными программами или фишинговыми), то он также создает запросы или кластеры электронной почты, содержащие вредоносный URL-адрес или файл.

- Email кластеризация анализ подсчитывает угрозы, связанные с аналогичным адресом электронной почты в кластере, чтобы определить, является ли сообщение вредоносным, подозрительным или нет явных угроз. Если кластер электронной почты, соответствующий запросу, содержит достаточное количество спама, обычного фишинга, фишинга с высокой степенью достоверности или угроз вредоносных программ, кластер электронной почты получает этот тип угрозы, примененный к нему.

- Анализ кластеризация электронной почты также проверяет последнее расположение доставки исходного сообщения электронной почты и сообщений в кластерах электронной почты, чтобы определить сообщения, которые потенциально нуждаются в удалении или уже были исправлены или предотвращены. Этот анализ важен, так как злоумышленники преобразуют вредоносное содержимое, а также политики безопасности и защиту могут отличаться в разных почтовых ящиках. Эта возможность приводит к ситуациям, когда вредоносное содержимое по-прежнему может находиться в почтовых ящиках, даже если одно или несколько вредоносных сообщений электронной почты были предотвращены или обнаружены и удалены путем автоматической очистки нулевого часа (ZAP).

- Email кластеры, которые считаются вредоносными из-за вредоносных программ, фишинга с высокой достоверностью, вредоносных файлов или вредоносных URL-адресов, получают ожидающее действие для обратимого удаления сообщений, которые по-прежнему находятся в облачном почтовом ящике (папки "Входящие" или "Нежелательная Email". Если вредоносные почтовые ящики или кластеры электронной почты не находятся в почтовом ящике (заблокированы, помещены в карантин, завершился сбой, обратимо удалены и т. д.) или "Локальные или внешние" с отсутствуют в облачном почтовом ящике, то ожидающие действия для их удаления не настроены.

- Если какой-либо из кластеров электронной почты определяется как вредоносный, то угроза, определяемая кластером, применяется обратно к исходному сообщению электронной почты, участвующим в расследовании. Это поведение аналогично аналитику операций безопасности, использующим результаты поиска электронной почты для определения вердикта исходного сообщения на основе аналогичного сообщения. Этот результат гарантирует, что независимо от того, обнаружены ли URL-адреса, файлы или индикаторы исходного сообщения электронной почты, система может выявлять вредоносные сообщения электронной почты, которые потенциально уклоняются от обнаружения с помощью персонализации, преобразования, уклонения или других методов злоумышленника.

- В ходе исследования компрометации пользователей создаются дополнительные кластеры электронной почты для выявления потенциальных проблем электронной почты, созданных почтовым ящиком. Этот процесс включает в себя чистый кластер электронной почты (хорошая электронная почта от пользователя, потенциальная утечка данных и потенциальное сообщение электронной почты с командами или управлением), подозрительные кластеры электронной почты (сообщения электронной почты, содержащие спам или обычный фишинг) и кластеры вредоносных писем (сообщения электронной почты, содержащие вредоносные программы или фишинг с высокой степенью достоверности). Эти кластеры электронной почты предоставляют данные аналитиков операций безопасности для определения других проблем, которые, возможно, потребуется решить из компрометации, и видимости того, какие сообщения могли активировать исходные оповещения (например, фишинг или спам, которые активировали ограничения для отправки пользователем).

Email кластеризация анализ с помощью сходства и запросов вредоносных сущностей гарантирует, что проблемы с электронной почтой будут полностью выявлены и очищены, даже если будет выявлено только одно сообщение электронной почты от атаки. Вы можете использовать ссылки из представлений боковой панели сведений о кластере электронной почты, чтобы открыть запросы в Обозреватель или Расширенная охота, чтобы выполнить более глубокий анализ и при необходимости изменить запросы. Эта возможность позволяет вручную уточнять и исправлять запросы кластера электронной почты слишком узкими или слишком широкими (включая несвязанные сообщения электронной почты).

Ниже приведены дополнительные усовершенствования для анализа электронной почты в исследованиях.

Исследование AIR игнорирует расширенные элементы доставки (почтовые ящики SecOps и фишинговые сообщения имитации)

Во время анализа кластеризация электронной почты все запросы кластеризация игнорируют почтовые ящики SecOps и URL-адреса имитации фишинга, которые определены в расширенной политике доставки. Почтовые ящики SecOps и URL-адреса имитации фишинга не отображаются в запросе, чтобы атрибуты кластеризация были простыми и простыми для чтения. Эти исключения гарантируют, что сообщения, отправляемые в почтовые ящики SecOps, и сообщения, содержащие URL-адреса имитации фишинга, игнорируются во время анализа угроз и не удаляются во время какого-либо исправления.

Примечание.

При открытии кластера электронной почты для его просмотра в Обозреватель из сведений о кластере электронной почты имитация фишинга и фильтры почтовых ящиков SecOps применяются в Обозреватель, но не отображаются. Если изменить Обозреватель фильтры, даты или обновить запрос на странице, то исключения фильтра имитации фишинга или SecOps удаляются, а соответствующие сообщения электронной почты отображаются еще раз. При обновлении страницы Обозреватель с помощью функции обновления браузера исходные фильтры запросов загружаются повторно, включая фильтры имитации фишинга или SecOps, но удаляют все последующие изменения, внесенные вами.

Состояние действия электронной почты в ожидании обновлений AIR

Анализ электронной почты для исследования вычисляет угрозы и расположения электронной почты во время расследования, чтобы создать доказательства и действия расследования. Эти данные могут устареть и устареть, если действия вне расследования влияют на адрес электронной почты, участвующий в расследовании. Например, поиск и исправление операций безопасности вручную может привести к очистке электронной почты, включенной в исследование. Аналогичным образом, действия по удалению, утвержденные в параллельных расследованиях или действия автоматического карантина ZAP, могли удалить сообщение электронной почты. Кроме того, отложенное обнаружение угроз после доставки электронной почты может изменить количество угроз, включенных в запросы или кластеры электронной почты исследования.

Чтобы обеспечить актуальность действий по расследованию, расследования, содержащие ожидающие действия, периодически повторно запускают запросы анализа электронной почты для обновления расположений электронной почты и угроз.

- При изменении данных кластера электронной почты обновляется угроза и количество последних расположений доставки.

- Если электронная почта или кластер электронной почты с ожидающие действия больше не находятся в почтовом ящике, то ожидающее действие отменяется, а вредоносная электронная почта или кластер считается исправленной.

- После того как все угрозы исследования будут устранены или отменены, как описано ранее, исследование переходит в исправленное состояние, а исходное оповещение устранено.

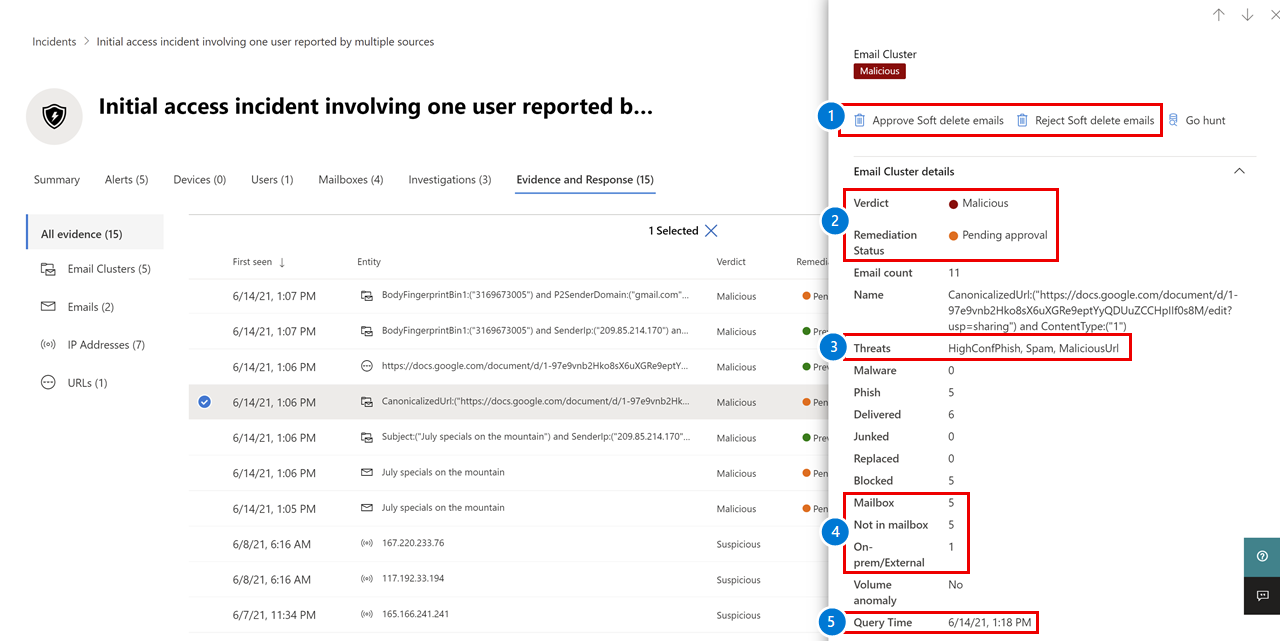

Отображение доказательств инцидента для электронной почты и кластеров электронной почты

Email на основе доказательств на вкладке Доказательства и ответ для инцидента теперь отображаются следующие сведения.

Из нумерованных выносок на рисунке:

В дополнение к Центру уведомлений можно выполнять действия по исправлению.

Вы можете выполнить действия по исправлению для кластеров электронной почты с вредоносным вердиктом (но не подозрительным).

Для вердикта спама по электронной почте фишинг делится на высокий уровень достоверности и обычный фишинг.

Для вредоносного вердикта категориями угроз являются вредоносные программы, фишинг с высокой степенью достоверности, вредоносный URL-адрес и вредоносный файл.

Для подозрительного вердикта категориями угроз являются спам и обычный фишинг.

Число сообщений электронной почты по основано на последнем расположении доставки и включает счетчики для электронной почты в почтовых ящиках, а не в почтовых ящиках, а в локальной среде.

Включает дату и время запроса, которые могут быть обновлены для последних данных.

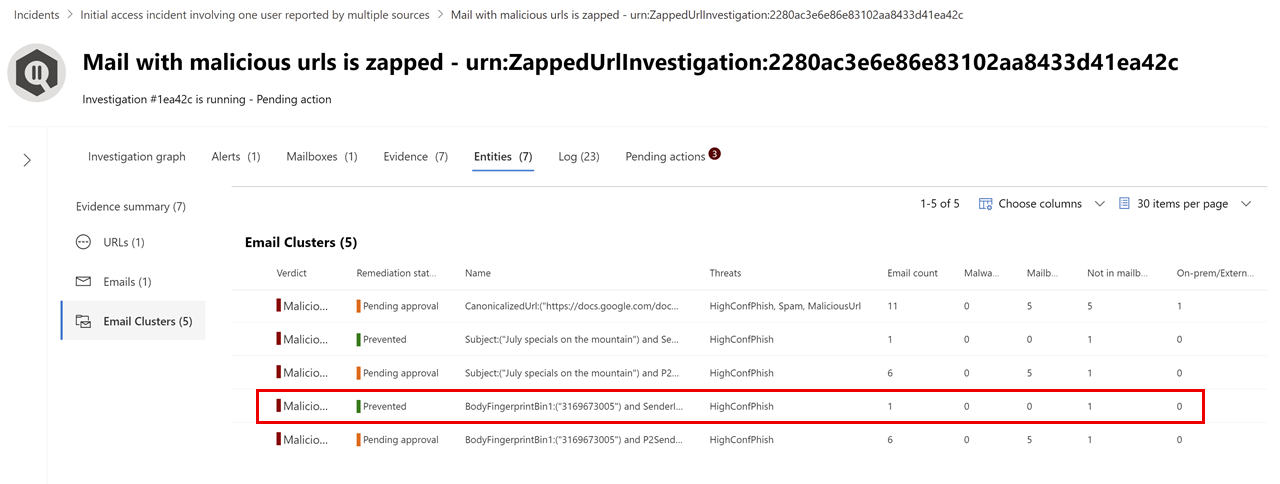

Для электронной почты или кластеров электронной почты на вкладке Сущности исследования значение Prevented означает, что в почтовом ящике не было вредоносного сообщения для этого элемента (почты или кластера). Ниже приведен пример.

В этом примере сообщение электронной почты является вредоносным, но не находится в почтовом ящике.