Примеры автоматизированного исследования и реагирования (AIR) в Microsoft Defender для Office 365 план 2

Совет

Знаете ли вы, что вы можете попробовать функции в Microsoft Defender для Office 365 план 2 бесплатно? Используйте 90-дневную пробную версию Defender для Office 365 в центре пробных версий портала Microsoft Defender. Узнайте, кто может зарегистрироваться и использовать условия пробной версии на пробной Microsoft Defender для Office 365.

Автоматическое исследование и реагирование (AIR) в Microsoft Defender для Office 365 план 2 (входит в лицензии Microsoft 365, такие как E5 или как автономная подписка), позволяет команде SecOps работать более эффективно и эффективно. AIR включает автоматизированное исследование известных угроз и предоставляет рекомендуемые действия по исправлению. Команда SecOps может проверить доказательства и утвердить или отклонить рекомендуемые действия. Дополнительные сведения об AIR см. в статье Автоматизированное исследование и реагирование (AIR) в Microsoft Defender для Office 365 план 2.

В этой статье описывается, как работает AIR, в нескольких примерах:

- Пример. Сообщается о фишинговом сообщении пользователя, запускается сборник схем для исследования

- Пример. Администратор безопасности запускает расследование из Обозреватель угроз

- Пример. Команда по операциям с безопасностью интегрирует AIR с SIEM с помощью API действий управления Office 365.

Пример. Сообщается о фишинговом сообщении пользователя, запускается сборник схем для исследования

Пользователь получает сообщение электронной почты, похожее на попытку фишинга. Пользователь передает сообщение с помощью встроенной кнопки Отчет в Outlook, что приводит к оповещению, которое активируется Email сообщается пользователем как вредоносная или фишинговаяполитика оповещений, которая автоматически запускает сборник схем исследования.

Оцениваются различные аспекты сообщаемого сообщения электронной почты. Например:

- Тип идентифицированной угрозы

- Кто отправил сообщение

- Откуда было отправлено сообщение (инфраструктура отправки)

- Были ли доставлены или заблокированы другие экземпляры сообщения

- Ландшафт клиента, включая аналогичные сообщения и их вердикты по электронной почте кластеризация

- Связано ли сообщение с известными кампаниями

- Другие возможности.

Сборник схем оценивает и автоматически разрешает отправки, когда не требуется никаких действий (что часто происходит в сообщениях, сообщаемых пользователем). Для остальных отправок предоставляется список рекомендуемых действий для исходного сообщения и связанных сущностей (например, вложенных файлов, включенных URL-адресов и получателей).

- Определите аналогичные сообщения электронной почты с помощью поиска в кластере электронной почты.

- Определите, переходили ли пользователи по каким-либо вредоносным ссылкам в подозрительных сообщениях электронной почты.

- Назначаются риски и угрозы. Дополнительные сведения см. в разделе Сведения и результаты автоматизированного исследования.

- Шаги по исправлению. Дополнительные сведения см. в разделе Действия по исправлению в Microsoft Defender для Office 365.

Пример. Администратор безопасности запускает расследование из Обозреватель угроз

Вы находитесь в Обозреватель (Обозреватель угроз) в https://security.microsoft.com/threatexplorerv3 представлении Все сообщения электронной почты, вредоносные программы или фишинг. Вы находитесь на вкладке Email (представление) области сведений под диаграммой. Вы выбираете сообщение для исследования с помощью любого из следующих методов:

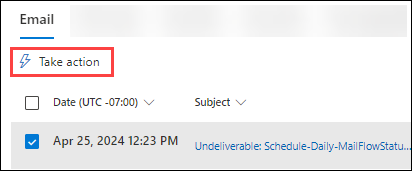

Выберите одну или несколько записей в таблице, выбрав поле проверка рядом с первым столбцом.

Действие "Выполнить " доступно непосредственно на вкладке .

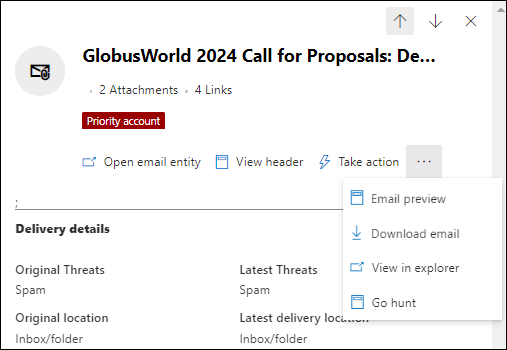

Действие "Выполнить " доступно непосредственно на вкладке .Щелкните значение Subject записи в таблице. Откроется всплывающий элемент Сведений,

содержащий Действие в верхней части всплывающего элемента.

содержащий Действие в верхней части всплывающего элемента.

После нажатия кнопки![]() Предпринять действие выберите Инициировать автоматическое исследование. Дополнительные сведения см. в разделе исправление Email.

Предпринять действие выберите Инициировать автоматическое исследование. Дополнительные сведения см. в разделе исправление Email.

Как и в сборниках схем, запускаемых оповещением, автоматические исследования, которые активируются из Обозреватель угрозы, включают:

- Корневое исследование.

- Действия по выявлению и корреляции угроз. Дополнительные сведения см. в разделе Сведения и результаты автоматизированного исследования.

- Рекомендуемые действия по устранению угроз. Дополнительные сведения см. в разделе Действия по исправлению в Microsoft Defender для Office 365.

Пример. Команда по операциям с безопасностью интегрирует AIR с SIEM с помощью API действий управления Office 365.

Возможности AIR в Defender для Office 365 план 2 включают отчеты и сведения, которые команда SecOps может использовать для мониторинга и устранения угроз. Но вы также можете интегрировать возможности AIR с другими решениями. Например:

- Системы управления информационной безопасностью и событиями безопасности (SIEM).

- Системы управления обращениями.

- Пользовательские решения для создания отчетов.

Используйте API действий управления Office 365 для интеграции с этими решениями.

Пример пользовательского решения, которое интегрирует оповещения о фишинговых сообщениях, сообщаемых пользователями, которые уже были обработаны AIR в систему управления сервером SIEM и обращениями, см. в блоге о безопасности Майкрософт. Повышение эффективности SOC с помощью Microsoft Defender для Office 365 и API управления Office 365.

Интегрированное решение значительно сокращает количество ложных срабатываний, что позволяет команде SecOps сосредоточить свое время и усилия на реальных угрозах.