Оценка безопасности: принудительное шифрование для интерфейса регистрации сертификатов RPC (ESC11)

В этой статье описывается отчет об оценке безопасности состояния безопасности Microsoft Defender для удостоверений Принудительное шифрование для регистрации сертификатов RPC.

Что такое шифрование с помощью регистрации сертификата RPC?

Службы сертификатов Active Directory (AD CS) поддерживают регистрацию сертификатов по протоколу RPC, в частности с интерфейсом MS-ICPR. В таких случаях параметры ЦС определяют параметры безопасности для интерфейса RPC, включая требование к конфиденциальности пакетов.

IF_ENFORCEENCRYPTICERTREQUEST Если флаг включен, интерфейс RPC принимает только подключения с уровнем проверки подлинностиRPC_C_AUTHN_LEVEL_PKT_PRIVACY. Это самый высокий уровень проверки подлинности, и каждый пакет должен быть подписан и зашифрован, чтобы предотвратить любые атаки ретранслятора. Это аналогично SMB Signing протоколу SMB.

Если интерфейс регистрации RPC не требует конфиденциальности пакетов, он становится уязвимым для атак ретранслятора (ESC11). Флаг IF_ENFORCEENCRYPTICERTREQUEST включен по умолчанию, но часто отключен, чтобы разрешить клиентам, которые не могут поддерживать требуемый уровень проверки подлинности RPC, например клиенты под управлением Windows XP.

Предварительные условия

Эта оценка доступна только клиентам, которые установили датчик на сервере AD CS. Дополнительные сведения см. в статье Новый тип датчика для служб сертификатов Active Directory (AD CS).

Разделы справки использовать эту оценку безопасности для улучшения состояния безопасности организации?

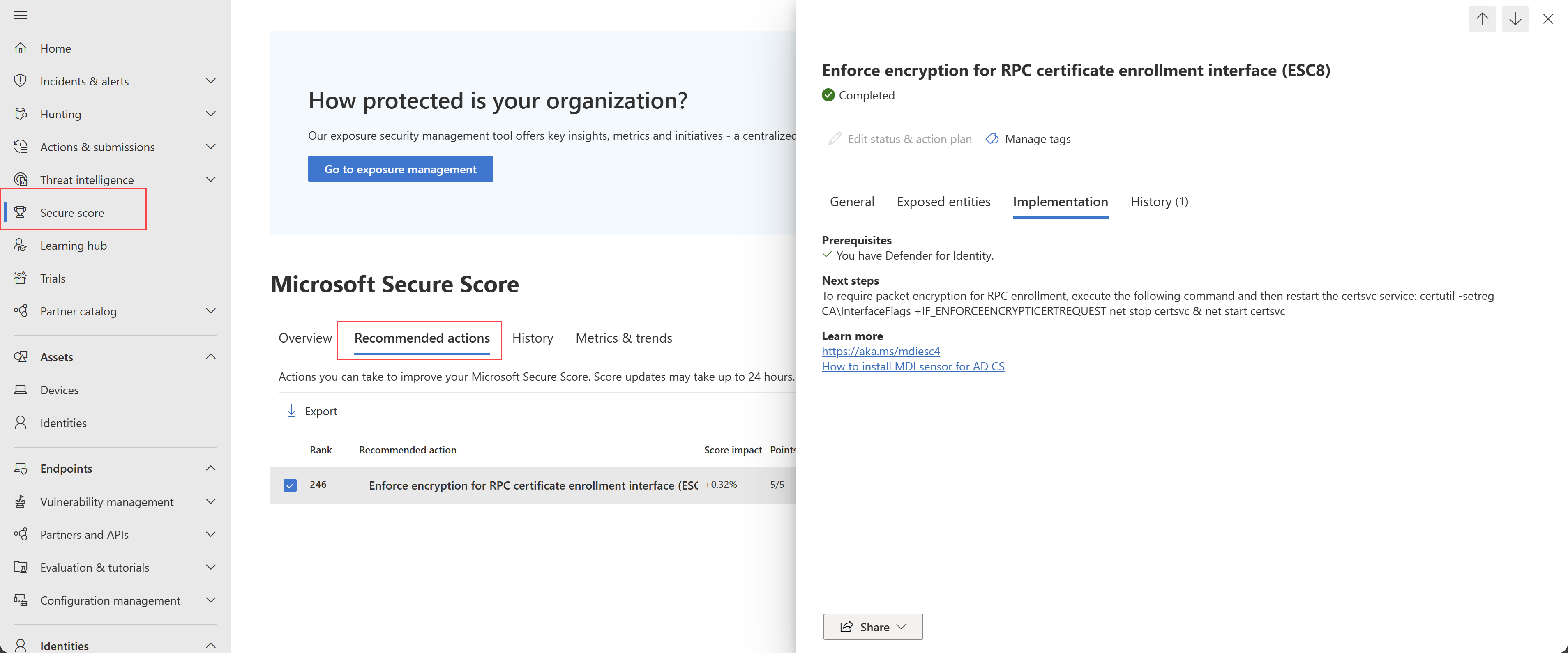

Ознакомьтесь с рекомендуемыми действиями по https://security.microsoft.com/securescore?viewid=actions применению шифрования для регистрации сертификатов RPC. Например:

Изучите причину

IF_ENFORCEENCRYPTICERTREQUESTотключения флага.Убедитесь, что флаг включен,

IF_ENFORCEENCRYPTICERTREQUESTчтобы удалить уязвимость.Чтобы включить флаг, выполните следующую команду:

certutil -setreg CA\InterfaceFlags +IF_ENFORCEENCRYPTICERTREQUESTЧтобы перезапустить службу, выполните следующую команду:

net stop certsvc & net start certsvc

Обязательно протестируйте параметры в управляемой среде, прежде чем включать их в рабочей среде.

Примечание.

Хотя оценки обновляются практически в реальном времени, оценки и состояния обновляются каждые 24 часа. Хотя список затронутых сущностей обновляется в течение нескольких минут после реализации рекомендаций, состояние по-прежнему может занять некоторое время, пока он не помечается как Завершено.