Оценка безопасности: убедитесь, что привилегированные учетные записи не делегированы

В этой рекомендации перечислены все привилегированные учетные записи, для которых не включен параметр "не делегировано", и выделены те из них, которые потенциально подвержены рискам, связанным с делегированием. Привилегированные учетные записи — это учетные записи, которые являются членами привилегированной группы, например администраторы домена, администраторы схемы и т. д.

Риск организации

Если конфиденциальный флаг отключен, злоумышленники могут использовать делегирование Kerberos для неправильного использования учетных данных привилегированной учетной записи, что приводит к несанкционированный доступ, боковое перемещение и потенциальные нарушения безопасности на уровне сети. Установка конфиденциального флага для учетных записей привилегированных пользователей не позволяет пользователям получить доступ к учетной записи и управлять параметрами системы.

Для учетных записей устройств важно задать для них значение "не делегировано", чтобы предотвратить их использование в любом сценарии делегирования, гарантируя, что учетные данные на этом компьютере не могут быть перенаправлены для доступа к другим службам.

Действия по исправлению

Просмотрите список предоставляемых сущностей, чтобы узнать, какие из ваших привилегированных учетных записей не имеют флаг конфигурации "Эта учетная запись является конфиденциальной и не может быть делегирована".

Выполните соответствующие действия для этих учетных записей:

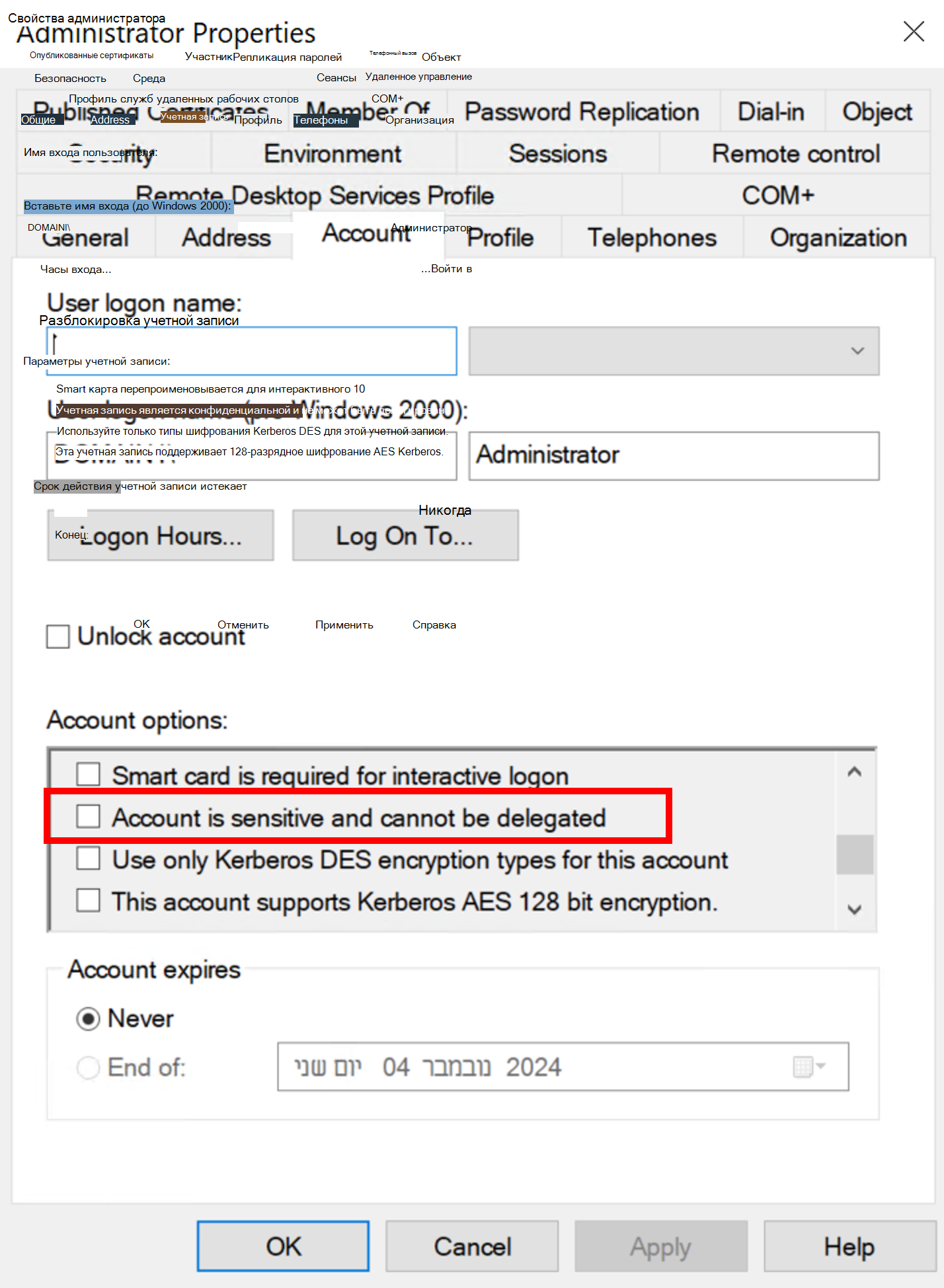

Для учетных записей пользователей: задав для флагов управления учетной записи значение "Эта учетная запись является конфиденциальной и не может быть делегирована". На вкладке Учетная запись выберите поле проверка этого флага в разделе Параметры учетной записи. Это не позволит пользователям получить доступ к учетной записи и управлять параметрами системы.

Для учетных записей устройств:

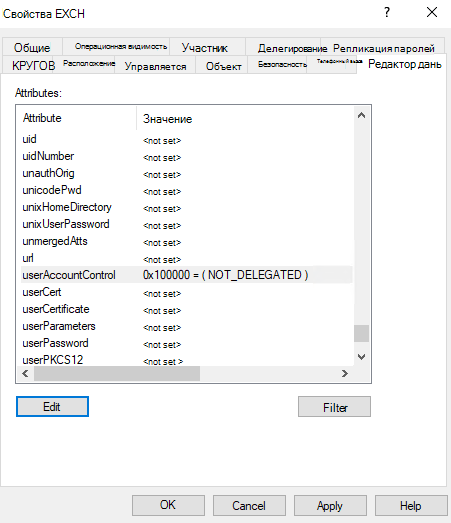

Самый безопасный подход — использовать скрипт PowerShell для настройки устройства, чтобы предотвратить его использование в любом сценарии делегирования, гарантируя, что учетные данные на этом компьютере не могут быть переадресованы для доступа к другим службам.$name = "ComputerA" Get-ADComputer -Identity $name | Set-ADAccountControl -AccountNotDelegated:$trueДругой вариант — задать для атрибута

UserAccountControlзначениеNOT_DELEGATED = 0x100000на вкладке Атрибут Редактор для предоставленного устройства.Например: