Microsoft Defender для конечной точки в Linux для устройств на основе ARM64 (предварительная версия)

- Сервер Microsoft Defender для конечной точки

- Microsoft Defender для серверов

Обзор Defender для конечной точки в Linux для устройств на основе ARM64

Как вы уже знаете, Microsoft Defender для конечной точки в Linux — это единое решение для обеспечения безопасности конечных точек, которое помогает защитить серверные устройства от сложных угроз. Defender для конечной точки в Linux теперь расширяет поддержку серверов Linux под управлением ARM64 в предварительной версии. Как и серверы Linux на базе x64 (включая 64-разрядную платформу Intel и AMD), доступны следующие возможности:

- Антивирусная программа в Microsoft Defender

- Обнаружение и нейтрализация атак на конечные точки (EDR)

- Реагирование в реальном времени

- Изоляция устройства

- Расширенная охота

- Управление уязвимостями

- Централизованная настройка политики с помощью управления параметрами безопасности

Изначально в предварительной версии поддерживаются следующие дистрибутивы Linux:

- Ubuntu 20.04 ARM64

- Ubuntu 22.04 ARM64

- Amazon Linux 2 ARM64

- Amazon Linux 2023 ARM64

Примечание.

В рамках этой программы предварительной версии планируется поддержка дополнительных дистрибутивов Linux.

Процедуры установки, описанные в этой статье, устанавливают версию 101.24102.0002 агента из канала insiders-slow на устройстве под управлением ARM64. (См. раздел Новые возможности Microsoft Defender для конечной точки в Linux.)

Развертывание Defender для конечной точки в Linux для устройств на основе ARM64

Вы можете выбрать один из нескольких способов развертывания Defender для конечной точки в Linux на устройстве на основе ARM64:

Подготовка к работе

Убедитесь, что выполнены предварительные требования для Defender для конечной точки в Linux

Для подключения серверов к Defender для конечной точки требуются серверные лицензии . Вы можете выбрать один из следующих вариантов:

- Microsoft Defender для серверов плана 1 или плана 2 (в рамках предложения Defender для облака); или

- Сервер Microsoft Defender для конечной точки

Развертывание с помощью скрипта установщика

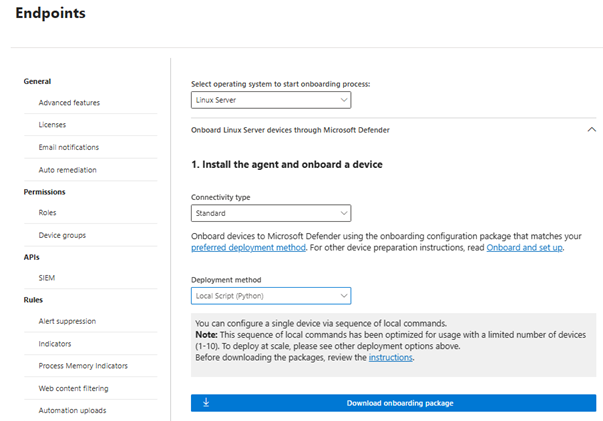

На портале Microsoft Defender перейдите в раздел Параметры Конечные>>точкиПодключениеуправления устройствами>.

На экране подключения выберите следующие параметры:

В списке Выберите операционную систему для запуска процесса подключения выберите Сервер Linux.

В списке Тип подключения выберите Упрощенный. При необходимости можно выбрать Standard. (Дополнительные сведения см. в статье Подключение устройств с помощью упрощенных подключений для Microsoft Defender для конечной точки.)

В списке Метод развертывания выберите Локальный скрипт (Python).

Выберите Скачать пакет подключения.

В новом окне браузера скачайте скрипт bash установщика Defender для конечной точки.

Используйте следующую команду, чтобы предоставить необходимые разрешения для скрипта:

$chmod +x /mde_installer.shВыполните следующую команду, чтобы выполнить скрипт установщика:

$sudo ~/mde_installer.sh --install --channel insiders-slow --onboard ~/MicrosoftDefenderATPOnboardingLinuxServer.pyПроверьте развертывание, выполнив следующие действия.

На устройстве выполните следующую команду, чтобы проверка состояние работоспособности. Возвращаемое значение

trueозначает, что продукт работает должным образом:$ mdatp health --field healthyНа портале Microsoft Defender в разделе Активы>устройства найдите только что подключенное устройство Linux. На отображение устройства на портале может потребоваться около 20 минут.

Если у вас возникла проблема, см . статью Устранение неполадок с развертыванием (в этой статье).

Развертывание с помощью скрипта установщика с Ansible

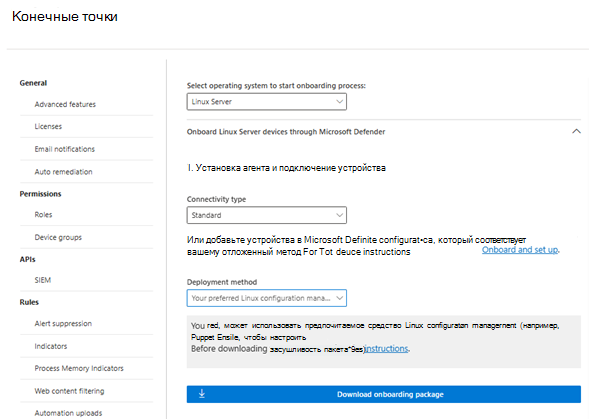

На портале Microsoft Defender перейдите в раздел Параметры Конечные>>точкиПодключениеуправления устройствами>.

На экране подключения выберите следующие параметры:

В списке Выберите операционную систему для запуска процесса подключения выберите Сервер Linux.

В списке Тип подключения выберите Упрощенный. При необходимости можно выбрать Standard. (Дополнительные сведения см. в статье Подключение устройств с помощью упрощенных подключений для Microsoft Defender для конечной точки.)

В списке Метод развертывания выберите предпочитаемое средство управления конфигурацией Linux.

Выберите Скачать пакет подключения.

В новом окне браузера скачайте скрипт bash установщика Defender для конечной точки.

Создайте файл YAML установки на сервере Ansible. Например,

/etc/ansible/playbooks/install_mdatp.ymlиспользуется , скачанныйmde_installer.shна шаге 3.name: Install and Onboard MDE hosts: servers tasks: - name: Create a directory if it does not exist ansible.builtin.file: path: /tmp/mde_install state: directory mode: '0755' - name: Copy Onboarding script ansible.builtin.copy: src: "{{ onboarding_script }}" dest: /tmp/mde_install/mdatp_onboard.json - name: Install MDE on host ansible.builtin.script: "{{ mde_installer_script }} --install --channel {{ channel | default('insiders-slow') }} --onboard /tmp/mde_install/mdatp_onboard.json" register: script_output args: executable: sudo - name: Display the installation output debug: msg: "Return code [{{ script_output.rc }}] {{ script_output.stdout }}" - name: Display any installation errors debug: msg: "{{ script_output.stderr }}"Разверните Defender для конечной точки в Linux с помощью следующей команды. Измените соответствующие пути и канал соответствующим образом.

ansible-playbook -i /etc/ansible/hosts /etc/ansible/playbooks/install_mdatp.yml --extra-vars "onboarding_script=<path to mdatp_onboard.json > mde_installer_script=<path to mde_installer.sh> channel=<channel to deploy for: insiders-slow > "Проверьте развертывание, выполнив следующие действия.

На устройстве выполните следующие команды, чтобы проверка для обнаружения работоспособности устройства, подключения, антивирусной программы и обнаружения EDR:

- name: Run post-installation basic MDE test hosts: myhosts tasks: - name: Check health ansible.builtin.command: mdatp health --field healthy register: health_status - name: MDE health test failed fail: msg="MDE is not healthy. health status => \n{{ health_status.stdout }}\nMDE deployment not complete" when: health_status.stdout != "true" - name: Run connectivity test ansible.builtin.command: mdatp connectivity test register: connectivity_status - name: Connectivity failed fail: msg="Connectivity failed. Connectivity result => \n{{ connectivity_status.stdout }}\n MDE deployment not complete" when: connectivity_status.rc != 0 - name: Check RTP status ansible.builtin.command: mdatp health --field real_time_protection_enabled register: rtp_status - name: Enable RTP ansible.builtin.command: mdatp config real-time-protection --value enabled become: yes become_user: root when: rtp_status.stdout != "true" - name: Pause for 5 second to enable RTP ansible.builtin.pause: seconds: 5 - name: Download EICAR ansible.builtin.get_url: url: https://secure.eicar.org/eicar.com.txt dest: /tmp/eicar.com.txt - name: Pause for 5 second to detect eicar ansible.builtin.pause: seconds: 5 - name: Check for EICAR file stat: path=/tmp/eicar.com.txt register: eicar_test - name: EICAR test failed fail: msg="EICAR file not deleted. MDE deployment not complete" when: eicar_test.stat.exists - name: MDE Deployed debug: msg: "MDE succesfully deployed"На портале Microsoft Defender в разделе Активы>устройства найдите только что подключенное устройство Linux. На отображение устройства на портале может потребоваться около 20 минут.

Если у вас возникла проблема, см . статью Устранение неполадок с развертыванием (в этой статье).

Развертывание с помощью скрипта установщика с помощью Puppet

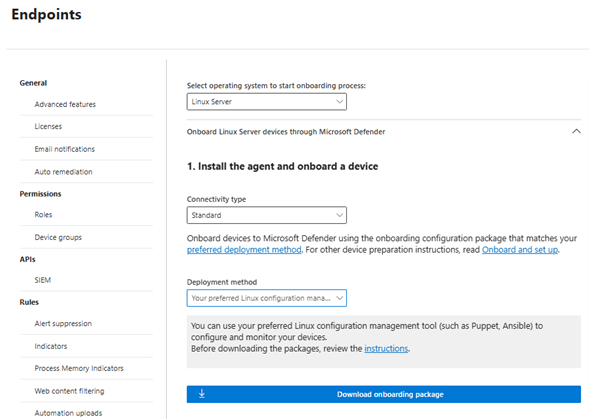

На портале Microsoft Defender перейдите в раздел Параметры Конечные>>точкиПодключениеуправления устройствами>.

На экране подключения выберите следующие параметры:

В списке Выберите операционную систему для запуска процесса подключения выберите Сервер Linux.

В списке Тип подключения выберите Упрощенный. При необходимости можно выбрать Standard. (Дополнительные сведения см. в статье Подключение устройств с помощью упрощенных подключений для Microsoft Defender для конечной точки.)

В списке Метод развертывания выберите предпочитаемое средство управления конфигурацией Linux.

Выберите Скачать пакет подключения. Сохраните файл как

WindowsDefenderATPOnboardingPackage.zip.

Извлеките содержимое пакета подключения с помощью следующей команды:

unzip WindowsDefenderATPOnboardingPackage.zipВы увидите следующие выходные данные:

Archive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.jsonВ новом окне браузера скачайте скрипт bash установщика Defender для конечной точки (этот скрипт называется

mde_installer.sh).Создайте манифест Puppet, выполнив следующую процедуру, в которой используется

mde_installer.shсценарий из шага 4.В папке modules установки Puppet создайте следующие папки:

install_mdatp/filesinstall_mdatp/manifests

Папка modules обычно находится на

/etc/puppetlabs/code/environments/production/modulesсервере Puppet.mdatp_onboard.jsonСкопируйте созданный ранее файл в папкуinstall_mdatp/files.Скопируйте

mde_installer.shвinstall_mdatp/files folder.init.ppСоздайте внутриinstall_mdatp/manifestsфайл, содержащий следующие инструкции по развертыванию:tree install_mdatp Output: install_mdatp ├── files │ ├── mdatp_onboard.sh │ └── mde_installer.sh └── manifests └── init.pp

Используйте манифест Puppet для установки Defender для конечной точки в Linux на устройстве.

# Puppet manifest to install Microsoft Defender for Endpoint on Linux. # @param channel The release channel based on your environment, insider-fast or prod. class install_mdatp ( $channel = 'insiders-slow', ) { # Ensure that the directory /tmp/mde_install exists file { '/tmp/mde_install': ensure => directory, mode => '0755', } # Copy the installation script to the destination file { '/tmp/mde_install/mde_installer.sh': ensure => file, source => 'puppet:///modules/install_mdatp/mde_installer.sh', mode => '0777', } # Copy the onboarding script to the destination file { '/tmp/mde_install/mdatp_onboard.json': ensure => file, source => 'puppet:///modules/install_mdatp/mdatp_onboard.json', mode => '0777', } #Install MDE on the host using an external script exec { 'install_mde': command => "/tmp/mde_install/mde_installer.sh --install --channel ${channel} --onboard /tmp/mde_install/mdatp_onboard.json", path => '/bin:/usr/bin', user => 'root', logoutput => true, require => File['/tmp/mde_install/mde_installer.sh', '/tmp/mde_install/mdatp_onboard.json'], # Ensure the script is copied before running the installer } }Проверьте развертывание. На портале Microsoft Defender в разделе Активы>устройства найдите только что подключенное устройство Linux. На отображение устройства на портале может потребоваться около 20 минут.

Развертывание Defender для конечной точки в Linux с помощью Microsoft Defender для облака

Если в вашей организации используется Defender для облака, его можно использовать для развертывания Defender для конечной точки в Linux.

Рекомендуется включить автоматическое развертывание на устройствах Linux под управлением ARM64. После подготовки виртуальной машины определите переменную в файле

/etc/mde.arm.d/mde.confна устройстве следующим образом:OPT_FOR_MDE_ARM_PREVIEW=1Подождите 1–6 часов, пока подключение завершится.

На портале Microsoft Defender в разделе Активы>устройства найдите только что подключенные устройства Linux.

Нужна помощь с Defender для облака?

См. эти статьи:

- Включение интеграции Defender для конечной точки: Linux

- Подключение компьютеров, отличных от Azure, к Microsoft Defender для облака: подключение сервера Linux

Устранение неполадок с развертыванием

Если при развертывании Defender для конечной точки в Linux на устройствах на основе ARM64 возникают проблемы, вы можете получить справку. Сначала ознакомьтесь со списком распространенных проблем и способами их устранения. Если проблема не исчезнет, свяжитесь с нами.

Распространенные проблемы и способы их устранения

В следующей таблице перечислены распространенные проблемы и способы их устранения.

| Сообщение об ошибке или проблема | Действия |

|---|---|

mdatp not found |

Репозиторий может быть настроен неправильно. Проверьте, задано ли для канала значение insiders-slow в скрипте установщика. |

mdatp health указывает на отсутствие лицензии |

Убедитесь, что вы передаете правильный скрипт подключения или JSON-файл в скрипт или средство автоматизации. |

| Исключения не работают должным образом | Если у вас были исключения, работающие на других устройствах, но они не работают на серверах Linux под управлением ARM64, свяжитесь с нами по адресу mdearmsupport@microsoft.com. Вам потребуются журналы клиентского анализатора. |

| Вам нужна помощь по настройке mdatp. | Свяжитесь с нами по адресу mdearmsupport@microsoft.com. |

Свяжитесь с нами, если вам нужна помощь

Когда вы обращаетесь к нам по адресу mdearmsupport@microsoft.com, не забудьте подробно описать проблему. По возможности добавьте снимки экрана и журналы анализатора клиента.

Предварительная версия ARM анализатора клиента XMDE

С помощью Bash скачайте предварительную версию ARM анализатора клиента XMDE.

wget --quiet -O XMDEClientAnalyzerARMPreview.zip https://go.microsoft.com/fwlink/?linkid=2299668Запустите средство поддержки.

sudo ./MDESupportTool -d --mdatp-log debugСледуйте инструкциям на экране, а затем выполните инструкции в конце сбора журналов. Журналы находятся в каталоге

/tmp.Набор журналов принадлежит корневому пользователю, поэтому для удаления набора журналов могут потребоваться привилегии корневого каталога.